| № | Название работы | Скачать |

|---|---|---|

| 3101. |

Многофункциональные принтеры ... 560 принтеров для дома и офиса. Выбрав наиболее продаваемые и самые популярные струйные МФУ, мы осветим всего лишь около 20% всех многофункциональных принтеров. Поэтому после прочтения данного обзора мы рекомендуем не останавливаться, и изучить другие продукты таких производителей, как HP, Lexmark, ... |

|

| 3102. |

Многопоточность и работа с потоками ... потоков в программе. После создания потока его надо запустить методом start(). Виртуальная машина Java начнет выполнять метод run() этого объекта-потока. Поток завершит работу после выполнения метода run(). Для уничтожения объекта-потока вслед за этим он должен присвоить значение null. ... |

|

| 3103. |

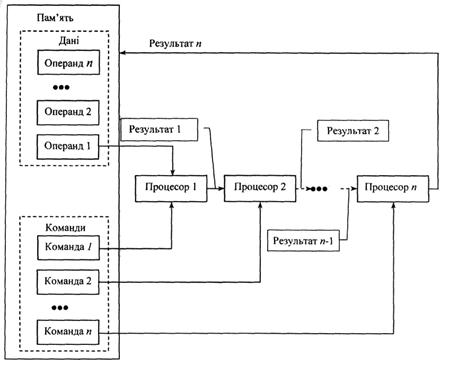

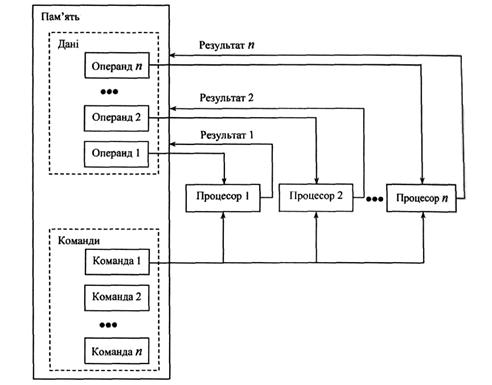

Мікропроцесорні системи ... ічних задач, оброблення великих обсягів даних у реальному масштабі часу, моделювання складних систем, автоматизованого проектування складних об'єктів, а також у системах керування (промислових і військових). Макет найпотужнішого суперкомп'ютера ES (Earth Simulator) Центра моделювання Землі (Earth ... |

|

| 3104. |

Мікропроцесорна техніка ... типи буферних схем, використаних в УУМС-2. Їх призначення та особливості роботи. 12. Дайте визначення адресного простору мікропроцесорної системи та розпишіть його розподіл в УУМС-2. Адресний простір УУМС складається з областей, состав яких показаний у табл.2. Варто ... |

|

| 3105. |

Мікропроцесорна система для підрахунку готової продукції ... лічильник, який рахує число людей. 1.Основна частина 1.1 Розробка технічного завдання Загальні відомості: Мікропроцесорній пристрій, який рахує число імпульсів готової продукції. Призначення розробки: розробка МПС з навчальною метою. Вимоги до МПС: Тип МК ATtiny2313, індикація ... |

|

| 3106. |

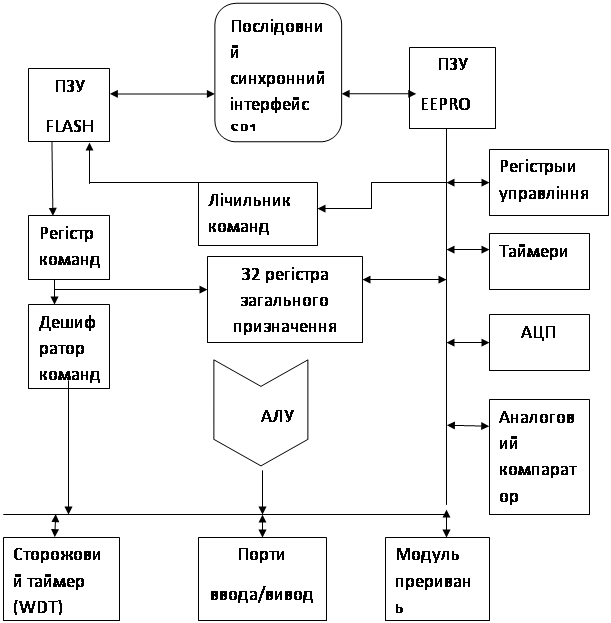

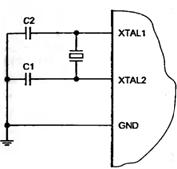

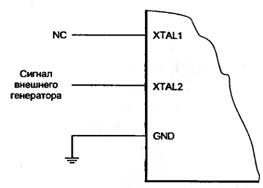

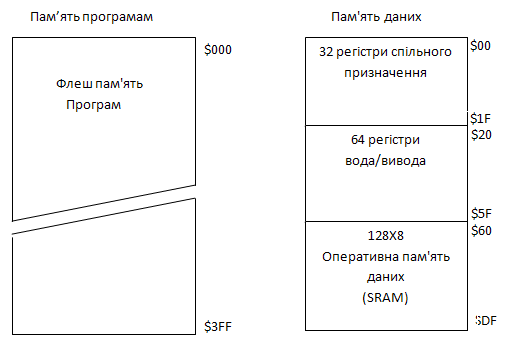

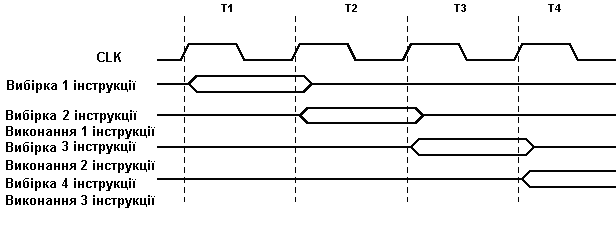

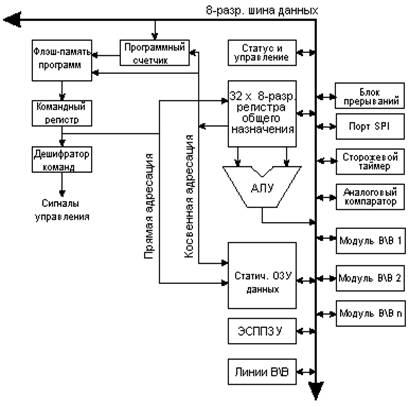

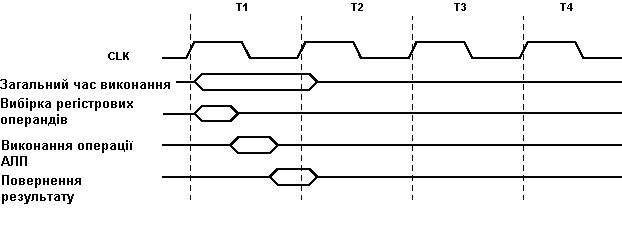

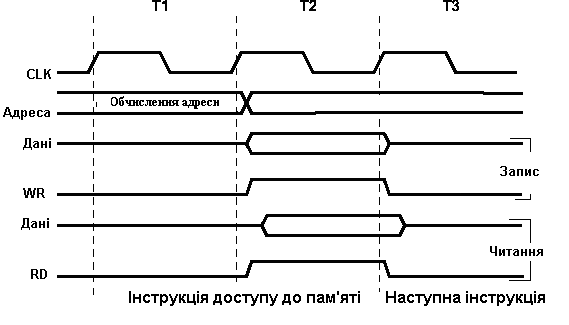

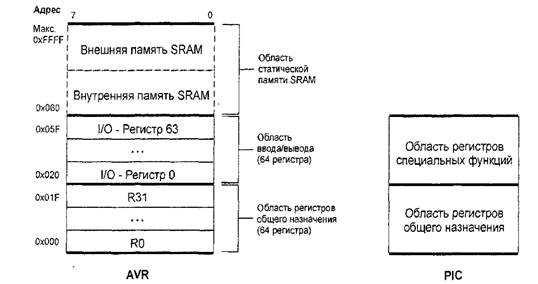

Мікроконтролери RISC архітектури ... nbsp; Однокристальні AVR-мікроконтролери Архітектуру RISC МК розглянемо на прикладі AT90S 2313. Це малопотужний восьмирозрядний КМОП МК, заснований на розширеній AVR RISC-архітектурі. Він належить до сім’ї AVR-МК загального призначення і створений ... |

|

| 3107. |

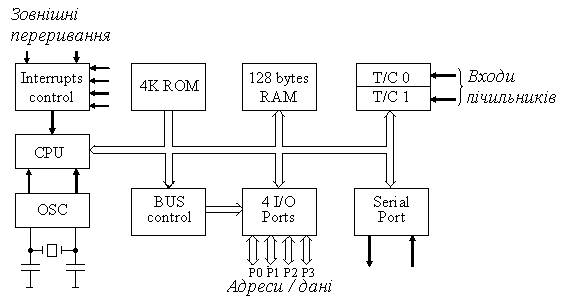

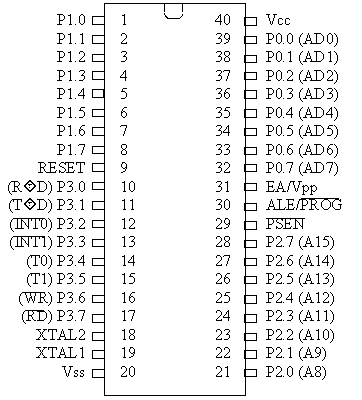

Мікроконтролери CISC архітектури ... Вибірка команди на виконання здійснюється побайтно протягом декількох циклів роботи МК. Час виконання команди може складати від 1 до 12 циклів. До МК із CISC-архітектурою відносяться МК фірми Intel з ядром MCS-51, що підтримуються в даний час великою кількістю виробників. Схема синхронізації МК ... |

|

| 3108. |

Мировой рынок информационных ресурсов и услуг ... обслуживания общества, обеспечения устойчивого развития процессов его информатизации и перехода на новую ступень экономического развития. Развитие рынка информационных ресурсов и услуг в течение последнего десятилетия хорошо отражало развитие самих рыночных отношений в стране. В последние годы ... |

|

| 3109. |

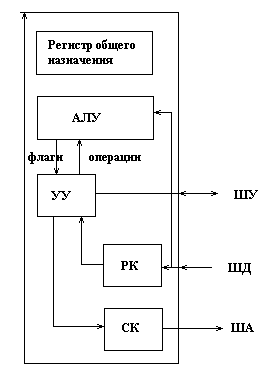

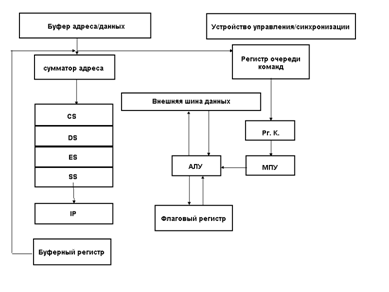

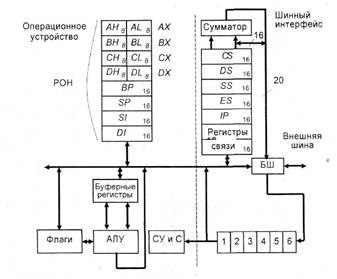

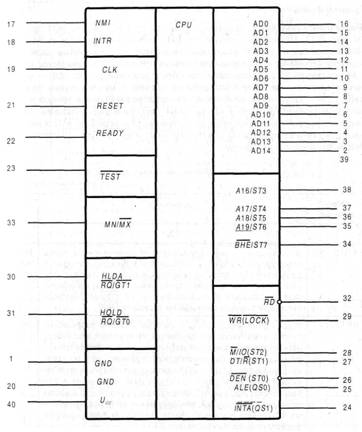

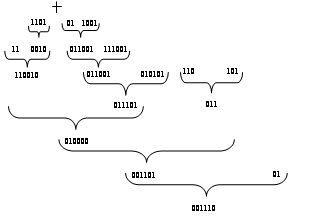

Микропроцессоры: суть и назначение ... . Схема микропроцессора. Микропроцессор содержит 16-ти разрядные сегментные регистры. CS – для кодового сегмента DS – регистр дополнительного сегмента SS – сегментный регистр сегмента стека IP – указатель на инструкцию 16-ти разрядные регистры общего назначения (AX,BX,CX,DX) , ... |

|

| 3110. |

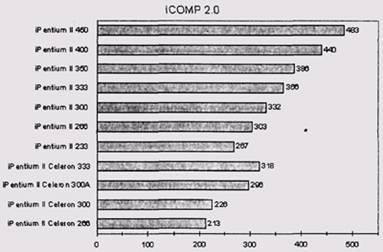

Микропроцессоры ... микросхем Одно из важнейших условий стабильности работы системы — надежность и качество ее комплектующих. И в первую очередь это касается микропроцессоров и других современных микросхем. Еще на стадии проектирования проводится моделирование распространения сигналов и синхронизации, а также ... |

|

| 3111. |

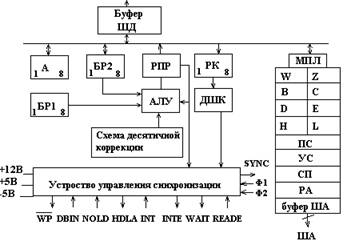

Микропроцессорный комплект серии КР580 ... и в игровом автомате ТИА-МЦ- КР580ГФ24 — электронный компонент, микросхема специализированного генератора тактовых импульсов (ГТИ), входящая в микропроцессорный комплект серии КР580. Предназначена для совместной работы с ЦПУ КР580ВМ80А. Является аналогом микросхемы Intel 8224. Напряжения питания — ... |

|

| 3112. |

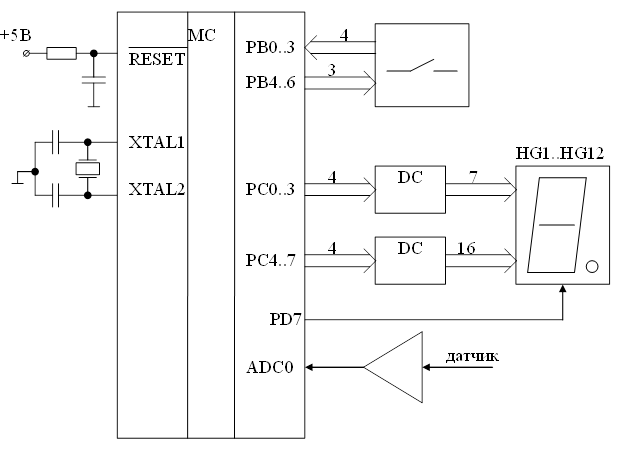

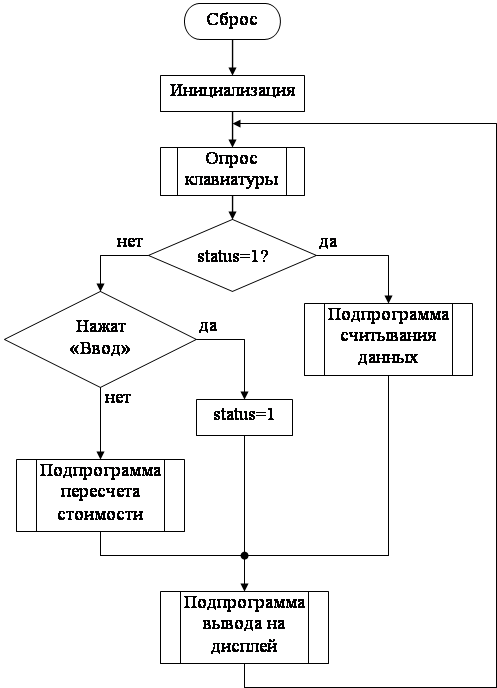

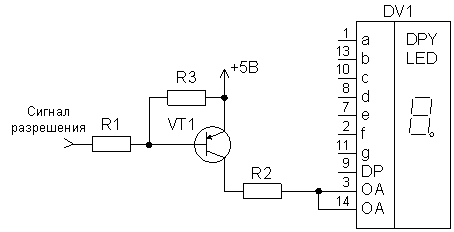

Микропроцессорное устройство управления электронными весами ... . Перечень элементов..............................................................................................................20 1 ВВЕДЕНИЕ Применение микропроцессорных средств позволяет строить универсальные устройства управления электронными весами, легко перестраиваемые на различные ... |

|

| 3113. |

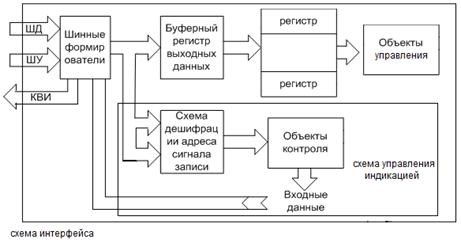

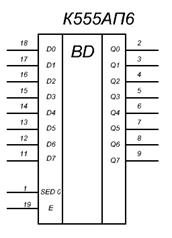

Микропроцессорная система управления на базе интерфейсов персонального компьютера ... информацию о состоянии устройств, подключенных к микропроцессорной системе и выдавать управляющие сигналы. В последние годы промышленностью налажен выпуск программного обеспечения и специальных сменных плат, позволяющих превращать компьютер в высококачественную измерительную и испытательную систему ... |

|

| 3114. |

Микропроцессор: назначение, состав, основные характеристики ... HyperThreading процессор не будет работать «за двоих», однако прирост скорости в 10—20 процентов получить вполне реально Устройства внутренней памяти и их назначение В состав внутренней памяти входят оперативная память, кэш-память и специальная память. 1. Оперативная память Оперативная память — ... |

|

| 3115. |

Микропроцессор i8086/i8088 ... подключать его к другим приборам. Все упакованные чипы тестируются еще раз и отгружаются заказчику. 1. Структура микропроцессора i8086 Микропроцессор i8086/i8088 принадлежит к 16-разрядным процессорам первого поколения. Большая интегральная схема i8086 с геометрическими размерами 5,5x5,5 ... |

|

| 3116. |

Микропрограммирование операций ЭВМ ... аналогом схемы алгоритма, отличается от последней большей формализацией, несколько другим изображением блоков начала и конца. Поскольку ГСА предложена для алгоритмов операций ЭВМ, то в ней нет средств для отражения ввода-вывода. Вместо блоков в ГСА используются вершины: начальные Y0 , конечные ... |

|

| 3117. |

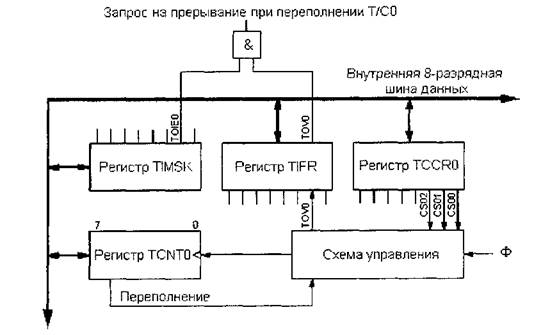

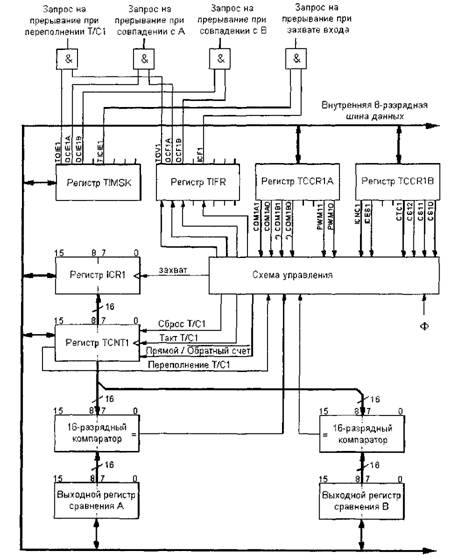

Микроконтроллеры AVR ... 0 1 2 0 1 0 4 0 1 1 8 1 0 0 16 1 0 1 32 1 1 0 64 1 1 1 128 Таким образом, в общем случае процесс аналого-цифрового преобразования в микроконтроллерах AVR протекает следующим образом: -установить в лог. 1 разряды регистра ADMUX, соответствующие ... |

|

| 3118. |

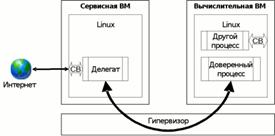

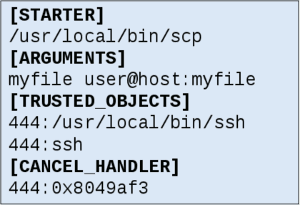

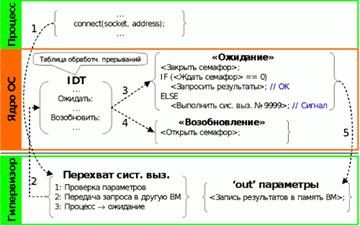

Механізм обслуговування системних викликів ... змінної довжини, то доступ до сховища здійснюється тим користувальницьким процесом, який безпосередньо обслуговує запит. 2. Прозоре обслуговування системних викликів Механізм системних викликів в процесорах сімейства x86 може бути реалізований різними способами. Історично для цього ... |

|

| 3119. |

Механизмы взаимодействия приложения с пользователем ... ресурсов, содержащихся в RES-файлс, в bin-файл Линкер Меню приложения Любой, кто хоть немного работал в Windows, знает, что меню располагаются сразу под заголовком окна и позволяют пользователю осуществить выбор возможностей, предоставляемых программой. Существует два вида меню: ... |

|

| 3120. |

Механизм бектрекинга ... сумму денег. Из сказанного выше следует, что задачу можно решить обычным полным перебором. Так мы и поступим, а затем в переборное решение добавим механизм бектрекинга. Нетрудно также заметить, что задача очевидно имеет хорошее рекурсивное решение, но мы будем искать не рекурсивное решение, чтобы ... |

|

| 3121. |

Методы формирования нейросетей. Сущность электронного документооборота ... затрат за счет сокращения штата сотрудников, привлекаемых к делопроизводству, поиску и сортировке управленческой документации за счет внедрения электронного документооборота и т.д.) Результаты второго рода могут быть измерены с помощью экономических показателей, находящихся в бухгалтерской ... |

|

| 3122. |

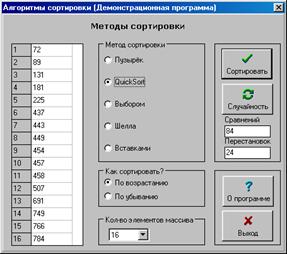

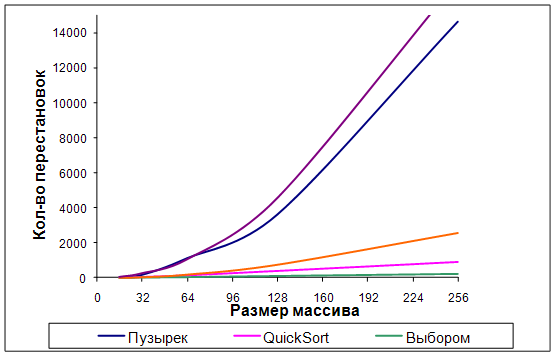

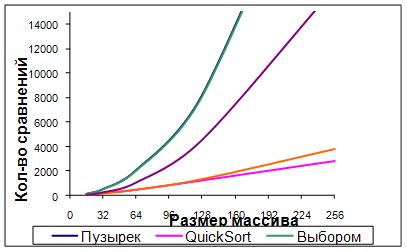

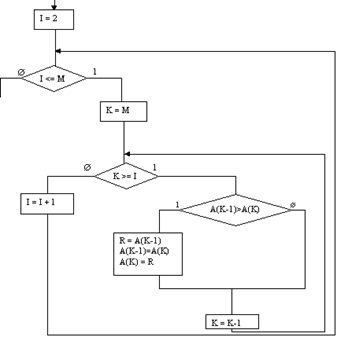

Методы сортировки. Их сравнительный анализ ... quot;,mas[i]);//формирование строки pDC->TextOut(10+i*20,10,str);//вывод на экран } //если был выбран какой-нибудь метод сортировки if(sort) { if(metod==1)//если выбран Quicksort pDC->TextOut(10,40,"Обменная сортировка с ... |

|

| 3123. |

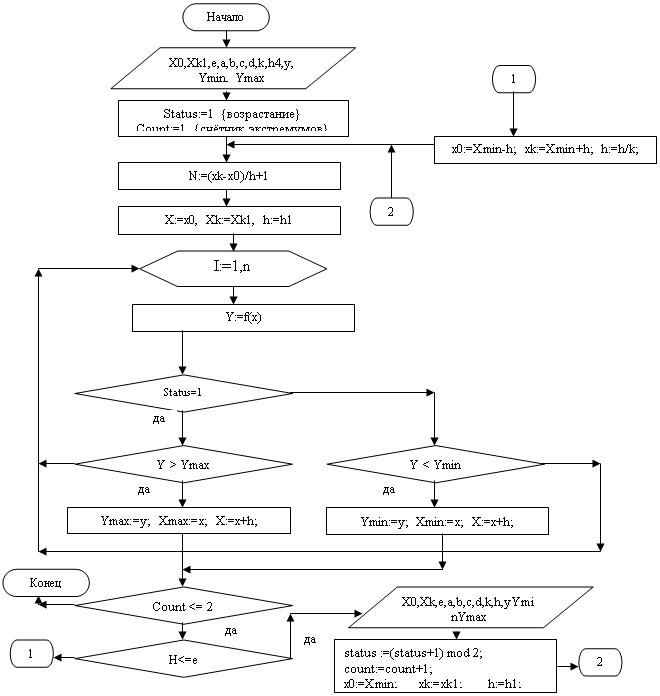

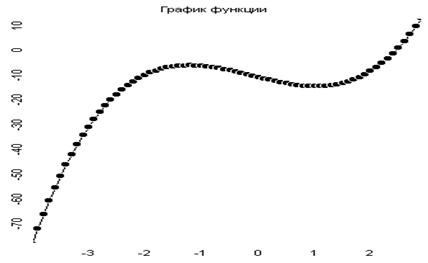

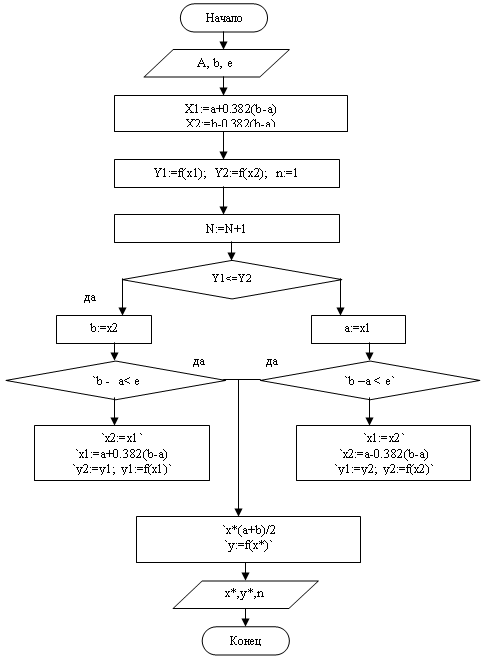

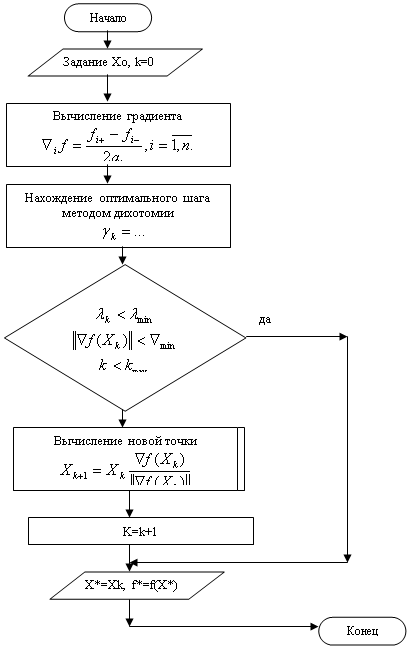

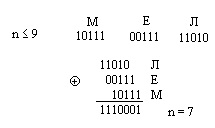

Методы синтеза и оптимизации ... Х1 нужно выбрать значение шага . Получим : Из соотношения (,)=0 имеем: (-3-3)(-3)+(1+)=10+10=0 откуда = Задание 4 ПРИМЕНЕНИЕ ГРАДИЕНТНЫХ МЕТОДОВ ДЛЯ ОПТИМИЗАЦИИ НА ЭВМ МАТЕМАТИЧЕСКИХ МОДЕЛЕЙ ОБЪЕКТОВ Цель задания: приобрести практические навыки разработки алгоритмов и ... |

|

| 3124. |

Методы сжатия цифровой информации. Метод Лавинского ... такого сжатия является способ хранения атрибутов в виде битовой матрицы. Передаются только единицы, которые оговариваются либо частотой, либо временем и т. д. 2.3 Методы сжатия цифровой информации с повторяющимися фрагментами Предполагается, что информация записывается в файлы. ... |

|

| 3125. |

Методы продвижения сайта в интернете ... задач, а также от типа сегментов целевой аудитории и возможности контактировать с ней тем, либо иным способом. 1.2 Методы продвижения web-сайта в Интернете для привлечения целевой аудитории Следующим этапом после непосредственной реализации сайта является его продвижение в Интернете. ... |

|

| 3126. |

Методы программирования в C++ ... пример программы, которая иллюстрирует работу с графическими объектами. Здесь реализованы основные принципы объектно-ориентированного программирования на языке C++. #include <graphics.h> // директива препроцессора для работы с графикой #include <iostream.h> //директива препроцессора ... |

|

| 3127. |

Методы поиска информации в сети интернет. Информационно-поисковые системы ... поисковая машина (поисковый движок) — комплекс программ, обеспечивающий функциональность поисковой системы и являющийся коммерческой тайной компании-разработчика поисковой системы. 1. Основные методы поиска информации в Интернете Можно выделить следующие основные методы поиска информации в ... |

|

| 3128. |

Методы поиска информации в Интернете ... знании структуры архивов; построения файловых систем, имен файлов и каталогов, содержащих требуемые ресурсы. 2.2 Методика поиска информации в Интернете Поиск необходимой информации в Интернете можно осуществлять различными способами: · ... |

|

| 3129. |

Методы организации сложных экспертиз компьютерных систем ... получить статистические оценки функционирования выбранной конфигурации. Глава 2. Описание модуля электронного учебника по теме "Методы организации сложных экспертиз компьютерных систем" 2.1 ПОНЯТИЕ И ТРЕБОВАНИЯ К ЭЛЕКТРОННОМУ УЧЕБНИКУ Большие трудности часто возникают при ... |

|

| 3130. |

Методы и средства защиты компьютерной информации ... и практика информационной безопасности. Под редакцией Зегжды П.Д. 1996. 3. Методы и средства защиты компьютерной информации. Методические указания к лабораторным работам для студентов специальности 220100 - Вычислительные машины, комплексы, системы и ... |

|

| 3131. |

Методы и средства защиты информации в сетях ... ; - организационно-технические мероприятия, направленные на обеспечение сохранности конфиденциальных данных. 2. Основные методы и средства защиты информации в сетях Разобрать подробно все методы и средства защиты информации в рамках ВКР просто невозможно. Охарактеризую только некоторые из них. ... |

|

| 3132. |

Методы и средства защиты информации ... , программы-детекторы и программы-доктора быстро устаревают, и требуется регулярное обновление версий. Программы-ревизоры относятся к самым надежным средствам защиты от вирусов. Ревизоры запоминают исходное состояние программ, каталогов и системных областей диска тогда, когда компьютер не заражен ... |

|

| 3133. |

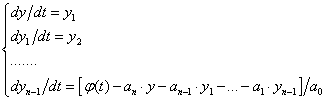

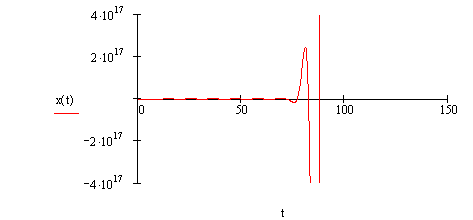

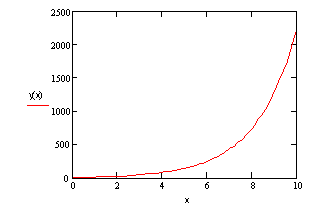

Методы и алгоритмы компьютерного решения дифференциальных уравнений ... учебных задач!) предполагает использование компьютеров с достаточным быстродействием. Использование для численного решения дифференциальных уравнений компьютерного пакета MathCAD предполагает знание алгоритма работы численных методов для разумного их применения (знание границ применимости, оценки ... |

|

| 3134. |

Методы защиты от компьютерных вирусов ... , защиту от изменений программ и данных вирусами, неправильно работающими программами и ошибочными действиями пользователей. Существуют три рубежа защиты от компьютерных вирусов: · предотвращение поступления вирусов; · ... |

|

| 3135. |

Методы внутренней сортировки. Обменная сортировка. Сравнение с другими методами сортировки ... и h сложность алгоритма Шелла является O(n(1.2)), что существенно меньше сложности простых алгоритмов сортировки. 3. Обменная сортировка Простая обменная сортировка (в просторечии называемая "методом пузырька") для массива a[1], a[2], ..., a[n] работает следующим образом. Начиная с ... |

|

| 3136. |

Методы внутренней сортировки ... записям, содержащим как ключевые, так и неключевые поля, то это предположение не ограничивает общности. Традиционно методы сортировки делят на внутренние и внешние. Внутренние методы – это такие методы, которые могут применяться с приемлемой производительностью только к тем спискам данных, которые ... |

|

| 3137. |

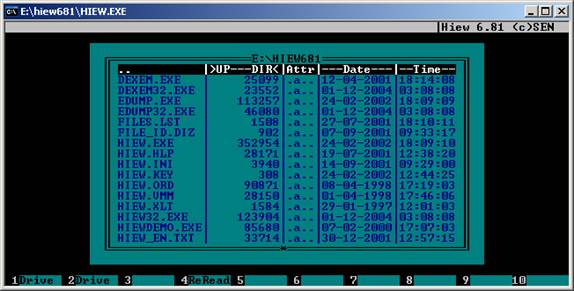

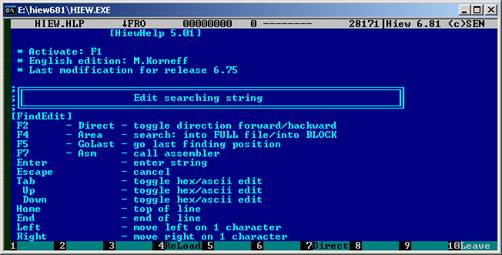

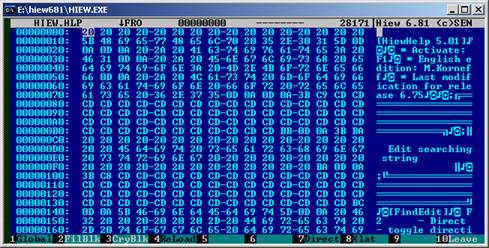

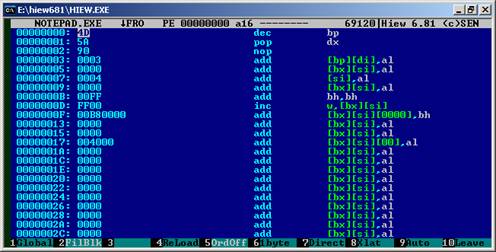

Методы взлома защиты программы от несанкционированного доступа ... подготовленным для выполнения данной лабораторной работы. Практическая часть Задание. Исследовать предоставленную программу, обладающую защитой от своего несанкционированного использования и взломать защиту разными способами В процессе выполнения лабораторной работы необходимо: 1. & ... |

|

| 3138. |

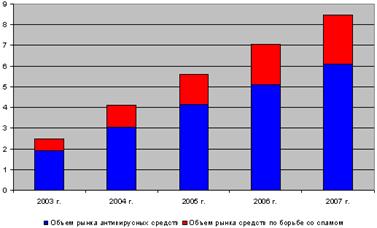

Методы борьбы со спамом ... тратите время, внимание, а иногда и деньги. Становится понятной необходимость автоматизации данного процесса. Одним из самых простых и интуитивных методов борьбы со спамом является настройка фильтра приема почты, который бы распознавал нежелательную корреспонденцию и не помещал ее в почтовый ящик ... |

|

| 3139. |

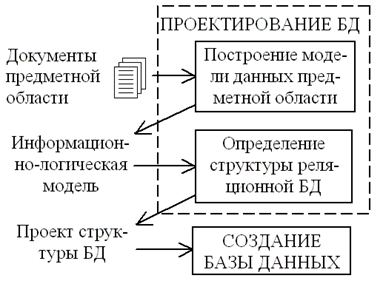

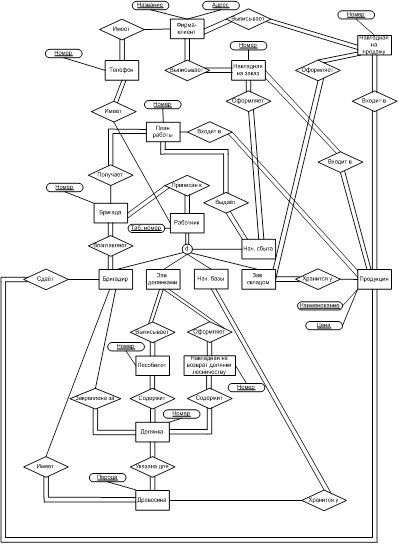

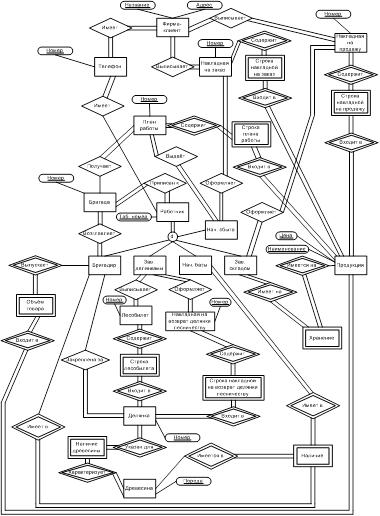

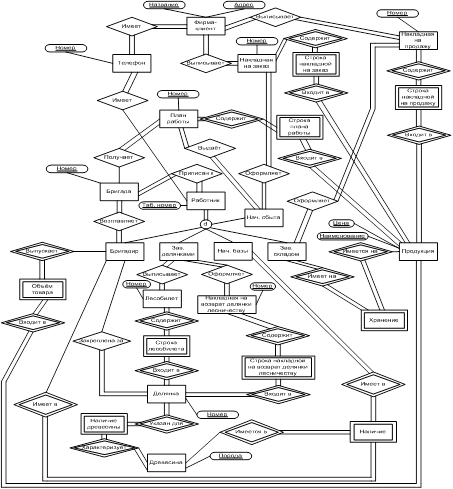

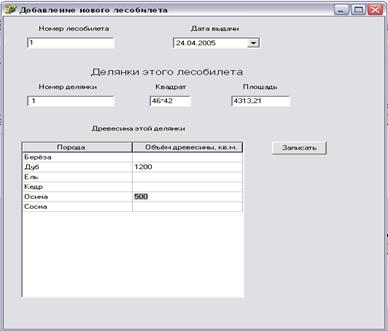

Методология проектирования баз данных ... телефон номер 6. Построение ER-модели III Логическое проектирование 1. Приведение концептуальной модели в соответствие с требованиями реляционной модели данных 1.1 Удаление связей типа M:N и связей с атрибутами Связи «Древесина ... |

|

| 3140. |

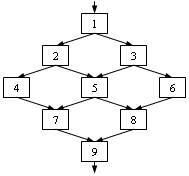

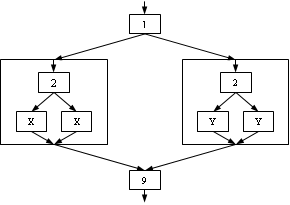

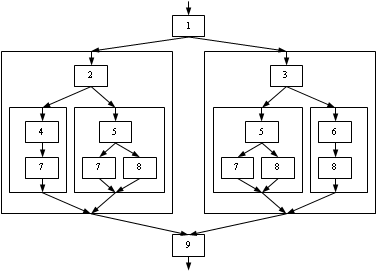

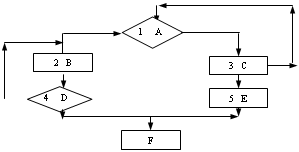

Методология преобразования произвольной программы в структурированную ... схемы преобразуются таким же образом. Теперь перестраиваем блок-схему, придав ей форму, показанную на Рисунок 6 - Структурированная форма программы Начальное значение i=1. Затем последовательно выполняется опрос значений переменной i и т.д. Рисунок 7 - Схема ... |

|

| 3141. |

Методология RAD разработки информационных систем ... проектирования, строгое следование заранее разработанным протоколам и интерфейсам, что снижает скорость разработки. Методология RAD неприменима для построения сложных расчетных программ, операционных систем или программ управления космическими кораблями, т.е. программ, требующих написания ... |

|

| 3142. |

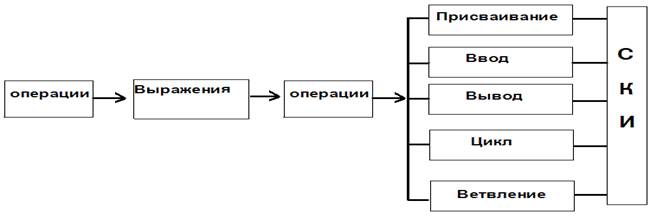

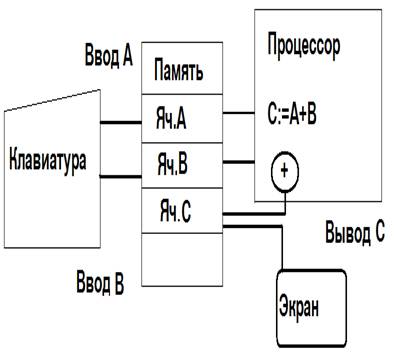

Методические проблемы изучения алгоритмов работы с величинами ... объектами и после конечного числа шагов приводит к по лучению требуемого результата. ЭВМ — исполнитель алгоритмов. Обсуждение методических вопросов изучения темы «Алгоритмы работы с величинами» буде проводить в программистском аспекте. Составление любой программы для ЭВМ начинается с ... |

|

| 3143. |

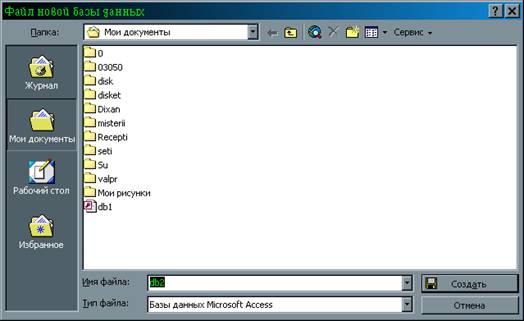

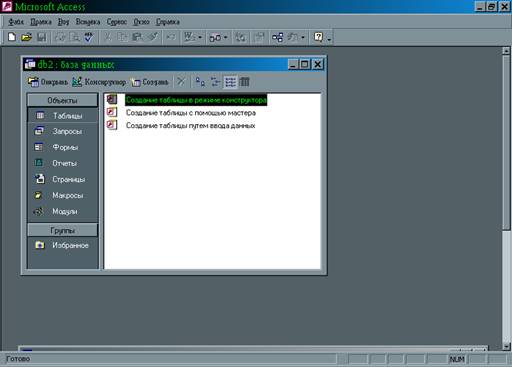

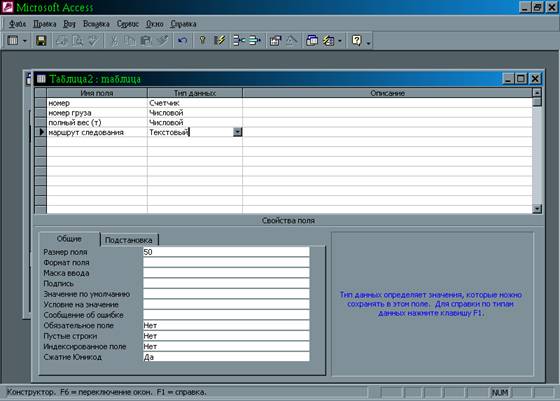

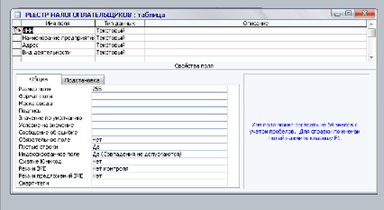

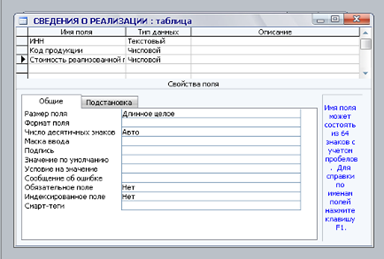

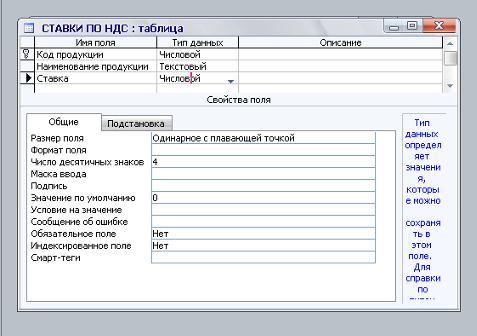

Методика создания структуры базы данных на персональном компьютере ... для создания ключевого поля. 10. После перехода в Режим таблицы вводим записи в созданную таблицу (Рис. 1.7) Рис.1.7 Лабораторная работа №2 Тема: Редактирование данных и модификация структуры базы данных Цель работы: Освоение методов редактирования данных, удаление и создание ... |

|

| 3144. |

Методика расчета экономического эффекта от применения ПС у пользователя ... и нового ПС (тыс.руб.). Общая годовая экономия текущих затрат, связанных с использованием нового ПС (Со): . Расчет экономического эффекта Внедрение нового ПС позволит пользователю сэкономить на текущих затратах, т.е. практически получить на эту сумму дополнительную прибыль. Для пользователя в ... |

|

| 3145. |

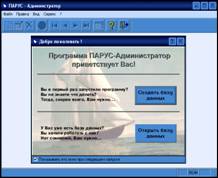

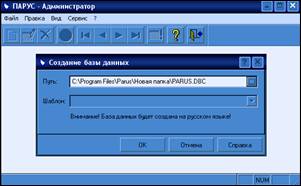

Методика работы с модулем "Реализация и склад" программного обеспечения "ПАРУС" ... , модуль учета и управление кадрами работает совместно с модулями "Зарплата" и "Управление документооборотом", управление документооборотом. К контуру оперативного управления отнесенные задачи, непосредственно связанные с реализации производственных планов предприятия. Среди ... |

|

| 3146. |

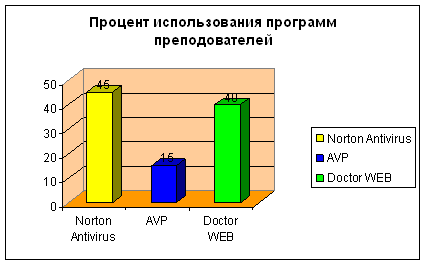

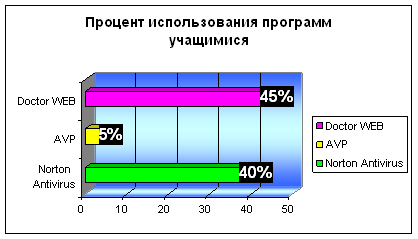

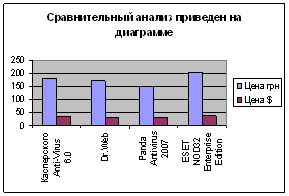

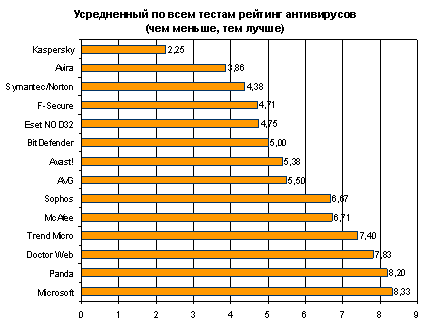

Методика использования антивирусных программ ... более. Усредненный по всем тестам рейтинг антивирусов придставлен на рис.1. (см. Приложения рис.1.). Глава 2. Использование антивирусных программ 2.1 Антивирусная поверка электронной почты Если на заре развития компьютерных технологий основным каналом распространения вирусов был ... |

|

| 3147. |

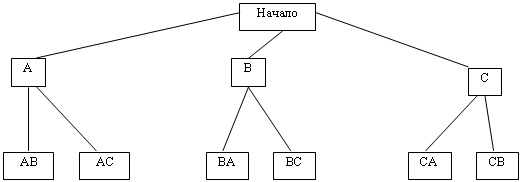

Методика и технология разработки web-сайта образовательного учреждения (на примере сайта социально-гуманитарного факультета БГПУ им. М. Акмуллы) ... , возможно, состоящей на первых порах из одной страницы. Глава 2. Проектирование web-сайта образовательного учреждения и размещение его в сети Интернет 2.1 Разработка web-сайта Разработка сайта включает в себя целый комплекс процессов, от которых зависит эффективный конечный ... |

|

| 3148. |

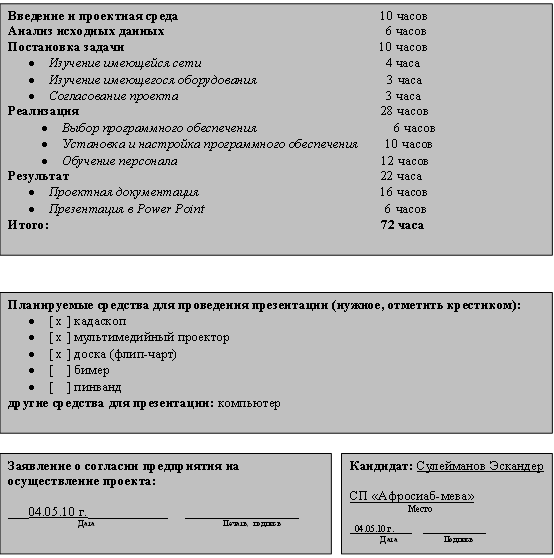

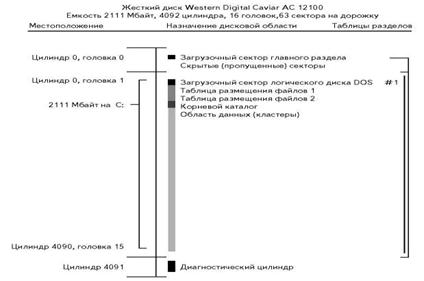

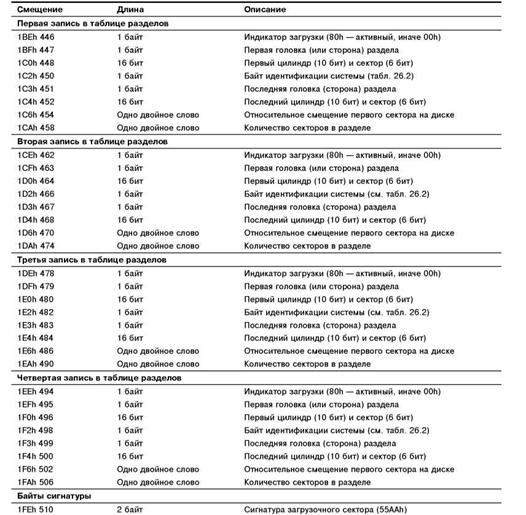

Методика восстановления данных при различных файловых системах ... . Постановка задачи Целью данного проекта является, разработка методики для проведения установки эффективной системы защиты и восстановления данных, а также обучение сотрудников фирмы методам администрирования различных PC в организации для осуществления технического обслуживания. Данная задача ... |

|

| 3149. |

Методи та засоби зменшення обсягів даних тріангуляційного опису об’єктів комп’ютерної томографії ... іонального університету "Львівська політехніка", 2007. – С.74–75. АНОТАЦІЇ Акимишин О.І. Методи та засоби зменшення обсягів даних тріангуляційного опису об’єктів комп’ютерної томографії. – Рукопис. Дисертація на здобуття наукового ступеня кандидата технічних наук за спеціальні ... |

|

| 3150. |

Методи розробки структури програми ... Однак кожен примітив якості має свої особливості такого впливу, тим самим, забезпечення його наявності в ПЗ може зажадати своїх підходів і методів розробки ПЗ чи окремих його частин. Суперечливість критеріїв якості ПЗ, а також і їхніх примітивів якості, що виражають: задовільне забезпечення одного ... |

|

| 3151. |

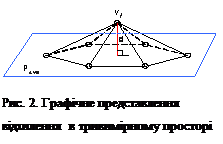

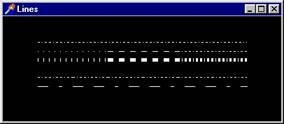

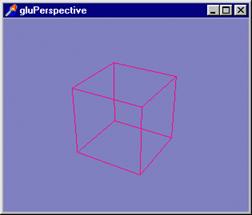

Методи поліпшення растрових зображень ... можна міняти значення всіх аргументів команди gluLookAt, і оскільки цих аргументів порівняно багато, я створив допоміжну форму, в полях редагування якої виводяться і задаються користувачем координати всіх дев'яти аргументів Рекомендую обов'язково попрактикувати з цим прикладом, щоб "відчути& ... |

|

| 3152. |

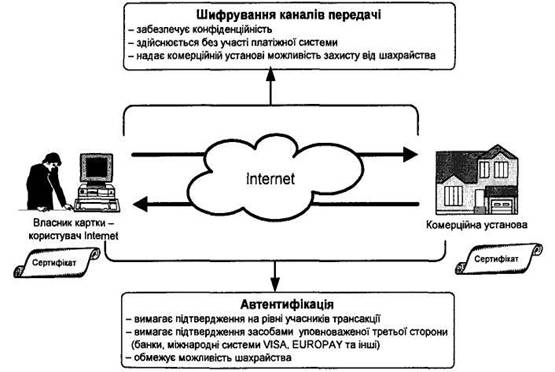

Методи захисту платежів в мережі інтернет ... (далі - НСД). У разі необхідності Служба захисту інформації НБУ надає арбітражні послуги банкам - учасникам системи електронних платежів. Відділи захисту інформації на другому рівні забезпечують: - впровадження розробленої політики безпеки; -& ... |

|

| 3153. |

Метод та засоби редокументування успадкованого програмного забезпечення ... ів і студентів ”Інженерія програмного забезпечення 2006”. – К.: НАУ, 2006. – С. 41. АНОТАЦІЯ Авраменко О.А. Метод та засоби редокументування успадкованого програмного забезпечення. – Рукопис. Дисертація на здобуття вченого ступеня кандидата технічних наук зі спеціальності 01.05.03 – ... |

|

| 3154. |

Метод программирования и схем ветвей в процессах решения задач дискретной оптимизации ... с её применением при решении задач, возникающих в приложениях. Поэтому нам представляется, что технология решения задач дискретного программирования должна стать одной из важных составных частей современного математического образования для специалистов по прикладной математике. Дискретные ... |

|

| 3155. |

Метод приоритетов для задач разработки расписаний ... же мы возьмём в2 то мы уменьшим область определения у 5 элементов а. Думаю, критерий выбора в уже понятен и осталось записать общий алгоритм разработки расписания. Рассчитать все области определения Ав Рассчитать все области определения Ва Пока А не пусто делать Начало Определить очередной а ( ... |

|

| 3156. |

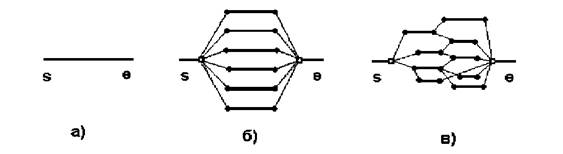

Метод пошаговой детализации в программировании ... без перерыва, так как они имеют последовательную организацию, т.е. применение метода структурного программирования улучшает ясность и читабельность программ. Иначе его еще называют методом пошаговой детализации. Нисходящее проектирование программы, когда первоначально программа рассматривается, ... |

|

| 3157. |

Метод низпадаючої розробки структури програми ... умовою розробки великих програмних засобів, тому її потрібно розвивати. Особливістю розглянутих методів висхідної і низпадаючої розробок (які називаються класичними) є вимога, щоб модульна структура програми була розроблена до початку програмування (кодування) модулів. Ця вимога знаходиться в повн ... |

|

| 3158. |

Метод Крамера ... апаратного програмування. В даному курсовому проекті розроблено та описано програму отримання результатів розв’язку системи лінійних рівнянь методом Крамера. Програма відладжена з використанням набору текстових даних. Контрольний приклад розроблений вручну для перевірки роботоздатності програми ... |

|

| 3159. |

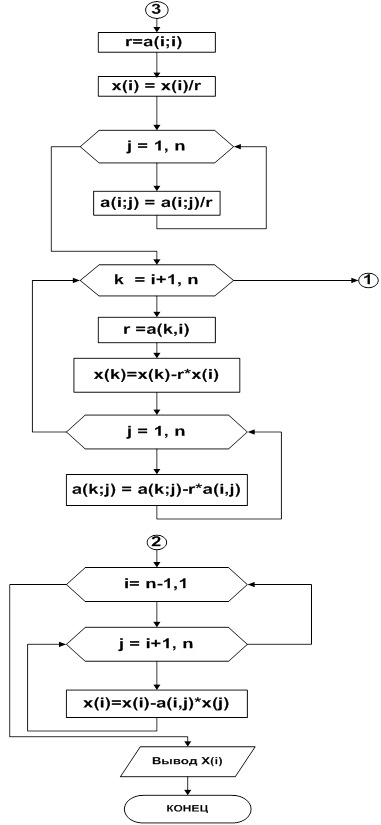

Метод Жордана Гаусса ... (3) зовсім змінило розв’язок системи. На щастя, на практиці системи рівнянь, погано обумовлені, зустрічаються дуже рідко. 1.2 Методи розв’язування задачі Метод Жордана-Гаусса був розроблений двома вченими Жорданом та Гаусом (ві яких і пішла назва методу). Цей метод вони помітили після довгої ... |

|

| 3160. |

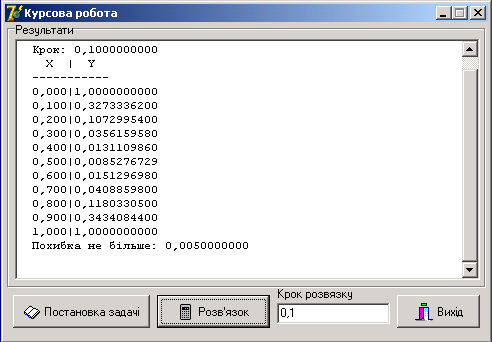

Метод Гаусса для расчета электрических цепей ... вызовом меню Файл > Вычислить происходить реализация программного кода, включающего в себя метод Гаусса с выбором ведущего элемента по строке, результаты расчетов токов выводятся на элемент TextBox. Можно просмотреть данную электрическую схему через вызов меню "Электрическая схема". ... |

|

| 3161. |

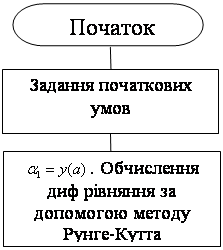

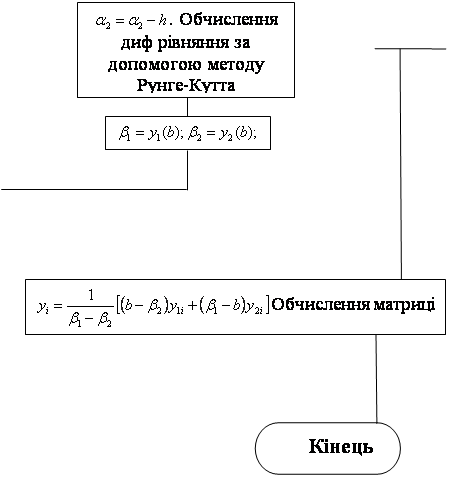

Метод "Стрілянини" ... , причому , то розв'язок: буде задовольняти обидві початкові умови. При розв'язуванні нелінійного звичайного диференціального рівняння методами "стрілянини" крайова задача зводиться до розв'язування декількох задач Коші, послідовно вводячи в початкові і умови значення : у(а)=А і ... |

|

| 3162. |

Мета інфологічного проектування ... ів, аналіз інформації,...; технічна робота - одержання, передача, збереження, преса док-тов, зведень, контроль за прямуванням документів. Мета інфологічного проектування - створити структуровану інформаційну модель ПО, для якої розроблятиметься БД. При проектуванні на інфологічному рівні створює ... |

|

| 3163. |

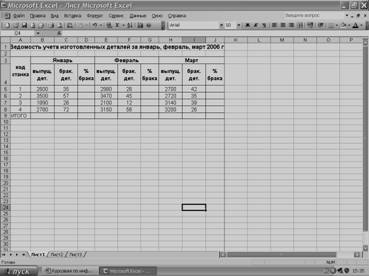

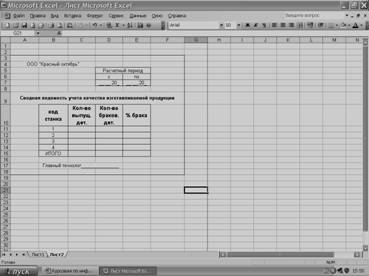

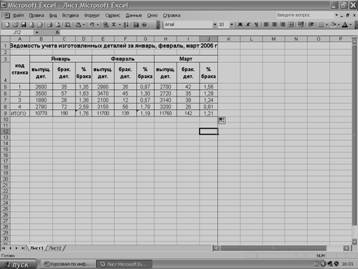

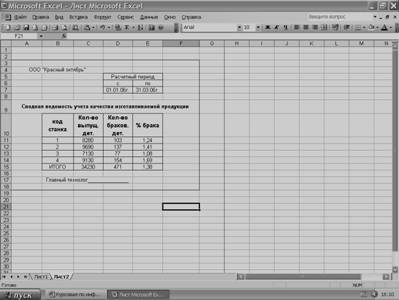

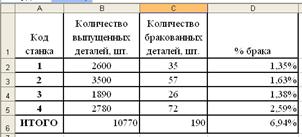

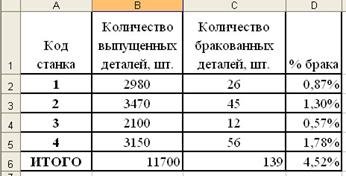

Место информатики в процессах управления ... . по 31.03. 2006г., затем заполним ячейки таблицы уже известным способом Заключение Я рассмотрела вопрос о месте информатики в процессах управления, раскрыла вопросы об информации, управленческой информации, рассмотрела действие, задачи информационно-управляющих систем. Управление ... |

|

| 3164. |

Место информатики в процессах управления ... хозяйства. В настоящее время около 50% всех рабочих мест в мире поддерживается средствами обработки информации. Информатика как фундаментальная наука занимается разработкой методологии создания информационного обеспечения процессов управления любыми объектами на базе компьютерных информационных ... |

|

| 3165. |

Мережевий друк в операційній системі FreeBSD ... letter {} hp1| lp: :sd=/var/spool/lpd/lp: :mx#0: :lp=/dev/lp1: :if=/var/spool/lpd/lp/filter: Розглянемо основні команди та програми операційної системи FreeBSD, які забезпечують друк lpr, lpc, lpd, lpq, lprm: Lpr: Lpr – програма для відправлення завдання на друк. РЕЗЮМЕ lpr [- ... |

|

| 3166. |

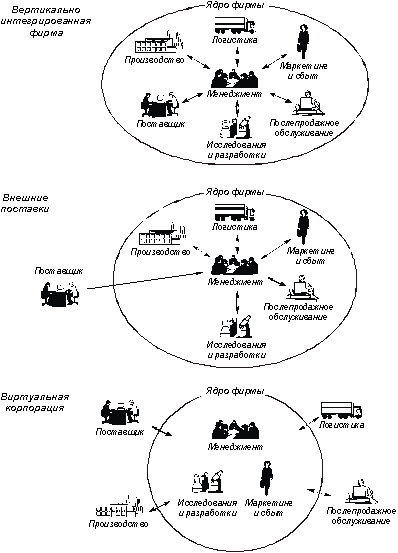

Межорганизационные информационные системы ... ему своевременное обеспечение ресурсами нужного качества. Рис. 1. Модели организации деятельности предприятия Однако, если межорганизационные структуры и системы можно эффективно внедрить, целесообразно выбрать внешние источники поддержки производственной деятельности, экономя на ее ... |

|

| 3167. |

Межбиблиотечный абонемент и доставка документов. Обслуживание удалённых пользователей ... наступило время стабильного развития межбиблиотечного абонемента и доставки документов, прошло время метаний между различными способами представления документов, казавшимися альтернативой межбиблиотечному абонементу. Комплексная система обслуживания удалённых пользователей на базе межбиблиотечного ... |

|

| 3168. |

Машина Тьюринга ... , что EXPTIME-полные задачи невозможно решить за детерминированное полиномиальное время. Кроме того, доказано, что P<>EXPTIME. 3. Машина Тьюринга и алгоритмически неразрешимые проблемы За время своего существования человечество придумало множество алгоритмов для решения разнообразных ... |

|

| 3169. |

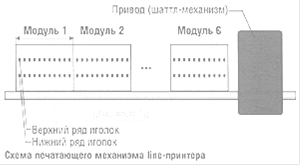

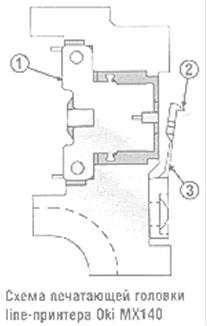

Матричные ударные принтеры ... продолжительности гарантийного срока, по скорости печати и по наличию холостого хода, по среднему сроку службы и по другим параметрам. Характеристики матричного ударного принтера Приведем основные характеристики, важные для потребителя: Возможность печатать на листах формата А4, А3, А2, А1; ... |

|

| 3170. |

Матеріальні носії документа ... аналіз оптичного диску, як носія інформації; – охарактеризувати голограму, як новий вид матеріального носія документа; – описати сучасний стан розвитку новітніх матеріалів, призначених для ... |

|

| 3171. |

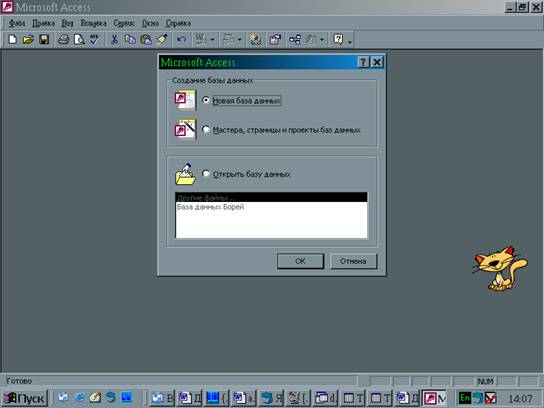

Материальные и информационные модели на Access ... заданных целях и критериях (УПРАВЛЕНИЕ). 3. прогнозировать прямые и косвенные последствия реализации заданных способов и форм воздействия на объект (ПРОГНОЗИРОВАНИЕ). Материальные и информационные модели Все модели можно разбить на два больших класса: материальные и информационные. Материальные ... |

|

| 3172. |

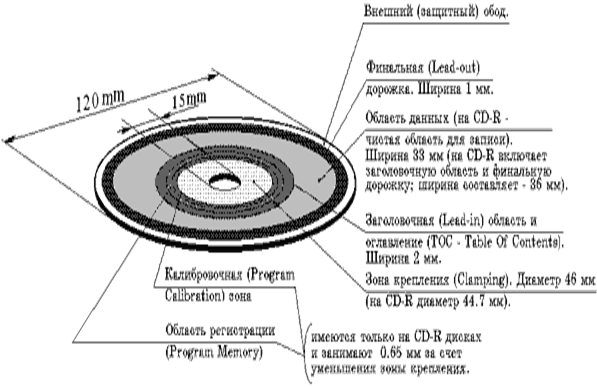

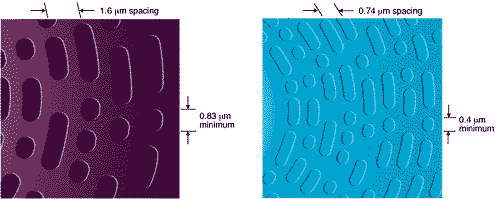

Материалы-носители информации в CD и DVD оптических дисках ... диск. В этом случае его емкость составит 17 Гбайт! Чтобы понять, как удалось достичь столь значительного роста объема информации на DVD диске сравним его с CD-ROM. Главное отличие конечно в увеличенной плотности записи информации. За счет перевода считывающего лазера из инфракрасного диапазона ... |

|

| 3173. |

Математичні функції в Excel. Запис макросів ... функцію SIN: =150/SIN (55*pi/180), яка повертає 183,12 м. 2. Основи мови макросів. Запис макросів. Виконання макросу Макрос – це спосіб виконання набору команд в Excel, а також спосіб прискорення вводу команд, що повторюються. Якщо ви надаєте перевагу форматуванню чисел, ... |

|

| 3174. |

Математичне моделювання економічних систем ... постачання з запасами 840-750=90 і тарифами С4s=0 (i=1,2,3). Тоді одержимо замкнену транспортну задачу, яка має розв’язок. Її математична модель має вигляд: хi, j ³ 0, 1£ i £4, 1£ j £3. Пункти Пункти споживання Запаси постачання B1 B2 ... |

|

| 3175. |

Математическое программирование ... перевозки единицы груза из i-го карьера на j-ю обогатительную фабрику, а Xij – количество тонн груза, перевозимого из i-го карьера на j-ю обогатительную фабрику, то математически задача формулируется следующим образом: Ограничения: 1. Суммарное ... |

|

| 3176. |

Математические основы информатики ... на работе Бертрана Рассела и Альфреда Уайтхэда «Principia Mathematica» (этот фундаметальный трёхтомник математической логики до сих пор не издан на русском языке)[8]. Заключение Прародителем информатики является кибернетика, основанная американским математиком Норбертом Винером, ... |

|

| 3177. |

Математическая теория информации ... 2), если вероятности равны: pi0 = 3/4; pi1 = 1/4. Количество информации равно: 3. Энтропия информации Энтропия – содержательность, мера неопределенности информации. Энтропия – математическое ожидание H(x) случайной величины I(x) определенной на ансамбле {Х, р(х)}, ... |

|

| 3178. |

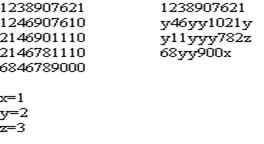

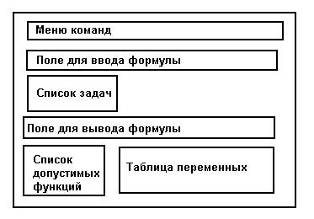

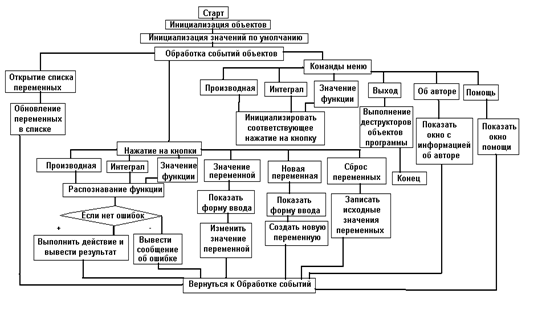

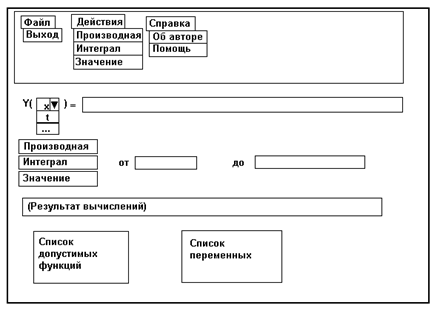

Математическая программа "Производная" ... имя которой указал пользователь. Сброс переменных Очищает таблицу переменных и создает переменные по умолчанию (x=0, y=0, z=0, t=0). Введение Алгоритм программы основан на теории математического анализа. В частности, в основу положены два утверждения: – Все элементарные функции ... |

|

| 3179. |

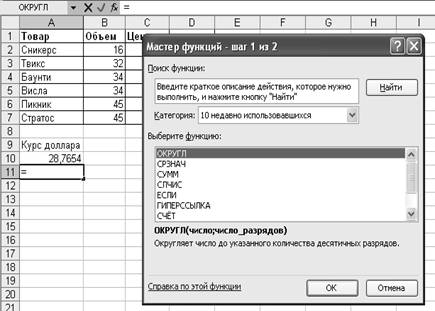

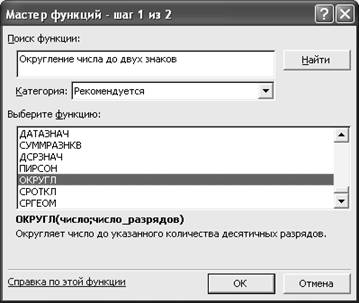

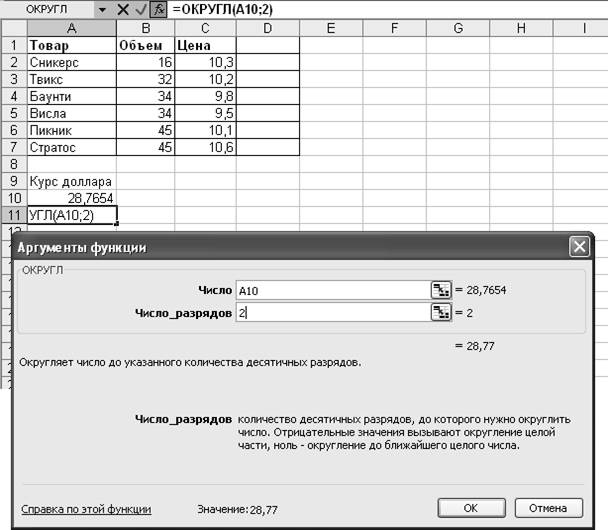

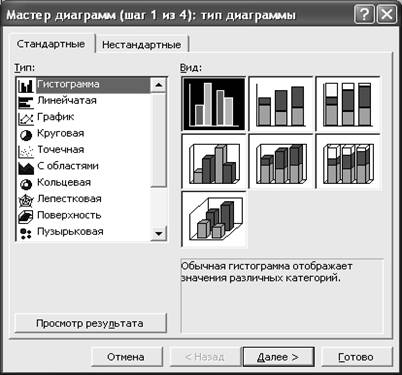

Мастер функций и мастер диаграмм в табличном процессоре Excel ... что некоторые функции не имеют аргументов. По окончании создания функции следует нажать кнопку ОК или клавишу клавиатуры Enter. 2. Мастер диаграмм в табличном процессоре Excel 2.1. Общие сведение о диаграммах Диаграммы являются средством наглядного представления данных и облегчают ... |

|

| 3180. |

Массивы в языке Паскаль ... о динамическом размещении массивов в куче, а о статическом описании массивов и передаче их как параметров в подпрограммы). Этот недостаток, как и отсутствие в языке средств обработки исключительных ситуаций (прерываний), унаследован из стандартного Паскаля и представляет собой объект постоянной и ... |

|

| 3181. |

Массивно-параллельные суперкомпьютеры серии Cry T3 и кластерные системы класса BEOWULF ... комплекс) массивно-параллельного компьютера обязана обрабатывать подобные ситуации в обход катастрофического общего рестарта с потерей контекста исполняющихся в данный момент задач. 2.4.1 Массивно-параллельные суперкомпьютеры серии CRY T3 Основанная в 1972 году фирма Cry Research Inc. (сейчас ... |

|

| 3182. |

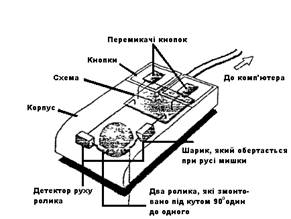

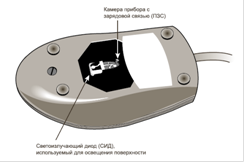

Маніпулятори ... не мають такої можливості. Для розширення функціональних можливостей вказаних пристроїв необхідно періодично завантажувати і встановлювати нові драйвери миші. Маніпулятор TrackPoint II/III. Це якісно новий пристрій позиціонування компанії IBM. Це пристрій, часто званий маніпулятором, є невеликий ... |

|

| 3183. |

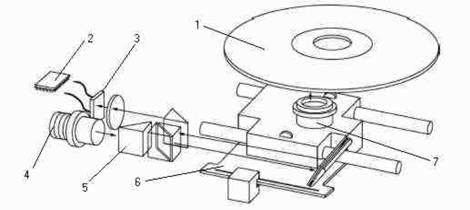

Магнітооптичні диски. Програма Kodak Imaging ... знайти і виправити неправильно лічені дані, що дозволяє понизити вірогідність збоїв до прийнятної величини. Нижче приведений алгоритм роботи магнітооптичних дисків . Напівпровідниковий лазер генерує малопотужний інфрачервоний промінь, який потрапляє на те, що відображає дзеркало. Серводвігатель ... |

|

| 3184. |

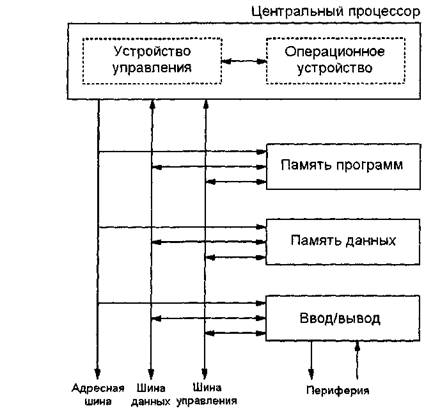

Магистрально-модульная архитектура ПК. Основные функции центрального процессора. Оперативная память ... . Таким образом, входные данные, введенные в память компьютера пользователем, обрабатываются центральным процессором по заранее составленной программе. Результаты обработки сохраняются в памяти компьютера. ЦП контролирует и обслуживает системную шину и оперативную паять, а также, что более важно, ... |

|

| 3185. |

Локальные сети и современная организация внутреннего документооборота ... стоимости оборудования для хранения документов и сокращение издержек на передачу документов. В случае достаточно развитого документооборота, например в конструкторских бюро или в бюрократических организациях такой эффект может быть очень значительным. Вторая составляющая, связана с сокращением ... |

|

| 3186. |

Локальные сети ... бывают экранированными и неэкранированными, одножильными и многожильными. Одножильные - более жесткие - применяются для прокладки магистральных линий локальной сети (например, между различными помещениями в одном здании). Многожильные - гибкие - используются для подключения пользовательских ... |

|

| 3187. |

Локальные вычислительные сети ... данных на разных уровнях используют разные названия: поток, сегмент, дейтаграмма, пакет, кадр. Практическая часть 7 Проектирование локальной вычислительной сети В соответствии с заданием требуется спроектировать ЛВС ООО. Исходными данными для проекта являются следующие: - ... |

|

| 3188. |

Локальные вычислительные сети ... (позволяет экономно использовать ресурсы, например, печатающие устройства, модемы). 3. Распределение программ (Software Sharing). Все пользователи локальных вычислительных сетей могут совместно иметь доступ к программам (сетевым версиям), которые централизованно устанавливаются в сети. 4. Обмен ... |

|

| 3189. |

Локальні, корпоративні та глобальні інформаційні мережі ... ії — про стан галузі в цілому та її частин, перспективи їх розвитку тощо. Не виключено, що відомча мережа може бути приєднана до глобальної мережі (державної, Internet тощо). Інформаційні мережі соціально-побутових, культурно-мистецьких та інших інфраструктур. Це найперспективніші і наймасовіші ... |

|

| 3190. |

Локальная сеть ... сети являются средством связи компьютеров, которое позволяет им получать доступ к оборудованию. Иными словами, с учетом ограничений системы защиты, компьютеры локальных сетей получают доступ к общему оборудованию (принтерам, сканерам, приводам компакт-дисков, жестким дискам, модемам и т.д.) так, ... |

|

| 3191. |

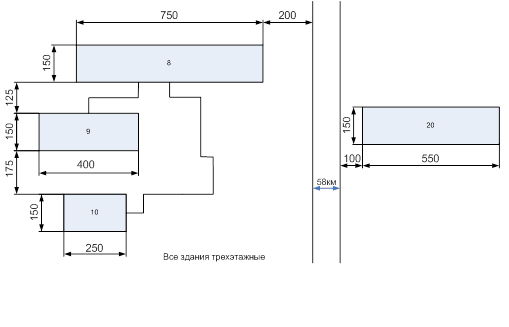

Локальная вычислительная сеть городка ирование локальной вычислительной сети, которая располагается в пределах студенческого городка. В данную сеть входит четыре здания, в каждом из которых по три этажа. Техническое задание. При построении ЛВС городка мне были предъявлены следующие требования: Расположение ПК по отделам и их трафик ... |

|

| 3192. |

Локальная вычислительная сеть бухгалтерского отдела ... помещения в м2, Sисп – площадь, используемая для организации административной зоны или рабочего места начальника отдела в м2. В соответствии с требованиями бухгалтерского отдела площадь величиной в 36 м2 используется для обеспечения удобного доступа к рабочим местам, а площадь 12 м2 используется ... |

|

| 3193. |

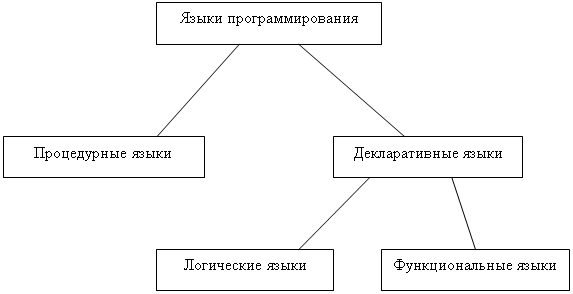

Логическое и функциональное программирование ... (8) следует, что в M нет двух неравных натуральных чисел. Доказательство закончено. 3.2 Рекурсия Особое место для систем функционального программирования приобретает рекурсия, поскольку она позволяет учитывать значения функции на предыдущих шагах. С теоретической точки зрения рекурсивные ... |

|

| 3194. |

Логические задачи на языке программирования Prolog ... , Z=1984 X=Object models of DATA, Y=SZPI, Z=1987 X=Modelirovanie CMO, Y=SZPI, Z=1989 X=PDC Prolog, Y=SZPI, Z=2000 4 Solutions X= Proektirovanie OR BD X=Object models of DATA X=Modelirovanie CMO X=PDC Prolog ... |

|

| 3195. |

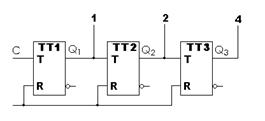

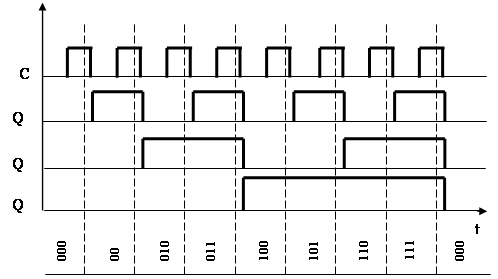

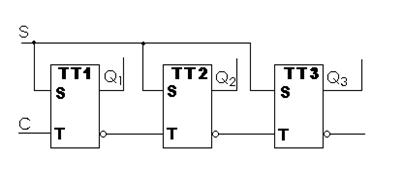

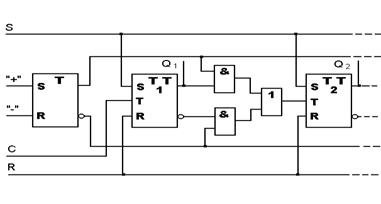

Лічильники ... дного стану 000 в цьому випадку здійснюється подачею відповідного імпульсу на вхід S. Рис.4. Схема двійкового реверсивного лічильника. При встановленні керуючого RS-тригера у стан 1 (подачею імпульсу на вхід «+») відкриваються елементи ТА, через які до входів наступних тригер ... |

|

| 3196. |

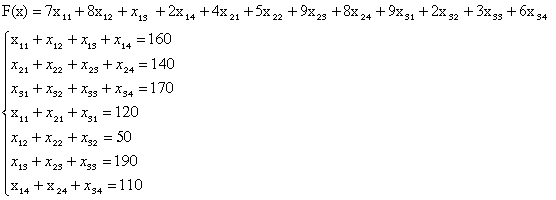

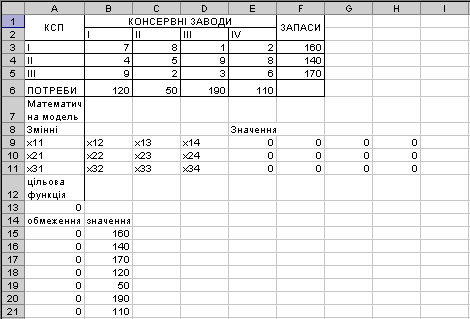

Лінійне програмування в,запаси сировини та тарифи перевезень наведені у таблиці. Скласти такий план перевезень, при якому загальна вартість перевезень є мінімальною. КСП КОНСЕРВНІ ЗАВОДИ ЗАПАСИ І ІІ ІІІ ІV І 7 8 1 2 160 ІІ 4 5 9 8 140 ... |

|

| 3197. |

Лінійна залежність n–мірних векторів. Програма ... - Задані вектори лінійно залежні. Висновки В даній курсовій роботі була розглянута важлива проблема визначення лінійної залежності та незалежності систем мірних векторів в просторі та запропонований програмний код на мові програмування Turbo Pascal для її розв’язку. Дана детальна теоретична ... |

|

| 3198. |

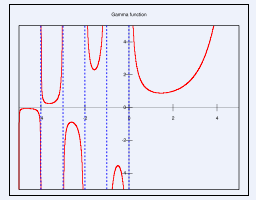

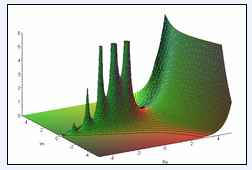

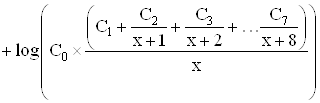

ЛИСП-реализация основных способов вычисления гамма-функции ... -функции с положительным параметром, гамма-функции для множества точек. Созданная функциональная модель реализации основных способов вычисления гамма функции и ее программная реализация могут служить органической частью решения более сложных задач. СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ и литературы ... |

|

| 3199. |

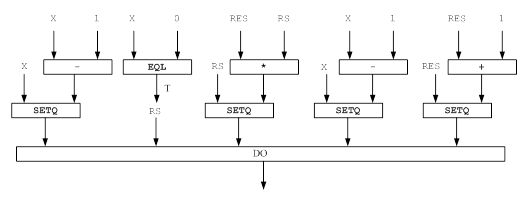

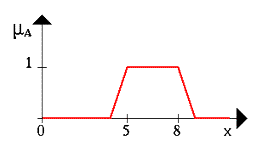

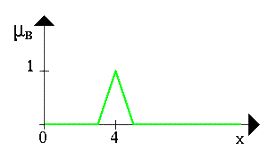

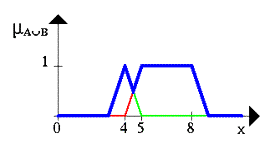

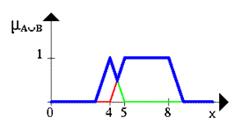

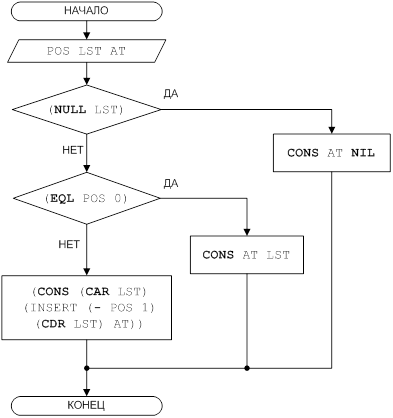

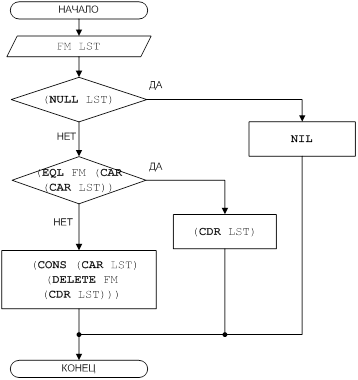

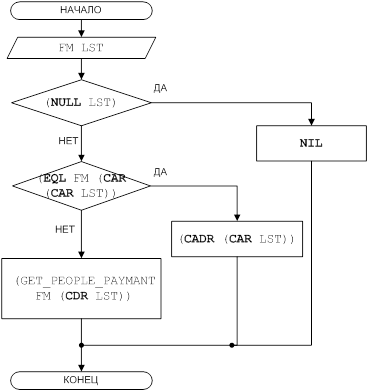

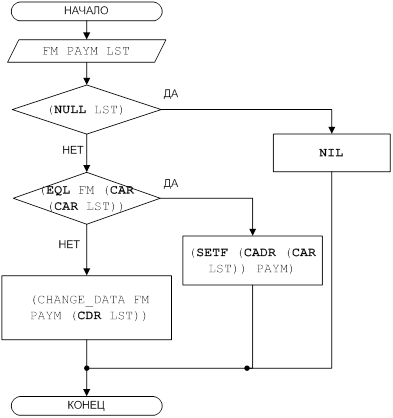

ЛИСП-реализация основных операций над нечеткими множествами ... рейтингов, выборе оптимальной ценовой стратегии и т.п. Появились и коммерческие системы массового применения. Целью данной курсовой работы является ЛИСП – реализация основных операций над нечеткими множествами. 1.Постановка задачи Требуется реализовать основные операции над нечеткими ... |

|

| 3200. |

ЛИСП-реализация основных операций над базами данных ... содержимым выполняются следующие основные операции: выбор, добавление, модификация (замена) и удаление данных. Целью данной курсовой работы является ЛИСП – реализация основных операций над базами данных. 1 Постановка задачи Требуется разработать программу, реализующую основные операции над ... |