| № | Название работы | Скачать |

|---|---|---|

| 4201. |

Характеристики выполнения команд ... 620 32 Размер управляющей памяти (Кбит) 420 480 246 _ _ _ _ _ Размер кэш-памяти' (Кбайт) 64 64 8 32 128 16-32 32 64 Характеристики выполнения команд Наиболее заметно эволюция применения компьютеров во всех областях жизни общества отразилась на языках программирования. ... |

|

| 4202. |

Опасности при поисковом продвижении сайтов ... Риски заказчика: Выделение слишком большой суммы на продвижение, явно большей чем то необходимо. Как защититься? Практически никак. Необходимо тщательнее выбирать исполнителя. Убыток, от деятельности оптимизаторов: Сайт в «бане» Сайт по фильтрами поисковых систем. Как защититься? Необходимо еще ... |

|

| 4203. |

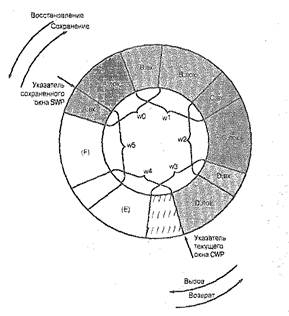

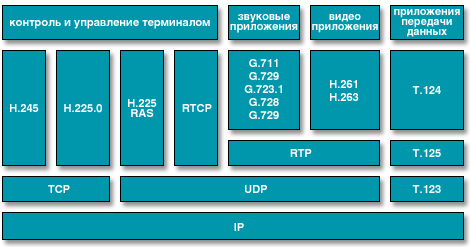

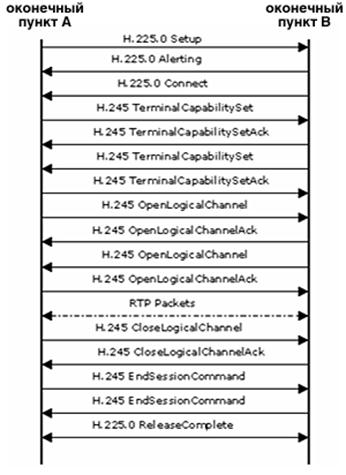

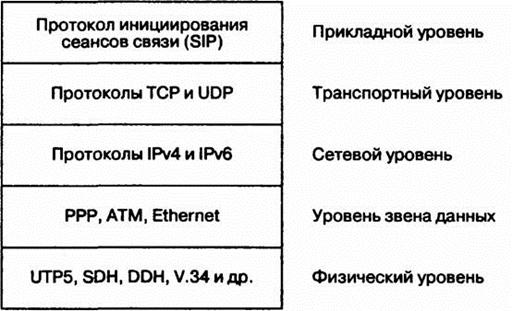

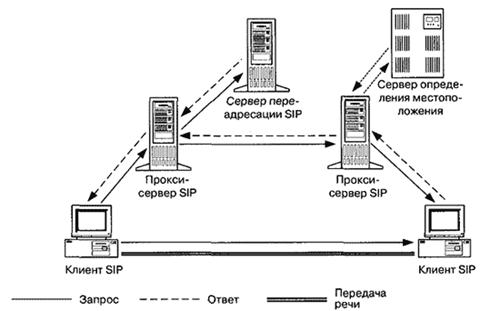

VOIP, Стандарты H.323/SIP ... быть общим для всех участников конференции или отдельным для каждого из них. (А.В. Росляков, и др. 2003:42) Сигнализация по стандарту H.323 Стек протокола H.323 «Семейство протоколов Н.323 включает в себя три основных протокола: протокол взаимодействия оконечного оборудования с контроллером зоны ... |

|

| 4204. |

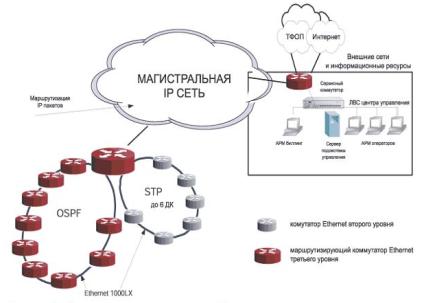

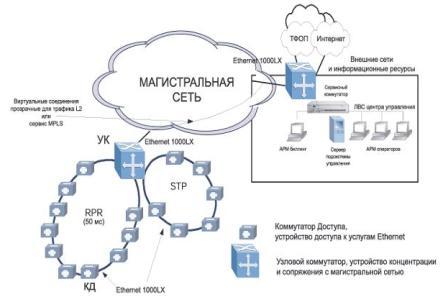

Технические решения построения городской операторской сети на базе технологии Optical Ethernet ... и будут удачным выбором для магистральных приложений не только в выделенных корпоративных сетях, но и для построения городских операторских сетей. Немаловажным фактором является наличие индустриальных стандартов и поддержка Ethernet практически всеми производителями оборудования передачи данных. ... |

|

| 4205. |

Межплатформенное взаимодействие на сетях IP-телефонии и предоставление новых сервисов ... важных характеристик сетей операторов IP–телефонии: открытость и межплатформенное взаимодействие - позволяет получить дополнительный трафик от клиентов и других сетей, работающих на различном оборудовании; возможность предоставления дополнительных видов сервиса - позволяет за счёт дополнительных ... |

|

| 4206. |

Технологии создания магистральных сетей: современное состояние и перспективы ... кабельный модем, задействуют уже функционирующие инфраструктуры, на смену которым в долгосрочной перспективе должно прийти оптическое волокно. 4. Неблокирующие и работающие в режиме реального времени магистральные сети с возможностью гибкого предоставления ступенчатого качества услуг для различных ... |

|

| 4207. |

Роль вредоносных программ в промышленном шпионаже ... кампании. СОВРЕМЕННЫЕ ЦЕЛЕВЫЕ ШПИОНСКИЕ ПРОГРАММЫ Стоит выделить три разновидности шпионских программ, применяемых в качестве инструментов для промышленного шпионажа и финансового мошенничества. 1. Руткит – вредоносная программа, скрывающая свое присутствие в системе от пользователя и утилит. ... |

|

| 4208. |

Биометрическая аутентификация: проблемы будущего ... первого рода при фиксированной ошибке второго рода. Аутентификация по подписи В настоящее время данная технология распространена мало. По сравнению с остальными биометрическими данными, подпись легко изменяется, что является существенным преимуществом. Проблемы этого способа связаны с человеческим ... |

|

| 4209. |

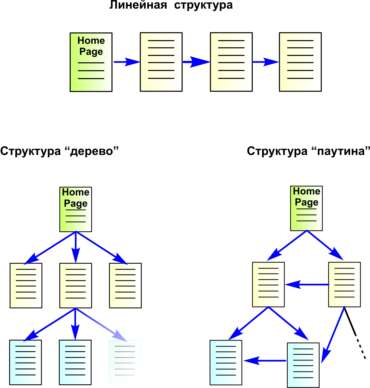

Всемирная паутина www: гипертекст, поисковые машины ... следующую страницу, когда пользователь щелкает мышью по ссылке и пр. и пр. для того, чтобы сделать путешествие по Всемирной Паутине как можно более комфортным. Гипертекст и web-страницы Гипертекст (Hypertext) - это документ (в первую очередь текстовый), содержащий гиперссылки. Гиперссылка - это ... |

|

| 4210. |

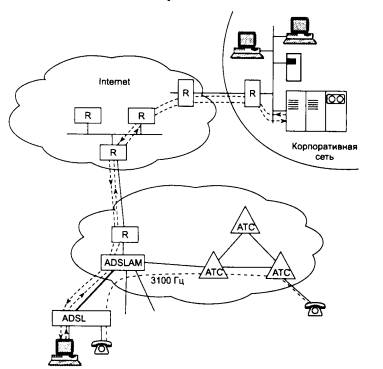

Принципы работы глобальной сети ... Internet в основном используются выделенные телефонные линии .К сожалению, это неверное представление, и оно является причиной непонимания принципов работы Internet. Телефонная сеть – это сеть с коммутацией каналов. Когда Вы производите вызов, Вам выделяется некоторая часть это сети. Даже если Вы не ... |

|

| 4211. |

Бизнес- план открытия Интернет-портала ... мес. 440 000 Итого: 469 400 9. Оперативный план В результате проведенных исследований и переговоров, учредителями ИА «Бизнес Инфо» была произведена оценка расходов на открытие Интернет-Портала (табл. №8) Затраты на аренду меблированного офисного помещения площадью ... |

|

| 4212. |

Растровая графика ... цветовой оттенок. Увеличенный видеопиксель представляет собой квадратик. Каждый маленький квадратик на нижнем изображении - увеличенный видеопиксель. Достоинства растровой графики 1. Каждому видеопикселю можно придать любой из миллионов цветовых оттенков. Если размеры пикселей приближаются к ... |

|

| 4213. |

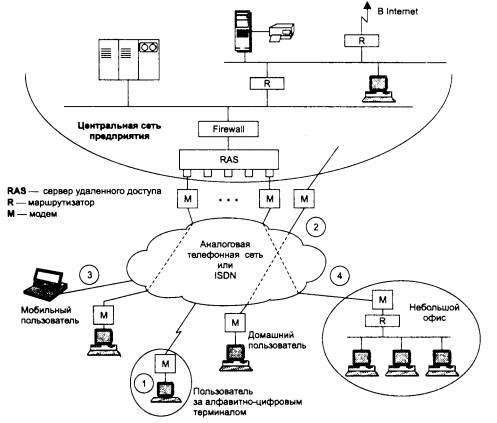

Получение услуг сети через удаленный компьютер ... , что коммуникационный сервер поддерживает режим dial-out — режим, который позволяет пользователям локальной сети устанавливать по своей инициативе связь через телефонную сеть с каким-либо удаленным компьютером. Сервер удаленного доступа (Remote Access Server, RAS) обслуживает не локальных, а ... |

|

| 4214. |

Использование интегрированных в язык запросов (linq) при обработке массива данных в microsoft visual basic 2008 ... , не направленные на уравнивание возможностей налогоплательщиков по использованию схем минимизации, исключающие тиражирование примененных методик, представляют особую ценность для развития бизнеса. 8 Труды молодых ученых № 1, 2008 Таким образом, общие принципы налоговой оптимизации ... |

|

| 4215. |

Понятие и характеристика преступлений в сфере компьютерной информации ... не идет в милицию, а нанимает хакера и «залатывает брешь» в защите. ГЛАВА 2. УГОЛОВНО-ПРАВОВАЯ ХАРАКТЕРИСТИКА ПРЕСТУПЛЕНИЙ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ 2.1. Неправомерный доступ к компьютерной информации В статье 272 Уголовного кодекса РФ предусмотрена ответственность за неправомерный доступ к ... |

|

| 4216. |

Оценка защищенности информационных ресурсов и управление защитой информации ... введение) и, поэтому в следующем разделе речь идет о классификации информационных угроз и экономической оценки ущерба от их реализации. Защита информации – это защищенность информационных систем, информационных ресурсов хозяйствующего субъекта, а также объектов его интеллектуальной собственности от ... |

|

| 4217. |

Проектирование корпоративных информационных систем и управление ... . Первый контекст - повторное использование (reusability) существующих и доступных по сети ресурсов. Второй контекст - облегчение разработки корпоративных информационных систем, отдельные компоненты которых создаются разными, территориально распределенными группами, каждая из которых в силу ... |

|

| 4218. |

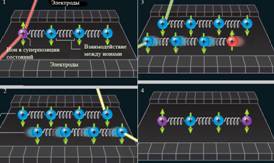

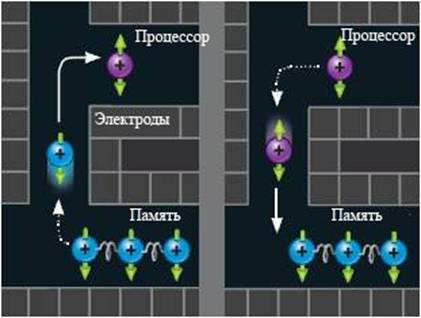

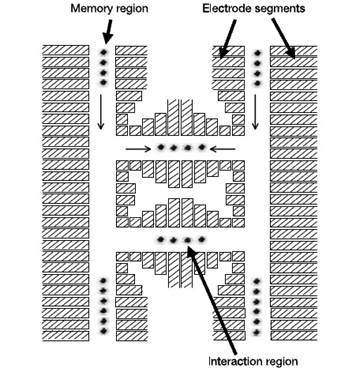

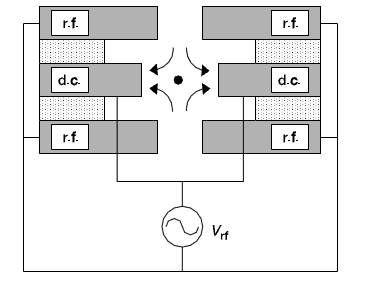

Квантовые компьютеры на ионах в многозонных ловушках ... схем для большого числа кубитов, реализуемых ионами в ловушках. Архитектура Один из методов для построения квантового компьютера на ловушках для ионов состоит в связывании ионов общим движением. Цепочка ионов электрически подвешена между двумя рядами электродов. Благодаря тому, что ионы заряжены ... |

|

| 4219. |

Применение онтологии для использования активных агентов ... - посредники для работы с различными источниками данных, имеющие механизмы для взаимодействия друг с другом (например, агент создает несколько агентов, каждый из которых работает со своим источником данных). Примерами использования агентов может быть поиск информации (data mining [1], агенты ... |

|

| 4220. |

Грид – масштабируемый распределенный компьютинг ... необходимых для надежного выполнения заданной прикладной задачи является важной характеристикой грид-технологий и требованием при экономически эффективном функционировании масштабируемых распределенных систем. "Современная ИТ-инфраструктура выросла и, переплетаясь, распространила свои щупальцы, не ... |

|

| 4221. |

Использование интегрированных в язык запросов (linq) при обработке массива данных в microsoft visual basic 2008 ... , не направленные на уравнивание возможностей налогоплательщиков по использованию схем минимизации, исключающие тиражирование примененных методик, представляют особую ценность для развития бизнеса. 8 Труды молодых ученых № 1, 2008 Таким образом, общие принципы налоговой оптимизации ... |

|

| 4222. |

Методика развертывания Windows Compute Cluster Server 2003 ... устанавливается одна из поддерживаемых операционных систем. Для оптимизации производительности кластера рекомендуется устанавливать на ведущем узле ОС Windows Server 2003 Compute Cluster Edition. Ведущий узел присоединяется к существующему домену Active Directory, после чего на нем устанавливается ... |

|

| 4223. |

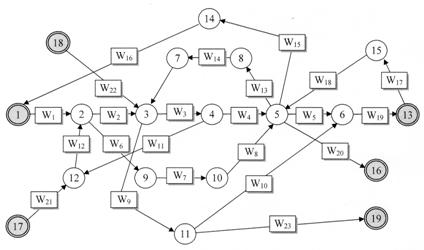

Параллельное моделирование компьютерной сети в системе Prime ... , распознавания топологии сети и создания топологии [1]. Средства моделирования имитируют динамическое поведение сетевой модели. Одной из наиболее эффективных систем, позволяющих моделировать компьютерные сети, является система PRIME. PRIME (Parallel Real-time Immersive Modeling Environment) – это ... |

|

| 4224. |

Техника и технология в СКС и туризме ... сканер. Помимо планшетных различают ручные, листовые или протяжные, барабанные, проекционные и слайд-сканеры. 2. Современные технологии в СКС и туризме: Интернет - технологии - электронная коммерция Глобальной компьютерной сетью, при помощи которой пользователи всего мира обмениваются информацией ... |

|

| 4225. |

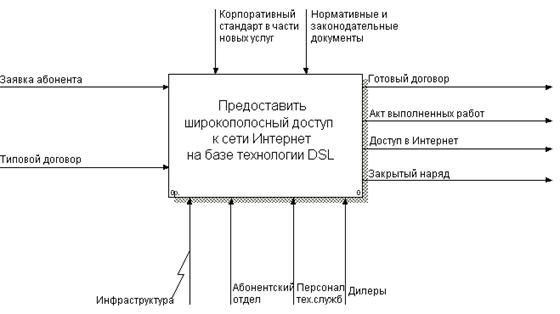

Процессный подход к управлению, моделирование бизнес-процессов. Разработка ПО ... собой область НСП. В настоящее время наблюдается большой интерес к моделированию бизнес-процессов, что связано с осознанием многими предприятиями необходимости проводить реорганизацию своей деятельности в соответствии с процессным подходом. Как следствие этого, бурно развиваются методы моделирования ... |

|

| 4226. |

Некоторые особенности реализации алгоритма защиты программного обеспечения от нелегального использования ... Используя асимметричный алгоритм RSA и алгоритм вычисления хеш-функции MD5, автор статьи разработал принципиальную схему алгоритма защиты программного обеспечения от нелегального использования. Данная схема была успешно применена при разработке программного комплекса “Генератор тестов 2.0”. Каждый ... |

|

| 4227. |

Исследование и разработка алгоритмов программной среды взаимодействия рабочих станций вычислительных сетей своих функций необходимы операционная система и прикладная программа. Цель и задачи работы Объектом исследования является операционная система Windows Embedded CE 6.0 и алгоритмы, средства организации вычислительных систем на базе технологии клиент-сервер. Основной целью является исследование ... |

|

| 4228. |

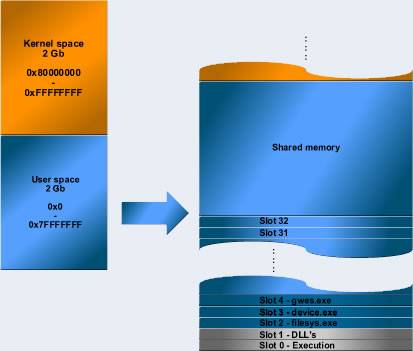

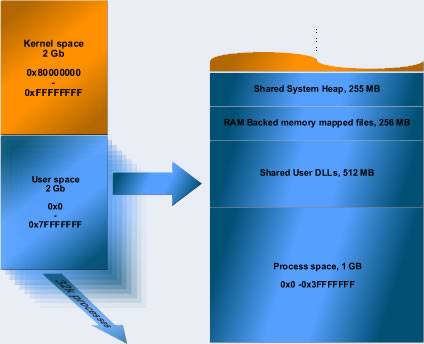

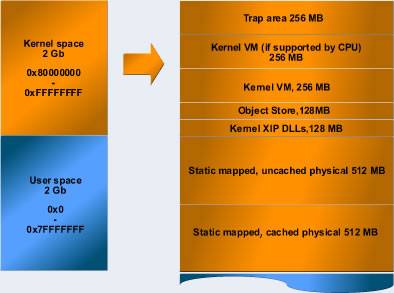

Архитектура памяти Windows CE 6 ... , что модель памяти СЕ5 выглядит следующим образом. Я не буду вдаваться в подробности, поскольку есть много информации об архитектуре памяти CE 5 : Модель виртуальной памяти Windows CE 5 Пространство пользователя CE 5 разделено на 32 слота процесса, каждый занимает 32 МБ виртуальной памяти, и ... |

|

| 4229. |

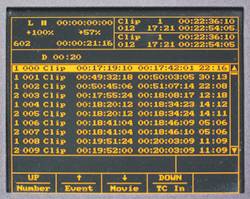

Сервер замедленных повторов Оrad Forum ... на исход спортивного поединка. Система управления Логика работы видеосервера строится на системе управления Forum Elefant II. Это простая в использовании панель управления с мгновенным замедленным повтором и возможностью монтажа ключевых событий. Контроллер оснащен удобным колесом управления «Jog/ ... |

|

| 4230. |

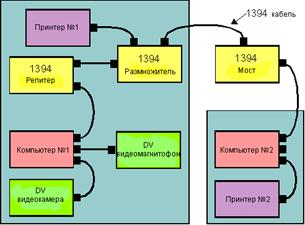

Краткое описание шины IEEE-1394 ... . Так как название FireWire (огненный провод) принадлежит фирме Apple Computers и может использоваться только для описания изделий Apple или с ее разрешения, правильное название - IEEE-1394. Некоторые компании придумали собственное зарегистрированное название, например у Sony - iLink. Пока основная ... |

|

| 4231. |

Вопросы успешного применения ОС Linux во встраиваемых системах ... . В случае ОС Linux одним из простейших способов построения удобной среды кросс-разработки является использование какого-либо рассчитанного на встраиваемые системы Linux-дистрибутива. В такой дистрибутив уже входят кросс-средства для встраиваемых процессоров различных типов. Все проблемы, связанные ... |

|

| 4232. |

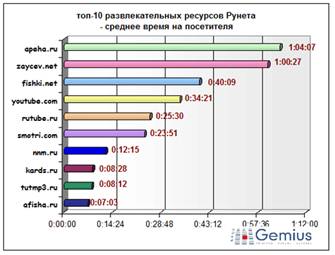

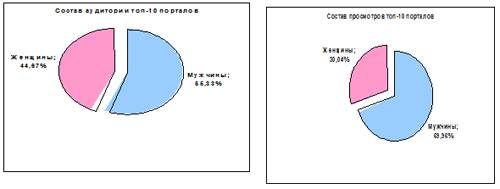

Развлекательные ресурсы сети интернет ... Отдых с Компьютером" – все виды развлечения, связанные с компьютером. Популярное Компьютерные игры (PC игры) Социальные сервисы Развлекательные ресурсы Сервисы Вопрос-Ответ В последнее время, в Интернете всё больше и больше стали появляться различные ресурсы, тематики «Вопрос-Ответ». Этот «жанр ... |

|

| 4233. |

Создание Web-сайта ... type="circle"> ... </ul> Чебурашка Крокодил Гена Шапокляк <ul type="square"> ... </ul> Чебурашка Крокодил Гена Шапокляк 9. Создание и форматирование нумерованного списка Тег <OL> устанавливает нумерованный список. Каждый элемент списка должен начинаться с ... |

|

| 4234. |

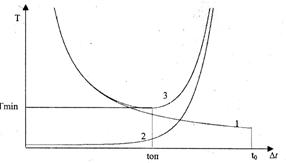

Оптимальная антивирусная защита информации ... угрозу. время, затраченное на поддержание антивирусной защиты s типов информации, имеет вид: , (10) где-характеристики вычислительной системы для с-ого типа информации. Нахождение аналитического решения системы (10) сводится к нахождению оптимального режима защиты отдельно для каждого типа ... |

|

| 4235. |

Особенности реализации машинно-ориентированных алгоритмов расчета частотных характеристик канала воздействия ... частотных характеристик динамических элементов, составляющих ТС. Укрупненная блок-схема алгоритма расчета частотных характеристик (ЧХ) полного канала воздействия изображена на рис.2. По результатам расчета частотных характеристик всех исследованных полных каналов воздействия ТС формируется массив ... |

|

| 4236. |

Микропроцессор в персональной электронно-вычислительной машине ... промышленностью на современном этапе развития вычислительной техники являются архитектуры CISC и RISC. Система команд микропроцессора Несмотря на бурную эволюцию вычислительной техники, основной набор команд довольно слабо изменился. Система команд любой ЭВМ обязательно содержит следующие группы ... |

|

| 4237. |

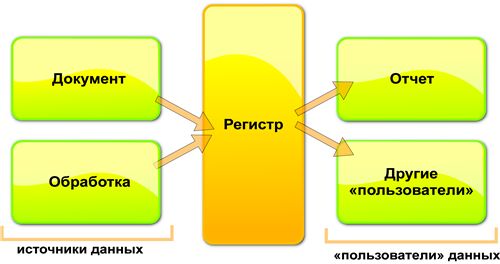

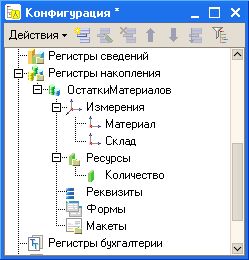

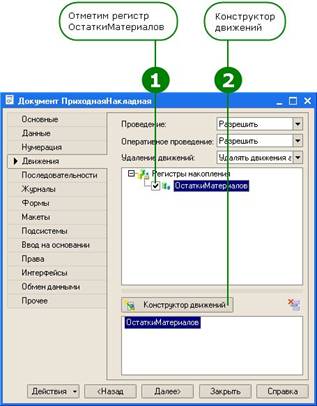

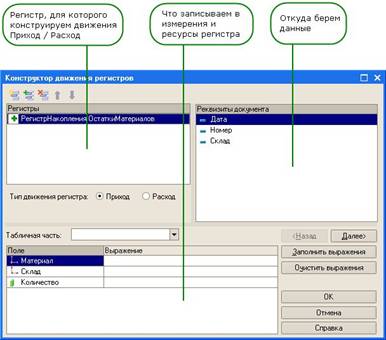

Объекты конфигурации. Регистры накопления. ... , описывающую каждое движение. Набор такой дополнительной информации задается разработчиком при помощи реквизитов объекта конфигурации Регистр накопления. Создание регистра накопления «ОстаткиМатериалов» Теперь, когда мы знаем, для чего предназначены регистры накопления, посмотрим, как можно их ... |

|

| 4238. |

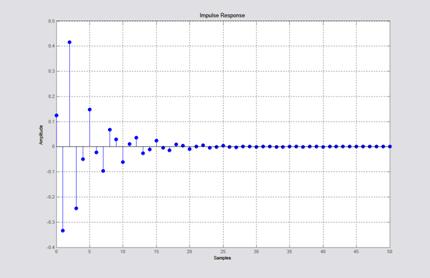

Цифровой фильтр высокой частоты ... и амплитуда входного воздействия принята равной 100). (Как получены отрицательные значения?) Заключение В данной работе был спроектирован цифровой фильтр высокой частоты, удовлетворяющий всем требованиям технического задания. Проект занял на интегральной схеме 60% ресурсов или 694 логических ячеек ... |

|

| 4239. |

Обзор методов борьбы с фишинговыми атаками ... банки – в надежде на то, что случайный получатель спам-письма имеет там учетную запись. К сожалению, надежды злоумышленников зачастую оправдываются. Традиционные методы противодействия фишинговым атакам

Уникальный дизайн сайта Суть этого метода такова: клиент, например, банка при заключении ... |

|

| 4240. |

Свободное программное обеспечение: к чему приведет "свобода"? ию свободы ПО, необходимо ознакомиться с деятельностью Фонда свободного программного обеспечения (англ. Free Software Foundation, сокращенно FSF) – некоммерческой организации, основанной в октябре 1985 г. Ричардом Столлманом для поддержки движения СПО. По мнению сторонников FSF, любое ПО должно ... |

|

| 4241. |

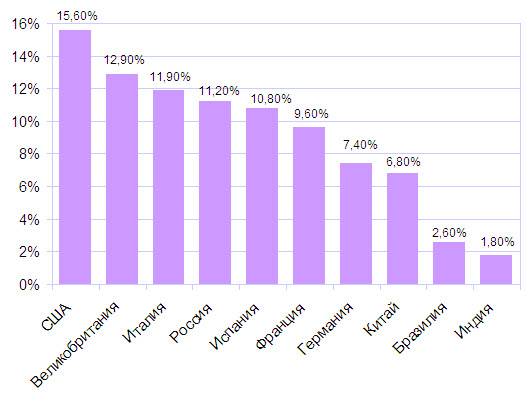

Проблемы выявления скрытой передачи информации по сетям ... . 2). Такая статистика говорит о том, что существует весьма актуальная проблема скрытой передачи конфиденциальной информации по сети. Основные каналы утечки конфиденциальной информации Опыт показывает, что скрытую передачу информации обнаружить сложней. Как правило, канал утечки информации путем ее ... |

|

| 4242. |

Стандартизация в области ИБ: зарубежный опыт ... востребованных сегодня зарубежных стандартах, так или иначе затрагивающих вопросы информационной безопасности. Международные стандарты в области ИБ – зарубежный опыт Стандартизация в области ИБ за рубежом развивается уже не один десяток лет, и некоторые страны, например Великобритания, имеют ... |

|

| 4243. |

Как подписывать с помощью ЭЦП электронные документы различных форм ... базы данных приводятся в строковый тип, и с помощью конкатенации формируется строковая переменная, отражающая существенную содержательную и идентификационную часть документа. Именно эта строка теперь считается оригиналом электронного документа и подписывается. Подписанная строка сохраняется в ... |

|

| 4244. |

Информационный обмен между изолированными системами (Взаимодействие информационных систем) ... к аудиту и документированию и являлся бы защищенной транспортной оболочкой для исходящей/входящей документации юридического лица во взаимодействии разнородных информационных систем, автоматизирующих процессы деловой активности. Очевидно, что фактический состав, структура контейнера будет отражать ... |

|

| 4245. |

Адаптивная система VPN в распределенных компьютерных сетях ... – обеспечить гарантированную защиту от доступа к передаваемой информации, ее модификации при взаимодействии двух компьютеров на любом участке распределенной компьютерной сети. Решение такой задачи возможно только криптографическими методами. Поскольку мы не оговариваем тип передаваемого трафика, то ... |

|

| 4246. |

Как переложить правила режимного бумажного документооборота в электронные системы ... второй план и уступает место "конфиденциальности". Вопрос, который сразу же возникает у любого специалиста при переходе компании от бумажного документооборота к электронному, – каким образом мы будем защищать сведения, составляющие коммерческую тайну? От теории к практике В традиционной канцелярии ... |

|

| 4247. |

Назначение, функции и типы систем видеозащиты ... политику подключения доверенных IP- и MAC-адресов устройств. Список литературы Information Security №1, февраль-март 2009 Назначение, функции и типы систем видеозащиты

Иван Смирнов, ведущий инженер отдела информационной безопасности "Энвижн Груп" Системы большого масштаба характеризуются ... |

|

| 4248. |

Системы обработки и хранения корпоративной электронной почты ... и хранения ЭП в корпоративной сети

Задачи, решаемые системой обработки и хранения почтовых сообщений, структура системы и ее место в корпоративной вычислительной сети определяются принятой в организации политикой применения электронной почты. Обычно на системы, обеспечивающие безопасность ... |

|

| 4249. |

Особенности использования SCADA в системах диспетчеризации и учета ... системе диспетчеризации, иногда проектируется вместе с ней, иногда разрабатывается автономно. С точки зрения архитектуры системы и используемых коммуникационных каналов системы диспетчеризации и учета очень похожи. Однако для последних характерны и существенные отличия: большой объем данных, ... |

|

| 4250. |

Организация и управление данными при проектировании сложных изделий в системе V5 ... , главный специалист по PLM/PDM, компания “Би Питрон” Список литературы Рациональное Управление Предприятием № 6 2008 Организация и управление данными при проектировании сложных изделий в системе V5 А. И. Краснухин Процесс совершенствования конструкторского инструментария, предназначенного для ... |

|

| 4251. |

Управление жизненным циклом IT-услуг ... , или выполнение отдельных заказов работников, таких как резервное копирование данных на персональной рабочей станции или автоматизация учрежденческой деятельности. Поддерживаемые операции и процессы жизненного цикла IT-услуг включают: построение и визуализацию связей IT-услуг с IT-системами и ... |

|

| 4252. |

SCADA-пакет PcVue как основа для создания распределенных систем управления ... тех людей или компаний, которые разрабатывают приложение (то есть системного интегратора). Построение распределенных систем управления с помощью PcVue SCADA-пакет PcVue с самого начала разрабатывался для создания систем диспетчерского контроля и управления различного масштаба, начиная от автономных ... |

|

| 4253. |

Применение модуля EPLAN PPE при сквозном проектировании АСУ ТП ... подразделения компании, вопрос организации передачи информации между отделами, работающими над различными разделами проекта АСУ ТП, имеет очень важное значение. Применение модуля EPLAN PPE позволяет обеспечить сохранность и актуальность исходных данных на всех стадиях работы над проектом, начиная с ... |

|

| 4254. |

Создание изображений в текстовых документах в MS Word; MS Draw. Размещение текста и графики” ... к методу одновременного внедрения, и связывания путем установки флажка Хранить в документе. Взаимодействие изображения с текстом. Основная часть инструментов для настройки свойств изображений в текстовом документе сосредоточена на панели инструментов Настройка изображения (Вид► Панели ... |

|

| 4255. |

Наборы утилит служебных программ операционных систем ... ; - ввод-вывод данных; - управление данными; - взаимодействие с оператором. Операционную систему составляют: - монитор; - загрузчик; - супервизор; - планировщик; и - набор системных обслуживающих программ (утилит) Операционная система Windows - (Windows operating system ) - разработанная ... |

|

| 4256. |

Графические средства языка Паскаль ... ; если этот код равен grOK (=0), то операция выполнена успешно, в противном случае произошла ошибка. Чтобы продемонстрировать некоторые из графических возможностей языка Паскаль, напишем программу, рисующую график функции cos2x на отрезке [0,6p]. USES Graph; CONST ScreenColor = DarkGray; {цвет ... |

|

| 4257. |

Тип STRING ... String; VAR S: String; Index: Integer); - вставляет в строку S подстроку Substr начиная с символа с номером Index. Из вышеизложенного понятно, что процедуры и функции могут иметь параметры типа STRING (что неудивительно), но также допустимы функции типа STRING, хотя это и не скалярный тип. Еще две ... |

|

| 4258. |

Технология ActiveX ... осуществлять доступ к системам управления базами данных, поддерживающим стандарт ODBC, и использовать механизм транзакций. Поскольку подход к использованию технологий ActiveX на сервере стандартизован, программисты могут не только разрабатывать приложения, способные выполняться на серверах, но и ... |

|

| 4259. |

Интернет и политика в современном мире ... видов информации через сеть Интернет. В противном случае разрыв в уровне использования интернет-технологий в регионах сохранится. Заключение Подводя итоги анализа взаимодействия Интернета и политики в современном мире, можно сделать вывод о том, что на сегодняшний день Интернет технологии ... |

|

| 4260. |

Статья про лучший поисковик ... : «Глазьев С. Официальный сайт». Поисковая система должна найти следующую страницу: http://www.glazev.ru/ Наименование поисковика Место искомой страницы по результатам поиска Яндекс 1 Google 1 Rambler 1 Апорт 78 Нигма 1 Апорт оказался абсолютно ... |

|

| 4261. |

Процедуры и функции в языке Паскаль. Сфера действия описаний ... ни В не находится внутри А, то эти процедуры - внешние по отношению друг к другу. Сфера действия описания любого объекта включает ту процедуру, где он описан (начиная с места описания) и все внутренние процедуры, если там данный идентификатор не описан. В принципе, это дает возможность передавать ... |

|

| 4262. |

Множества ... или [0..2,3..4,6..6,12,13..16,22] или [22,13..15,1..6,0,12,16] Все эти константы полностью эквивалентны, порядок записи элементов совершенно произволен. Допускаются пустые множества, они записываются так: [ ]. Опишем несколько переменных и типизированных констант: TYPE MySet = SET OF 0..111; ... |

|

| 4263. |

Ошибки при выполнении программы. Опции компилятора ... при выполнении арифметической операции над целыми числами, когда результат операции выходит за границы соответствующего типа. Такая ошибка произойдет, например, при выполнении программы VAR a,b : Word; c : Integer; BEGIN a:=100; b:=200; c:=a-b; END. Ошибка произошла, когда вычислилось значение ... |

|

| 4264. |

Интервальные типы данных. Оператор TYPE. Массивы ... программист всегда дает имена собственным типам, причем старается, чтобы эти имена были осмысленными. Теперь, зная об интервальных типах, мы можем говорить о массивах. Массив во всех языках программирования - это множество индексированных (пронумерованных) однотипных элементов. В Паскале описание ... |

|

| 4265. |

Метки. Оператор GOTO. Процедура Halt ... несколько меток, тогда они разделяются запятыми. Оператор безусловного перехода GOTO метка; передает управление оператору с соответствующей меткой, при этом все операторы, расположенные между оператором GOTO и оператором, которому передается управление, не выполняются. С помощью оператора GOTO ... |

|

| 4266. |

WWW технологии ... (WWW), что обычно переводится как «Всемирная паутина». Сеть предназначалась первоначально для физиков, но затем получила широкое признание. WWW построена по технологии, в основе которой лежит принцип создания гипертекстовых документов (Web – страниц). Гипертекстовый документ заключает в себе ссылки ... |

|

| 4267. |

Операторы цикла ... от 32 до 255 VAR c : Char; BEGIN FOR c:=' ' TO #255 DO WRITE(c); WRITELN; END. Второй тип цикла - цикл WHILE - записывается в виде: WHILE логическое выражение DO оператор/блок Здесь логическое выражение - любое выражение типа Boolean. Цикл выполняется следующим образом : вычисляется логическое ... |

|

| 4268. |

Логический тип данных. Операции сравнения ... ; <> не равно; < меньше; <= меньше или равно; > больше; >= больше или равно. Операции сравнения определены для любых однотипных операндов (числовых, символьных, логических); для числовых данных, так же, как и в случае арифметических операций, сделано исключение - вы можете сравнивать два ... |

|

| 4269. |

Условный оператор. Блок. Оператор выбора ... ('Дата верна') ELSE WRITELN('Дата не верна'); END. Оператор выбора во многих случаях удобнее, чем условный оператор, он записывается в виде : CASE выражение OF список значений : оператор/блок .................................. список значений : оператор/блок [ELSE ... |

|

| 4270. |

Разрешение имен доменов с помощью DNS ... процесс конфигурирования DNS, сейчас выполняемый вручную. DNS станет частью Active Directory (AD) и потребует использования протокола разрешения имен. Установка Как WINS и DHCP, DNS должна работать на системе NT Server. Установите все три сервиса, выбрав ярлык Service в апплете Network из Control ... |

|

| 4271. |

Статическая IP-маршрутизация ... , я рекомендую выводить все сегменты на один маршрутизатор (если он справляется с нагрузкой) либо пользоваться возможностями, предоставляемыми динамической маршрутизацией. Примечания: Прозрачный - Сегмент Internet сам может быть сегментирован на уровне MAC, например, коммутатором. Прозрачность ... |

|

| 4272. |

Некоторые аспекты безопасности Веб-серверов на Unix платформах ... в HTTP протоколе, Веб-серверу необходимо иметь права пользователя root. Но отвечать на запросы пользователей с такими правами очень не безопасно. Поэтому Веб-сервер порождает детей с правами другого пользователя, которые и обрабатывают запросы пользователей. В файле конфигурации (http.conf) ... |

|

| 4273. |

Арифметические типы данных. Числовые константы и переменные ... 234, либо с плавающей точкой, например, -1.234E-5 или 555е12. В программе, как правило, приходится использовать переменные арифметических типов. Каждая такая переменная (и переменная любого другого типа) в языке Паскаль должна быть обязательно описана, т.е. должен быть явно указан ее тип. Описание ... |

|

| 4274. |

Общая схема решения задачи на персональном компьютере представления входной и выходной информации. При решении некоторых наиболее тривиальных задач может показаться, что этап разработки алгоритма отсутствует, однако это означает лишь, что вы пользуетесь уже известным вам алгоритмом. На этапе создания текста программы вы записываете алгоритм на языке ... |

|

| 4275. |

Операторы ввода-вывода ... от оператора WRITE тем, что после вывода происходит переход на новую строку. Можно использовать оператор WRITELN без списка вывода для пропуска строки. Запишем пример программы, осуществляющей ввод и вывод : VAR i : Integer; w : Word; r : Real; BEGIN WRITELN; {------------- ... |

|

| 4276. |

Арифметические операции. Стандартные математические функции ... косинус. 13. Arctan(x) - арктангенс. Все остальные математические функции можно получить, пользуясь этим основным набором; например: десятичный логарифм - Ln(x)/Ln(10), тангенс - Sin(x)/Cos(x) и т.д. Аргументы функций могут быть любыми арифметическими выражениями и задаются в круглых скобках после ... |

|

| 4277. |

Экзаменационные билеты по информатике 2000/2001 учебный год ... -ориентированного программирования, впитавшего в себя идеи структурного и модульного программирования, структурное программирование стало фактом истории информатики. Билет № 9 Текстовый редактор, назначение и основные функции. Для работы с текстами на компьютере используются программные средства, ... |

|

| 4278. |

Финансово-экономические программы. Российский рынок финансово-экономических программ ... свидетельствует очень небольшое число фирм, пытающихся работать в этом секторе. Данное направление особенно необходимо в условиях рынка, где использование ПС финансово-экономического анализа — этого незаменимого инструмента для анализа, прогнозирования и управления бизнесом (более всего в банковской ... |

|

| 4279. |

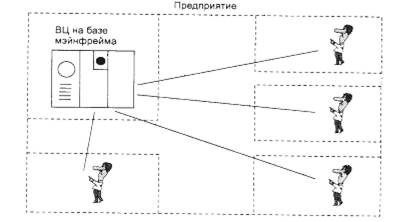

Экономические информационные системы: принципы построения и классификация ... . Одновременное достижение указанных целей практически неосуществимо, поэтому в качестве основного критерия выбирают, как правило, одну из них. Классификация ЭИС Классифицировать информационные системы можно по различным признакам. В отечественной литературе по информационным системам управления ИС ... |

|

| 4280. |

Информация, информационные системы и экономические информационные системы: основные понятия и взаимосвязь ... выпуск продукции по низкой цене и многое другое. Понятие экономической информационной системы (ЭИС). ЭИС представляет собой систему, функционирование которой во времени заключается в сборе, хранении, обработке и распространении информации о деятельности какого-то экономического объекта реального ... |

|

| 4281. |

Бухгалтерские информационные системы ... -производственного планирования, управления выпуском продукции, сбытом, учета основных средств, заработной платы, управленческого анализа, бухгалтерского и налогового учета. Информационное ядро системы — подсистема «Главная книга», в которой накапливаются все бухгалтерские проводки и формируется ... |

|

| 4282. |

Простейшие системы учета. Решения на базе приложений Microsoft Office ... приему залогов, выдаче и возврату кредитов под залог ювелирных изделий и вещей, проведению публичных торгов, а также обеспечивает материальный учет и оперативный анализ. Программа состоит из четырех приложений Microsoft Access 2000: основное приложение «Ломбард»; дополнительные приложения «Публичные ... |

|

| 4283. |

Управление и бухгалтерский учет. Документация и терминология ... клиенту. Одна покупка клиента привела к трем финансовым операциям для магазина. Эти операции определенным образом отражаются в бухгалтерском учете. Документы и терминология Вместо слов «сделать пометки» в бухгалтерии говорят «учесть» или «отразить хозяйственную операцию». Оплаты или поступления ... |

|

| 4284. |

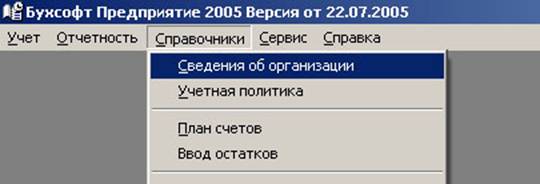

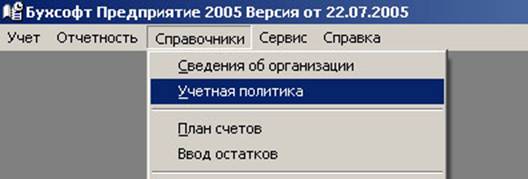

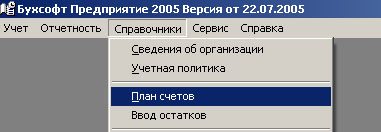

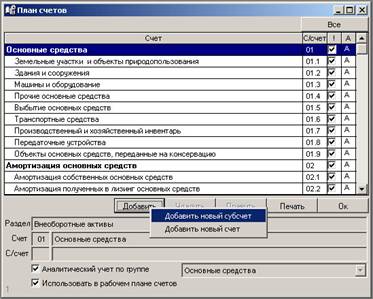

Ведение бухгалтерского учета на основе БИС «Бухсофт» ... «Типовой план счетов», то в виде приложения будет оформлен план счетов, предложенный по умолчанию для программ «Бухсофт», разработанный на основе Плана счетов бухгалтерского учета финансово-хозяйственной деятельности и Инструкции по его применению, утвержденный приказом МФ № 34н от 31.10.2000 г. ... |

|

| 4285. |

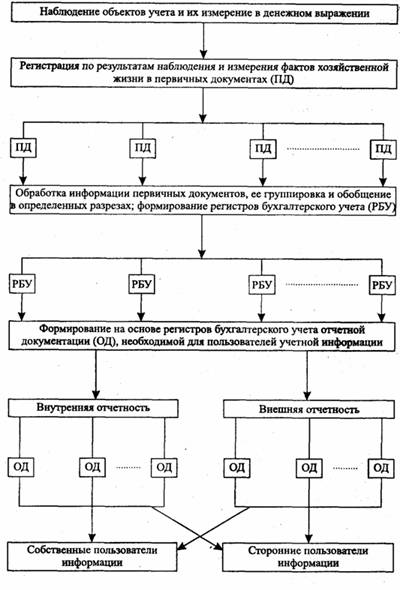

Бухгалтерский учет и его задачи. Принципы бухгалтерского учета и финансовой отчетности. Финансовая отчетность ... для принятия решений используют внешнюю отчетность организации и имеют право получить для анализа и внутреннюю учетную информацию. Объектами бухгалтерского учета являются: имущество организации — нематериальные активы, основные средства, финансовые вложения, производственные запасы, денежные ... |

|

| 4286. |

Принципы выбора бухгалтерских программ ... но и на структуру бухгалтерии с выделением необходимых участков и операций на них. Нередко компании при выборе бухгалтерской программы руководствуются принципом: «В одной фирме стоит такая-то программа — они довольны... у нас будет такая же». Часто такие рассуждения оказываются неправильными. Каждая ... |

|

| 4287. |

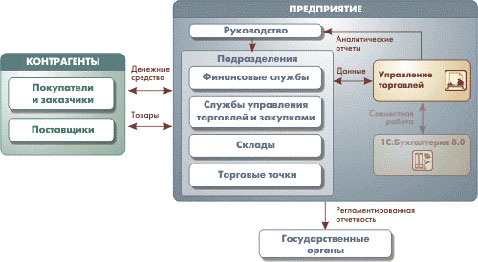

Ведение бухгалтерского учета на основе решений 1С ... Особенно это касается персонифицированных сведений для Пенсионного фонда. С целью ведения бухгалтерского учета обеспечена совместная работа конфигурации «Зарплата и Управление Персоналом» с решением «1С:Бухгалтерия 8.0». 1С: Управление торговлей Конфигурация «Управление торговлей» системы программ ... |

|

| 4288. |

Продвижение сайта: ссылки ... оценить самостоятельно:). Реальную пользу можно получить лишь от регистрации в так называемых "белых" каталогах - тех, которые ставят на ваш сайт прямую ссылку, не требуют обратной и не забанены поисковиками. Количество таких каталогов в Рунете, по разным оценкам, от нескольких сотен до 2-3 тысяч. ... |

|

| 4289. |

Источники возникновения и последствия реализации угроз информационной безопасности ... компании и партнёров. Во избежание возникновения ущерба целесообразно обязать менеджеров согласовывать решение вопросов, связанных с информационными рисками, с руководителем службы информационной безопасности. Сотрудники. Значительной угрозой информационной безопасности компании является низкая ... |

|

| 4290. |

MegaSeo Pro: повышение эффективности поискового продвижения сайтов ... на качестве продвижения, поможет модуль «Мониторинг сайтов» он-лайн сервиса МегаСео Про. Оптимизация контента является одним из ключевых моментов в вопросе продвижения сайта. Поднять сайт в выдаче без грамотной оптимизации под ключевые слова будет очень сложно и дорого. Не стоит просто наполнять ... |

|

| 4291. |

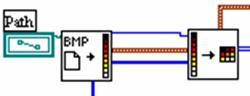

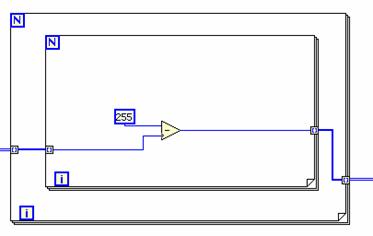

Обработка данных в средах MathCAD и LabVIEW ... пикселю среднего значения двух соседних оригинальных пикселей (Рис 8а, б, Рис п. 8). MathCAD Рис 8а LabVIEW Рис 8б Вывод В данной курсовой работе были рассмотрены две программные среды - MathCAD и LabVIEW. В качестве объекта исследования было использовано восьмибитное изображение размером ... |

|

| 4292. |

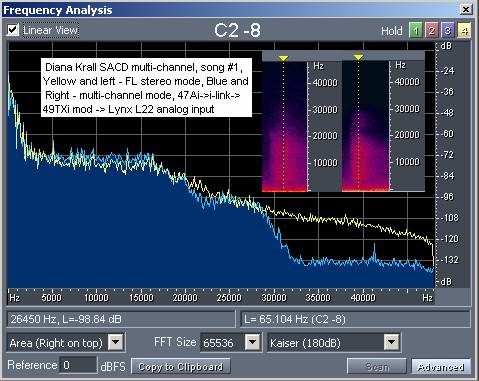

Аудио форматы на DVD ... массового использования, к примеру, в область mp3, оставляя место в сфере любителей музыки для форматов DVD-A, SACD и WMA9 pro, поддерживающие 24 бита 96kHz многоканальное аудио, выдвинутое Microsoft. В случае корректного воспроизведения компакт-диска (поскольку это осуществлено в устройствах от ... |

|

| 4293. |

Настоящее и будущее операционных систем серии Windows ... в спящий режим. Устройства сразу докладывают о занимаемой дисковой памяти. Проще пользователю - сложнее системе. Одной из важнейших характеристик операционных систем является их надежность и безопасность. "Майкрософт" обещает, что Vista будет самой защищенной и надежной системой. Если произойдет ... |

|

| 4294. |

Современные процессоры Intel и AMD ... . Существует несколько типов регистров, отличающихся видом выполняемых операций. Особенности и различия процессоров Intel и AMD 64-разрядные процессоры AMD и Intel Технология Intel придерживается стандарта EPIC (Explicitly Parallel Instruction Computing). Данная технология ... |

|

| 4295. |

Оптимизация сайта: ошибки ... идентификаторов сессий не рекомендуется. 5. Редиректы Редиректы затрудняют анализ сайта поисковыми роботами. Не используйте редиректы, если для этого нет четких причин. 6. Скрытый текст Последние два пункта относится скорее не ошибкам, а к преднамеренному обману поисков, но о них все же следует ... |

|

| 4296. |

Продвижение сайта: запросы ... ”? Этот популярный запрос вводит целый ряд представителей самых разных аудиторий, в том числе нецелевых. В таком случае оптимизировать сайт под запрос, который может привлечь совершенно ненужных посетителей, просто неразумно. Поэтому оптимизация сайта проводится только после детального анализа всех ... |

|

| 4297. |

Физические основы восстановления информации жестких магнитных дисков ... 6. Как работают программы восстановления данных Каждый только что удаленный файл все еще находится на жестком диске, но Windows его больше не видит. Если программе восстановления данных необходимо восстановить этот файл, она просматривает загрузочный сектор раздела (Partition Boot Sector). В ... |

|

| 4298. |

SEO: черные методы ... (на продвигаемый никогда не наложат санкции) и «черные методы» (продвигаемые сайты могут забанить или наложить фильтр). Спамдексинг или «Черные методы продвижения сайта»

1. Регистрация сайта по «серым» каталогам 2. «Бизнес Новости», "Деловые Новости" и другие «линкопомойки» Когда применяются эти ... |

|

| 4299. |

Особенности использования сетевых технологий для обработки данных ... ей пакеты и проигнорировать остальные. CD-ROM based LAN — локальная сеть, основанная на использовании CD-ROM. 4.1.4 Технологии обработки данных Наиболее значимыми технологиями обработки передаваемых данных (пакетов) являются коммутация и маршрутизация. До недавнего времени эти два понятия имели ... |

|

| 4300. |

Оптмизация сайта: мета теги ... . Если описание ваших конкурентов в результатах выдачи будет более привлекательным, чем вашего сайта, то посетители поисковой системы выберут именно их, а не ваш ресурс. Поэтому грамотное составление мета-тега Description имеет большое значение. Описание должно быть кратким, но информативным и ... |