| № | Название работы | Скачать |

|---|---|---|

| 6201. |

Лабораторные работы по информатике ... ;;

a

PRINT “b=”;

b контрольный расчёт первый машинный расчёт второй машинный расчёт a 1.02 1.026635 1.591904 b 4 4.171659 3.302746

Лабораторная

работа №2Тема:

«Разработка

разветвлённых

программ»

Цель: Изучение

методов составления

блок-схем алгоритмов

и программ с

... |

|

| 6202. |

Лабораторные работы по Теории вычислительных процессов и структур ... государственный

технический

университет Формульный

компилятор

методические

указания к

выполнению

лабораторной

работы

по курсу «Теория

вычислительных

процессов

и структур

для студентов

специальности

ПВС Составил

доцент кафедры

... |

|

| 6203. |

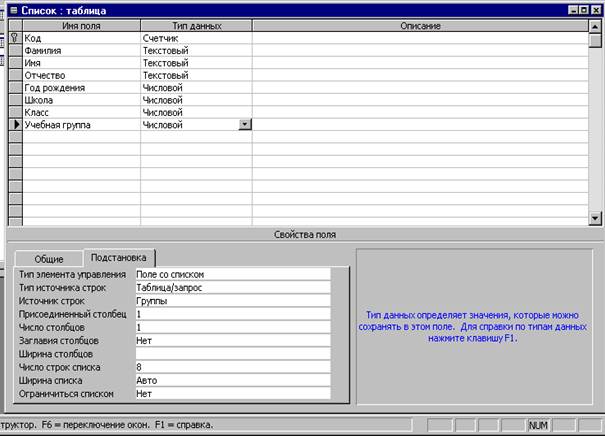

Лабораторные работы (в ХГТУ) ... Образования Российской Федерации Хабаровский Государственный Технический Университет Кафедра: “Программного обеспечения ВТ и АС” Лабораторная работа №3 Тема: “ Проектирование экранной формы электронного аналога исходного документа ” ... |

|

| 6204. |

Лабораторные по информатике ... . После выполнения программы эти значения были инвертированы: AA, 55, 33, 32 соответственно. Результаты совпали расчетными. Лабораторная работа №2. Задание. Запустить программу, написанную в лабораторной работе №1 на отладочной плате. Для работы с отладочной платой программа должна начинаться с ... |

|

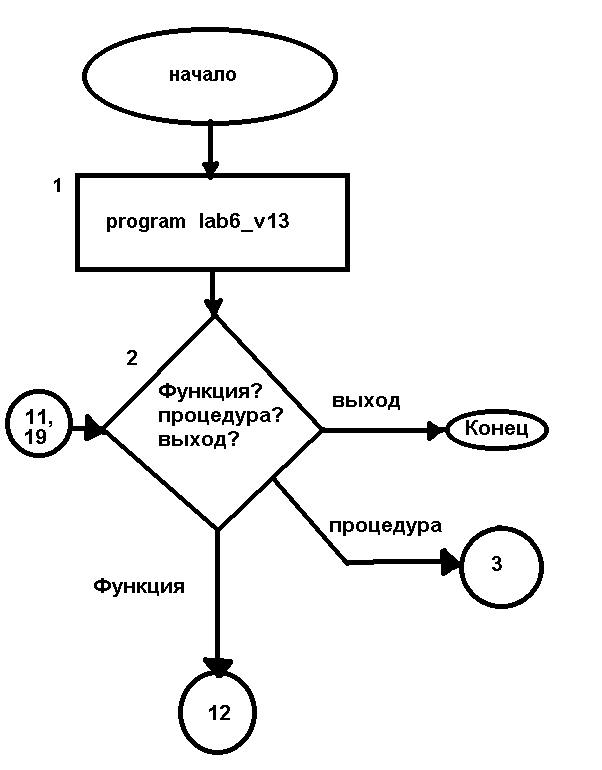

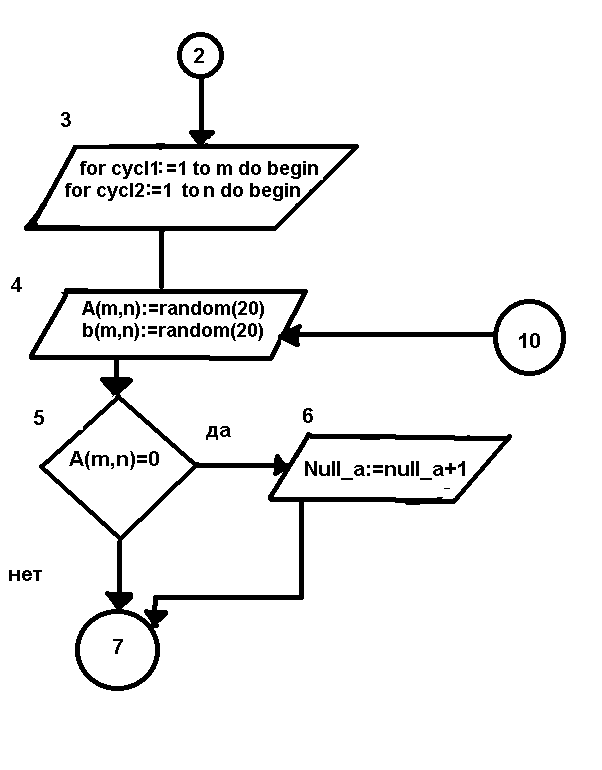

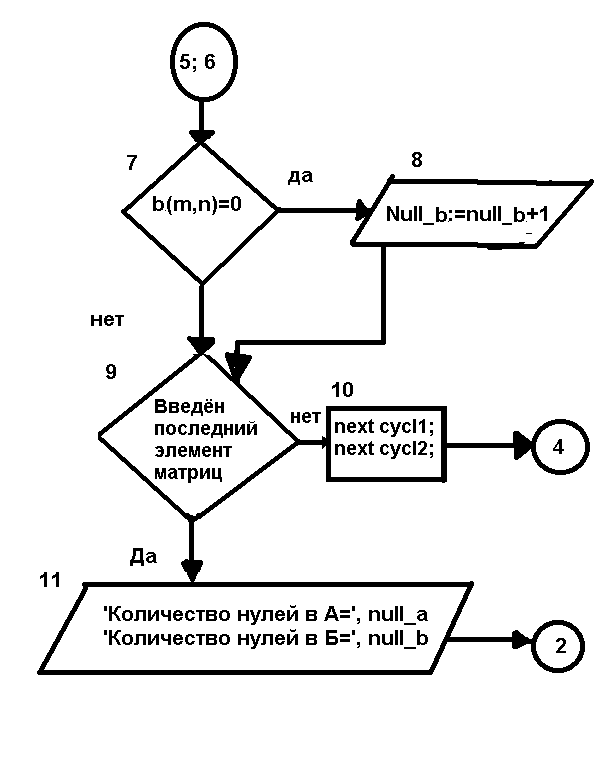

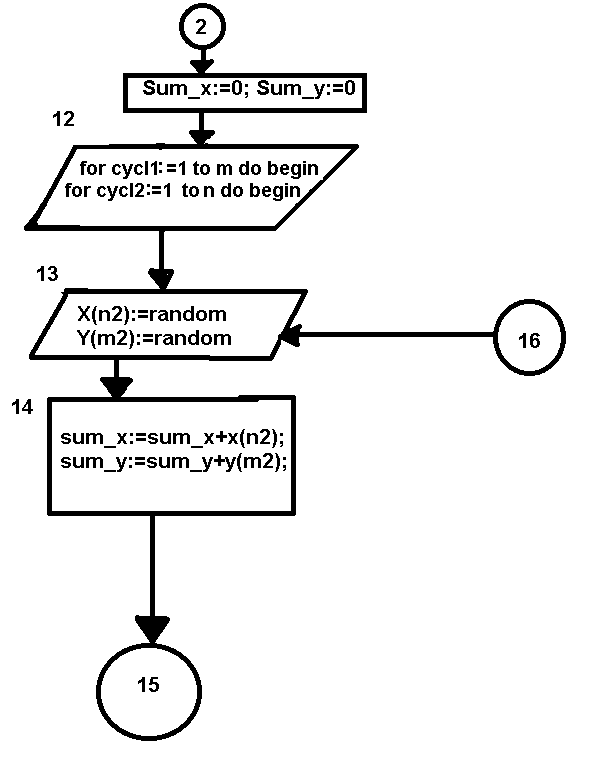

| 6205. |

Лабораторная работа по информатике, вариант №13, с методическим пособием.zip ... мы усложняем,

запутываем

алгоритм программы,

снижая тем

самым её производительность

(быстродействие).

Лабораторная

работа №6

Программирование

с использованием

подпрограмм

пользователя. Цель

работы – овладение

навыками

алгоритмизации

задач с использованием

подпрограмм

пользователя

различных

видов, ... |

|

| 6206. |

Лабораторная работа по дисциплине теория и проектирование ЭВМ ательное приращение регистра 0013 C2

JNZ adr условный переход 0014 - 10 - 0015 - 00 - 0016 26

MVI H непосредственная загрузка регистра 0017

- ... |

|

| 6207. |

Лабораторная работа №9 ...

x:=x+hx;

z:=z+q

;

until

x>xn;

end;

writeln(t,s);

for i:=1

to 5 do

begin

writeln(t:abs(i-6),abs(i-6):i);

end;

end.

Министерство образования РФ Рязанская государственная радиотехническая академия Кафедра ВПМ Отчет о лабораторной работе № 8: «Проекти |

|

| 6208. |

Лабораторная работа №7 ием

и итерационных

циклических

алгоритмов.

Задание № 17.

Корень n-ной

степени , из числа

пределом

последовательностикаждый

член которой

определяется

итерацией:

определить

с точностью

корень

2-ой и 4-ой степени

из числа и

число итераций,

необходимое

при этом.

Блок-схема.

Пусть.

Программа

на ... |

|

| 6209. |

Лабораторная работа №6 чение функции

,

по указанному

графику для

значений аргумента

.

Б y

лок-схема.

Программа

на Turbo

Pascal{****************************************************************

}

{Программа:

lab6,

Лаб. раб. №6, Вар.

17 }

{Цель:

вычисление

значения ф-ции

f(x)

с помощью ... |

|

| 6210. |

Лабораторная работа №5 ветвляющихся

алгоритмов.

Задание

№ 17. Вычислить

значение функции,

заданной графиком

при ,

при

и

при .

Блок-схема.

Программа

на Turbo

Pascal{****************************************************************}

{Программа:

lab5,

Лаб. раб. №5, Вар.

17 }

{Цель:

изучение ... |

|

| 6211. |

Лабораторная работа №12 }

{Программист:

Позднышев А.А.

группа 316 }

{Проверил:

Новичков В.С. }

Program

Lab_12;

uses

crt;

Const

Nmax=10;

{Максимальный

размер массива}

Type

Matrics=array[1..Nmax,1..Nmax] of integer;

Masiv=array[1..Nmax]

of integer;

... |

|

| 6212. |

Лабораторная работа №11 дложения

сформировать

массив целых

чисел, соответствующих

порядковому

номеру литер

в коде ASCII.

Определить

максимальный

элемент этого

порядка.

Программа

на Turbo

Pascal

{**********************************************}

{программа:

Lab11 }

{цель: сформировать

массив }

{переменные:

xmax- ... |

|

| 6213. |

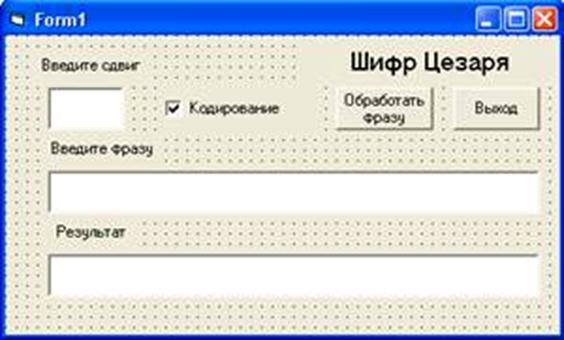

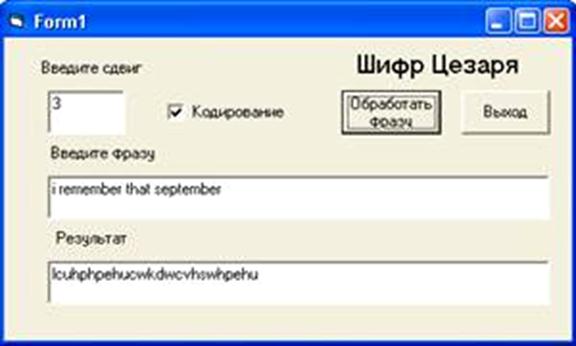

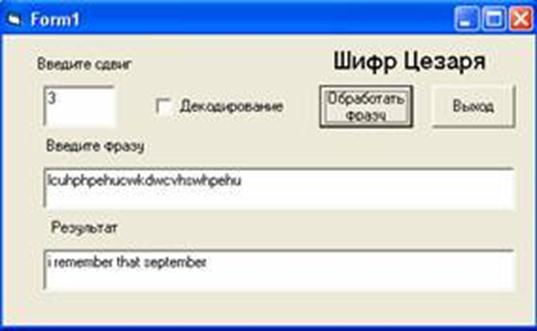

Лабораторная работа №1 по Delphi ...

Схема

лабораторной

установки:

Лабораторная

работа №1.Цель

работы: Изучение

методов визуального

программирования

в Delphi.Текст

программы:unit

Unit1;interfaceuses

Windows,

Messages, SysUtils, Classes, Graphics, Controls, Forms, Dialogs,

StdCtrls,

ExtCtrls, Buttons;type

TForm1

= class(TForm ... |

|

| 6214. |

Лабораторная работа № 16 }

{Цель:

Посчитать макс.

кол-во русских

букв }

{Переменные: }

{ mas - вводимые

массивы }

{ s - промежуточный

массив }

{ i,n,kj - переменные

цикла }

{ ... |

|

| 6215. |

Лабораторная №6 вариант №13 по информатике, выполненная с использованием подпрограмм-процедур и подпрограмм-функций ... представляют

собой целые

числа, так как

они представляют

собой количество

нулей, а в задании

Б – действительные

числа.

Лабораторная

работа №6

Программирование

с использованием

подпрограмм

пользователя. Цель

работы – овладение

навыками

алгоритмизации

задач с использованием

подпрограмм

пользователя

... |

|

| 6216. |

Лабараторная работа №8 мов.

Задание № 17.

Вычислить

функцию при

заданных значениях

аргумента

Блок-схема.

Программа

на

Turbo Pascal

{******************************************************}

{Программа:

lab8,

Лаб. раб.8, Вар.

17 }

{Цель:Вычисление

двойной суммы }

{ ... |

|

| 6217. |

Лабараторная работа №4 Turbo-Pascal.

Задание

№ 17. Составить

программу

вычисления

функции и определить

характер ее

зависимости

от значений

исходных данных:

Блок-схема.

Программа

на

Turbo Pascal{****************************************************************}

{Программа:

lab4, Лаб.

раб.

№4, Вар. 17 ... |

|

| 6218. |

Лаба по информатике одятся

к арифметическому

сложению кодов

чисел путем применения дополнительного

или обратного

кодов для

представления

отрицательных

чисел.

Алгоритм

выполнения в АЛУ арифметических

операций зависит

от того, в каком

виде хранятся

в памяти ЭВМ

отрицательные числа, в прямом

или дополнительном

коде. В ... |

|

| 6219. |

Лаба по информатике и: Есин

Г. Н.

Принял:

Владимир 2000

Цельработы.

Изучение систем

счисления,

используемых

в вычислительной

технике и правил

перевода чисел

из одной системы

счисления в

другую.

При использовании

ЭВМ существенным

является знание

систем счисления.

Системы счисления,

которыми мы

пользуемся

в настоящее ... |

|

| 6220. |

ЛИСП ...

ПРОЦЕДУРНЫЕ

ЯЗЫКИ ДЕКЛАРАТИВНЫЕ

ЯЗЫКИ

Паскаль,

Си, Фортран,

...

ЛОГИЧЕСКИЕ

ЯЗЫКИ ФУНКЦИОНАЛЬНЫЕ

ЯЗЫКИ

Пролог,

Mandala... Лисп, Лого,

АРЛ, ...

Рис.1

Классификация

языков программирования

Логическое

программирование

- это один из

подходов к ... |

|

| 6221. |

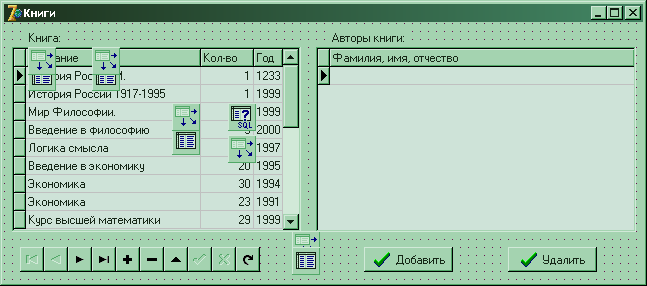

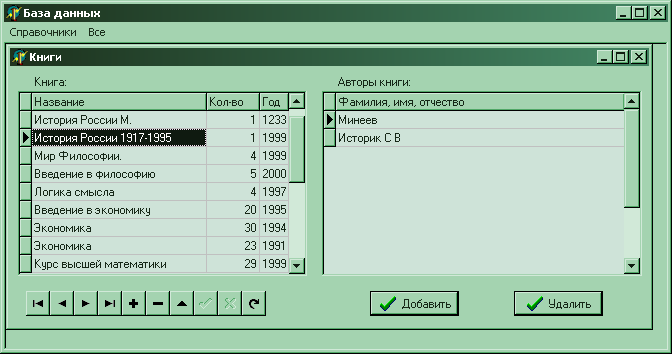

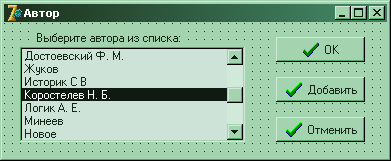

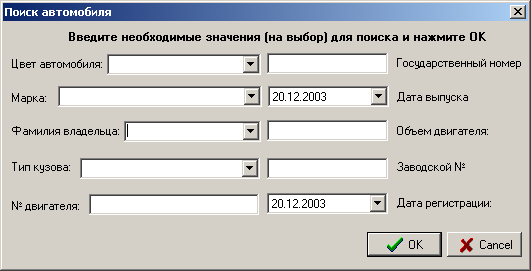

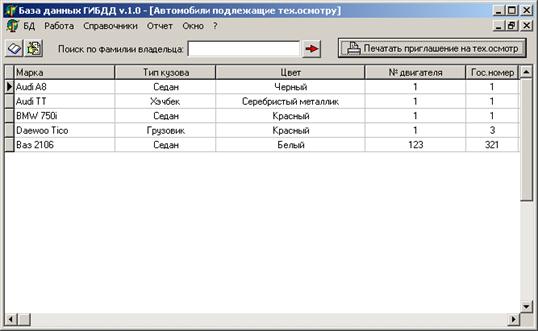

Курсовик по FoxPro ... результат работы – на рисунке 4.5.1. Рисунок 4.5.1 – Диаграмма количества товаров. 4.6 Использование модулей (подпрограмм) В языке FoxPro могут использоваться внешние и внутренние процедуры. Внешняя процедура – это совокупность команд, осуществляющих обычно какие-то законченные ... |

|

| 6222. |

Курсовая работа программирование на Pascal ... , дает возможность осуществить простую реализацию его на современных ПЭВМ, использовать его как язык системного программирования, но и является базой для создания более мощных языков. 2. НАЗНАЧЕНИЕ РАБОТЫ И ОБЛАСТЬ ЕЕ ПРИМЕНЕНИЯ. Постановка задачи Давно известно, что творческая и физическая ... |

|

| 6223. |

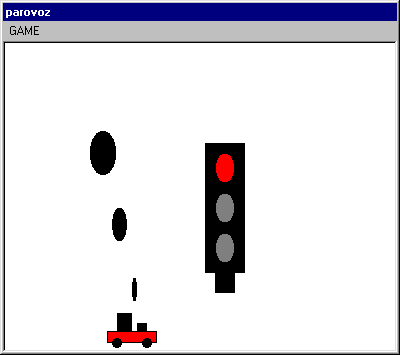

Курсовая работа по основам программирования. Игра Паровоз ... при подъёме. 2. Описание программы . 2.1. Метод решения задачи . Программа выполнена в стиле объектно-ориентированного программирования, использованна библиотека MFC. Сама программа - приложение Windows. Для вывода графических объектов используются функции: Elliplse, ... |

|

| 6224. |

Курсовая работа по базе данных СУБД ... по каналам связи. В мире существует множество систем управления базами данных. Несмотря на то что они могут по-разному работать с разными объектами и предоставляют пользователю различные функции и средства, большинство СУБД опираются на единый устоявшийся комплекс основных понятий. Это дает нам ... |

|

| 6225. |

Курсовая работа по Foxpro ... .Завдання – показати наскільки зручно оперувати з даними у FoxPro.База даних має нескладний та зручний інтерфейс з яким легко працювати.Повний програмний код, алгоритм та опис процедур описаний у наступних розділах курсової роботи. ____________________________ Додаток з ... |

|

| 6226. |

Курсовая по информатике ... мышью необходимой прямоугольной области на рабочем листе. Выполним действие в пяти диалоговых окнах мастера диаграмм. Основное

назначение

диаграмм –

делать результаты

обозримыми

и выделять

главное.Копирование

данных их Excel

в документы

Word.

Пояснительная

записка курсовой

работы формируется

в тек |

|

| 6227. |

Курс лекций по V B 5.0 i = 3?14159 Const Course = “Informatics” VB5 имеет только набор встроенных констант, например, VbCrLf или VbOrOnly. Их можно вставлять в текст программы из окна Object Browser (F2 или меню View). Чтобы вставить Const в программе: ... |

|

| 6228. |

Курс лекции по компьютерным сетям ... метод множественного доступа с разделением частоты. Какие существуют варианты использования множественного доступа с разделением во времени?

Лекция 5.ЛВС

и компоненты

ЛВС

Компьютерная

сеть состоит

из трех основных

аппаратных

компонент и

двух программных,

которые должны

работать

согласованно.

Для ... |

|

| 6229. |

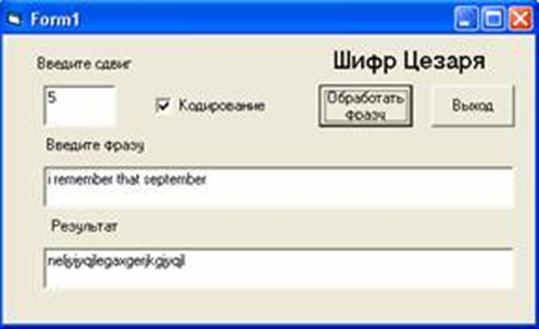

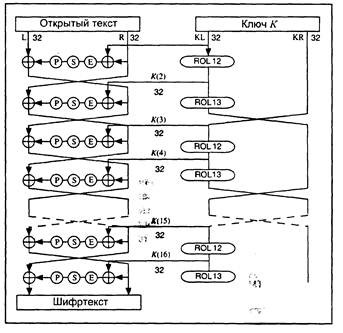

Криптология: подстановочно-перестановочный шифр и его применение ... отцом современной криптологии. В 1508 году Трисемус написал "Полиграфию", первую печатную работу по криптологии. В ней он первым систематически описал применение шифрующих таблиц, заполненных алфавитом в случайном порядке. Для получения такого шифра обычно использовались ключевое слово или ... |

|

| 6230. |

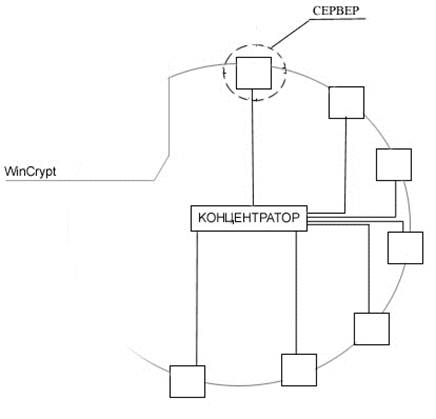

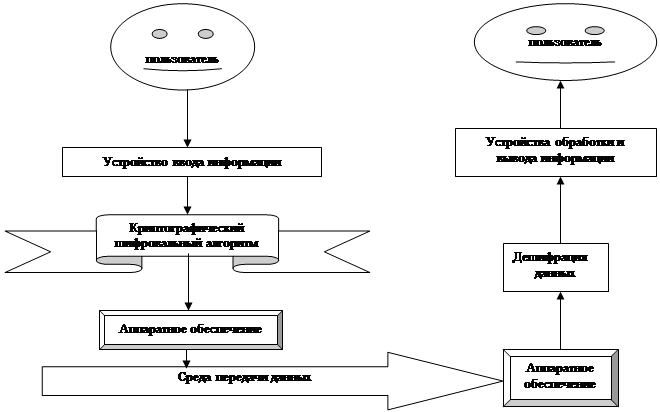

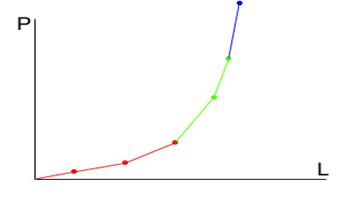

Криптографическая защита функционирование ЛВС в реальном режиме времени ... при максимально высоком уровне защиты информации. Обоснование отказа от аппаратной составляющей. Жёсткой необходимости отказа от аппаратного обеспечения криптографической защиты нет, однако необходимости её использовать нет по следующим причинам: 1. Размеры сети не ... |

|

| 6231. |

Краткий обзор провайдеров ... , .org и аналогичных и т.д.) Компания разделяет клиентов в данном случае на индивидуальных, корпоративных и коллективных. По мнению пользователей этот провайдер – один из самых лучших по предоставлению интернет-доступа, соотношению цена-качество и отношению к клиентам. Почти ни одного ... |

|

| 6232. |

Краткие сведения о электронных таблицах. Решение уравнения ... -Apps, призванными демонстрировать превосходство в производительности перед конкурентами. Только в 1982 году появилась программа для работы с электронными таблицами — Lotus 1-2-3, которой было суждено превзойти VisiCals по популярности. 1-2-3 выпускалась исключительно для IBM PC. Колеблющиеся ... |

|

| 6233. |

Корпоративные сети ... памяти, контролировать доступ пользователей к БД и т.д. в масштабах индивидуальной системы, масштабах ограниченного предприятия или масштабах реальной корпоративной сети.

В целом, набор серверных продуктов одиннадцатого выпуска компании Sybase представляет собой основательный, хорошо ... |

|

| 6234. |

Концепция создания и функционирования в России автоматизированной базы правовой информации х

министерств

и ведомств или

от официальных дистрибьюторов

правовой информации

.

Правовая

информация «живёт » от од

ной недели как

то экономические

указы (сегодня

вышел один указ через

неделю объяснение

которое перечеркивает

вышедший указ

, а потом его

совсем отменяют

) как то « вечные

» указы ... |

|

| 6235. |

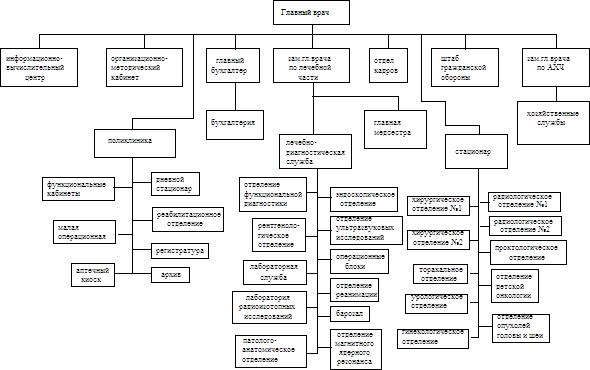

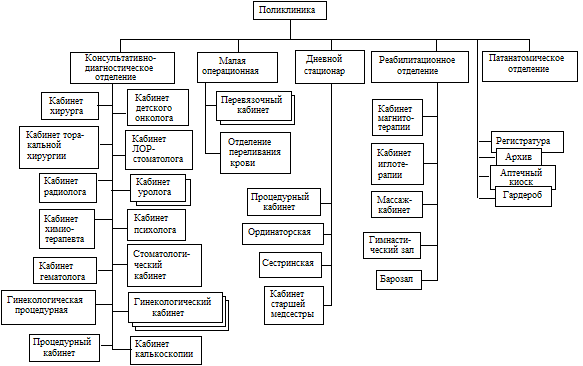

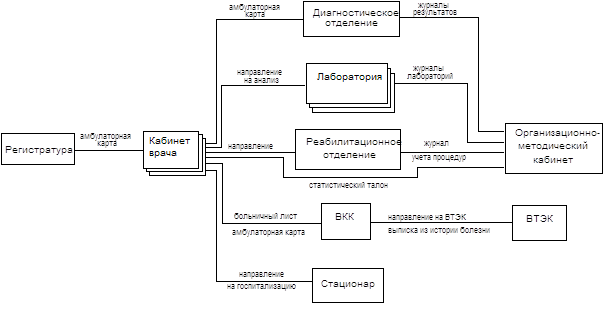

Концепция информационной системы онкологического центра ... все виды деятельности системы, но в меньшем масштабе. Так, например, большая медицинская система (онкологический центр) включает в себя автономные системы, относящиеся к отдельным подразделениям (поликлиника, стационар и др.) в то же время собственно управляющая система данного уровня состоит из ... |

|

| 6236. |

Концепция информатизации г. Омска ... систем и технологий. • Совершенствование механизмов, способствующих направлению инвестиций в развитие телекоммуникационной инфраструктуры, как фактора информатизации Омска (в т.ч. механизмов регулирования тарифов и налогов, как разновидности неявного инвестирования). 7.1.4. Обеспечение ... |

|

| 6237. |

Концентраторы ... становится очень обременительным занятием, если оно должно выполняться с помощью локального подключения терминала. Поэтому большинство концентраторов, поддерживающих интеллектуальные дополнительные функции, могут управляться централизованно по сети с помощью популярного протокола управления SNMP ( ... |

|

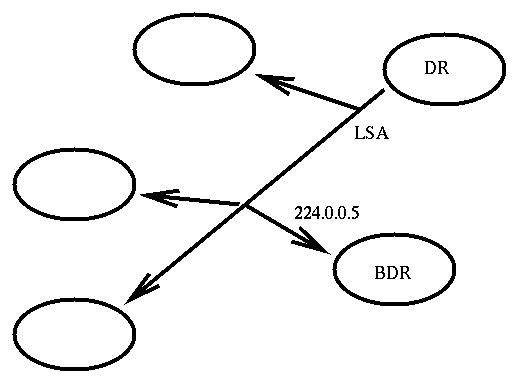

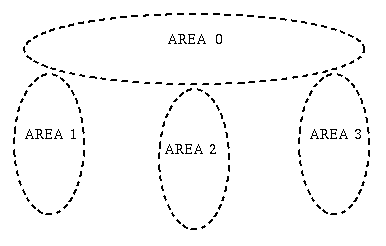

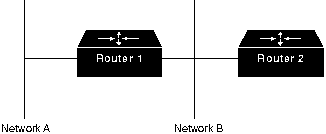

| 6238. |

Конфигурирования программного обеспечения алгоритма OSPF на маршрутизаторе ... командой

router(config-if)#ip

ospf cost метрика

Подчеркнем,

что речь идет

о метрике связей,

исходящих

из интерфейса. 4.3

Идентификаторы

маршрутизаторов

Каждый

OSPF-маршрутизатор

идентифицируется

некоторым

IP-адресом, который

помещается

во все OSPF-пакеты,

сгенерированные

маршрутизатором.

... |

|

| 6239. |

Конфигурирование програмного обеспечения алгоритмов IGRP, EIGRP на маршрутизаторе Cisco ... - его желательно сделать меньше, чтобы ускорить процесс удаления пакетов, попавших в маршрутную петлю. Настройка EIGRP Ниже приведен пример типичной конфигурации протокола EIGRP на маршрутизаторе фирмы Cisco Systems. router eigrp 13 networ |

|

| 6240. |

Конфигурирование интерфейсов Ethernet на маршрутизаторе ... :

1. собственно

верхний уровень

конфигурирования2.

конфигурирование

интерфейса

1. конфигурирование

интерфейса2.

конфигурирование

подинтерфейсa

(serial в режиме Frame

Relay)

3. конфигурирование

контроллера

(T1)4. конфигурирование

хаба (cisco 2500 - ethernet)5.

конфигурирование

списка карт

(ATM и ... |

|

| 6241. |

Конфигурация Cisco Catalyst 2900 – 3500XL ... как

создавать в

сети VLAN, решите

предварительно,

будете ли вы

использовать

для управления

VLAN протокол VTP.

Используя VTP,

вы можете, изменив

конфигурацию

VLAN на одном свитче,

например, Catalyst

2900 series XL, автоматически

изменить эту

конфигурацию

для всех свитчей,

подключенных

к данному. Без ... |

|

| 6242. |

Контуры Photoshop ... контур (Save Path)! Рис.8. На этот раз выделенная область создана вокруг иллюстрации на левой странице книги. При преобразовании области в контур Photoshop будет использовать величину допуска в 1 пиксель, установленную ранее Создание контуров с помощью инструмента Перо (Pen) В ряде ... |

|

| 6243. |

Контрольная работа по информатике ...

изображение

данных приобретают все возрастающее значение. Кроме

того, многообразие

функций, предлагаемое такой расчетной

и графической

программой,

не должно осложнять

работу пользователя.

Программы для

Windows создают для

этого идеальные

предпосылки.

В последнее время многие

как раз перешли

на ... |

|

| 6244. |

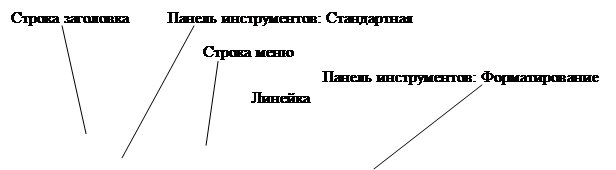

Контрольная работа по Word ... инструментов, т.е. которые образовываются в стандартных настройках программы (т.е. также "перетаскивать" их туда, где нам будет удобно с ними работать). Теперь, что касается добавления и удаления кнопок на панель инструментов по желанию пользователя. Открываем "СЕРВИС", далее & ... |

|

| 6245. |

Контрольная работа №2 по компьютерной подготовке ИЗО ГУУ (г. Москва) ... сохранение документа; вариант №3 ошибочен, т.к. быстрое нажатие дважды ¬ приведет к смещению на две позиции влево. Вопросы набора II-2 контрольной работы №2. EXCEL WINDOWS. 5.При печати документов можно ли масштабировать документ? 1. Можно 2. & ... |

|

| 6246. |

Контрольная работа №1 по компьютерной подготовке ИЗО ГУУ (г. Москва) ... командами F9+COMMANDS+CONFIGURATION+SCREEN; вариант №3 ошибочен, т.к. текущая команда набирается в строке вручную. Вопросы набора I-3 контрольной работы №1. Windows 3.1, 3.11. 5.Как отсортировать файлы по имени в Диспетчере файлов (ДФ)? 1. Файл/отсортировать по типу/ввод ... |

|

| 6247. |

Контрольная по информатике 0,231 Теперь сложим целую и дробную часть, получим 7155,231 Проверка: 7*83+1*82+5*81+5*80+2*8-1+3*8-2+1*8-3=> =>3584+64+40+5+2*0,125+3*0,0156+0,0019=3693,2987=3693,3 Задание №2 Перевести исходное 8 – ричное число в десятичное. b число 8 3235,52 Используем ... |

|

| 6248. |

Информатика и ВТ умента x; Р – произведение элементов yk массива. Этап 2. Обсуждение алгоритма. Задается начальное значение аргумента x = a и начальное значение произведения элементов массива Р = 1. Так как, число повторений цикла заранее неизвестно, организуется циклический (итерационный) вычислительный процесс. ... |

|

| 6249. |

Контрольная трументария – системы управления базами данных. База данных (БД) – это поименованная совокупность структурированных данных, относящихся к определенной предметной области. Система управления базами данных (СУБД) – это комплекс программных и языковых средств, необходимых для создания баз данных, ... |

|

| 6250. |

Контроль работы удаленной станции _________________________________________________ ______________________________________________________________________________________________________________________________________________________________ Строк здачі студентом закінченого проекту (роботи)

... |

|

| 6251. |

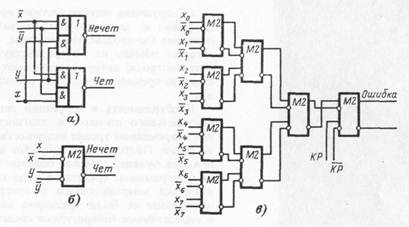

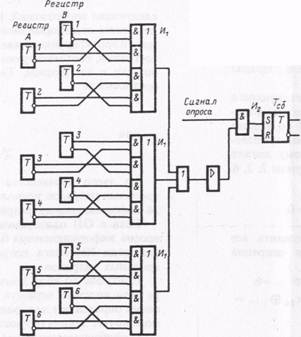

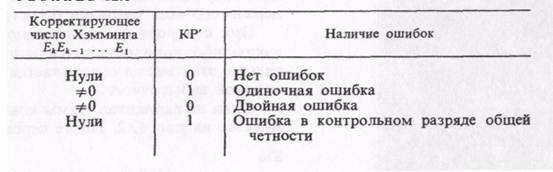

Контроль передачи информации ... затрат оборудования на реализацию контроля. Этот код широко применяется в вычислительных машинах для контроля передач информации между регистрами и для контроля считываемой информации в оперативной памяти. При построении схем определения четности суммы 1 слова используют логические элементы с ... |

|

| 6252. |

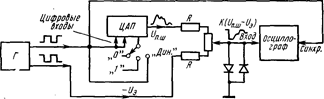

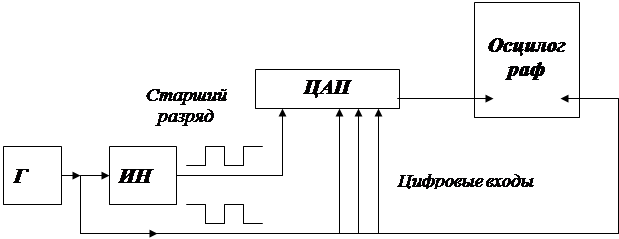

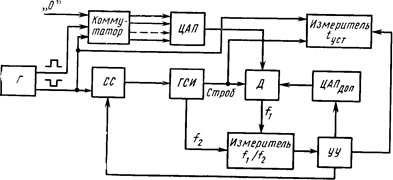

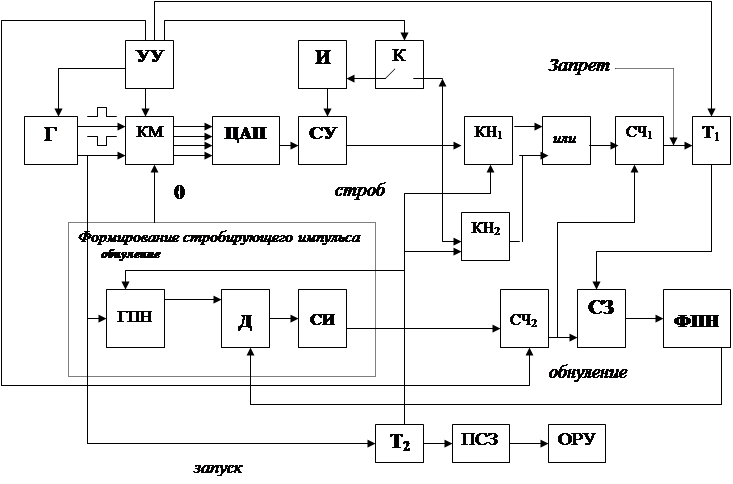

Контроль динамических параметров ЦАП ... , однако, отметить, что вследствие большого уровня шумов, временной и температурной нестабильности параметров туннельного диода данная схема обеспечивает контроль ЦАП с разрядностью не более 8—9. На рисунках 5 и 6 изображены схема и временные диаграммы работы измерителя времени установления ЦАП, ... |

|

| 6253. |

Контроллеры семейства МК51 ... в каждом машинном цикле. При работе в качестве счетчика содержимое Т/С инкрементируется под воздействием перехода из 1 в 0 внешнего входного сигнала, подаваемого на соответствующий (Т0, Т1) вывод МК51. Так как на распознавание перехода требуется два машинных цикла, то максимальная частота подсчета |

|

| 6254. |

Контроллер HDD ... передачи информации при обмене ЭВМ и ВЗУ……. 9 Циклические коды……………………………………………………………………………….. 11 Дерево функций многофункционального контроллера………………. 15 ОПИСАНИЕ АДАПТЕРА ДЛЯ ПОДКЛЮЧЕНИЯ IDE ВИНЧЕСТЕРА К ПАРАЛЛЕЛЬНОМУ ПОРТУ PC……………………………………………………………… 16 СТРУКТУРНАЯ СХЕМА АДАПТЕРА ... |

|

| 6255. |

Консультант плюс ... Выбор рубрик производится стандартным для всех словарей способом. Для того чтобы раскрыть (закрыть) весь рубрикатор используются клавиши Ctrl+Серый плюс (Ctrl+Серый минус). Для быстрого поиска фрагмента в рубрикаторе нажмите клавишу F7 (или выберите кнопку Найти), введите нужный ... |

|

| 6256. |

Конструирование микросхем и микропроцессоров ыполнили

следующие

действия и

получили результаты: - произвели

электрический

расчет схемы

с помощью программы

электрического

моделирования

“VITUS”, в результате

которого мы

получили необходимые

данные для

расчета геометрических

размеров элементов; - произвели

расчет геометрических

... |

|

| 6257. |

Конвертер программы с подмножества языка Си в Паскаль с использованием LL(1) метода синтаксического анализа ... от программиста приложения значительных интеллектуальных усилий, а реализация конвертора для языка Паскаль возможна лишь при наличии существенных временных и материальных ресурсов. Помимо синтаксических ограничений входная программа конвертора имеет ряд чисто семантических ограничений, связанных с ... |

|

| 6258. |

Компьютеры SPARC-архитектуры ... RISC архитектур SPARC использует регистровые окна, которые обеспечивают удобный механизм передачи параметров между программами и возврата результатов. Архитектура SPARC была первой коммерческой разработкой, реализующей механизмы отложенных переходов и аннулирования команд. Это давало компилятору ... |

|

| 6259. |

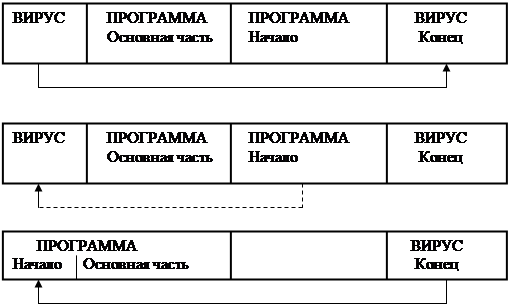

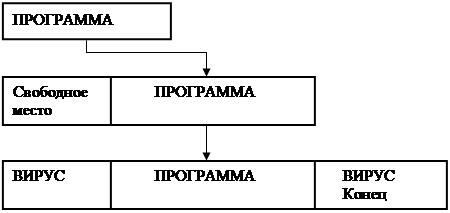

Компьютерный файлово-загрузочный полиморфный стелс-вирус ONEHALF 3544, особенности алгоритма и методы борьбы с ним ...

3544 примечателен

не только тем,

что его появление

вызвало большой

резонанс в

компьютерном

мире, но и тем,

что он одновременно

объединяет

в себе множество

свойств являясь

очень

опасным резидентным

файлово-загрузочным

полиморфным

стелс-вирусом.

В моей работе

я покажу каждое

из его свойств,

его ... |

|

| 6260. |

Компьютерные технологии на примере Apple Macintosh ... применимости и выполнимости проектов. В 1973 году в этом самом центре была создана система Xerox Alto, первая реализация самых разных компьютерных технологий, которыми мы пользуемся сегодня. Это был персональный компьютер (в том смысле, что пользоваться им мог только один человек), который с ... |

|

| 6261. |

Компьютерные сети, их разновидности ... . ДПЛ Комм.

Выбор

операционных

систем.

Хотя аппаратное

обеспечение

играет огромную

роль в обеспечении

нормального

функционирования

банковской

компьютерной

системы, но

также немалую

роль играет

программное

обеспечение,

в частности

операционные

системы, устанавливаемые

на файловых

серверах и

... |

|

| 6262. |

Компьютерные сети Информационных технологий ... – человеко-компьютерная система для поддержки принятия решений и производства информационных продуктов, использующая компьютерную информационную технологию. 2. Инструментарий информационной технологии Реализация технологического процесса материального производства осуществляется с по ... |

|

| 6263. |

TCP/IP ... связано

с протоколами

взаимодействия

между компьютерами

в Internet. Он охватывает

целое семейство

протоколов,

прикладные

программы, и

даже саму сеть.

TCP/IP - это технология

межсетевого

взаимодействия,

технология

internet. Сеть, которая

использует

технологию

internet, называется

"internet" ... |

|

| 6264. |

Компьютерные сети ... модемов, другие - обслуживающими программами. Электронная почта – письмо без конверта Второй вид информационных услуг, которые предоставляют компьютерные сети, - электронная почта (E – mail). В этом случае два абонента отправитель и получатель – имеют дело с посредниками (провайдерами), ... |

|

| 6265. |

Компьютерные сети ... вопрос

8. Что такое телеконференции и как стать ее участником?

См. вопрос

9. Что такое телеконференции и как стать ее участником?

Среди

услуг компьютерных

сетей: дистанционное

управление,

передача факсов,

доски объявлений,

распространение

программного

обеспечения

и многое другое. Что входит в ... |

|

| 6266. |

Применение знаний об информации в контексте их современного развития ... с возникновением информатики. Ø Схема передачи информации В своём реферате мне хотелось бы затронуть одну из сфер применения знаний об информации, которая уже приобрела всеобщее признание и с каждой минутой пользуется всё большей популярностью. В данной сфере органично сочетаются новейшие ... |

|

| 6267. |

Компьютерные сети ...

повысить

производительность

труда. Компьютеры

используются

как для производственных

(или офисных)

нужд, так и для

обучения. Причины использования компьютерных сетей

В настоящее

время локальные

вычислительные

(ЛВС) получили

очень широкое

распространение.

Это вызвано

несколькими

причинами: ... |

|

| 6268. |

Компьютерные сети ися, так як вони на протязі багатьох років обстежувались у наукових лабораторіях. У подальшому область застосування локальних мереж буде розширюватися. Крім того, отримає розповсюдження сервіс, який локальні мережі являє користувачу. Локально-обчислювальна мережа може робити тільки на ... |

|

| 6269. |

Компьютерные правонарушения в локальных и глобальных сетях ... К основным угрозам безопасности относится раскрытие конфиденциальной информации, компрометация информации, несанкционированное использование ресурсов систем и сетей, отказ от информации.[1] Компьютерные преступления условно можно подразделить на две большие категории - преступления, связанные с ... |

|

| 6270. |

Компьютерные вирусы и антивирусы ... , либо начнете перечислять все известные типы редакторов. И то и другое вряд ли можно считать приемлемым. Поэтому мы ограничимся рассмотрением некоторых свойств компьютерных вирусов, которые позволяют говорить о них как о некотором определенном классе программ. Прежде всего, вирус - это программа. ... |

|

| 6271. |

Компьютерные вирусы ... в конвертируемой валюте. Поэтому избежать их неконтролируемого копирования почти невозможно. Справедливости ради следует отметить, что распространение компьютерных вирусов имеет и некоторые положительные стороны. В частности, они являются, по-видимому, лучшей защитой от похитителей программного ... |

|

| 6272. |

Компьютерные вирусы ... используются вирусами для размножения и нанесения вреда. ЗАКЛЮЧЕНИЕ В настоящее время для существует несколько десятков тысяч компьютерных вирусов и их число продолжает расти. Поэтому следует, с одной стороны, ожидать постепенного проникновения в Россию новых, ... |

|

| 6273. |

Компьютерные вирусы ... крайней мере, только сталкиваться, не допускаяих на жесткий диск своего винчестера. В первую очередь - самые элементарные правила «компьютерной гигиены»: проверка дискет на наличие вируса самыми надежными антивирусными программами, такими, например, как AVP или DrWeb. Очень хорошо, если на жестком ... |

|

| 6274. |

Компьютерные вирусы и антивирусы ... , либо начнете перечислять все известные типы редакторов. И то и другое вряд ли можно считать приемлемым. Поэтому мы ограничимся рассмотрением некоторых свойств компьютерных вирусов, которые позволяют говорить о них как о некотором определенном классе программ. Прежде всего, вирус - это программа. ... |

|

| 6275. |

Компьютерные вирусы ... можно привести десятки совершенно безобидных вирусов, которые кроме своего распространения ничем больше не отличаются. Основная же особенность компьютерных вирусов - возможность их самопроизвольного внедрения в различные объекты операционной системы - присуща многим программам, которые не являются ... |

|

| 6276. |

Компьютерная графика VISIO ... в пакете Visio 4.0 функции, можно без особого труда выполнить иллюстрацию на любую тему. Компания Visio надеется изменить саму концепцию создания деловой графики, сместив акцент с работы индивидуального пользователя на коллективную подготовку диаграмм. При этом представители фирмы подчеркивают ... |

|

| 6277. |

Компьютерное оборудование(hard) ... AMD на Intel Celeron. Кэш L2 – 192 Кбайт, расположенного на кристалле процессора. Частота FSB – до 200 МГц. Работает в материнских платах, оборудованных специальным 462-контактным разъемом Socket A. Оперативная память Без ОЗУ (RAM) работа ПК невозможна. Обильная оперативная память делает ... |

|

| 6278. |

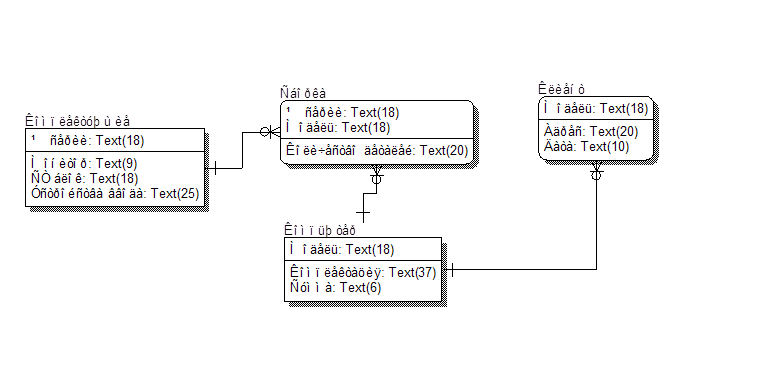

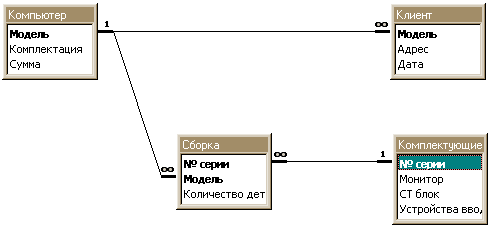

Компьютерная фирма ... Проверил: Селезнев П.Ю. Новосибирск 2000 Целью данной работы является создание информационной системы «Компьютерная фирма». Данная информационная система создана с целью хранения информации о клиентах, компьютерах произведенных ... |

|

| 6279. |

Компьютерная поддержка коммерческой деятельности фирмы ... взаимный обмен информацией между всеми взаимными

подразделениями фирмы осуществляются на базе современной электронно-вычислительной техники и

других технических средствах

связи.

В

деятельности коммерческих структур,

представляющих собой комплексы большого числа повседневно ... |

|

| 6280. |

Компьютерная подготовка ... и проверочных мер против возобновления проблемы . 3-4 Внедрение системы проверки и страховки от возобновления проблемы. CASE технология. Компьютерная поддержка систем проектирования. CASE-технология - это совокупность методологий проектирования и сопровождения на всем жизненном цикле ПО. ... |

|

| 6281. |

Компьютерная подготовка ... для

Dooma ?

У

меня есть модем

14400 так что звоните.Авось

у меня найдётся

что-нибудь

нужное Вам! Курсовая

работа по

компьютерной

подготовке.Данная

курсовая работа

является программой

СУБД , написанной

на FOXBASE+Вниманию

пользователя

предлагается

“Записная

книжка “Она

... |

|

| 6282. |

Компьютерная подготовка 95 100 114 21001 Шкаф 25 25 25 23 25 22 25 27 21002 Кровать 30 30 30 28 30 32 30 34 31004 Кресло 20 15 ... |

|

| 6283. |

Компьютерная графика и основные графические редакторы ... изображения аддитивным или субтрактивным методами разработаны способы разделения цветового оттенка на составляющие компоненты, называемые цветовыми моделями. В компьютерной графике в основном применяют модели RGB и HSB (для создания и обработки аддитивных изображений) и CMYK (для печати копии ... |

|

| 6284. |

Компьютерная Томография ... малое

время сканирования,

на восстановление

изображения

затрачивается

дополнительное

время (от нескольких

секунд до 1,5—

2 мин).

К основным

недостатком

компьютерных

томографов

можно отнести

их дороговизну.

Однако, существует

возможность

получения

реконструируемого

изображения,

аналогичного

... |

|

| 6285. |

Компьютер для чайников. Компьютер для начинающих (краткие сведения) ... Если вы подцепили какой-нибудь вирус, бродя по порно сайтам то я вам могу только «позавидовать». Вирус – это злейший враг компьютера его нужно убивать в корне, на вашем компьютере, если таковой имеется. Защититься от вируса можно скорее всего двумя способами. Первый быть осторожнее. Не залезать на ... |

|

| 6286. |

Компьютер в школе ... Это освобождает ученика от страха и смущения, снижает до минимума психологическую несовместимость, которая иногда имеет место между учеником и учителем. До появления компьютеров в школе резко разделялись два важнейших вида деятельности детей: обучение и игра. Игра, как правило, запрещалась, а к ... |

|

| 6287. |

Компьютер (Интенет, Windows, пакет программ Micrsoft Office) ... и популярных среди пользователей персональных компьютеров программный пакет Microsoft Office и покажем некоторые возможности одной из его прикладных программ по созданию презентаций - PowerPoint. Операционные системы WINDOWS NT WINDOWS 95. В настоящее время большинство компьютеров работает ... |

|

| 6288. |

Компоненты для работы с БД: TTable и TQuery ... похожа на методику работы с TTable, однако есть свои особенности. Поскольку в ряде случаев компоненты TTable и TQuery в приложениях взаимозаменяемы, то возникает вопрос – какой же из них использовать? При работе с локальными базами данных чаще используется Table. С его помощью проще не только ... |

|

| 6289. |

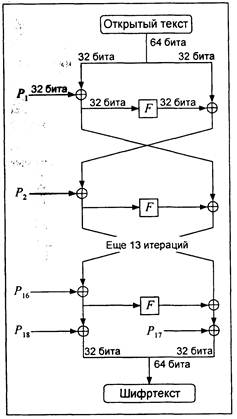

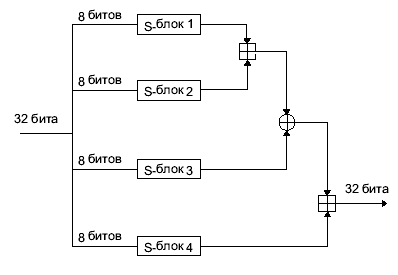

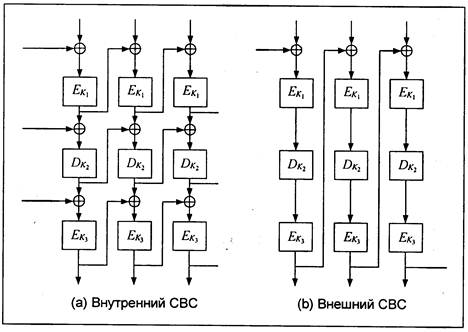

Композиции шифров ... , не образует ли он группу. Элементами группы служат блоки шифртекста для каждого возможного ключа, а групповой операцией служит композиция. Изучение групповой структуры алгоритма представляет собой попытку понять, насколько возрастает дополнительное скрытие текста при многократном шифровании. ... |

|

| 6290. |

Комплекс программ для создания Web сайта ... файла из списка,

создаётся

конфигурационный

файл style.css

для HTML-тегов

для созданной

группы htm-файлов. Обзор средств программирования

Существует

множество

различных

языков программирования,

с помощью которых

можно выполнить

данную

программу :

HTML,

Java Script,

CGI Script

и т.д.

HTML – ... |

|

| 6291. |

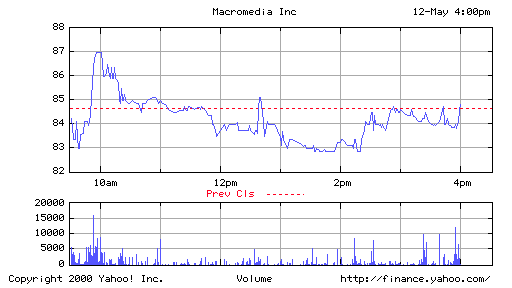

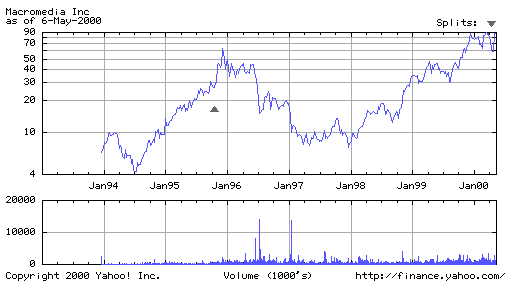

Компания Macromedia Inc. ... Macromedia Стивен Елоп Старший Вице-президент и Генеральный директор Дэвид Менделс * Распространение Macromedia Flash: NPD Исследование ** Macromedia/IDC *** Данные PC РАСШИРЕНИЕ КОМПАНИИ MACROMEDIA INC ЗА ПРОШЕДШИЙ ГОД. ANDOMEDIA INC. 6 октября, ... |

|

| 6292. |

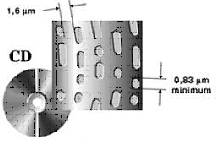

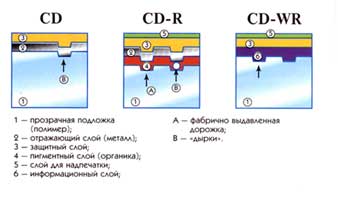

Компакт-диски. Классификация. Принципы чтения и записи ... описание их займет слишком много места, и это не является целью написания данной работы. В зависимости же от количества возможных операций записи компакт-диски разделяются на: CD-ROM (read only memory), CD-R (recordable), они же CD-WORM (write once read many), CD-RW (rewritable). Соответственно, ... |

|

| 6293. |

Коммуникационные подсети ... для административного управления коммуникационной системой. При выполнении этих функций они взаимодействуют с оператором управления коммуникационной подсетью. Микропроцессоры типа К управляют каналами и обеспечивают маршрутизацию пакетов. Каждый процессор в зависимости от скорости передачи данных ... |

|

| 6294. |

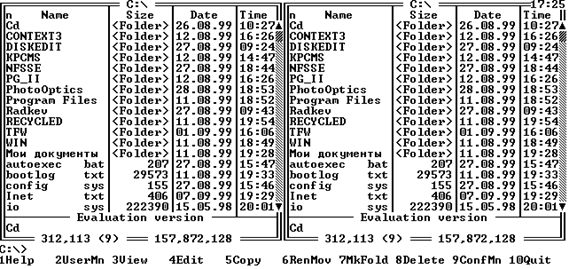

Команды Norton Commander ... “nc” и нажать “Enter” (ввод). Выход из Norton Commander – клавиша F10 или ALT+X Вид экрана и панелей После запуска Norton Commander на экране появляются два прямоугольных окна (панели). Ниже этих панелей располагается приглашение MS-DOS и информационная строка со значениями ... |

|

| 6295. |

Команда ветвления, команда повторения ... системой команд исполнителя. Всякий алгоритм составляется из простых команд, команд-обращений к вспомогательным алгоритмам и структурных команд. К структурным относятся команды ветвления и команды повторения (команду повторения чаще называют циклом). По команде ветвления исполнитель ... |

|

| 6296. |

Лекции по количественной оценке информации ... быть учтены при помощи энтропии объединения следующим образом: !!1! а с использованием условной энтропии !!! Для вычисления среднего количества информации, содержащегося в принятом ансамбле сообщений В относительно передаваемого ансамбля сообщений А в условиях действия помех, пользуются ... |

|

| 6297. |

Кодирующее устройство для ввода информации с клавиатуры ... , что нет

устройства

защиты, которое

необходимо

для корректной

работы всего

устройства

клавиатуры

ввода.

Устройство Кодирующее ввода устройство

Источник

питания

Рис.1.1. Структурная

схема кодирующего

устройства.

На рисунке 2

представлена

... |

|

| 6298. |

Программа coDec ... 8 Мбайт оперативной памяти, оснащенной любой из следующих операционных систем: MS DOS (начиная с версии 5.0), Windows 95, Windows NT версий 4.0. Программа coDec написана на языке Visual C++, реализованном, например, в компиляторе MS Developer Studio v.4.2 для операционных систем Windows NT и ... |

|

| 6299. |

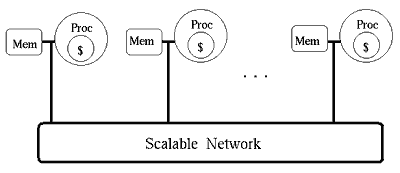

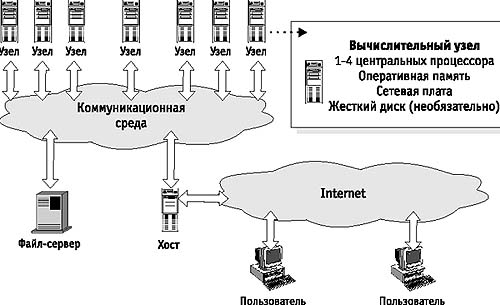

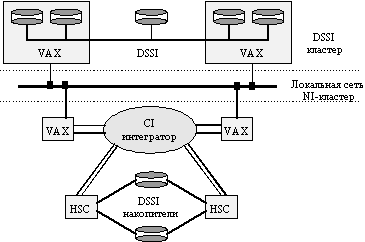

Кластерные системы ... на смену отдельным, независимым суперкомпьютерам должны прийти группы высокопроизводительных серверов, объединяемых в кластер. Уже сегодня распределенные кластерные системы опережают современные классические суперкомпьютеры по производительности: самый мощный на сегодняшний день компьютер в мире — ... |

|

| 6300. |

Классификация текстовых процессоров ... Microsoft Office 2000, который отличается от предыдущей версии функциональными возможностями незначительными изменениями в интерфейсе. 2.4 Текстовый процессор Microsoft Word 97 В состав Word 97 включен широкий набор средств автоматизации, упрощающих выполнение типичных ... |