Навигация

Способы обработки данных

30. Способы обработки данных.

Различаются следующие способы обработки данных: централизованная, децентрализованная, распределенная и интегрированная.

Централизованная предполагает наличие ВЦ. При этом способе пользователь доставляет на ВЦ исходную информацию и получают результаты обработки в виде результативных документов. Особенностью такого способа обработки являются сложность и трудоемкость налаживания быстрой, бесперебойной связи, большая загруженность ВЦ информацией (т.к. велик ее объем), регламентацией сроков выполнения операций, организация безопасности системы от возможного несанкционированного доступа.

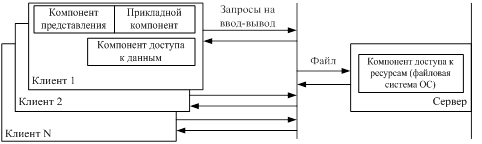

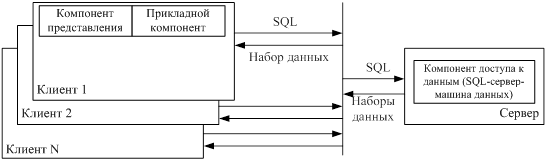

Децентрализованная обработка. Этот способ связан с появлением ПЭВМ, дающих возможность автоматизировать конкретное рабочие место. В настоящие время банковской системе существуют три вида технологий децентрализованной обработки данных. Первая основывается на персональных компьютерах, не объединенных в локальную сеть.(данные хранятся в отдельных файлах и на отдельных дисках). Для получения показателей производится перезапись информации на компьютер. Недостатки: отсутствие взаимоувязки задач, невозможность обработки больших объемов информации, низкая зашита от несанкционированного доступа. Второй: ПК объединенные в локальную сеть, что ведет к созданию единых файлов данных (но он не рассчитан на большие объемы информации).Третий: ПК объединенные в локальную сеть, в которую включаются специальные серверы (с режимом “клиент-банк”).

Распределенный способ обработки данных основан на распределении функций обработки между различными ЭВМ, включенными в сеть. Этот способ может быть реализован двумя путями: первый предполагает установку ЭВМ в каждом узле сети (или на каждом уровне системы), при этом обработка данных осуществляется одной или несколькими ЭВМ в зависимости от реальных возможностей системы и ее потребностей на текущий момент времени. Второй путь - размещение большого числа различных процессоров внутри одной системы. Такой путь применяется в системах обработки банковской и финансовой информации, там, где необходима сеть обработки данных (филиалы, отделения и т.д.).

Преимущества распределенного способа: возможность обрабатывать в заданные сроки любой объем данных; высокая степень надежности, так как при отказе одного технического средства есть возможность моментальной замены его на другой.; сокращение времени и затрат на передачу данных; повышение гибкости систем, упрощение разработки и эксплуатации программного обеспечения и т.д. Распределенный способ основывается на комплексе специализированных процессоров, т.е. каждая ЭВМ предназначена для решения определенных задач, или задач своего уровня.

Следующий способ обработки данных - интегрированный. Он предусматривает создание информационной модели управляемого объекта, то есть создание распределенной базы данных. Такой способ обеспечивает максимальное удобство для пользователя. С одной стороны, базы данных предусматривают коллективное пользование и централизованное управление. С другой стороны, объем информации, разнообразие решаемых задач требуют распределения базы данных. Технология интегрированной обработки информации позволяет улучшить качество, достоверность и скорость обработки, т.к. обработка производится на основе единого информационного массива, однократно введенного в ЭВМ. Особенностью этого способа является отделение технологически и по времени процедуры обработки от процедур сбора, подготовки и ввода данных.

31. Понятие безопасности АБС.

Безопасность АБС- защищенность банковской системы от случайного или преднамеренного вмешательства в нормальный процесс ее функционирования, а также от попыток хищения, модификации или разрушение ее компонентов. Безопасность АБС это: безопасность сотрудников, безопасность помещений, ценностей, информационная безопасность. Различают внешнюю и внутреннюю. безопасность АБС. Внешняя- защита от стихийных бедствий и проникновения злоумышленника извне в целях хищения, получения доступа к носителям информации или вывода системы из строя. Внутренняя - обеспечение надежной и правильной работы системы, целостности ее программ и данных. Безопасность информации - состояние информации, информационных ресурсов и информационных систем, при котором с требуемой вероятностью обеспечивается защита информации от утечки, хищения, утраты и т.д.

Цели защиты информации:

1.Предотвращение хищений, подделок, искажений информации

2.Предотвращение несанкционированного действия по уничтожению модификации, блокированию, копированию информации.

3.Сохранение конфиденциальности информации.

4.Обеспечение прав разработчиков АБС.

Факторы, повышающие необходимость защиты информации: повышение степени криминальности банковского сектора конкуренция в КБ отсутствие единых стандартов безопасности отсутствие законодательного обеспечения защиты интересов субъектов информационных отношений развитие компьютерных вирусов широкое использование в КБ однотипных стандартных вычислительных. средств.

32.Меры обеспечения безопасности АБС.

Система защиты АБС - совокупность специальных мер правового и административного характера, организационных мероприятий, физических и технических средств защиты, а также специального персонала, предназначенного для обеспечения безопасности АБС.

Правовые меры защиты информации- действующие в стране законы, указы и другие нормативные. акты, регламентирующие. правила обращения с информацией и ответственность за их нарушения.

Морально-этические меры защиты информации - традиционно сложившиеся в стране нормы поведения и правила обращения с информацией. Эти нормы не являются обязательными, как законодательно утвержденные нормы, однако, их несоблюдение ведет к падению авторитета, престижа человека, организации. Организационные (административные) меры защиты - это меры, регламентирующие процессы функционирования АБС, использование ее ресурсов, деятельности персонала, а также порядок взаимодействия пользователей системой таким образом, чтобы максимально затруднить или исключить возможность реализации угроз безопасности информации.

Физические меры защиты - различные механические, электро или электронно-механические устройства, предназначение для создания физических препятствий на путях проникновения потенциальных нарушителей к абонентам АБС и защищаемой информации, а также техник. средства визуального наблюдения, связи и охранной сигнализации.

Технические (аппаратно-программные) средства защиты - различные электронные устройства и специальные программы, выполняющие (самостоятельно или в комплексе с другими средствами) функции защиты информации (идентификацию пользователей, разграничение доступа к ресурсам, криптографическое закрытие информации и т.п.)

Администратор безопасности - лицо или группа лиц, ответственных за обеспечение безопасности системы, за реализацию и непрерывность соблюдения установленных административных мер защиты и осуществляющих постоянную организационную поддержку функционирования применяемых физических и технических средств защиты.

Наилучшие результаты по защите АБС достигаются при системном подходе к вопросам безопасности АБС и комплексном использовании различных мер защиты на всех этапах жизненного цикла системы начиная с ее проектирования.

33.Общие или универсальные способы зашиты АБС.

Существуют следующие универсальные (общие) способы защиты АБС от различных воздействий на нее:

1.Идентификация и аутентификация АБС (пользователей процессов и т.д.);

2.Контроль доступа к ресурсам АБС (управление доступом);

3.Регистрация и анализ событий, происходящих в АБС;

4.Контроль целостности объектов АБС;

5.Шифрование данных;

6.Резервирование ресурсов и компонентов АБС.

Идентификация - это присвоение кода каждому объекту персонального идентификатора. Аутентификация - установление подлинности. Управление доступа - защита информации путем регулирования доступа ко всем ресурсам системы (техническим, программным, элементам баз данных). Регламентируются порядок работы пользователей и персонала, право доступа к отдельным файлам в базах данных и т.д. Резервирование ресурсов и абонентов АБС предполагает: организацию регулярных процедур спасения и резервного хранения критичных данных, установку и периодическую проверку резервных устройств обработки данных, подготовку специалистов, способных заменить администраторов систем, регистрацию систем и хранение носителей информации в строго определенных местах, выдачу их уполномоченным лицам с необходимыми отметками в регистрационных документах.

34.Угрозы безопасности. Понятие и классификация.

Угроза - целенаправленное действие, которое повышает уязвимость накапливаемой, хранимой и обрабатываемой системы информации и приводит к ее случайному или предумышленному изменению или уничтожению.

Угрозы бывают: Случайные: ошибки персонала, пропуски, форс-мажор, ошибки автоматизированных и программных средств (повреждения компьютеров, периферии). Преднамеренные угрозы, создающиеся специалистами, работающими в данной системе людьми из внешней среды ( хакеры). Преднамеренные угрозы включают вирусы.

Угрозы можно объединить в следующие группы: прерывание (прекращение нормальной обработки информации); перехват (незаконное копирование, чтение данных системы); модификация (доступ и изменение информации, манипуляция); разрушение (необратимая потеря данных).

Не существует общепринятой системы классификации угроз безопасности. Один из вариантов может быть выполнен по следующим признакам:

1.По цели реализации: нарушение конфиденциальности информации, нарушение целостности информации, нарушение работоспособности АБС

2.По принципу воздействия: с использованием доступа в систему, с использованием скрытых каналов

3.По характеру воздействия: активные, пассивные

4.По способу воздействия атаки на объект: (атака реализация угрозы) непосредственное воздействие на объект, воздействие на систему разрешений (в т.ч. захват).

5.По способу воздействия на АБС: в интерактивном режиме, в пакетном режиме.

6.По объекту атаки: на АБС в целом, на объекты АБС (данные, программы), на субъекты АБС (процессы, пользователи ), на каналы передачи данных.

7.По состоянию объекта атаки: при хранении на носителях, при передаче объекта по каналам связи, при обработке объекта.

Общая классификация угроз банковским электронным системам выглядит следующим образом:

1.Угрозы конфиденциальности данных и программ. При несанкционированном доступе к данным, программам или каналам связи. Полезная информация может быть получена и при перехвате электромагнитного излучения, создаваемого аппаратурой системы. Определенные сведения о работе компьютерной системы извлекаются даже в том случае, когда ведется наблюдение за характером процесса обмена сообщениями без доступа к их содержанию.

2.Угрозы целостности данных, программ, аппаратуры. При несанкционированном уничтожении, добавлении лишних элементов и модификации данных, изменении порядка расположения данных, формировании фальсифицированных платежных документов в ответ на законные запросы, активной ретрансляции сообщений с их задержкой. Целостность аппаратуры нарушается при ее повреждении, похищении или незаконном изменении алгоритмов работы.

3.Угрозы доступности данных. Когда объект (пользователь или процесс ) не получает доступа к законно выделенным ему службам или ресурсам. Эта угроза реализуется захватом всех ресурсов, блокированием линий связи несанкционированным объектом в результате передачи по ним своей информации или исключением необходимой системной информации. Эта угроза может привести к ненадежности или плохому качеству обслуживания в системе и поэтому будет влиять на достоверность и своевременность доставки платежных документов.

4.Угрозы отказа от выполнения транзакций. Когда легальный пользователь выполняет транзакции (передает или принимает платежные документы) в системе, а затем отрицает свое участие в них, чтобы снять с себя ответственность.

Похожие работы

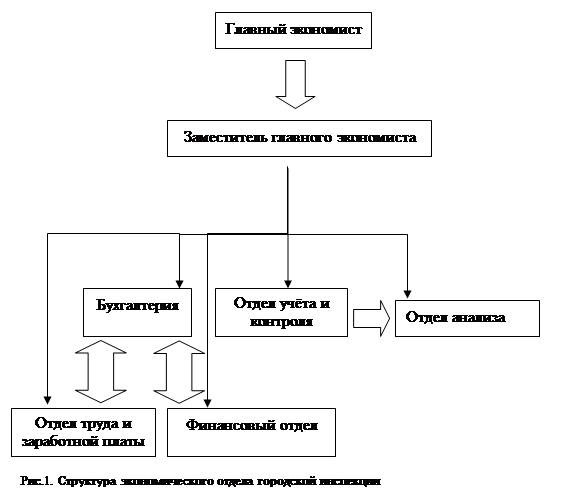

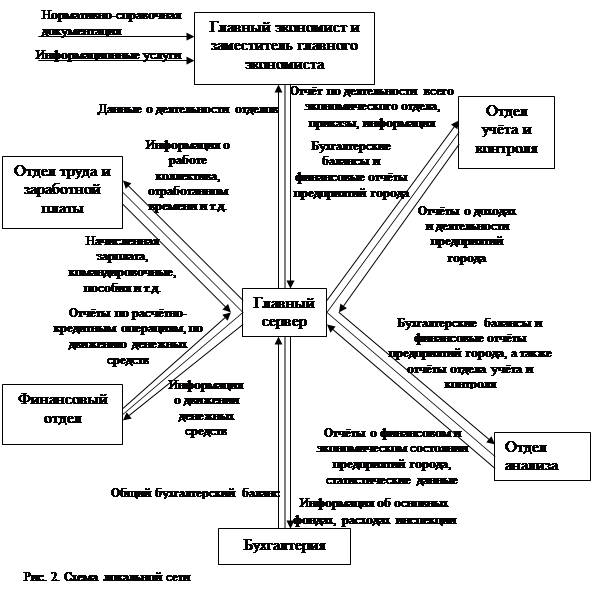

... необходимостью экономить трудовые, материальные и финансовые ресурсы. Отсюда вытекают и специальные требования, предъявляемые автоматизированным системам обработки информации. Прежде всего, система должна отвечать основным функциональным требованиям, в качестве которых выступают операции экономического отдела городской налоговой инспекции. Кроме того, к АСОЭИ предъявляются и основные системные ...

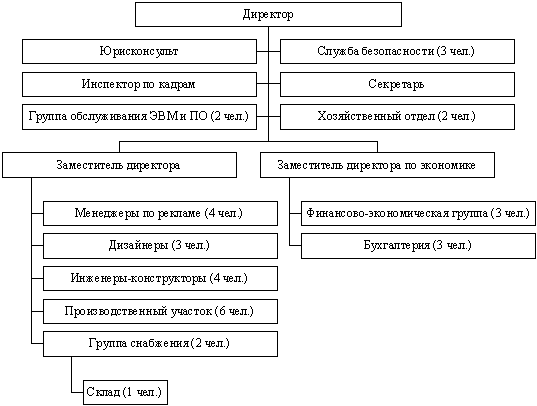

... , и, в частности, рынка информации и его особенностей, представляет сегодня значительный теоретический и практический интерес. В данной контрольной работе произведена разработка проекта автоматизированной системы обработки экономической информации для малого рекламного предприятия. 1. Назначение автоматизированных систем экономической обработки информации (АСОЭИ) Непростая экономическая ...

... "Парус", его программный продукт Парус-Бюджет 4.32, предназначенный для бюджетных организаций. 2. Характеристика автоматизированной системы обработки экономической информации На данный момент корпорация "Парус" осуществляет внедрение программных продуктов для крупных и средних предприятий, а также государственных структур. Количество клиентов корпорации в Украине превысило 5000 предприятий и ...

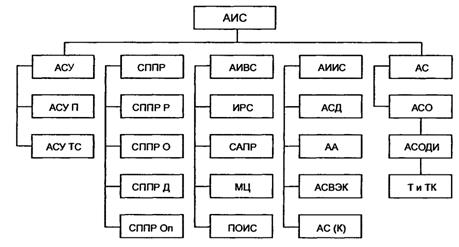

... называемые правила бизнеса) реализуются прикладными программами на клиентских установках (RDA-модель) или на сервере приложений (AS-модель). 2. Автоматизированные системы сбора, хранения и анализа информации Автоматизированные информационные системы (АИС) относятся к классу сложных систем, как правило, не столько в связи с большой физической размерностью, сколько в связи с многозначностью ...

0 комментариев