Навигация

Сложение с констанциями 4

3 сложение с констанциями 4

|

|

|

|

|

|

|

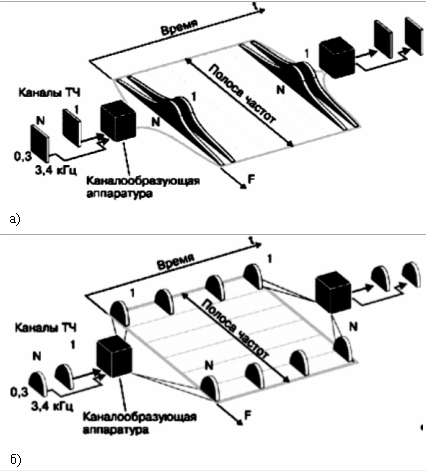

Рис. 3.3 - Режим гаммирования

В режиме гаммирования происходят следующие действия:

1. в регистры N1 и N2 записывается их начальное заполнение - 64-битная величина, называемая «синхропосылкой»;

2. выполняется зашифровывание содержимого регистров N1 и N2 (в данном случае - синхропосылки) в режиме простой замены;

3. содержимое N1 складывается по модулю (232 - 1) с константой С1 = 224 + 216 + 28 + 24, результат сложения записывается в регистр N1;

4. содержимое N2 складывается по модулю 232 с константой С2 = 224 + 216 + 28 + 1, результат сложения записывается в регистр N2;

5. содержимое регистров N1 и N2 подается на выход в качестве 64-битного блока гаммы шифра (т.е. в данном случае N1 и N2 образуют первый блок гаммы);

6. если необходим следующий блок гаммы (т.е. необходимо продолжить зашифровывание или расшифровывание), выполняется возврат к шагу 2.

Для последующего расшифровывания аналогичным образом вырабатывается гамма шифра и складывается с зашифрованной информацией. В результате получается исходная информация, поскольку известно, что:

А ? В ? В = А (3.5)

где А и В - любые последовательности одинаковой размерности

? - операция побитного сложения по модулю 2.

Ясно, что для расшифровывания информации необходимо иметь тот же ключ шифрования и то же самое значение синхропосылки, что и при зашифровывании. Существуют реализации алгоритма ГОСТ 28147-89, в которых синхропосылка также является секретным элементом, наряду с ключом шифрования. Фактически в этом случае можно считать, что ключ шифрования увеличивается на длину синхропосылки (64 бита), что усиливает стойкость алгоритма.

Режим гаммирования с обратной связью отличается от режима гаммирования только тем, что перед возвратом к шагу 2 (для выработки следующего блока гаммы) в регистры N1 и N2 записывается содержимое блока зашифрованной информации, для зашифровывания которого использовался предыдущий блок гаммы.

С помощью режима выработки имитоприставок вычисляются имитоприставки - криптографические контрольные суммы информации, вычисленные с использованием определенного ключа шифрования. Имитоприставки обычно вычисляются до зашифровывания информации и хранятся или отправляются вместе с зашифрованными данными, чтобы впоследствии использоваться для контроля целостности. После расшифровывания информации имитоприставка вычисляется снова и сравнивается с хранимой; несовпадение значений указывает на порчу или преднамеренную модификацию данных при хранении или передаче или на ошибку расшифровывания.

В режиме выработки имитоприставки выполняются следующие операции:

1. первый 64-битный блок информации, для которой вычисляется имитоприставка, записывается в регистры N1 и N2 и зашифровывается в сокращенном режиме простой замены, в котором выполняется 16 раундов основного преобразования вместо 32-х;

2. полученный результат суммируется по модулю 2 со следующим блоком открытого текста и сохраняется в N1 и N2;

3. и т.д. до последнего блока открытого текста.

В качестве имитоприставки используется результирующее содержимое регистров N1 и N2 или его часть (в зависимости от требуемого уровня стойкости) - часто имитоприставкой считается 32-битное содержимое регистра N1.

При разработке алгоритма ГОСТ 28147-89 криптографами отечественных спецслужб была заложена избыточная стойкость - до сих пор не известны более эффективные методы взлома данного алгоритма, чем метод полного перебора возможных вариантов ключей шифрования. А полный перебор 2256 ключей (не считая секретной синхропосылки) при современном развитии компьютерной техники за реальное время осуществить невозможно, что обеспечивает надежность данной системы защиты информации.

Похожие работы

... с применением полиграфических компьютерных технологий? 10. Охарактеризуйте преступные деяния, предусмотренные главой 28 УК РФ «Преступления в сфере компьютерной информации». РАЗДЕЛ 2. БОРЬБА С ПРЕСТУПЛЕНИЯМИ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ ГЛАВА 5. КОНТРОЛЬ НАД ПРЕСТУПНОСТЬЮВ СФЕРЕ ВЫСОКИХ ТЕХНОЛОГИЙ 5.1 Контроль над компьютерной преступностью в России Меры контроля над ...

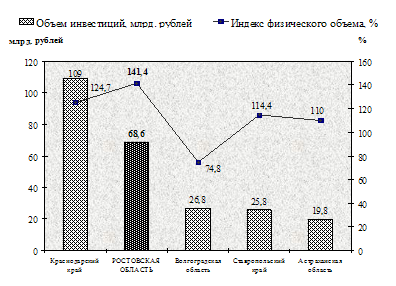

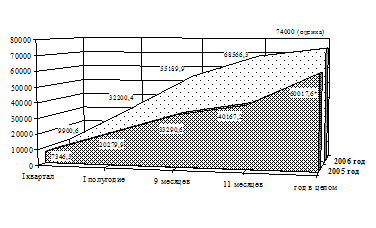

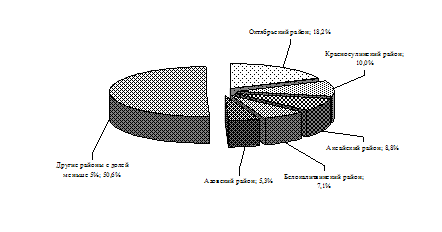

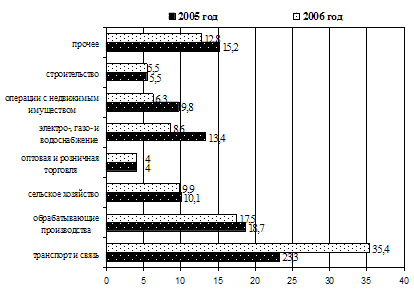

... рублей. Распределение капитальных вложений областного бюджета по отраслям и направлениям приведено в таблице 3.1[32] (см. приложение Б). 3.2 Сравнительная динамика инвестиционного климата и инвестиционной привлекательности Ростовской области В настоящее время в области фактически сформировано региональное законодательство по поддержке инвестиционной деятельности. Темпы роста инвестиций в ...

... задач за счет применения средств автоматизации, снижение затрат за счет сокращения штата сотрудников, привлекаемых к делопроизводству, поиску и сортировке управленческой документации за счет внедрения электронного документооборота и т.д.) Результаты второго рода могут быть измерены с помощью экономических показателей, находящихся в бухгалтерской отчетности. Доход третьего рода получают за счет ...

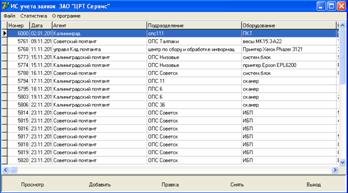

... , что можно продолжить работу с информационной системой нажав кнопку продолжить. Рисунок 6 - Главное окно программы. После загрузки базы данных выходит главное окно программы «Информационная система учета заявок ЗАО «ЦРТ Сервис», где диспетчер ведет контроль неисполненных заявок а также прием от клиентов на выполнение сервисного обслуживания или ремонта. Если диспетчеру требуется ...

0 комментариев