Навигация

Порядок обеспечения защиты и безопасности банковской информации

1.3. Порядок обеспечения защиты и безопасности банковской информации

Информационная безопасность банка - это защищенность информации, которой располагает банк (банковской тайны, тайны вкладов, банковских операций и пр.) от несанкционированного доступа, разрушения, модификации, раскрытия третьим лицам и задержек при поступлении [37].

Другими словами, безопасность информации (данных) банка – это техническая, программная и физическая защита информации (данных) от внутренней и внешней опасности. Защита информации (данных) банка – это деятельность по обеспечению безопасности информации (данных) [46].

Защите подлежит информация, содержащаяся в объектах защиты и относящаяся к одной из категорий конфиденциальности информации. Объектами защиты в платежной системе являются: документированная информация; информационные ресурсы, технологии и системы; права пользователей на получение безопасных информационных услуг.

Исходными условиями создания полноценной системы банковской безопасности должны быть четкие представления о ее сущности, структуре целей обеспечения безопасности, о вытекающих из этих целей практических задачах, о видах банковских угроз и их источниках, а также о мерах противодействия [27].

Проблема безопасности для банка распадается на три компонента: предотвращение, обнаружение и реагирование (рис. 1.5).

Рис. 1.5 – Компоненты проблем безопасности в банковской сфере

Для предотвращения хакерских атак на веб-сайтах используются проверенные технологии: безопасные соединения, технологии шифрования и виртуальные частные сети. Кроме того, рассматривается возможность более активного применения биометрических технологий, использующих уникальные характеристики человеческого организма, включая отпечатки пальцев, радужную оболочку глаза и фонетические особенности голоса. Предотвращение атак на компьютерную сеть предусматривает их имитацию для поиска уязвимых мест и проверки средств защиты.

Обнаружение их включает постоянный мониторинг систем, причем иногда для этого привлекаются внешние фирмы. Для реагирования на проблемы безопасности банки создают силы быстрого реагирования, которые оценивают чрезвычайные происшествия и обеспечивают скоординированную реакцию.

Вопросы безопасности в данной сфере усложняются тем, что банк не может существовать в вакууме. Он может иметь несколько сетей банкоматов, ряд старых сетей и систем, сеть для связи между отделениями и офисами, волоконно-оптические каналы для связи с удаленными центрами, веб-сайт, а также системы, соединяющие все это воедино. Любая из перечисленных систем может быть уязвима. Дополнительные риски создают неадекватные правила защиты, к тому же нельзя забывать и о человеческом факторе (известно, что большинство проблем в области безопасности создают именно сотрудники компании) [13].

Организация информационной безопасности начинается с политики информационной безопасности – внутреннего документа, содержащего в себе основные принципы такой безопасности банка, используемые защитные механизмы и правила их эксплуатации.

Наиболее эффективной схемой создания политики информационной безопасности является последовательная разработка ее составляющих с привлечением специалистов различных областей. Возможный порядок работ приведен на рис. 1.6.

Результатом этих работ становится рабочая система информационной безопасности, регламентируемая документом «Политика информационной безопасности» [18].

Рис. 1.6 – Схема организации информационной безопасности

Вообще для обеспечения и совершенствования информационной безопасности целесообразно разработать единую концепцию обеспечения защиты и безопасности информации, которая должна базироваться на комплексной реализации определенных мер (приложение 4) [33].

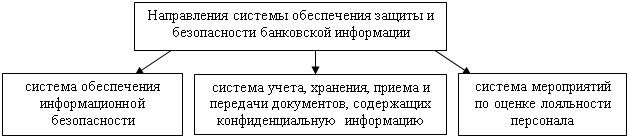

Система обеспечения защиты и безопасности банковской информации состоит из трех основных направлений, они представлены на рис. 1.7.

Рис. 1.7 - Направления системы обеспечения защиты и безопасности банковской информации

Следует отметить, что в каждой пользовательской точке участвуют как методы защиты от несанкционированного доступа, так и контроль. Хранение информации должно осуществляться на отдельно стоящих специализированных серверах, разграниченных по функциональному назначению и изолированных от доступа к ним всех пользователей.

Доступ в помещение, где находятся серверы банка, коммуникационная аппаратура для связи, оптический кроссы, специализированное отдельно стоящее оборудование, выделенные каналы связи, ограничивается кодовым замком, что позволит исключить возможность проникновения посторонних лиц и перекроет доступ к физическим носителям, сетевым коммуникациям.

С целью предотвращения несанкционированного проникновения внутрь системных блоков, все корпуса рабочих станций закрываются и опечатываются специальными маркерами.

Для идентификации пользователя необходимо использовать парольную защиту, предоставляющую персональные права на доступ к информации банка. Каждому пользователю оформляется карта доступа - минимум возможностей и прав для работы в АБС.

Для защиты от вирусных атак, преднамеренного заражения компьютеров различного рода вирусами, банк обеспечивается антивирусными программами с постоянно обновляемой базой. Доступ в Интернет должен постоянно контролироваться на программном уровне при помощи специализированных программ. Защита баз данных от технических сбоев осуществляется путем ежедневного резервного копирования информации Банка на специальном сервере, с последующим архивированием необходимой информации.

Для обмена информации банк обеспечивается различными каналами связи с соответствующими степенями защиты, шифрования информации.

Системы связи должны состоять из офисной мини-АТС, телефонных коммуникаций и соответствовать следующим требованиям: находиться в защищенном от посторонних лиц месте, программирование и настройка соединений должны производиться с соблюдением норм конфиденциальности, протоколы переговоров постоянно должны контролироваться на предмет несанкционированных телефонных контактов.

Инструкции по информационной безопасности: о резервном копировании информации, по организации парольной защиты, о порядке действий в нештатных ситуациях, по организации антивирусной защиты, об администраторах информационной безопасности (АИБ) разрабатываются и утверждаются единым пакетом в форме отдельных внутрибанковских документов [51].

Основу соблюдения режима доступа к банковской информации составляют следующие способы обеспечения защищенности банковской информации от несанкционированного доступа и неправомерного использования: разграничение и контроль прав доступа к информации; учет входящей и исходящей информации; криптографирование входящих и исходящих потоков информации. Система разграничения доступа предназначена для предоставления каждому сотруднику и должностному лицу банка только тех данных и прав, которые ему необходимы для работы и ограждения информации от несанкционированного доступа.

Для защиты информации от несанкционированного доступа применяется система паролей и разграничения доступа к автоматизированной банковской системе на основе средств, заложенных в используемые операционные системы и аппаратные средства.

Сотрудник или должностное лицо банка получает доступ к информации после регистрации в системе и ввода пароля. Регистрация делается с помощью стандартных средств операционной системы и базы данных, что обеспечивает достаточную надежность за счет шифрования паролей и их централизованной проверки.

После регистрации в системе сотрудник или должностное лицо Банка работают с помощью специализированного программного обеспечения, позволяющего им выполнять только допустимый набор действий.

Учет входящей и исходящей документированной информации, позволяет разграничивать конфиденциальную информацию от иной банковской информации. Информация, заявленная отправителем или получателем как конфиденциальная, учитывается отдельно от иной банковской информации.

Криптографирование входящих и исходящих потоков информации является дополнительным способом обеспечения защищенности информации от несанкционированного доступа [51].

Преступные посягательства на порядок функционирования банка включены в гл. 23 УК РФ «Преступления против службы в коммерческих и иных организациях». Статьей 183 «Незаконные получение и разглашение сведений, составляющих коммерческую, налоговую или банковскую тайну» УК РФ № 63-ФЗ от 13 .06.1996 года (в ред. ФЗ от 07.08.2001 № 121-ФЗ) установлены штрафные санкции при нарушениях связанных с собиранием, разглашением, похищением информации содержащую банковскую тайну. Собирание такой информации, путем похищения документов, подкупа или угроз, и другим незаконным способом наказывается штрафом в размере до 80 тысяч рублей или в размере заработной платы или иного дохода осужденного за период от 1 до 6 месяцев либо лишением свободы на срок до 2 лет [2].

Информационные ресурсы банка формируются путем создания, сбора и приобретения документированной информации о фактах, событиях и обстоятельствах, имеющих отношение к кредитно-финансовой сфере. В целях создания оптимальных условий для удовлетворения информационных потребностей своих структурных подразделений, клиентов и корреспондентов, а также органов государственной власти банк приобретает и использует информационные системы, или организационно упорядоченные массивы документов, информационные технологии и средства их обеспечения, или средства вычислительной техники и связи, обеспечивающие обработку, хранение и передачу информации.

В соответствии с ФЗ «Об информации, информатизации и защите информации» № 24-ФЗ от 20.02.1995 г. (в ред. ФЗ от 10.01.2003 № 15-ФЗ) документы банка, его информационные системы, а также средства обеспечения их деятельности являются составной частью имущества банка и объектом его права собственности. Этот Федеральный закон регулирует отношения, возникающие при: формировании и использовании информационных ресурсов на основе создания, сбора, обработки, накопления, хранения, поиска, распространения и предоставления потребителю документированной информации; создании и использовании информационных технологий и средств их обеспечения; защите информации, прав субъектов, участвующих в информационных процессах и информатизации [4].

Согласно ст. 13.12 Кодекса РФ «Об административных правонарушениях» № 195-ФЗ от 30.12.2001 г. (в ред. от 03.07.2006 № 97-ФЗ) нарушение правил защиты информации использование несертифицированных средств, предназначенных для защиты информации, составляющей государственную тайну, влечет наложение административного штрафа на должностных лиц в размере от тридцати до сорока минимальных размеров оплаты труда; на юридических лиц - от 200 до 300 МРОТ с конфискацией несертифицированных средств, предназначенных для защиты информации, составляющей государственную тайну, или без таковой [3].

Постановление Правительства РФ № 290 от 30.04.2002 г. «О лицензировании деятельности по технической защите конфиденциальной информации» (в ред. Постановлений Правительства РФ от 17.12.2004 № 807) определяет порядок лицензирования деятельности юридических лиц и индивидуальных предпринимателей по технической защите конфиденциальной информации [1].

Основными видами посягательств на объекты информатизации банка являются: противозаконный сбор и использование информации, несанкционированный доступ к информационным ресурсам, манипулирование информацией (дезинформация, сокрытие или искажение информации), незаконное копирование данных в информационных системах, хищение информации из библиотек, архивов и баз данных; нарушение технологии обработки информации. Указанные посягательства на объекты информатизации совершаются как в сфере традиционного документооборота, так и в сфере новейших информационных технологий.

Характеристика правонарушений в сфере информационных технологий представлена в приложении 5.

Преступные посягательства на информацию (в первую очередь утечка конфиденциальной информации и злоупотребление ею) занимают одно из первых мест среди основных факторов риска, отрицательно влияющих на результаты экономической деятельности. В большинстве развитых иностранных государств такие деяния влекут за собой применение весьма строгих санкций. В США, например, для лиц, злоупотребляющих информацией при заключении сделок с ценными бумагами, предусмотрены штрафы в 1 млн. долл. (для юридических лиц 2,5 млн. долл.) либо тюремное заключение сроком до 10 лет; в Великобритании денежный штраф в неограниченной сумме и (или) тюремное заключение до 7 лет, а для соучастников - 6-месячное содержание под стражей и (или) штраф. Во Франции для лиц, уличенных в злоупотреблениях, установлено наказание в виде тюремного заключения от 2 месяцев до 2 лет и (или) денежный штраф либо в 10-кратном размере незаконно полученной прибыли [15].

Таким образом, под информационной банковской безопасностью понимается организация мер по предотвращению возможных угроз деятельности банка. Необходимый уровень безопасности достигается за счет осуществления действий, направленных на минимизацию возможного ущерба за счет: предупреждения (предотвращения) нарушений информационной безопасности; своевременного их обнаружения; эффективного восстановления нормального состояния ресурсов и функционирования информационной системы.

Подводя итог по первой главе «Теоретические основы банковских инфокоммуникаций» можно сделать следующие выводы.

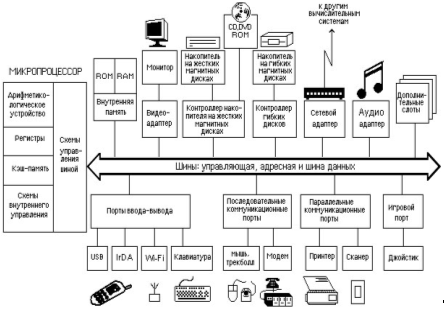

Под банковскими инфокоммуникациями мы понимаем все те банковские услуги, которые могут быть осуществлены только с помощью коммуникационных средств связи, ими выступают телефон, мобильный телефон и Интернет. К таким услугам относятся типичные для банков формы работы: безналичные расчеты с использованием пластиковых карт осуществляемые посредством банкоматов и оборудования эквайринга; осуществление денежных переводов по средствам международных систем денежных переводов; удаленное банковское обслуживание клиентов с использованием сети Интернет и мобильного телефона (Интерент-банкинг, мобильный-банкинг); оказание дополнительных услуг по применению того или иного банковского продукта.

В приложении 6 представлена сводная таблица современных инфокоммуникаций и оказываемых и их помощью услуг. Из данной таблицы следует, что центральное звено в осуществлении инфокоммуникационных услуг банком занимает персональный компьютер или процессинговый центр.

Изучив теоретические основы банковских инфокоммуникаций следует приступить к изложению второй главы «Анализ банковских инфокоммуникаций на примере филиала ОАО «МИнБ» в г. Ставрополе», где мы проведем анализ финансового состояния банка, а также рассмотрим какие услуги в сфере инфокоммуникаций он оказывает.

Похожие работы

... с применением полиграфических компьютерных технологий? 10. Охарактеризуйте преступные деяния, предусмотренные главой 28 УК РФ «Преступления в сфере компьютерной информации». РАЗДЕЛ 2. БОРЬБА С ПРЕСТУПЛЕНИЯМИ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ ГЛАВА 5. КОНТРОЛЬ НАД ПРЕСТУПНОСТЬЮВ СФЕРЕ ВЫСОКИХ ТЕХНОЛОГИЙ 5.1 Контроль над компьютерной преступностью в России Меры контроля над ...

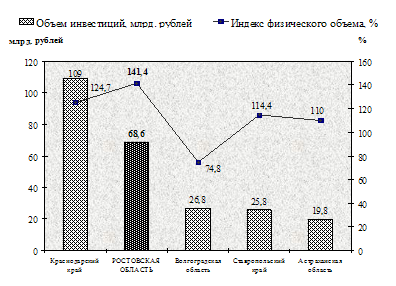

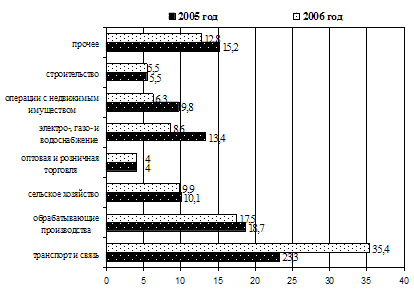

... рублей. Распределение капитальных вложений областного бюджета по отраслям и направлениям приведено в таблице 3.1[32] (см. приложение Б). 3.2 Сравнительная динамика инвестиционного климата и инвестиционной привлекательности Ростовской области В настоящее время в области фактически сформировано региональное законодательство по поддержке инвестиционной деятельности. Темпы роста инвестиций в ...

... задач за счет применения средств автоматизации, снижение затрат за счет сокращения штата сотрудников, привлекаемых к делопроизводству, поиску и сортировке управленческой документации за счет внедрения электронного документооборота и т.д.) Результаты второго рода могут быть измерены с помощью экономических показателей, находящихся в бухгалтерской отчетности. Доход третьего рода получают за счет ...

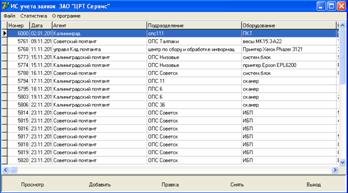

... , что можно продолжить работу с информационной системой нажав кнопку продолжить. Рисунок 6 - Главное окно программы. После загрузки базы данных выходит главное окно программы «Информационная система учета заявок ЗАО «ЦРТ Сервис», где диспетчер ведет контроль неисполненных заявок а также прием от клиентов на выполнение сервисного обслуживания или ремонта. Если диспетчеру требуется ...

0 комментариев