Навигация

Отношения

3.1.4 Отношения

а) Компьютеры (id-Компьютер, Инвентарный номер, iр- Адрес, Название, Цена, id-Ответственное лицо, id-Отделы);

б) Комплектующие (Инвентарный номер, id- Компьютер, id- Документы, id-Комплектующие);

в) Словарь комплектующие (id-Комплектующие, Название, Модель id-Производители, id - Поставщики);

г) Производители (id-Производители, Название, Web-сайт, Е-mail, Адрес, Телефон);

д) Поставщики (id-Поставщики, Название, ‚Web-сайт, Е-mail, Адрес, Телефон);

е) Программное обеспечение (Инвентарный номер, Цена, id- Программное обеспечение);

ж) Словарь ПО (id-Программное обеспечение, Название, Версия, Регистрационный ключ, Web-сайт);

з) Отделы (id-Отделы, Название, Руководитель, Телефон, № комнаты);

и) Ответственное лицо (id-Ответственное лицо, Имя, Должность);

к) Пользователи (id-Пользователи, Имя, Должность, Логин, Пароль, id-Отделы);

л) Документы (id-Документы, Номер документа, Дата создания);

м) Связь компьютеры - программное обеспечение (id-Компьютер, Инвентарный номер).

3.1.5 Исследование на НФБК

Проведем проверку: соответствует ли спроектированная база данных нормальной форме Бойса-Кодда.

Как видно из логической и физической модели ни одно отношение не может быть представлено проекцией атрибутов другого отношения. Также ни одно отношение не может быть получено путем проведения последовательных JOIN операций. Это свидетельствует об отсутствии избыточности в спроектированной базе данных.

Компьютеры

| Возможный ключ | Детерминант |

| id-Компьютер | id-Компьютер |

Комплектующие

| Возможный ключ | Детерминант |

| Инвентарный номер | Инвентарный номер |

Словарь комплектующих

| Возможный ключ | Детерминант |

| id-Комплектующие | id-Комплектующие |

Производители

| Возможный ключ | Детерминант |

| Id- Производители | id- Производители |

Поставщики

| Возможный ключ | Детерминант |

| id- Поставщики | id- Поставщики |

Пользователи

| Возможный ключ | Детерминант |

| id- Пользователи | id- Пользователи |

Ответственное лицо

| Возможный ключ | Детерминант |

| id-Ответственное лицо | id-Ответственное лицо |

Отделы

| Возможный ключ | Детерминант |

| id-Отделы | id- Отделы |

Программное обеспечение

| Возможный ключ | Детерминант |

| Инвентарный номер | Инвентарный номер |

Словарь ПО

| Возможный ключ | Детерминант |

| id-Программное обеспечение | id- Программное обеспечение |

Документы

| Возможный ключ | Детерминант |

| id-Документы | id- Документы |

Так как для каждой таблицы внутри существует функциональная зависимость только между первичным ключом и любым набором атрибутов таблицы. То, следовательно, все детерминанты являются первичными ключами. Таким образом, выполняется второе условие необходимое для того, чтобы база данных находилась в нормальной форме Бойса-Кодда.

Как было выяснено для созданной базы данных, выполняются оба необходимых и достаточных условия, для того чтобы созданная база данных находилась в нормальной форме Бойса-Кодда. Следовательно, проектированная база данных находится в НФБК.

Похожие работы

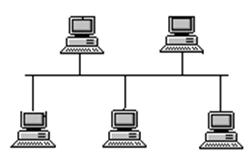

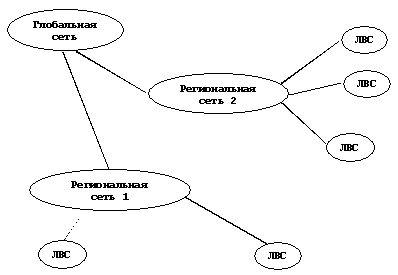

... пользоваться и которая не подведет; - операционная система Windows XP Home Edition более удобная и более быстрая. 2. Разработка компьютерной сети на предприятии по разработке программного обеспечения 2.1 Постановка задачи Необходимо разработать локальную сеть из 70 компьютеров. Выбор технологии подключения к Интернет произволен. Удаленный участок сети необходимо разместить в диаметре 1 ...

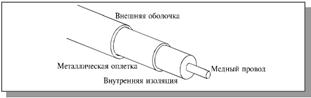

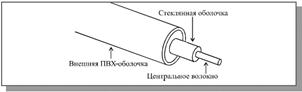

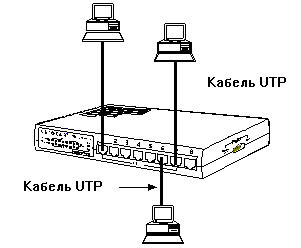

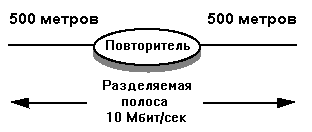

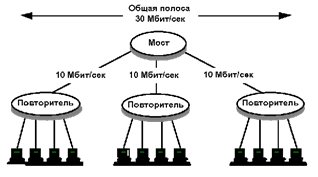

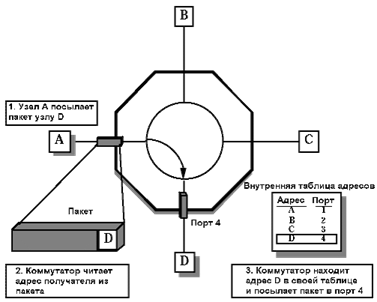

... скрученных пар с разъемами RJ-45. Коммутатор Ethernet представляет собой устройство для организации сетей большого размера. Для того чтобы лучше разобраться в устройстве и работе коммутаторов Ethernet, полезно понять основы технологии организации кабельных систем сети. Повторители В начале 80-х годов сети Ethernet организовывались на базе шинной топологии с использованием сегментов на основе ...

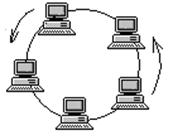

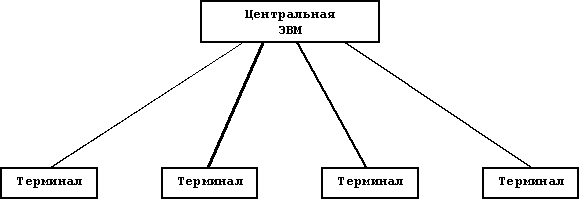

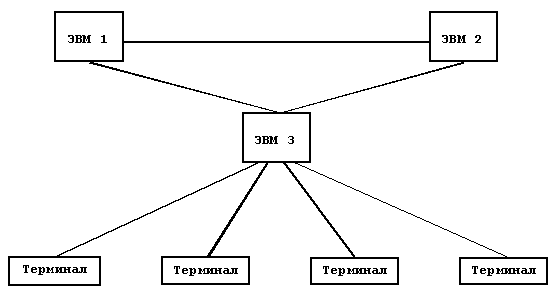

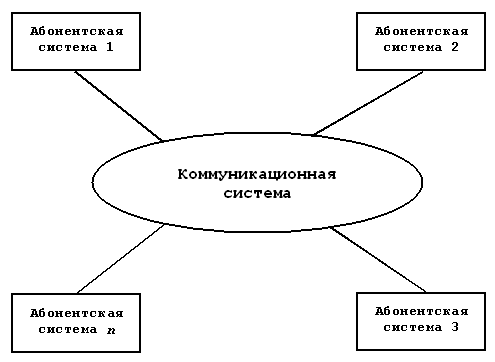

... , входящие в сеть выполняют следующие функции: - организацию доступа к сети - управление передачей информации - предоставление вычислительных ресурсов и услуг пользователям сети. Рождение компьютерных сетей было вызвано практической потребностью - иметь возможность для совместного использования данных. Персональный компьютер - прекрасный инструмент для создания документа, подготовки таблиц ...

... среднее время безотказной работы в часах. Для вычислительных сетей среднее время безотказной работы должно быть достаточно большим и составлять, как минимум, несколько тысяч часов. 2.4.3.2. Протоколы компьютерной сети – набор правил, определяющий взаимодействие двух одноименных уровней модели взаимодействия открытых систем в различных абонентских ЭВМ. Протокол – это не программа. Правила и ...

0 комментариев