Навигация

3.5 Генерація патерна

Вистава «образу» в даному випадку грунтується на припущенні про те, що поточні значення параметрів оцінки можна пов'язати з поточним станом системи. Після цього функціонування представляється у вигляді послідовності подій або станів.

Ченг (K. Cheng) [8] запропонував тимчасові правила, які характеризують сукупності значень параметрів оцінки (далі патерну) нормальної (не аномальної) роботи. Ці правила формуються індуктивно і замінюються більш «гарними» правилами динамічно під час навчання. Під «хорошими правилами» розуміються правила з більшою ймовірністю їх появи і з великим рівнем унікальності для захищається системи. Для прикладу розглянемо наступне правило:

Е1->Е2->Е3 => (Е4 = 95%,Е5=5%),

де Е1 ... Е5 - події безпеки.

Це твердження, засноване на раніше спостерігалися даних, що говорить про те, що для послідовності паттернів встановилася наступна залежність: якщо має місце Е1 і далі Е2 та Е3, то після цього вірогідність прояву Е4 95% і Е5 - 5%.

Саме безліч правил, створюваних індуктивно під час спостереження роботи користувача, що складає «образ». Аномалія реєструється в тому випадку, якщо спостерігається послідовність подій відповідає лівій частині правила виведеного раніше, а події, які мали місце в системі після цього, значно відрізняються від тих, які мали наступити за правилом.

Основний недолік цього підходу полягає в тому, що невпізнанні патерни поведінки можуть бути не прийняті за аномальні через те, що вони не відповідають ні однієї з лівих частин всіх правил.

Даний метод досить ефективно визначає вторгнення, тому що приймаються до уваги:

залежності між подіями;

послідовність появи подій.

Переваги методу:

найкраща обробка користувачів з великим коливанням поведінки, але з чіткою послідовністю паттернов;

можливість звернути увагу на деякі важливі події безпеки, а не на всю сесію, що позначена як підозріла;

краща чутливість до виявлення порушень: правила містять у собі семантику процесів, що дозволяє набагато простіше зауважити зловмисників, які намагаються навчити систему в своїх цілях.

4. Аналіз методів виявлення зловживань

Використання тільки методів виявлення аномалій не гарантує виявлення всіх порушень безпеки, тому в більшості СОВ існує технології розпізнавання зловживань. Виявлення вторгнень-зловживань грунтується на прогностичному визначенні атак і подальшим спостереженням за їх появою [2]. На відміну від виявлення аномалії, де образ - це модель нормального поведінки системи, при виявленні зловживання він необхідний для подання несанкціонованих дій зловмисника. Такий «образ» стосовно до виявлення зловживань називається сигнатурою вторгнення. Формується сигнатура на основі тих самих вхідних даних, що і при виявленні аномалій, тобто на значеннях параметрів оцінки. Сигнатури вторгнень визначають оточення, умови та спорідненість між подіями, які призводять до проникнення в систему або будь-яким іншим зловживанням. Вони корисні не тільки при виявленні вторгнень, але і при виявленні спроб вчинення незаконних дій. Частковий збіг сигнатур може означати, що в захищається системі мала місце спроба вторгнення.

4.1 Використання умовної ймовірності

Для визначення зловживань потрібно визначити умовну ймовірність

Р (Вторгнення / Патерна подій).

Тобто, іншими словами, визначається ймовірність того, що якісь безліч або безлічі подій є діями зловмисника.

![]()

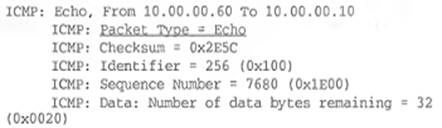

де I - вторгнення, а A1 ... An - послідовність подій. Кожна подія - це сукупність параметрів оцінки захищається системи.

Для прикладу розглянемо мережу університету як систему, для якої необхідно визначити умовну ймовірність вторгнення. Експерт безпеки, що працює з таким типом мереж, може, використовуючи свій досвід, визначити емпіричний кількісний показник - ймовірність вторгнення Р (вторгнення) = P (I). Далі, якщо всі звіти про вторгнення і попередніх їм події в подібних мережах звести до табличному увазі, можна визначити наступну умовну ймовірність: P (A1 ... An | I) = Р (Послідовність подій | Вторгнення). Аналізуючи безліч записів аудиту без вторгнень, можна отримати Р (Послідовність подій | ¬ Вторгнення). Використовуючи ці дві умовні ймовірності, можна легко визначити ліву частину рівняння Байеса

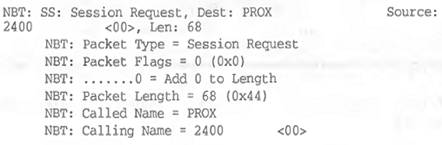

![]()

де sequence - послідовність подій; ES - виступає як послідовність подій, а I - вторгнення.

4.2 Продукційні / Експертні системи

Головна перевага використання продукційних систем полягає в можливості поділу причин і рішень виникаючих проблем.

Приклади використання таких систем в СОВ описані досить широко. Така система кодує інформацію про вторгнення в правилах виду if (якщо) причина then (то) рішення, причому при додавання правил причина відповідає подією (ям), що реєструються підсистемою збору інформації СОВ. У частині (if) правила кодуються умови (причини), необхідні для атаки. Коли всі умови в лівій частині правила задоволені, виконується дія (рішення), заданий в правій його частині.

Основні проблеми додатків, що використовують даний метод, які зазвичай виникають при їх практичному застосуванні:

недостатня ефективність при роботі з великими обсягами даних;

важко врахувати залежну природу даних параметрів оцінки.

При використанні продукційних систем для виявлення вторгнень можна встановити символічне прояв вторгнення за допомогою наявних даних.

Труднощі:

Відсутність вбудованої або природної обробки порядку послідовностей в аналізованих даних. База фактів, відповідна лівій частині «продукції», використовується для визначення правій частині. У лівій частині продукційного правила всі елементи об'єднуються за допомогою зв'язку «і».

Вбудована експертиза гарна тільки в тому випадку, якщо модельований навички адміністратора безпеки не суперечливі. Це практичне міркування, можливо, стосується недостатньої централізованості зусиль експертів безпеки в напрямку створення вичерпних множин правил.

Виявляються лише відомі уразливості.

Існують певний програмний інжиніринг, пов'язаний з установкою (підтримкою) баз знань. Під час додавання або видалення будь-якого з правил повинно змінюватися інше безліч правил.

Об'єднання різних вимірів вторгнень і створення пов'язаної картини вторгнення призводить до того, що приватні причини стають невизначеними. Обмеження продукційних систем, в яких використовується невизначена причина, досить добре відомі.

Похожие работы

... ї комп’ютерної мережі авіакомпанії «Північна компанія» 2.3.1 Програмний пакет проектування і моделювання гетерогенних комп'ютерних мереж NetCracker Professional Призначення системи: автоматизоване проектування і моделювання локальних і корпоративних комп'ютерних мереж в цілях мінімізації витрат часу і засобів на розробку, верифікацію проектів. Функції: створення проекту мережі; анімаційне ...

... збір даних про організацію, який полягає в пошуку всіх відомостей, які хакер може зібрати про комп'ютерну систему, що атакується. Мається на увазі інформація, що містить звіт про комп'ютерну мережу організації. На хакреських сайтах можна знайти файли з результатами сканування широкого діапазону телефонних номерів. У цих файлах можна знайти безліч відомостей про телефони різних організацій з вказі ...

... . Користувач може вільно робити резервні копії й переносити програму з одного комп'ютера на інший, переносячи з собою ключ. [3] Деякі питання розкриття і розслідування злочинів у сфері комп’ютерної інформації Правоохоронні органи неготові до адекватного протистояння й активної боротьби з цим вже не новим соціальним явищем. Цей вид злочинності завдає величезних збитків власникам і користувачам ...

... , він зазвичай виконує деякі попередні дії. Першою стадією атаки зазвичай є зондування або перевірка системи або мережі на можливі точки входу. У системах без IDS атакуючий вільно може ретельно аналізувати систему з мінімальним ризиком виявлення і покарання. Маючи такий необмежений доступ, атакуючий в кінцевому рахунку може знайти вразливість і використовувати її для одержання необхідної інформац ...

0 комментариев