Навигация

Аналіз методів виявлення аномалій

3. Аналіз методів виявлення аномалій

Методи виявлення аномалій спрямовані на виявлення невідомих атак і вторгнень. Для захищається системи СОВ на основі сукупності параметрів оцінки формується «образ» нормального функціонування. У сучасних СОВ виділяють кілька способів побудови «образу»:

накопичення найбільш характерною статистичної інформації для кожного параметра оцінки;

навчання нейронних мереж значеннями параметрів оцінки;

подієве подання.

Легко помітити, що у виявленні дуже значну роль відіграє безліч параметрів оцінки. Тому у виявленні аномалій одним з головних завдань є вибір оптимального безлічі параметрів оцінки.

Інший, не менш важливим завданням є визначення загального показника аномальності. Складність полягає в тому, що ця величина повинна характеризувати загальний стан «аномальності» в захищається системі.

3.1 Вибір оптимальної сукупності ознак оцінки захищається системи

У теперішній час використовується евристичне визначення (вибір) безлічі параметрів вимірювань, що захищається системи, використання якого повинно дати найбільш ефективне і точне розпізнавання вторгнень. Складність вибору безлічі можна пояснити тим, що складові його підмножини залежать від типів виявляються вторгнень. Тому одна й та ж сукупність параметрів не буде адекватною для всіх типів вторгнень.

Будь-яку систему, що складається зі звичних апаратних і програмних засобів, можна розглядати як унікальний комплекс зі своїми особливостями. Це є поясненням можливості пропуску специфічних для захищається системи вторгнень тими СОВ, які використовують один і той же набір параметрів оцінки. Найбільш детально визначений рішення - визначення необхідних параметрів оцінки в процесі роботи. Труднощі ефективного динамічного формування параметрів оцінки полягає в тому, що розмір області пошуку експоненціально залежить від потужності початкового безлічі. Якщо є початковий список з N параметрів, актуальних для пророкує вторгнень, то кількість підмножин цього списку становить 2N. Тому не представляється можливим використання алгоритмів перебору для знаходження оптимального безлічі. Одне з можливих рішень - використання генетичного алгоритму [4].

3.2 Отримання єдиної оцінки стану захищається системи

Загальна оцінка аномальності повинна визначається з розрахунку безлічі параметрів оцінки. Якщо це безліч формується так, як було запропоновано в попередньому параграфі, то отримання єдиної оцінки видається дуже нелегким завданням. Один з можливих методів - використання статистики Байеса. Інший спосіб, який застосовується в NIDES, заснований на використанні коваріантність матриць [5].

Статистика Байеса

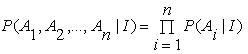

Нехай А1 .. Аn - n вимірів, які використовуються для визначення факту вторгнення в будь-який момент часу. Кожне АI оцінює різний аспект системи, наприклад - кількість активностей введення-виведення, кількість порушень пам'яті і т.д. Нехай кожне вимірювання АI має два значення 1 - вимірювання аномальне, 0 - немає. Нехай I - це гіпотеза того, що в системі є процеси вторгнення. Достовірність та чутливість кожного виміру визначається показниками

![]()

Імовірність обчислюється за допомогою теореми Байеса.

![]()

Для подій I і ¬ I, швидше за все, буде потрібно обчислити умовну ймовірність для кожної можливої комбінації безлічі вимірів. Кількість необхідних умовних ймовірностей експоненціально по відношенню до кількості вимірів. Для спрощення обчислень, але втрачаючи в точності, ми можемо припустити, що кожне вимірювання АI залежить тільки від I і умовно не залежить від інших вимірів Аj де i ≠ j. Це призведе до співвідношенням

й

Звідси

Тепер ми можемо визначити ймовірність вторгнення, використовуючи значення вимірювань аномалій, ймовірність вторгнення, отриману раніше, і ймовірності появи кожного з вимірів аномальності, які спостерігали раніше під час вторгнень.

Однак для отримання більш реалістичної оцінки Р (I | А1 .. Аn), потрібно враховувати вплив вимірювань АI один на одного.

Коваріантність матриці

У NIDES, щоб враховувати зв'язку між вимірами, при розрахунку використовуються коваріантність матриці. Якщо вимірювання А1 .. Аn являє собою вектор А, то складене вимір аномалії можна визначити як ![]() , де С - коваріантність матриця, що представляє залежність між кожною парою вимірювань аномалій.

, де С - коваріантність матриця, що представляє залежність між кожною парою вимірювань аномалій.

Мережі довіри (мережі Байеса)

Байесови мережі являють собою Графова моделі імовірнісних і причинно-наслідкових зв'язків між змінними в статистичному інформаційному моделюванні. У байесових мережах органічно поєднуються емпіричні частоти появи різних значень змінних, суб'єктивні оцінки «очікувань» і теоретичні уявлення про математичні ймовірностях тих чи інших наслідків з апріорної інформації.

Похожие работы

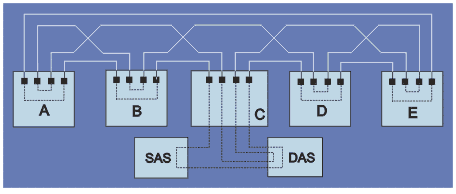

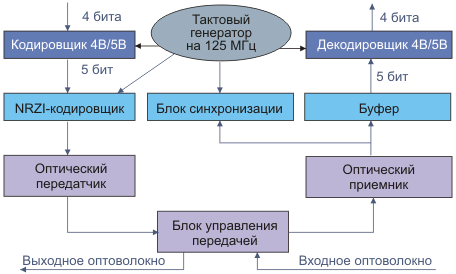

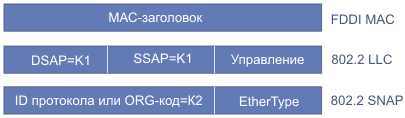

... ї комп’ютерної мережі авіакомпанії «Північна компанія» 2.3.1 Програмний пакет проектування і моделювання гетерогенних комп'ютерних мереж NetCracker Professional Призначення системи: автоматизоване проектування і моделювання локальних і корпоративних комп'ютерних мереж в цілях мінімізації витрат часу і засобів на розробку, верифікацію проектів. Функції: створення проекту мережі; анімаційне ...

... збір даних про організацію, який полягає в пошуку всіх відомостей, які хакер може зібрати про комп'ютерну систему, що атакується. Мається на увазі інформація, що містить звіт про комп'ютерну мережу організації. На хакреських сайтах можна знайти файли з результатами сканування широкого діапазону телефонних номерів. У цих файлах можна знайти безліч відомостей про телефони різних організацій з вказі ...

... . Користувач може вільно робити резервні копії й переносити програму з одного комп'ютера на інший, переносячи з собою ключ. [3] Деякі питання розкриття і розслідування злочинів у сфері комп’ютерної інформації Правоохоронні органи неготові до адекватного протистояння й активної боротьби з цим вже не новим соціальним явищем. Цей вид злочинності завдає величезних збитків власникам і користувачам ...

... , він зазвичай виконує деякі попередні дії. Першою стадією атаки зазвичай є зондування або перевірка системи або мережі на можливі точки входу. У системах без IDS атакуючий вільно може ретельно аналізувати систему з мінімальним ризиком виявлення і покарання. Маючи такий необмежений доступ, атакуючий в кінцевому рахунку може знайти вразливість і використовувати її для одержання необхідної інформац ...

0 комментариев