Міністерство освіти і науки України

Новомиколаївський міжшкільний Навчально Виробничий Комбінат

Курсова робота

Тема: Загальна характеристика злочинів у сфері комп’ютерної інформації

Виконала учениця 11-Б класу

Новомиколаївськоїо

спеціалізованої ЗОШ №1

Коршенко Марія Вадимівна

смт. Новомиколаївка

2010

Вступ

Комп’ютеризація вже давно “пустила коріння” в різноманітні сфери нашого життя. Звичайно ж, це дуже зручно. Все, що мені може знадобитись, замість мене запам’ятає мій комп’ютер - не можу ж я все тримати в голові! Ви теж так думаєте? Тоді вважайте, що вся інформація, збережена у вашому комп’ютері, може стати відомою будь-кому. Захищаєте всі файли паролями? Не допоможе! Якщо ви - лише посередній користувач, не думайте, що решта - такі ж самі. В світі багато людей мають глобальні знання у сфері комп’ютерної інформації. І свої знання вони можуть використовувати в корисливих цілях.

Сьогодні практично ніщо не робиться без участі комп'ютерів, усі найважливіші функції сучасного суспільства - комунікації, торгівля, банківські і біржові операції і багато чого іншого - так чи інакше, "зав'язані" на комп'ютерах, комп'ютерних мережах і комп'ютерній інформації.

В торгівлі і банківських/біржових операціях обертається не просто комп'ютерна інформація, а так звані "електронні гроші", що мають нітрохи не меншу цінність, чим звичайні банкноти і монети. А там, де гроші, там і люди, що жадають будь-якою ціною зробити їх особистою власністю, незважаючи на те, що не мають на ці гроші ніяких прав. Це злочинці. Комп'ютерні злочинці.

Навіть якщо ви нічого не чули про таких, не думайте, що це лише нечасті випадки мілких крадіжок. Це ж не гаманець з кишені витягти. Ні. Це великі чітко сплановані афери з призом на тисячі ,а то й більше!

Чому комп'ютерна інформація так часто стає об’єктом злочину? За умови, що людина опанувала основні навички спілкування з комп'ютером, інформація стає йому доступною. А тому, що основні навички в спілкуванні з комп'ютерною технікою може в даний час придбати практично кожний, то комп'ютерна інформація є загальнодоступною.

Але цей тип інформації, як ніякий інший, може бути виведений з розряду загальнодоступних шляхом звичайних, але багаторазово посилених обчислювальною потужністю комп'ютерів методів парольного захисту і шифрування (криптографії). При цьому доступ до неї особам, що не знають пароля, шифру або алгоритму захисту, блокується практично намертво. Але саме "практично", що в українській мові останніх років стало синонімом слова "майже". Майже намертво. При наявності в індивіда спеціальних знань і навичок, представляється можливим подолання будь-яких захисних перешкод на шляху до одержання інформації.

Основна властивість комп'ютерної інформації - повна ідентичність копії й оригіналу - начебто б ніяких прямих виходів на особистість злочинця не має. Але, тому що копія має в більшості випадків цінність, еквівалентну цінності оригіналу, необхідність у заволодінні власне оригіналом відпадає. Досить лише будь-яким способом зробити копію. При цьому факт копіювання може бути взагалі ніяк не зафіксований, тому і факт зазіхання як би відсутній. Так і буває в більшості реальних випадків зазіхання на комп'ютерну інформацію. Отже, у наявності підвищена безкарність подібного роду злочинів і, відповідно, злочинців, їх здійснюючих. Тому комп'ютерному злочинцю практично не треба боятися підозр, несподіваних візитів представників "органів" і тому подібних неприємностей.

В Україні з кожним роком зростає кількість комп'ютерних злочинів. В світі їх чисельність перевищує рівень наркопродажу. Але виявити їх і боротися дуже важко, бо наші спецслужби непідготовані до цього.

Злочинці у сфері комп’ютерної інформації

Вони - особливий різновид "мешканців" злочинного світу. Вони не обшарпанці, що крадуть продукти із супермаркетів; вони не "братва", "наїзжаюча" на торговців; їхню справу не можна назвати "мокрою", і гроші, що їм дістаються, дійсно не пахнуть. Так хто ж вони?

Комп'ютерний злочинець - це людина, що професійно займається своєю діяльністю практично без ризику бути підозрюваним у чому-небудь незаконному. Він вільний від страхів, що переслідують злодіїв, убивць і інших, некомп'ютерних кримінальних елементів.

Це - "технічний" портрет комп'ютерного злочинця, відвернений від конкретної особистості. Комп'ютерна злочинність - явище, настільки нове в нашому житті, що говорити що-небудь конкретне просто неможливо: не накопичилося ще досить інформації і практичного досвіду. Але цей "портрет" цілком може стати орієнтиром у боротьбі з комп'ютерною злочинністю, він дозволяє виділити основні риси, властиві особистості комп'ютерного злочинця незалежно від того, хто його батьки, у якому соціальному середовищі він виріс, скільки йому років, чи був він раніше суджений за інші злочини. Це тільки попередні характеристики.

Важливо більш докладно розглянути особистісні особливості комп'ютерних злочинців. Загальний портрет - це, звичайно, добре, іноді навіть корисно - хоч якась інформація. Але - він розпливчастий. І в дуже широких межах. Звичайно ж, потрібно щось більш конкретне і не настільки загальне. Так, це вже не універсальний портрет, це "репродукція з коректуваннями", з виправленнями на час, місце і соціально-політичну ситуацію. Особливості, так сказати, "національного" комп'ютерного злочинця. Для України ці "коректування" найбільш актуальні, так уж повелося, що в нашій країні усе має потребу в коректуванні відповідно НАШОМУ менталітету, а не просто механічне копіювання закордонного досвіду.

Почнемо з того, що й в обивателів, і в працівників слідчих органів давно склався яскравий такий стереотип комп'ютерного злочинця "made in USSR". Це вирослий у родині середньостатистичного радянського інженера підліток років 18-ти - 20-ти, з темним, довгим, ледве кошлатим волоссям, в окулярах, мовчазний, замкнутий, розсіяний, із блукаючим поглядом, помішаний на комп'ютерах, днює і ночує за своєю "пекельною машиною", геть-чисто ігнорує події в навколишньому світі і дівчат.

Не можна сказати, що даний стереотип не має права на існування і ні в чому з оригіналом не схожий. Саме цікаве, що, як показує статистика і незалежні дослідження, проведені російськими фахівцями, 20 із 100 "мешканців" злочинного світу з "комп'ютерним ухилом" виявляють собою стовідсотково "чистих" стереотипних комп'ютерних злочинців. Але тільки 20 з 100. Інші 80 у цей стереотип не вписуються або взагалі (найцікавіший і, до речі, небезпечний випадок), або частково (це, в основному, проміжна стадія між стереотипом і його крайньою протилежністю).

Стереотипи, як відомо, не народжуються на порожньому місці. І дійсно, є безперечним той факт, що особливим статком родини інженерів не відрізняються. Але, як показує статистика, спадщина у родинах інженерів дуже висока (по ряду регіонів вона досягає 60%, тобто 6 дітей з 10 у родинах інженерів йдуть по стопах батьків). Це можна пояснити сімейним духом і, можливо, чимось ще, але ми віддаємо перевагу трохи іншому поясненню:

а) чисто людська лінь і надія на батьків з боку підростаючого покоління (типу "піду в матвуз - татко з мамою допоможуть у навчанні ...");

б) батьківська надія на те, що титанічну працю інженерів нарешті оцінять, нехай і не в них самих, а в дітях (вона ж - надія на справедливість - історичну, соціальну, економічну - якщо така буває...). При цьому, спадковість у цих родинах, незважаючи на відому фразу "на дітях геніїв природа відпочиває", посилена. Не вдаючись у біологічні деталі, відзначимо лише, що на відміну від дітей музикантів, діти інженерів у 6 (проти 3) випадках з 10 домагаються в житті великих успіхів, чим батьки, зберігаючи професійну приналежність. Про що це говорить? Про те, що діти в родинах інженерів мають сильну схильність до різних технічних захоплень. І найбільшою мірою це відноситься до осіб чоловічої статі. Так уже повелося, у силу будівлі мозку цих самих осіб. А що зараз саме передове, саме цікаве у світі техніки? Це - автомобілі і комп'ютери. У співвідношенні десь 40 на 60. До того ж "сила притягання" технології дуже велика і до "армії молодих технарів" приєднуються і просто зацікавилися в комп'ютерах люди, що народилися не в родинах інженерів. У результаті, серед людей, що прилучилися до комп'ютерних технологій, ми одержуємо близько 20% "ботанів", тобто "закінчених" технарів, дійсно помішаних на комп'ютерах і електроніці, і нічого, крім цього, не сприймаючих, 40% - "середній клас" і 20% - "білі комірці", що знімають вершки з усього комп'ютерного й електронного бізнесу. Інші потихеньку "розсіюються".

Комп'ютерним злочинцям можна дати визначені характеристики, і розділити їх на наступні підвиди:

1. Початківці. Вік - 15-25 років. Стать - у переважній більшості випадків чоловіча. Освіта - середня, або вище, у деяких випадках незакінчена. Усі ступіні освіти, так чи інакше, пов'язані з технологією, в основному, комп'ютерною. Походять з родин середнього достатку. До комп'ютерної техніки прилучилися у більшості випадків уже з 8-9 класу середньої школи. Мають у будинку 1 або більше ПК, в основному, різного класу. Знання комп'ютерних технологій не обмежується мовами програмування низького і високого рівнів (Assembler, C++, Java) і містить у собі знання апаратної частини платформи. Ніде не працюють, або працюють так званими "системними адміністраторами" в організаціях з розвинутою комп'ютерною інфраструктурою, але не здатною дозволити собі виплачувати по 500 доларів на місяць фахівцеві - "комп’ютерщику". Особистості захоплені, якщо не сказати "помішані" на комп'ютерних технологіях. Найчастіше, мають доступ до глобальної мережі Інтернет. Зв'язок із зовнішнім, "некомп'ютерним" світом підтримують в обмеженому обсязі, надаючи перевагу людям свого кола. Ховають справжні імена за так званими "ніками" (від англ. "nickname" - прізвисько, вигадане ім'я), причому використовують "ніки" і у відкритому спілкуванні. Гуманітарна освіта явно кульгає (у текстах переписки неозброєним оком видні "корявий" стиль і купу граматичних помилок). У розмові вживають особливий комп'ютерний жаргон-сленг, змішують українську, російську і англійську мови. Характеризуються незібраністю, деякою недбалістю, практично постійно читають літературу "за професією". Багато часу проводять в будинку за комп'ютером, в основному за програмуванням, у мережі Інтернет або відвідують спеціалізовані комп'ютерні клуби. Злочинну діяльність починають досить рано і, в основному, неусвідомлено, тобто ще не знаючи, що їхні дії кваліфікуються по відповідній статті Кримінального Кодексу. Установка на злочинне поводження формується стихійно, в основному, під впливом випадкового ланцюга вдалих і невдалих "взломів" захисних програм на інших комп'ютерах. Закріплення такої установки відбувається під впливом авторитетної думки старших товаришів, висловленої ними після спілкування з "новачком" у мережевих "кулуарах". Практично щодня роблять незаконні діяння, як от одержання паролів інших користувачів мережі Інтернет для підключення до цієї мережі за чужий рахунок, доступ до інформації про кредитні карти в Інтернет-магазинах в Україні і за кордоном (тому що Інтернет, фактично, інтернаціональний). У більш великих комп'ютерних злочинах беруть участь або як співвиконавці при організації широкомасштабних "хакерських атак" (атак з метою взлому, тобто подолання захисних механізмів, і одержання доступу до захищеної інформації) на сайти (великі Інтернет-представництва компаній і приватних осіб), або як виконавці на замовлення у тих злочинах, де потрібна довгострокова "облога" об'єкта при ризику бути поміченим захисними програмами або спецслужбами. Дуже часто їхня діяльність зв'язана з незаконним тиражуванням і поширенням програмних продуктів закордонних і вітчизняних виробників.

2. Що закріпилися. Вік - 20-25 років. Стать - в основному, чоловіча, але спостерігається тенденція до збільшення числа осіб жіночої статі (на сьогоднішній день це близько 5%). Освіта - середня, середня спеціальна, вища і незакінчена вища, в основному - технічна. Походять з родин із середнім і вище за середній достатком. Також мають ПК, в основному “просунутого” типу. Знання в області комп'ютерної технології також на рівні апаратної частини і мов програмування, але більш систематизовані і поглиблені. При здійсненні злочинів використовують набір заздалегідь підготованих “інструментів”, готових рішень, розроблених іншими людьми своєї групи, або є організаторами “хакерських атак“ з виконавцями з 1-ої групи. Якщо спробувати описати базисний психотип комп'ютерного злочинця з цієї групи, ми одержимо особу досить урівноважену, із системою поглядів, що сформувалася, і цінностей, але не високо амбіційну. У більшості випадків, особи, що належать до цієї групи, звичайно мають постійну роботу як технічних консультантів і системних адміністраторів, консультантів у комп'ютерних фірмах (що дозволяє їм у визначених випадках одержувати доступ до комп'ютера жертви "не відходячи від каси", залишаючи в його програмному забезпеченні спеціальні "чорні ходи" для можливого подальшого використання в особистих цілях). Злочинна кар'єра або трансформується з кар'єри початківця, або формується відразу в устояній формі при різкому "зануренні" у кримінальне середовище при сприянні і протекції друзів-"професіоналів". Практично ніяк не виділяється зовнішністю й особливостей, таких, як у випадку з початківцями, не спостерігається. Основна сфера "діяльності" - мережевий взлом, окремі дії в операціях по одержанню сильно захищеної інформації (у тому числі і шпигунство). На дрібніші справи йдуть рідко.

3. Професіонали. Вік - 25-45 років. Стать: чоловіча - 92%, жіночий - 8%. Соціальне положення - родини з достатком вище за середній, котрі могли дозволити придбання комп'ютера ще в той час, коли вони були досить дорогими (середина 80-х, початок 90-х). Освіта - вища технічна, можливо більше однієї вищої освіти. Знання в області комп'ютерних технологій практично вичерпні: люди цієї групи володіють декількома мовами програмування всіх рівнів, у досконалості знають особливості апаратної частини сучасних комп'ютерних систем (не тільки персональних, але і мережевих систем і спеціалізованих обчислювальних комплексів); мають навички професійної роботи з декількома комп'ютерними платформами, основними операційними системами і більшістю пакетів прикладного програмного забезпечення спеціалізованого призначення (будь-яке офісне, мережеве програмне забезпечення, пакети розробки додатків і ін.); прекрасно інформовані про основні системи електронних транзакцій (мережеві протоколи, протоколи захищеного зв'язку (біржові, банківські й урядові канали), в системах стільникового зв'язку, в системах і методах стійкої і суперстійкої криптографії й успішно використовують ці знання в "повсякденній діяльності". Психотип вкрай урівноважений, стійкий до зовнішніх впливів, з устояними поглядами і системою цінностей. Особистості вкрай амбіційні, але знаючі собі ціну. Мотивація злочинного поводження формується звичайно на стадії освоєння кіберпростору. Як особистості- далекоглядні, відразу оцінюють свої можливості по витягу прибутку зі своєї діяльності. Пробують професійно програмувати, але відразу розуміють, що на Русі цією справою багато не заробиш. І переходять у "тіньову область". Так і продовжують. Причому досить успішно. Домагаються дуже багато чого - благополуччя, забезпеченості. Увійшовши "у потік", починають обертатися у вищих колах суспільства. Зараз вони - потрібні люди. Мають зв'язки в багатьох владних структурах (причому багато "заступників" зобов'язані їм за визначені послуги), які використовують, при необхідності, для проникнення на закриті об'єкти і для одержання кодів доступу в сильно захищені від "злому" системи. Працюють, в основному, "для прикриття", звичайно начальниками або заступниками начальників відділів інформаційних технологій у банках, в іноземних компаніях і державних установах, основна ж діяльність розгортається в нелегальній і напівлегальній сфері. Зв'язок з "соратниками по ремеслу" підтримують практично постійно, але в основному на надзвичайно конфіденційному й індивідуальному рівні, вкрай рідко - у прямому спілкуванні, в основному, через мережевий зв'язок, захищений стійкою криптографією. Постійно удосконалюють прийоми й інструменти "роботи". Практично недосяжні для органів правосуддя. Відсоток осіб жіночої статі в даному середовищі на порядок вище, ніж для перших двох типів. Можливо, це пов'язано з тим, що тут практично відсутня так звана "брудна робота", заробітки високі і високий ризик, а в ризикових ситуаціях, при постійних стресах, жінки, як відомо, почувають себе набагато впевненіше, ніж чоловіки. Загалом, у наявності - стовідсоткові професіонали своєї справи. [2]

Статистика комп`ютерних злочинів в США за останні 27 років свідчить, що більшість (70 %) злочинців – це працівники компаній, які мають доступ до ЕОМ. Ця особа як правило:

- працює в компанії не менше 4 років;

- першим приходить до праці, а йде останім;

- не користується або рідко користується відпустками;

- робить все можливе для завоювання довіри адміністрації, інформує про помилки інших працівників;

- добре знайома з роботою систем захисту інформації і має ключі від основних замків службових приміщень.

Діапазон рівня спеціальної освіти правопорушників теж достатньо широкий - від осіб, які володіють мінімальними знаннями користувача, до висококваліфікованих фахівців своєї справи. Крім того 52% злочинців мають спеціальну підготовку у галузі автоматизованої обробки інформації, 97% - були службовцями державних установ і організацій, які використовували комп'ютерні системи і інформаційні технології, а 30% з них мали безпосереднє відношення до експлуатації засобів комп'ютерної техніки. З дослідницької точки зору цікавим є той факт, що з кожної тисячі комп'ютерних злочинів тільки сім скоєні професійними програмістами. В окремих випадках особи, які вчинили комп'ютерні злочини, взагалі не мали технічного досвіду.

Значна частина комп'ютерних злочинів здійснюється індивідуально. Але, сьогодні має місце тенденція співучасті в групових посяганнях. Кримінальна практика свідчить, що 38% злочинців діяли без співучасників, тоді як 62% скоювали злочини в складі організованих злочинних угрупувань.

Деякі з правопорушників цієї категорії технічно оснащені досить слабко, а інші мають дорогі, престижні, науково місткі й могутні комп'ютерні системи. Прогрес у технології супроводжується впровадженням нових методів вчинення злочинів. Комп'ютери і засоби телекомунікації дають зручну можливість для здійснення злочинних намірів з віддалених пунктів.

Велику кількість комп'ютерних злочинців складають посадові керівники всіх рангів (більше 25%). Це обумовлено тим, що керівником, являється як правило, спеціаліст більш високого класу, який володіє достатніми професійними знаннями, має доступ до широкого кола інформації, може давати відповідні вказівки та розпорядження і безпосередньо не відповідає за роботу комп'ютерної техніки.

Зазвичай комп’ютерних злочинців називають хакерами, хоча є ще кілька різних груп подібних злочинців. Термін "хакер" вперше почав використовуватись на початку 70-их років у Масачусетскому технологічному інституті по відношенню до молодих програмістів, які проектували апаратні засоби ЕОМ та намагались сконструювати перші персональні комп'ютери. Коли у Сполучених Штатах Америки з'явились великі ЕОМ, компанії дозволяли студентам користуватися ними. Як правило, для цього відводили нічні години і студенти, яких стали звати хакерами саме у цей час працювали на ЕОМ. Далі такі неформальні групи розподілялись на зміни. Одна зміна мала для праці квант часу, наприклад, з 3 до 4 години ночі. Закінчивши програмування, хакери залишали розроблені програми у шухлядах біля комп'ютеру. Кожен міг заглянути при цьому в записи своїх друзів. Досить часто вони брали чужі нотатки та вносили до них виправлення, намагаючись удосконалити результати програмування.

Хакери не псували чужу роботу і не намагались захистити свої програми від інших хакерів. Усі програми, які вони розробляли, були призначені для спільного користування. Хакери вірили, що комп’ютери – це ключ до повного визволення людини, оскільки роблять знання загально доступними для всіх людей. Уявлення хакерів про проблеми суспільства та роль у ньому інформаційних технологій знайшли своє визначення у вигляді специфічних маніфестів та звернень. Не можна заперечувати, що деякі з цих положень мали, окрім технічних та філософських аспектів, і суто соціальне забарвлення. Деякі з маніфестів хакерів й досі можна знайти на дошках електронних об’яв (BBS) у великих комп’ютерних мережах. [1]

За метою та сферою злочинної діяльності комп'ютерних злочинців можна поділити на окремі підгрупи:

Хакери (Hacker) - отримують задоволення від вторгнення та вивчення великих ЕОМ за допомогою телефонних ліній та комп'ютерних мереж. Це комп'ютерні хулігани, електронні корсари, які без дозволу проникають в чужі інформаційні мережі для забави. У значній мірі їх тягне до себе подолання труднощів. Чим складніша система, тим привабливіша вона для хакера. Вони прекрасні знавці інформаційної техніки. За допомогою телефону і домашніх комп'ютерів вони підключаються до мереж, які пов'язані з державними та банківськими установами, науково-дослідними та університетськими центрами, військовими об'єктами. Хакери, як правило, не роблять шкоди системі та даним, отримуючи насолоду тільки від почуття своєї влади над комп'ютерною системою.

Так, наприклад, американський хакер Річард Чешир, якого запросили в Мюнхен на нараду експертів з охорони відомостей в комп'ютерах, на очах фахівців забезпечив собі доступ спочатку в німецьку, потім в американську інформаційні мережі, а звідти проник в один із найважливіших стратегічних комп'ютерів США.

Крекери (Cracker) - різновидом хакерів є крекери. Це більш серйозні порушники, здатні спричинити будь-яку шкоду системі. Вони викрадають інформацію, викачуючи за допомогою комп'ютера цілі інформаційні банки, змінюють та псують файли. З технічного боку це набагато складніше від того, що роблять хакери.

За декілька годин, не докладаючи особливих зусиль, будь-який технік середньої руки може пограбувати банк даних французького комісаріату з атомної енергії і отримати найконфіденційніші відомості, наприклад, таємний проект створення лазера чи програму будівництва ядерного реактора.

Фрікери (phone+bгеаk=phreak) - спеціалізуються на використанні телефонних систем з метою уникнення від оплати телекомунікаційних послуг. Також отримують насолоду від подолання труднощів технічного плану. У своїй діяльності фрікери використовують спеціальне обладнання ("чорні" та "блакитні" скрині), яке генерує спеціальні тони виклику для телефонних мереж.

На сьогодні, фрікери в більшій мірі орієнтуються на отримання кодів доступу, крадіжках телефонних карток та номерів доступу, з метою віднести платню за телефонні розмови на рахунок іншого абонента. Досить часто займаються прослуховуванням телефонних розмов.

Спуфери використовують різні технічні хитрощі, для зламу захисту чужих комп'ютерів з метою викрадання конфіденційної інформації. Цим способом скористався знаменитий хакер Кевін Митник у 1996 році, коли він зламав захист домашнього комп'ютера експерта по комп'ютерній безпеці ФБР Цутому Шимомури.

Колекціонери (codes kids)- колекціонують та використовують програми, які перехоплюють різні паролі, а також коди телефонного виклику та номери приватних телефонних компаній, які мають вихід до загальної мережі. Як правило, молодші за хакерів та фрікерів. Обмінюються програмним забезпеченням, паролями, номерами, але не торгують ними.

Кіберплути (cybercrooks) - злочинці, які спеціалізуються на розрахунках. Використовують комп'ютери для крадіжки грошей, отримання номерів кредитних карток та іншої цінної інформації. Отриману інформацію потім продають іншим особам, досить часто контактують з організованою злочинністю. Коди РВХ можуть продаватись за 200-500 доларів США, як і інші види інформації неодноразово. Популярним товаром є кредитна інформація, інформаційні бази правоохоронних органів та інших державних установ.

Торгаші або пірати (wares dudes) - спеціалізуються на збиранні та торгівлі піратським програмним забезпеченням. На сьогоднішній день це дуже чисельна група злочинців. Кількість піратських ВВS має співвідношення до хакерських як 20 до 1.

Більшість хакерів мають клички – прізвиська по яким вони відомі серед інших хакерів. Підбір кличок, як правило пов’язано з віком та інтересами хакерів. Ось деякі найбільш розповсюджені з них: Скорпіон (Scorpion), Бандит (Bandito), Капітан (Captain), Розбещенець (Corrupt), Король Таран (Taran King), Скажений Едік (Crazy Eddic), Рейнджер Рік (Ranger Rick), Мисливець за головами (Head Hunter), Червоний Ніж (Red Knight), Шпигун (Spy) та багато інших. Більшість з них свідчить про моральні якості їх власників, зокрема підкреслення влади, грубої сили. При спілкуванні хакери широко використовують свій власний мовний жаргон.

Досить часто хакери утворюють за спільними інтересами або поглядами невеличкі групи, зокрема: Військо Люцифера, Фахівці катастроф, Військо Дума, Комп’ютерний Клуб Хаосу. Іноді ці групи збираються щорічно, а у великих містах такі зустрічі можуть проводитися щомісячно. Але головною формою обміну інформацією залишаються дошки електронних об’яв (BBS), особливо підпільні. Серед найбільш відомих підпільних BBS можна назвати: Безодня (Abyss), Опік (Acid Phreak), Альтернативний Світ (Alternative Universe), Притон Hаркоманів (Drug House), Ейфорія (Euphoria), Зона Хакерів (Hackers Zone), Залізна Завіса (Iron Curtain) тощо.

Кількість підпільних BBS важко оцінити та підрахувати. За оцінками зарубіжних спеціалістів тільки на території США функціонують десятки тисяч таких BBS, з яких від 100 до 200 є спеціалізовані для хакерів, а приблизно у 1000 з них є важлива інформація для хакерів (зокрема про засоби злому різних систем, програмне забезпечення для перехвату паролів, тощо). Деякі країни, зокрема, Великобританія, Італія та країни Східної Європи мають ще більшу концентрацію підпільних BBS. [4]

Класифікація злочинів

"Мінімальний список" правопорушень у цій галузі було прийнято європейським комітетом з проблем злочинності ради Європи ще у 1990 році та рекомендовано до включення в законодавства європейських країн.

1.Комп'ютерне шахрайство - введення, заміна, знищення комп'ютерних даних чи програм, або інші втручання в процес обробки інформації, які впливають на кінцевий результат, cпричиняють економічну чи майнову втрату з метою отримання незаконної економічної вигоди для себе чи іншої особи.

2. Комп'ютерний підлог - втручання в процес обробки інформації з метою вводу, зміни, виправлення, знищення комп'ютерних даних, програм чи проведення інших акцій, які згідно національного законодавства складають протиправні дії, пов'язані з підробкою (підлогом) та спрямовані на фальсифікацію відомостей чи програмного забезпечення.

3. Пошкодження комп'ютерної інформації чи програм - злочини, що пов'язані зі стиранням, руйнуванням, зіпсуванням або приховуванням комп’ютерних даних чи програм суб’єктами, які не мають на це права.

4.Комп'ютерний саботаж - протиправні дії, що спрямовані на стирання, приведення у неробочій стан чи фальсифікацію інформації, пошкодження засобів інформаційної техніки з метою перешкоди функціонуванню комп'ютерів або телекомунікаційних систем.

5. Несанкціонований доступ до комп'ютерних систем - доступ без такого права до комп'ютерних систем чи мереж з порушенням рівня таємності (hacking). Досягається це руйнуванням систем безпеки комп'ютера в обхід системи паролів.

6. Несанкціоноване перехоплення інформації - перехоплення інформації з комп'ютерних систем без дозволу компетентних органів за допомогою технічних засобів, що підключаються до комп'ютерних мереж без такого права.

7. Несанкціоноване копіювання захищених комп'ютерних програм - копіювання, розповсюдження чи передача до публікації без такого права комп'ютерних програм, котрі захищені законом. слід відмітити, що комп'ютерні злочини такого виду вчиняються найчастіше.

8. Незаконне виготовлення топографічних копій - виготовлення без відповідного дозволу топографічних копій напівпровідникової продукції, які захищені законом, чи їхнє недозволене тиражування, комерційне використання або імпорт. [3]

Способи вчинення злочинів

Найважливішим й визначальним елементом криміналістичної характеристики будь-якого злочину є спосіб його скоєння. Він складається з комплексу специфічних дій правопорушника щодо підготовки, скоєння та маскування злочину. Ці дії являють собою певну систему, в результаті у зовнішній обстановці утворюються відповідні відображення, які в інформаційному плані є своєрідною моделлю злочину.

Стосовно злочинів, що вчиняються в галузі комп'ютерних технологій, найбільший інтерес являють сліди, що вказують на те, яким чином злочинець потрапив та зник з місця події, подолав перешкоди, використав своє службове становище, виконав поставлену злочинну мету, які знання, навички та фізичні зусилля використав, чи спробував скрити сліди своїх дій. Суттєві також сліди, що свідчать про характер зв'язку злочинця з предметом злочинного посягання і т. п.

Відомо, що спосіб вчинення злочину є у ряді складів необхідним елементом об'єктивної сторони злочину та входить до його кримінально-правової характеристики, а іноді служить й кваліфікуючою обставиною. Однак, в кримінально-правовій характеристиці спосіб вчинення злочину подано у загальному вигляді (наприклад, спосіб відкритого або таємного розкрадання, проникнення у приміщення і т. ін.), для неї байдужі прийоми таємного розкрадання, конкретні способи проникнення, засоби, що використовуються при цьому, джерела їх отримання і т. д. В цьому випадку застосовується криміналістична характеристика способу вчинення злочину.

Якщо за основу класифікації покласти метод, що використовувався злочинцем для отримання доступу до засобів обчислювальної техніки, можна виділити такі п'ять основних груп:

1.Вилучення засобів комп'ютерної техніки: характерною рисою способів скоєння злочинів є те, що в них засоби комп'ютерної техніки завжди виступають тільки як предмет злочинного посягання, а як знаряддя скоєння злочину використовуються інші інструменти чи технічні засоби (або без їхнього використання), які не є засобами комп'ютерної техніки.

2. Перехоплення інформації: До цієї групи відносять способи, де злочинцями використовуються методи аудіовізуального та електромагнітного перехоплення інформації. В цій та наступних групах, що розглядаються, засоби комп'ютерної техніки виступають як предметом, так і знаряддям скоєння злочину.

Перехоплення інформації поділяють на безпосереднє (активне), електромагнітне (пасивне), аудіоперехоплення, відеоперехоплення, а також спосіб, що носить назву "прибирання сміття".

Безпосереднє (активне) перехоплення здійснюється за допомогою безпосереднього підключення до телекомунікаційного обладнання комп'ютера, комп'ютерної системи чи мережі, наприклад, до лінії принтера або телефонного проводу каналу зв'язку, що використовується для передачі комп'ютерної інформації, або безпосередньо через відповідний порт ПК. Методи, що використовуються для підключення з метою отримання паролю або іншої секретної інформації з телекомунікаційних систем, можуть бути реалізовані шляхом підключення до кабелю чи перехвату мікрохвиль від супутника та наземних радіостанцій.

Електромагнітне (пасивне) перехоплення базується на тому явищі, що робота електронних пристроїв (дисплеї, принтери) супроводжується електромагнітним випромінюванням. Так, сигнали з електронно-променевої трубки дисплея можна приймати, записувати і аналізувати з відстані понад 1000 м за допомогою стандартного телевізійного та відтворюючого устаткування, що може знаходитися, наприклад, у автомобілі.

Аудіоперехоплення - цей спосіб скоєння злочину є достатньо розповсюдженим та найбільш небезпечним. Захистити інформацію при цьому досить складно. Спосіб реалізується шляхом встановлення підслуховуючого пристрою - "таблетки", "клопа", "жучка" і т. п. в апаратуру засобів обробки інформації. При цьому іноді використовуються спеціальні акустичні та вібраційні датчики, які дозволяють знімати інформацію без безпосереднього проникнення до приміщення.

Відеоперехоплення - цей спосіб полягає в діях злочинця, спрямованих на отримання необхідної інформації шляхом використання різноманітної відеооптичної техніки (в тому числі й спеціальної). При цьому можуть використовуватися: підзорна труба, бінокль, пристрій нічного бачення, відео-фотоапаратура з відповідними оптичними насадками і т.п.

Прибирання сміття - цей спосіб скоєння злочину полягає у неправомірному використанні злочинцем технічних відходів інформаційного процесу, що залишені користувачем після роботи з комп'ютерною технікою. Він здійснюється у двох формах: фізичній та електронній. 3) Несанкціонований доступ; до таких способів скоєння злочинів відносять дії злочинця, які спрямовані на отримання несанкціонованого доступу до засобів комп'ютерної техніки. До них відносяться такі:

"За дурнем" - цей спосіб часто використовується злочинцем для проникнення у заборонені зони, наприклад, злочинець, держачи в руках предмети, які пов'язані з комп'ютерною технікою, (елементи маскування) чекає біля зачинених дверей таємного приміщення будь-кого, а потім разом з цією особою проникає до приміщення.

"За хвіст" - цей спосіб знімання інформації полягає в тому, що злочинець підключається до лінії зв'язку законного користувача (з використанням засобів комп'ютерного зв'язку) та чекає сигналу, який означає кінець роботи, перехоплює його "на себе", а потім, коли законний користувач закінчує активний режим, здійснює доступ до системи.

"Комп'ютерний абордаж" - здійснюється злочинцем шляхом підбору (випадкового або раніше здобутого) абонентного номеру комп'ютерної системи потерпілої сторони з використанням, наприклад, звичайного телефонного апарату. Потім підбирається пароль доступу до комп'ютерної системи (вручну чи з використанням спеціальних програм - "зломщиків").

"Неспішний вибір" та "пролом". При неспішному виборі здійснюється пошук уразливих місць у захисті комп'ютерної системи, у другому способі виявляються "проломи" у комп'ютерній системі (найчастіше - слабкі місця у програмному забезпеченні), котрі згодом можна використовувати в злочинних цілях.

"Маскарад" - при цьому способі злочинець проникає у комп'ютерну систему, видаючи себе за законного користувача. Системи комп'ютерного захисту, які не володіють функціями аутентичної ідентифікації користувача (наприклад, за біометричними параметрами: відбиткам пальців рук, малюнку сітчатки ока, голосу і т.п.) стають незахищеними від цього способу.

"Містифікація" - іноді користувач персонального комп'ютера підключається до чиєїсь системи, будучи впевненим у тому, що працює з необхідним йому абонентом. Цим фактом й користується злочинець, формуючи правдоподібні відповіді на запити володаря інформаційної системи, до якої трапилось підключення, і підтримуючи цю помилку протягом певного часу, отримує необхідну інформацію, наприклад, коди доступу чи відгук на пароль.

"Аварійний" - злочинцем використовується той факт, що у будь-якому комп'ютерному центрі є спеціальна відлагоджувальна програма, яка дозволяє обійти засоби захисту інформації.

"Склад без стін" - несанкціонований доступ до комп'ютерної системи в цьому випадку досягається злочинцем шляхом використання системної поломки, в результаті якої виникає часткове чи повне порушення нормального режиму функціонування систем захисту даних.

4) Маніпулювання даними та керуючими командами: до таких способів скоєння злочинів відносять дії злочинців, що пов'язані з використанням методів маніпулювання даними й керуючими командами. До найбільш широко використовуваних з них відноситься "підміна даних або коду" - дії злочинців спрямовані на зміну чи введення нових даних або кодів. Це здійснюється, як правило, при вводі та виводі інформації.

5) Комплексні методи.

Одною з найбільш поширених форм комп'ютерної злочинності є комп'ютерне шпигунство, яке, зокрема, у комерційному секторі, стосується сфери розрахункових рахунків, балансових документів (фінансових звітів) та адрес клієнтів, що зберігаються у комп'ютерах. Традиційними методами шпигунства є такі, як корупція та вимагання службовців, проникнення службовців з інших компаній, часто на короткий строк роботи (цей метод відомий під назвою "здрастуй-прощавай"), або опит службовців щодо фальшивої реклами відносно їхньої можливої нової роботи, на базі якого отримують інформацію про роботу, яку вони виконують і т. д. Новими цілями для шпигунства сьогодні є комп'ютерні прогарами і "дефекти конструкцій". Прикладом подібних злочинних посягань можуть бути такі дії, коли злочинець здійснює перевірку файлів у комп'ютері, аналізуючи їх. Так, злочинець, шляхом стискання та копіювання значної кількості інформації за короткий термін може скопіювати програми й файли, включаючи найважніші комерційні дані компанії, переписавши їх на дискету. Технічне втручання, на думку експертів з ФБР, у майбутньому буде основним способом злочинних дій. [3]

Потерпілі від злочинів у сфері комп’ютерної інформації

Як потерпіла сторона від злочинів цього виду, як правило, виступає юридична особа. Це пояснюється тим, що процес комп'ютеризації широко охоплює перш за все юридичних осіб (різноманітні організації, установи), і поки-що у досить меншій мірі - фізичних осіб.

Виділяють три основні групи потерпілих від таких злочинів: 1) власники комп'ютерної системи (складають біля 79% від усіх потерпілих); 2) клієнти, які користуються їх послугами (13%); 3) інші особи (8%).

Слід відмітити, що потерпіла сторона першої групи, як правило, неохоче повідомляє (якщо робить це взагалі) в правоохоронні органи про факт вчинення злочину. Це, зокрема, є одним з головних факторів, яким можна пояснити високий рівень латентності цих злочинів.

На вирішення потерпілої сторони питання про звернення до правоохоронних органів по факту вчинення злочину впливають такі фактори: - недостатня компетентність співробітників правоохоронних органів у цих питаннях; - багато організацій обмежуються розв'язуванням конфлікту своїми силами, що досить часто завершується вжиттям заходів, які не виключають рецидив; - боязнь підриву особистого авторитету, і, як наслідок, - втрата значної кількості клієнтів; - розкриття в ході судового розгляду системи безпеки організації, що небажано для неї; - страх перед можливістю виявлення в ході розслідування злочину протизаконного механізму здійснення окремих видів фінансово-економічних операцій; - низька юридична грамотність більшості посадових осіб у питаннях, що розглядаються і т. п. [3]

“Видатний” український хакер Script і розвиток українського кардингу

Ще в кінці 90-их, коли інтернет “був молодим”, умільці зі всього світу провернули не одну гучну мережеву аферу. Саме тоді, в час розквіту інтернет – магазинів і оплати кредитками он-лайн, зародився кардинг.

Явище українського кардингу тоді розвивалось паралельно зі всім світом, за винятком кількох “але”. Наприклад, відчуття міри у нашого брата вистачає не завжди, тому через велику кількість випадків шахрайств в якийсь момент закордонні магазини перестали відправляти товари в наші краї. Люди часто розраховувались чужими або зовсім неіснуючими картками. Варто зазначити, що ми досі не позбулись сумнівної репутації.

Тоді, в кінці 90-их, із загальної маси кардерів виділився ряд людей, які стали свого роду елітою – вони займались мережевим шахрайством найбільш серйозно. Ці “профі“ утворили скелет майбутньої спільноти на багато років вперед. Позичивши термінологію у мафіозних кланів часів сухого закону, вони назвали себе “сім’єю”. В “сім’ю” входили: Script, Ryden, Pan Kohones, Boa, Vvc3. Всі вони добре і досить давно знали один одного, між ними була повна довіра. Стати членом “сім’ї” можна було тільки працюючи з нею в цілому і зі Скриптом особисто. Так український сегмент “бізнесу” з’явився на світ. Для нього Script взявся створити перший російськомовний сайт “по темі” – www.carder.ru. Там можна було поділитись досвідом, знайти пораду, провернути діло… Ресурс виявився таким вдалим, що сarder.ru не проіснував і року, бо ним дуже зацікавились спецслужби різних країн світу. Від гріха подалі сайт закрили, що зайвий раз підтверджувало: задум вдався. Пізніше було прийнято рішення carder “реанімувати”. З цією метою куплено легендарний домен – carderplanet.com, він же carderplanet.cc, про який мало хто не чув.

Ієрархія на carderplanet продовжила традиції італійської мафії: Sgarrista – зареєстрований користувач. Don - член сім’ї. Сapo Вastone – друг сім’ї і "права рука" Хрещеного батька. Gabellotto - верховний суддя. Голова служби безпеки. Сontabile(Сonsigliere) – радник сім’ї з різних важливих питань. Capo di Capi - мембери, на яких була місія захисту і допомоги сім’ї. Capo – надійні люди, до яких придивлялась адміністрація, або люди, що не беруть участь в житті форуму. Giovane d'Honore – модератор форуму. Rewieved vendor – людина, сервіс якої пройшов перевірку адміністрації. Unresolved vendor – колишній rewieved vendor, помічений в наданні неякісних послуг. Якщо на протязі 14 днів проблеми з клієнтами не вирішувались, титул переходив в Ripper. Ripper – кидало. Scum of Society - отброс суспільства. Найчастіше надавався за образу модераторів чи мемберів. Дятел – людина, що задає дурні питання і заважає спілкуванню решти мемберів. Не дивлячись на цей пафос, що збоку здається кумедною грою, справи на “планеті” робились великі і питання обговорювались серйозні. Більшість учасників були справжніми майстрами своїх незаконних справ. Основною мовою ресурсу була, звичайно, російська, але був і спеціалізований розділ для англомовних користувачів, який теж був популярним.Багато унікальної і корисної інформації плюс перевірені люди і спектр послуг на будь-який смак стабільно приводили на сайт нову публіку. Послуги дійсно були різноманітні: від продажу номерів крадених карток, до підробки документів і пластикових карток. Така активна діяльність привернула увагу правоохоронців.

Активні репресії почались в 2004 році. Спочатку на Кіпрі заарештували одного з членів сім’ї – Boa (Роман Вега). Йому належав мережевий сервіс Boa Factory, що спеціалізувався на продажу підроблених документів практично будь-якого зразка від дипломів до паспортів. Працювала “фабрика” Боа і з реальним пластиком для кардерів, продаючи як готові пустишки, так і відповідне обладнання. В тому ж році ряд банків і платіжних систем публічно визнали, що на території України зафіксовано велику кількість випадків шахрайств з банківськими картками. Тоді ж на форумі “Планети” Скрипт заявив, що йде. Причина була в тому, що його особа стала надто відомою, а під carderplanet почали копати відразу з усіх сторін. Коли пішли два батьки-засновники, сайт почав стрімко деградувати. Тут недоречно прокинулись від сплячки українські і російські кібер-поліцейські, приєднавшись до колег із ФБР і Скотланд-Ярду, яким “Планета” давно не подобалась.

В середині 2005 року спіймали двох кардерів - Дугласа Хаварда і Лі Едвуда. Їх причетність до сім’ї було швидко доведено. Обидва зізнались у відмиванні грошей. Обох осудили: одного на 4роки, іншого- на 6 (мова йшла про крадіжки шести- і семизначних сум – їм приписували близько дванадцяти мільйонів доларів).

Едвуд і Хавард ще й свідчили проти інших членів carderplanet. Саме завдяки їхній інформації органи вийшли на Дмитра Голубова (Script). Його заарештували в липні 2005року, в рідній Одесі на вулиці Довженко, в квартирі бабусі. На той час він вже був у міжнародному розшуку. Вся операція проводилась в суворій таємниці. Про майбутній арешт знали кілька чоловік, бо в міліції боялись, що найбільш охочі до грошей правоохоронці не втримаються від спокуси і про все розкажуть Скрипту. Але інформація лишилась в секреті і Скрипт опинився на лаві пісудних.

В результаті в 2005 році в Україні розслідували першу справу про кібер-злочинця. Навіть американці назвали цей арешт “найгучнішим у Східній Європі”. Більше двадцяти томів слідчого матеріалу – діяння всієї “Планети” (близько 7000 кардерів зі всього світу). Спецслужби добре постарались, але все вийшло не так, як вони планували.

Адвокатом Дмитра виступив Петро Бойко – віце-президент Спілки адвокатів України – один з кращих адвокатів в країні. За словами самого Петра, про цю справу йому розповіли знайомі. Він взявся за справу з професійного інтересу і безкоштовно. Але головним болем обвинувачення став не тільки адвокат. На попередньому слуханні в грудні 2005 представникам компаній Visa і MasterCard заборонили виступити в суді, бо вони начебто були причетними до слідчих заходів. Захист Голубова заявив, що той ніколи не думав переховуватись від слідства, і взагалі нічого не знає про кардинг і мільйони доларів. Судді чомусь було ніколи перечитувати всі 20 томів справи. Голубова відпустили на свободу (на поруки двох народних депутатів – Володимира Демьохіна і Володимира Макеєнко). Вийшло, що Скрипт перебував під охороною всього півроку. Після чого вийшов під розписку про невиїзд.

Проблеми попередження злочинів, пов'язаних з використанням комп'ютерних технологій. Захист інформації в автоматизованих системах

Під захистом інформації розуміється сукупність заходів, методів і засобів, що забезпечують вирішення таких основних завдань: - перевірка цілісності інформації; - виключення несанкціонованого доступу до ресурсів ПЕОМ, до програм і даних, що зберігаються в ній; - виключення несанкціонованого використання програм, що зберігаються в ЕОМ (тобто, захист програм від копіювання).

В цілях попередження комп'ютерних злочинів існують різноманітні способи захисту інформації, основними з яких є: технічні, програмні, криптографічні та правові.

Технічний захист інформації - різноманітні апаратні способи (екранування приміщень, де встановлені ЕОМ, установка генераторів шумів і т. п.). Проте, слід зазначити, що захистити інформацію від несанкціонованого доступу лише технічними засобами практичні неможливо.

Програмний спосіб захисту інформації - це спеціальні програми, що не дозволять сторонньому суб'єкту отримувати інформацію з системи. Таким видом захисту може служити, наприклад, використання системи паролів.

Криптографічний спосіб захисту даних - попередня їхня шифровка до введення у ЕОМ.

Правовий захист інформації - це комплекс адміністративно-правових і кримінально-правових норм, що встановлюють відповідальність за несанкціоноване використання даних чи програмних засобів.

На практиці, як правило, використовуються комбіновані способи захисту інформації від несанкціонованого доступу. Для боротьби з вірусами існують спеціальні антивірусні програми, що дозволяють виявити віруси й очищати від них обчислювальну систему.

Для захисту комп'ютерів у мережах розроблені спеціальні засоби захисту, насамперед, захисту портів, що являють собою комп'ютери, які сторожать входи до головного комп'ютера. Вони складаються з мікропроцесора, який ідентифікує користувача та приймає рішення про доступ до системи та приладу пам'яті, що містить коди користувачів, які мають право на доступ. Засоби захисту портів, що використовуються нині, можуть виконувати такі захисні функції: "звірка коду", "камуфляж", "дзвінок назустріч" і т. п. Нині проблеми захисту комп'ютерних систем і мереж вирішують, зокрема, шляхом застосування так званих електронних ключів. Електронний ключ - це прилад з пам'яттю, виконаний на спеціалізованому чипі. Ключ має два роз'єми, одним він з'єднується з паралельним портом комп'ютера, інший слугує для підключення принтера. Ключ не має вмонтованих джерел живлення та зберігає записану у нього інформацію при відключенні від комп'ютера. Коли захищена програма запускається, вона перевіряє наявність "свого" ключа. Якщо такий ключ знайдено, програма виконується, інакше видає повідомлення про помилку та припиняє свою роботу. Користувач може вільно робити резервні копії й переносити програму з одного комп'ютера на інший, переносячи з собою ключ. [3]

Деякі питання розкриття і розслідування злочинів у сфері комп’ютерної інформації

Правоохоронні органи неготові до адекватного протистояння й активної боротьби з цим вже не новим соціальним явищем. Цей вид злочинності завдає величезних збитків власникам і користувачам автоматизованих систем, змушує їх витрачати значні кошти на розробку і впровадження програмних, технічних та інших засобів захисту інформації. Ризик стати потерпілим від таких злочинів став настільки реальним, що страхова агенція Ллойда у Лондоні вже проводить страхування від комп`ютерних злочинів. Такий тип страхування також введений у Німеччині. За оцінками вітчизняних і зарубіжних фахівців, розв'язання проблем розслідування злочинів даного виду являє собою складне завдання для правоохоронних органів, як в нашій країні так і за кордоном. Реальні масштаби цієї проблеми нікому невідомі, а розміри збитків вимірюються мільйонами доларів і продовжують зростати. Офіційна статистика свідчить про те, що тільки 5% "комп`ютерних" злочинів стають відомими правоохоронним органам, і приблизно 20% з них піддаються судовому переслідуванню. Останнім часом і в Україні спостерігається стрімке зростання злочинів, пов'язаних з втручанням у роботу автоматизованих систем. Державні і комерційні структури, які зазнали нападу, особливо в банківській діяльності, не дуже довіряють можливості розкриття таких злочинів правоохоронними органами. На жаль, для цього є підстави, оскільки, як показує статистичний аналіз, не розкрита більшість з них. Однією з основних причин низького рівня розкриття злочинів у сфері комп`ютерної інформації є проблеми, які виникають перед правоохоронними органами на стадії порушення такої кримінальної справи внаслідок складності кваліфікації злочинних діянь та особливостей проведення слідчих дій.

Практика свідчить, що зареєстровані комп'ютерні злочини виявляються, в основному, таким чином: 1. В результаті регулярних перевірок доступу до даних службами інформаційної безпеки (31%); 2. За допомогою агентурної роботи, а також при проведенні оперативних заходів по перевіркам заяв громадян (28%); 3. Випадково (19%); 4. В ході проведення бухгалтерських ревізій (13%); 5. В ході розслідування інших видів злочинів (10%).

У зв`язку з відсутністю достатньої слідчої практики в розкритті та розслідуванні злочинів у сфері комп`ютерної інформації, в оперативних співробітників та слідчих виникає багато труднощів при кваліфікації таких злочинів на стадії порушення кримінальної справи.

Існує багато особливостей, які повинні враховуватися при проведенні таких окремих слідчих дій, як огляд місця події, обшук та виїмка речових доказів, допит потерпілих і свідків, призначення програмно-технічної експертизи. Для того, щоб фактичні дані були визнані доказами, вони повинні бути отримані з джерел із дотриманням правил. Слідчому-юристу не відомі всі тонкощі роботи з комп'ютерною технікою, тому розслідування "комп'ютерних" необхідно проводити із залученням фахівця в даній області. Необхідність цього підтверджується і досвідом роботи правоохоронних органів інших країн. Розглянемо детальніше отримання "інформації для доказу" при розслідуванні злочинів у сфері комп`ютерної інформації. Огляд місця події. Після прибуття на місце події слідчо-оперативній групі потрібно вжити заходів по охороні місця події та забезпеченню збереження інформації на комп'ютерах і периферійних запам`ятовуючих пристроях (ПЗП). Для цього необхідно:

· заборонити доступ до комп`ютерної техніки працюючого на об'єкті персоналу;

· персоналу об'єкта заборонити вимикати електропостачання комп`ютерної техніки;

· у випадку, якщо на момент початку огляду місця події, електропостачання об'єкту вимкнено, то до його відновлення потрібно відключити від електромережі всю комп'ютерну техніку, яка знаходиться в приміщені, що оглядається;

· не виробляти ніяких маніпуляцій з засобами комп'ютерної техніки, якщо їх результат заздалегідь невідомий;

· при наявності в приміщенні, де знаходиться комп`ютерна техніка, небезпечних речовин, матеріалів або обладнання (електромагнітних, вибухових, токсичних, тощо) видалити їх в інше місце.

Після вживання вказаних вище невідкладних заходів можна приступати до безпосереднього огляду місця події і вилучення речових доказів.

Обшук і виїмка речових доказів. Тут виникає ряд загальних проблем, пов'язаних зі специфікою технічних засобів, що вилучаються. Так, необхідно передбачати заходи безпеки, що здійснюються злочинцями з метою знищення речових доказів. Наприклад, вони можуть використати спеціальне обладнання, в критичних випадках утворююче сильне магнітне поле, що стирає магнітні записи. Відома історія про хакера, який створив в дверному отворі магнітне поле такої сили, що воно знищувало магнітні носії інформації при винесенні їх з його кімнати. Злочинець має можливість включити до складу програмного забезпечення своєї машини програму, яка примусить комп'ютер періодично вимагати пароль, і, якщо декілька секунд правильний пароль не введений, дані в комп'ютері автоматично нищаться. Винахідливі власники комп'ютерів встановлюють іноді приховані команди, що знищують або архівують з паролями важливі дані, якщо деякі процедури запуску машини не супроводяться спеціальними діями, відомими тільки їм. Аналіз та вилучення інформації у комп'ютері здійснюється, як в оперативному запам'ятовуючому пристрої (ОЗП), так і на периферійних запам'ятовуючих пристроях (ПЗП) - накопичувачах на жорстких магнітних дисках, оптичних дисках, дискетах, магнітних стрічках та ін. Слід пам`ятати, що при вимкненні персонального комп'ютера або закінченні роботи з конкретною програмою ОЗП очищається, і усі дані, які знаходяться в ОЗП, знищуються. Найбільш ефективним і простим способом фіксації даних з ОЗП є виведення інформації на друкуючий пристрій (принтер). Як відомо, інформація в ПЗП зберігається у вигляді файлів, впорядкованих за каталогами. Потрібно звертати увагу на пошук так званих "прихованих" файлів і архівів, де може зберігатися важлива інформація. При виявленні файлів із зашифрованою інформацією або таких, які вимагають для перегляду введення паролів, потрібно направляти такі файли на розшифровку і декодування відповідним фахівцям. Речові докази у вигляді ЕОМ, машинних носіїв вимагають особливої акуратності при вилученні, транспортуванні та зберіганні. Їм протипоказані різкі кидки, удари, підвищені температури (вище кімнатних), вогкість, тютюновий дим. Всі ці зовнішні чинники можуть спричинити втрату даних, інформації та властивостей апаратури. Не треба забувати при оглядах і обшуках про можливості збору традиційних доказів, наприклад, прихованих відбитків пальців на клавіатурі, вимикачах та ін. Огляду підлягають всі пристрої конкретної ЕОМ. Дана дія при аналізі її результатів з участю фахівців допоможе відтворити картину дій зловмисників і отримати важливі докази.

Отже, підвищенню роботи органів внутрішніх справ у сфері "комп`ютерних" злочинів сприяють:

1. Успішне проведення розслідувань злочинів в сфері комп`ютерної інформації, починаючи зі стадії порушення кримінальної справи, є можливим тільки при обов`язковій участі фахівця в області комп`ютерної техніки;

2. Фахівці в області комп`ютерної техніки повинні бути штатними співробітниками криміналістичних підрозділів системи МВС України. Вони повинні знати сучасне апаратне та програмне забезпечення автоматизованих систем, можлі канали витоку інформації і несанкціонованого доступу в АС та способи їх розслідування;

3.Підготовка фахівців для розслідування злочинів в сфері комп`ютерної інформації повинна здійснюватись у вищих юридичних закладах України шляхом введення відповідної спеціалізації за напрямком (професійним спрямуванням) Право. [6, 7]

Кримінальний Кодекс України. Розділ XVI. Злочини у сфері використання електронно-обчислювальних машин (комп’ютерів), систем та комп’ютерних мереж и мереж електрозв’язку

(Розділ із змінами, внесеними згідно із Законом України від 05.06.2003 р. N 908-IV)

Стаття 361. Несанкціоноване втручання в роботу електронно-обчислювальних машин (комп'ютерів), автоматизованих систем, комп'ютерних мереж чи мереж електрозв'язку1. Несанкціоноване втручання в роботу електронно-обчислювальних машин (комп'ютерів), автоматизованих систем, комп'ютерних мереж чи мереж електрозв'язку, що призвело до витоку, втрати, підробки, блокування інформації, спотворення процесу обробки інформації або до порушення встановленого порядку її маршрутизації, - карається штрафом від шестисот до тисячі неоподатковуваних мінімумів доходів громадян або обмеженням волі на строк від двох до п'яти років, або позбавленням волі на строк до трьох років, з позбавленням права обіймати певні посади чи займатися певною діяльністю на строк до двох років або без такого та з конфіскацією програмних та технічних засобів, за допомогою яких було вчинено несанкціоноване втручання, які є власністю винної особи.

2. Ті самі дії, вчинені повторно або за попередньою змовою групою осіб, або якщо вони заподіяли значну шкоду, - караються позбавленням волі на строк від трьох до шести років з позбавленням права обіймати певні посади чи займатися певною діяльністю на строк до трьох років та з конфіскацією програмних та технічних засобів, за допомогою яких було вчинено несанкціоноване втручання, які є власністю винної особи.

Примітка. Значною шкодою у статтях 361 - 363 1 , якщо вона полягає у заподіянні матеріальних збитків, вважається така шкода, яка в сто і більше разів перевищує неоподатковуваний мінімум доходів громадян.

(У редакції законів України від 05.06.2003 р. N 908-IV, від 23.12.2004 р. N 2289-IV)

Розглянемо, що ж криється за цим формулюванням. По-перше, одержання неправомірного доступу до інформації, що зберігається в пам'яті ЕОМ або на магнітному, або іншому носії, має на увазі визначену, а з огляду на останній розвиток комп'ютерної техніки й інформаційних технологій, і посилену підготовку в області комп'ютерної технології. Це дає нам знання в змісті загальної оцінки особистості комп'ютерного злочинця. Він технічно підготовлений, має набір методів, що дозволяють йому підбирати "ключі" практично до будь-яких "електронних" замків. У більшості випадків - це випускник (або студент старших курсів) технічного Вузу, що має постійний доступ до ЕОМ (в основному, будинку), що обертається у визначених колах (серед таких же "закручених" на комп'ютерних технологіях "особистостей"). Загальна вікова межа - 15-45 років (випадки прояву комп'ютерних злочинців старше 45 років не зареєстровані; можливо, це говорить про те, що з віком вони або стають настільки професійними, що припинення їхньої діяльності стає просто неможливим, або вони просто "стають розсудливішими").

Стаття 361 1 . Створення з метою використання, розповсюдження або збуту шкідливих програмних чи технічних засобів, а також їх розповсюдження або збут1. Створення з метою використання, розповсюдження або збуту, а також розповсюдження або збут шкідливих програмних чи технічних засобів, призначених для несанкціонованого втручання в роботу електронно-обчислювальних машин (комп'ютерів), автоматизованих систем, комп'ютерних мереж чи мереж електрозв'язку, - караються штрафом від п'ятисот до тисячі неоподатковуваних мінімумів доходів громадян або виправними роботами на строк до двох років, або позбавленням волі на той самий строк, з конфіскацією програмних чи технічних засобів, призначених для несанкціонованого втручання в роботу електронно-обчислювальних машин (комп'ютерів), автоматизованих систем, комп'ютерних мереж чи мереж електрозв'язку, які є власністю винної особи.

2. Ті самі дії, вчинені повторно або за попередньою змовою групою осіб, або якщо вони заподіяли значну шкоду, - караються позбавленням волі на строк до п'яти років з конфіскацією програмних чи технічних засобів, призначених для несанкціонованого втручання в роботу електронно-обчислювальних машин (комп'ютерів), автоматизованих систем, комп'ютерних мереж чи мереж електрозв'язку, які є власністю винної особи.

(Доповнено статтею 361 1 згідно із Законом України від 23.12.2004 р. N 2289-IV)

Комп'ютерний вірус - це звичайна програма, набір команд, що виконуються непомітно для користувача і результатом мають якісь небажані для цього самого користувача наслідки, як: вивід на екран різних повідомлень, що заважають роботі, стирання і/або довільну (звичайно деструктивну) модифікацію вмісту пам'яті і дискових нагромаджувачів і т.д. А тому що це програма, написана вона на якій-небудь мові програмування, а тому, при участі людини - програміста, а це значить кожного, хто володіє мовою програмування. Таке от "коло підозрюваних”. Але, проте, обмежити це "коло" можна. Звичайно, написання вірусів, або, по іншому, шкідливих програм, доступно практично будь-кому, навіть починаючому програмісту. Але в програмістів зі стажем звичайно і так гора роботи - їм нема чого відволікатися на марну роботу. Виходить, цим "грішать" в 90% випадків саме починаючі програмісти для "проби пера" (і це дійсно, відволікаючи від моральної сторони справи, непогана проба пера - у програмі-вірусі застосовується дуже багато серйозних алгоритмів, трохи складних для реалізації в програмному коді, у тому числі, поліморфність і криптографія, застосовувані також у захисних системах). Але "проба пера" - випадок нецікавий по одній простій причині - экстремально висока латентність. Ну, неможливо, просто технічно неможливо, у 999 випадках з 1000 відшукати автора. Вірусів "пробно-перового" плану щодня "випускається" у мережу Інтернет, що є першочерговим "розсадником зарази", порядку 30 штук. Усі від різних авторів. З усіх кінців світу. І без видимих ознак ідентифікації "виробника". І до того ж, навіть якщо автор буде знайдений, суд навряд чи винесе йому суворий вирок. По-перше, це, у більшості випадків, неповнолітній (15-17 років), а по-друге, збиток від його діяння, у більшості випадків, настільки мізерний, що може просто стати основою для кваліфікації цих дій як незначних для визнання злочином.

Роберт Т.Моріс впровадив програму - черв'як у мережу INTERNET у 1988 р. Ця програма не нанесла прямої матеріальної шкоди, тому що не були викрадені чи пошкоджені дані. Однак комп'ютерні центри втратили мільйони за час, який було втрачено на виявлення цієї програми, коли не могла виконуватися ніяка інша робота, а також час, що втрачено на перевірку та відновлення працездатності систем. Під час судового процесу Моріс підтвердив впровадження програми - черв'яка, але заявив, що це було зроблено без злого умислу, в результаті він був засуджений умовно. [4]

А от що стосується 10% вірусів, що не для "проби пера", це вже дійсно, у більшості випадків, навмисні дії для заподіяння шкоди. І злочинці тут особливі. Їхні портретно-особистісні характеристики в даному випадку найбільш цікаві.

Як показує статистика, природно, вік такого злочинця - 23 роки і вище. В основному, це висококваліфікований програміст. У більшості випадків, паралельно робить діяння, що (у випадку засікання злочинця відповідними службами) могли б бути кваліфіковані по 361 (і в окремих випадках по 363) статті нового КК України.

Стаття 361 2 . Несанкціоновані збут або розповсюдження інформації з обмеженим доступом, яка зберігається в електронно-обчислювальних машинах (комп'ютерах), автоматизованих системах, комп'ютерних мережах або на носіях такої інформації1. Несанкціоновані збут або розповсюдження інформації з обмеженим доступом, яка зберігається в електронно-обчислювальних машинах (комп'ютерах), автоматизованих системах, комп'ютерних мережах або на носіях такої інформації, створеної та захищеної відповідно до чинного законодавства -караються штрафом від п'ятисот до тисячі неоподатковуваних мінімумів доходів громадян або позбавленням волі на строк до двох років з конфіскацією програмних або технічних засобів, за допомогою яких було здійснено несанкціоновані збут або розповсюдження інформації з обмеженим доступом, які є власністю винної особи.

2. Ті самі дії, вчинені повторно або за попередньою змовою групою осіб, або якщо вони заподіяли значну шкоду, - караються позбавленням волі на строк від двох до п'яти років з конфіскацією програмних або технічних засобів, за допомогою яких було здійснено несанкціоновані збут або розповсюдження інформації з обмеженим доступом, які є власністю винної особи.

(Доповнено статтею 361 2 згідно із Законом України від 23.12.2004 р. N 2289-IV)

Стаття 362. Несанкціоновані дії з інформацією, яка оброблюється в електронно-обчислювальних машинах (комп'ютерах), автоматизованих системах, комп'ютерних мережах або зберігається на носіях такої інформації, вчинені особою, яка має право доступу до неї1. Несанкціоновані зміна, знищення або блокування інформації, яка оброблюється в електронно-обчислювальних машинах (комп'ютерах), автоматизованих системах чи комп'ютерних мережах або зберігається на носіях такої інформації, вчинені особою, яка має право доступу до неї, - караються штрафом від шестисот до тисячі неоподатковуваних мінімумів доходів громадян або виправними роботами на строк до двох років з конфіскацією програмних або технічних засобів, за допомогою яких було вчинено несанкціоновані зміна, знищення або блокування інформації, які є власністю винної особи.

2. Несанкціоновані перехоплення або копіювання інформації, яка оброблюється в електронно-обчислювальних машинах (комп'ютерах), автоматизованих системах, комп'ютерних мережах або зберігається на носіях такої інформації, якщо це призвело до її витоку, вчинені особою, яка має право доступу до такої інформації, - караються позбавленням волі на строк до трьох років з позбавленням права обіймати певні посади або займатися певною діяльністю на той самий строк та з конфіскацією програмних чи технічних засобів, за допомогою яких було здійснено несанкціоновані перехоплення або копіювання інформації, які є власністю винної особи.

3. Дії, передбачені частиною першою або другою цієї статті, вчинені повторно або за попередньою змовою групою осіб, або якщо вони заподіяли значну шкоду, - караються позбавленням волі на строк від трьох до шести років з позбавленням права обіймати певні посади або займатися певною діяльністю на строк до трьох років та з конфіскацією програмних або технічних засобів, за допомогою яких було здійснено несанкціоновані дії з інформацією, які є власністю винної особи.

(У редакції Закону України від 23.12.2004 р. N 2289-IV)

Стаття 363. Порушення правил експлуатації електронно-обчислювальних машин (комп'ютерів), автоматизованих систем, комп'ютерних мереж чи мереж електрозв'язку або порядку чи правил захисту інформації, яка в них оброблюєтьсяПорушення правил експлуатації електронно-обчислювальних машин (комп'ютерів), автоматизованих систем, комп'ютерних мереж чи мереж електрозв'язку або порядку чи правил захисту інформації, яка в них оброблюється, якщо це заподіяло значну шкоду, вчинені особою, яка відповідає за їх експлуатацію, - караються штрафом від п'ятисот до тисячі неоподатковуваних мінімумів доходів громадян або обмеженням волі на строк до трьох років з позбавленням права обіймати певні посади чи займатися певною діяльністю на той самий строк.

(У редакції Закону України від 23.12.2004 р. N 2289-IV)

363 стаття трохи специфічна і відрізняється абсолютно "непрограмістськими", нетехнічними основним і кваліфікованим складами. Тут злочинцем може бути практично будь-яка людина, що працює з ЕОМ або "приставлена" до ЕОМ або їх комплексу стежити за виконанням правил технічної безпеки. Крім того, що він або адмініструє комп'ютерний комплекс, або є його користувачем, або просто одержав до нього тимчасовий доступ у якості ні того, ні іншого, а, скажемо, як прибиральника, нічого більш сказати просто неможливо. Ні практики. І що саме цікаве, немає статистики, навіть закордонної. Але ж злочини подібного роду трапляються…

Стаття 363 1 . Перешкоджання роботі електронно-обчислювальних машин (комп'ютерів), автоматизованих систем, комп'ютерних мереж чи мереж електрозв'язку шляхом масового розповсюдження повідомлень електрозв'язку

1. Умисне масове розповсюдження повідомлень електрозв'язку, здійснене без попередньої згоди адресатів, що призвело до порушення або припинення роботи електронно-обчислювальних машин (комп'ютерів), автоматизованих систем, комп'ютерних мереж чи мереж електрозв'язку, - карається штрафом від п'ятисот до тисячі неоподатковуваних мінімумів доходів громадян або обмеженням волі на строк до трьох років.

2. Ті самі дії, вчинені повторно або за попередньою змовою групою осіб, якщо вони заподіяли значну шкоду, - караються обмеженням волі на строк до п'яти років або позбавленням волі на той самий строк, з позбавленням права обіймати певні посади або займатися певною діяльністю на строк до трьох років та з конфіскацією програмних або технічних засобів, за допомогою яких було здійснено масове розповсюдження повідомлень електрозв'язку, які є власністю винної особи.

Висновок

Розвиток інформатизації в Україні несе в собі потенційну можливість використання комп’ютерних технологій з корисливою метою. Так за оцінками фахівців ООН, збитки від комп’ютерних злочинів у світі вже сягнули понад 1 трлн. дол. США. Розповсюдження комп’ютерних вірусів, шахрайства з пластиковими платіжними картками, крадіжки коштів з банківських рахунків, викрадення комп’ютерної інформації та порушення правил експлуатації автоматизованих електронно-обчислювальних систем – це ще не повний перелік подібних злочинів. Ось чому проблема їх протидії є актуальною як для України, так і для багатьох інших країн світу. Особливість полягає в тому, що така злочинність, як невід’ємна частина загальної злочинності, з кожним роком має тенденції до загострення та набуває транснаціонального характеру. Національна інфраструктура держави щільно пов’язана з використанням сучасних комп’ютерних технологій. Щоденна діяльність банківських та енергетичних систем, керування повітряним рухом, транспортна мережа, навіть швидка медична допомога перебувають у повній залежності від надійної і безпечної роботи автоматизованих електронно-обчислювальних систем. Є ще багато не врегульованих проблем, які не дають можливості ефективно протидіяти правопорушенням, що вчиняються у сфері використання комп’ютерних технологій. Жодна держава сьогодні не здатна протистояти цьому злу самостійно. Нагальною є потреба активізації міжнародного співробітництва у цій сфері

“Комп’ютерні злочини” – це своєрідна плата за прогрес у технічній сфері. З ростом досконалості комп’ютерної техніки зростає й досконалість комп’ютерної злочинності. Відповідно мають удосконалюватися й методи боротьби з цим видом злочинності. Крім того, недосконалим є і наше законодавство. Далеко не всі злочини підпадають під ті чи інші статті Кримінального Кодексу України. Навіть я, людина, що не має юридичної освіти розумію, що такий Кодекс лише приблизно об’єднує подібні злочини в одну статтю. На мою думку, такі важливі насьогодні юридичні документи повинні розроблятись спільно зі знавцями комп’ютерної інформації , подібно до розслідування таких злочинів. Плідна співпраця фахівців – юристів і “комп’ютерних геніїв” дала б змогу врахувати більше деталей можливих злочинних дій , і залишила б менше “шпарин” для надто розумних любителів нажитись на чужому.

І на завершення хотілось би додати, що виконання цієї курсової роботи для себе вважаю корисним. Вся ця інформація виявилась дуже цікавою. Тепер я знаю, що під термін “хакер” не варто “підганяти” всіх комп’ютерних злочинців. Справжні хакери не шкідливі. Вони працюють для власного задоволення, для усвідомлення своєї влади над хитромудрою комп’ютерною системою, але не шкодять і не наживаються на цьому. Вони лише іноді жартома залишають щось на згадку про себе. Так, в січні 2010 року хакери зламали сайт іспанського уряду і замінили фото прем’єр-міністра на фото актора комедійного британського серіалу – містера Біна.

Також я тепер хоч приблизно усвідомлюю, наскільки розумні ці злочинці. Мабуть, важко отримати бажане і залишитись непоміченим, до того ж, як ризиковано! Зізнаюсь, що як звичайний користувач дуже заздрю їм.

Наостанок згадаю про Інтернет – партію України. Якщо ви уважно читали розділ про українського хакера SCRIPTа, який і є головою цієї партії, то мабуть, усвідомлюєте масштаби його діянь. Уявіть, що така людина прийде до влади. Зрівняйте її інтелект з розумовими здібностями українських депутатів, інших високопосадовців, які так майстерно дурять і приховують все, що вигідно. Не думаю, що життя в Україні стане таким казковим і чудесним. Хоча цікаво, якими були б вчинки такої людини при владі?

Список використаних джерел

1. Біленчук П.Д., Зубань Комп'ютерні злочини. – Київ, 1994.

2. http://www.crime-research.ru.

3. http://www.office-metodist.com.ua.

4. http://referatik.net.ua.

5. Кримінальний Кодекс України (зі змінами від 2003 року).

6. http://bezpeka.com/ru/lib/spec/law/art7.html.

7. Аналітичний огляд НЦБ Інтерполу в Україні "Про досвід праовоохоронних органів США по боротьбі з комп`ютерною злочинністю" 1997 р.

8. Журнал “Хакер” №114 (ст.068) – М.Нефедова “Крестный отец кардинга” (mifrill@riddick.ru).

Похожие работы

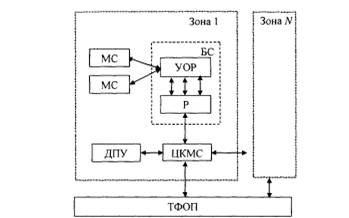

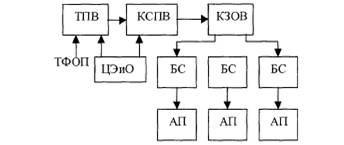

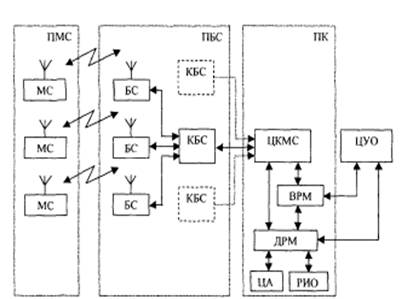

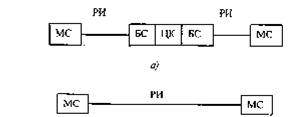

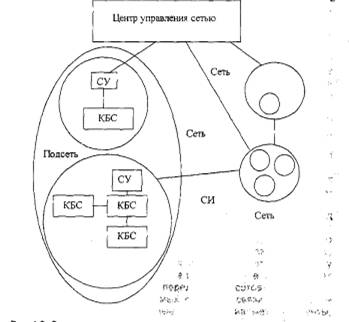

... ільного зв’язку: 1G, 2G, 2,5G, 3G, 3,5G і навіть 4G. Найбільш поширеними з них є 3G та 3,5G, але поступово набувають розповсюдження і стандарти останнього покоління. У зв’язку з цим поширюється і злочинність у мережах мобільного зв’язку. Для того, щоб зрозуміти, яким чином ці злочини здійснюються і як ним запобігти, розглянемо структуру мереж мобільного зв’язку. 1.2 Структура мереж мобільного ...

... права на те, шляхом передачі, впровадження чи поширення комп'ютерного черва в комп'ютерну мережу. Комп'ютерні шахрайства (QF) поєднують у своєму складі різноманітні способи здійснення комп'ютерних злочинів: · QFC - комп'ютерні шахрайства, пов'язані з розкраданням готівки з банкоматів. · QFF - комп'ютерні підробки: шахрайства і розкрадання з комп'ютерних систем шляхом створення підроблених ...

... ї електронної прірви називаються електронні бібліотеки ,архіви і різного роду інформаційні установи. В статті Петрова В.В.[28] наведено аналіз сучасного стану інформаційних ресурсів в Україні та проблеми їх створення і використання. Запропоновано концептуальні положення формування системи національних інформаційних ресурсів. Розглянуто шляхи розвитку інфраструктури національних інформаційних ...

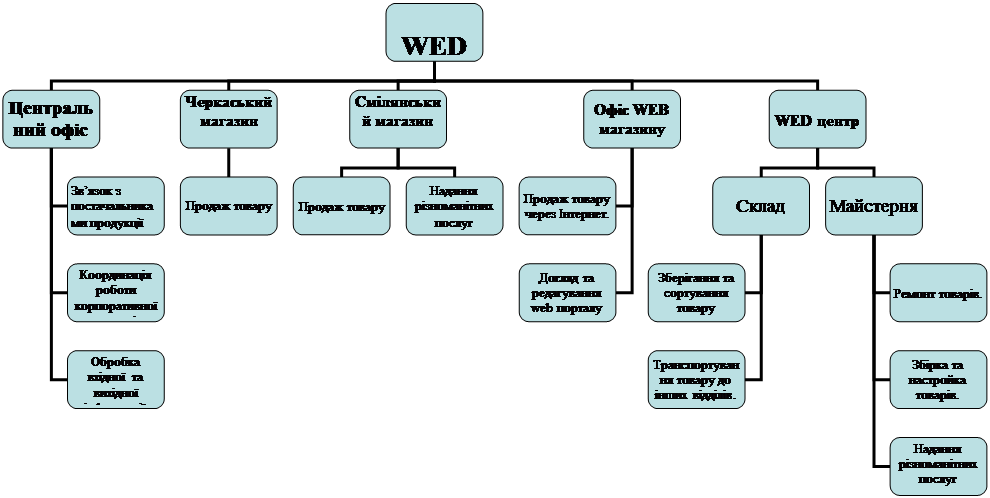

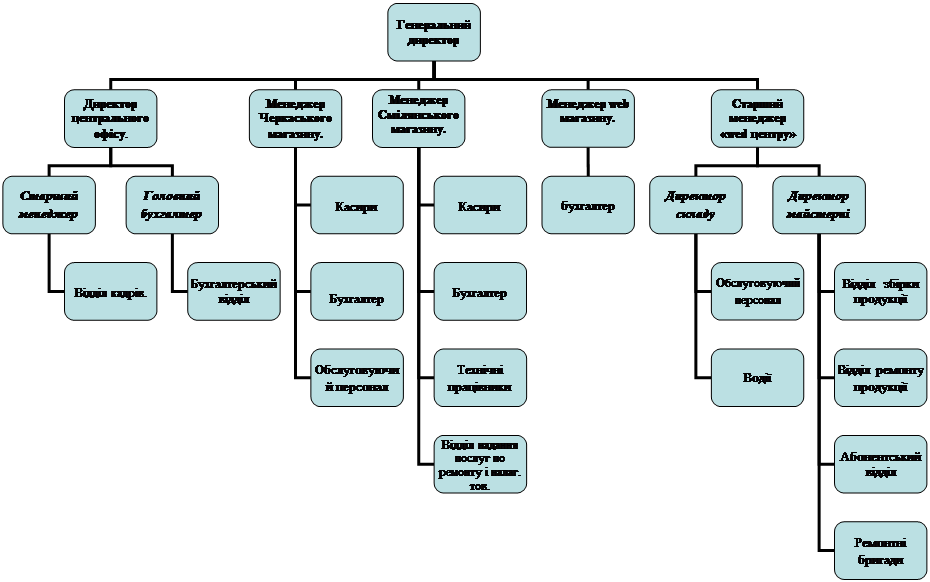

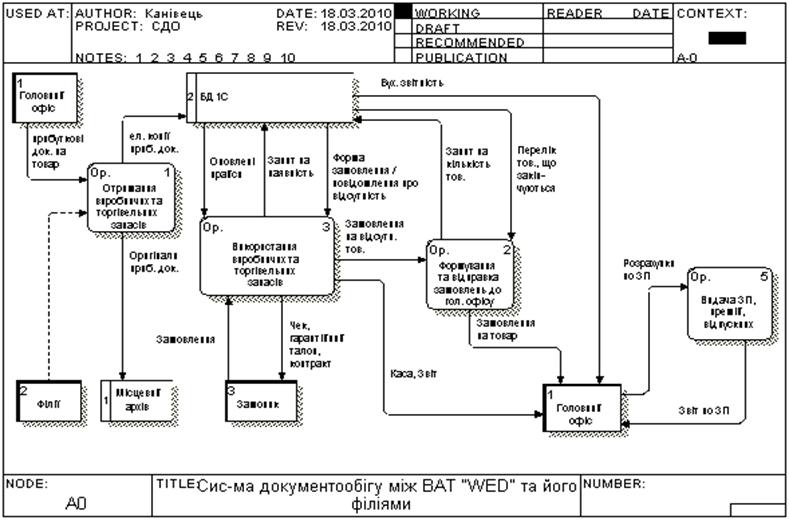

... паперовий wed- центр База даних філії Облік зп Звіт по зп Електронний паперовий філії База даних, місцеві архіви wed-центр Облік зп II. Впровадження захисту інформації в комп’ютерній мережі і інформаційній системі підприємства “WED” Захист інформації на підприємстві грає велику роль для забезпечення стабільної роботи всього корпоративного підприємства та філій зокрема. Тож ...

0 комментариев