Навигация

Системи і методи виявлення вторгнень у комп’ютерні системи

МІНІСТЕРСТВО ОСВІТИ І НАУКИ УКРАЇНИ

КРАСНОДОНСЬКИЙ ПРОМИСЛОВО ЕКОНОМІЧНИЙ КОЛЕДЖ

Реферат

з предмету: «Інформаційна безпека»

На тему: «Системи і методи виявлення вторгнень у комп’ютерні системи»

Студента групи 1ОКІСМ-06

Петренко Михайла

Перевірила: Дрокіна Т. М.

Краснодон

2009

Зміст

Анотація

1. Структура сучасних систем виявлення вторгнення

2. Характеристика напрямків і груп методів виявлення вторгнень

3. Аналіз методів виявлення аномалій

3.1. Вибір оптимальної сукупності ознак оцінки захищається системи

3.2 Отримання єдиної оцінки стану захищається системи

3.3 Описова статистика

3.4 Нейронні мережі

3.5 Генерація патерна

4. Аналіз методів виявлення зловживань

4.1 Використання умовної ймовірності

4.2 Продукційні / Експертні системи

4.3 Аналіз зміни станів

4.4 Спостереження за натисканням клавіш

4.5 Методи, засновані на моделюванні поведінки зловмисника

5. Недоліки існуючих систем виявлення

6. Напрямки вдосконалення СОВ

Список літератури

Анотація

Розглядається структура сучасних систем виявлення вторгнень (СОВ). Характеризуються основні напрямки розпізнавання порушень безпеки захищених систем в сучасних СОВ. Виконано аналіз використовуваних методів і моделей структури СОВ у відповідності з виділеними основними групами. Наведено основні недоліки існуючих СОВ та обгрунтовані напрямки їх вдосконалення.

1. Структура сучасних систем виявлення вторгнення

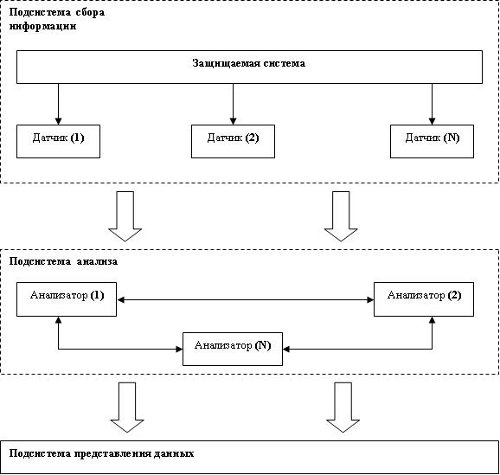

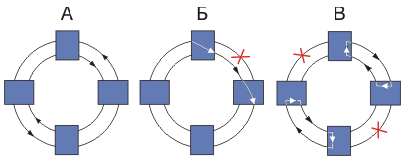

Системи виявлення вторгнення (СОВ) - це системи, які збирають інформацію з різних точок захищається комп'ютерної системи (обчислювальної мережі) і аналізують цю інформацію для виявлення як спроб порушення, так і реальних порушень захисту (вторгнень) [1, 2]. Структура СОВ представлена на рис. 1.

Рис. 1. Структура системи виявлення вторгнення

До недавнього часу найбільш поширеною структурою СОВ була модель, запропонована Дороті Деннінг (D. Denning) [3].

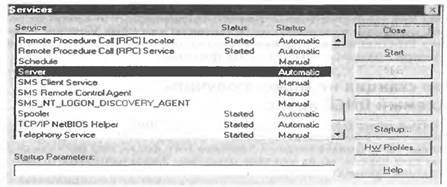

У сучасних системах виявлення логічно виділяють наступні основні елементи: підсистему збору інформації, підсистему аналізу і модуль подання даних [2].

Підсистема збору інформації використовується для збору первинної інформації про роботу захищається системи.

Підсистема аналізу (виявлення) здійснює пошук атак і вторгнень в захищається систему.

Підсистема подання даних (призначений для користувача інтерфейс) дозволяє користувачеві (ям) СОВ стежити за станом захищається системи.

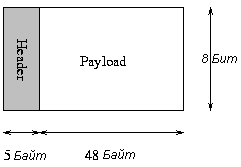

Підсистема збору інформації акумулює дані про роботу захищається системи. Для збору інформації використовуються автономні модулі - датчики. Кількість використовуваних датчиків різна і залежить від специфіки захищається системи. Датчики в СОВ прийнято класифікувати за характером інформації, що збирається. У відповідності із загальною структурою інформаційних систем виділяють такі типи:

датчики додатків - дані про роботу програмного забезпечення, що захищається системи;

датчики хоста - функціонування робочої станції захищається системи;

датчики мережі - збір даних для оцінки мережевого трафіку;

міжмережеві датчики - містять характеристики даних, що циркулюють між мережами.

Система виявлення вторгнення може включати будь-яку комбінацію з наведених типів датчиків.

Підсистема аналізу структурно складається з одного або більше модулів аналізу - аналізаторів. Наявність декількох аналізаторів потрібно для підвищення ефективності виявлення. Кожен аналізатор виконує пошук атак або вторгнень певного типу. Вхідними даними для аналізатора є інформація з підсистеми збору інформації або від іншого аналізатора. Результат роботи підсистеми - індикація про стан захищається системи. У випадку, коли аналізатор повідомляє про виявлення несанкціонованих дій, на його вихід може з'являтися деяка додаткова інформація. Зазвичай ця інформація містить висновки, що підтверджують факт наявності вторгнення або атаки.

Підсистема подання даних необхідна для інформування зацікавлених осіб про стан захищається системи. У деяких системах передбачається наявність груп користувачів, кожна з яких контролює певні підсистеми захищається системи. Тому в таких СОВ застосовується розмежування доступу, групові політики, повноваження і т.д.

2. Характеристика напрямків і груп методів виявлення вторгнень

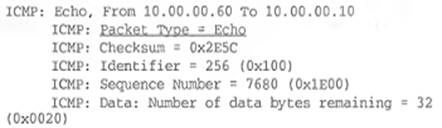

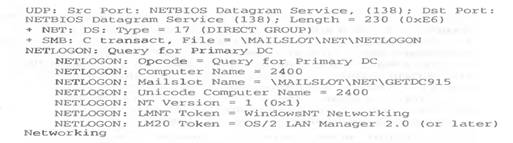

Серед методів, що використовуються в підсистемі аналізу сучасних СОВ, можна виділити два напрямки: одне спрямовано на виявлення аномалій в захищається системі, а інше - на пошук зловживань [2]. Кожен з цих напрямків має свої переваги і недоліки, тому в більшості існуючих СОВ застосовуються комбіновані рішення, засновані на синтезі відповідних методів. Ідея методів, що використовуються для виявлення аномалій, полягає в тому, щоб розпізнати, чи є процес, що викликав зміни в роботі системи, діями зловмисника. Методи пошуку аномалій наведені в таблицях 1 і 2.

Виділяються дві групи методів: з контрольованим навчанням ( «навчання з учителем»), і з неконтрольованим навчанням ( «навчання без учителя»). Основна відмінність між ними полягає в тому, що методи контрольованого навчання використовують фіксований набір параметрів оцінки і якісь апріорні відомості про значення параметрів оцінки. Час навчання фіксовано. У неконтрольованому ж навчанні безліч параметрів оцінки може змінюватися з плином часу, а процес навчання відбувається постійно.

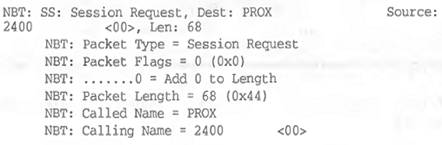

Мета другого напрямку (виявлення зловживань) - пошук послідовностей подій, визначених (адміністратором безпеки або експертом під час навчання СОВ) як етапи реалізації вторгнення. Методи пошуку зловживань наведені в таблиці 3. У теперішній час виділяються лише методи з контрольованим навчанням.

Реалізовані в даний час в СОВ методи засновані на загальних уявленнях теорії розпізнавання образів. Відповідно до них для виявлення аномалії на основі експертної оцінки формується образ нормального функціонування інформаційної системи. Цей образ виступає як сукупність значень параметрів оцінки. Його зміна вважається проявом аномального функціонування системи. Після виявлення аномалії та оцінки її мірою формується судження про природу змін: чи є вони наслідком вторгнення або допустимим відхиленням. Для виявлення зловживань також використовується образ (сигнатура), проте тут він відображає заздалегідь відомі дії атакуючого.

Похожие работы

... ї комп’ютерної мережі авіакомпанії «Північна компанія» 2.3.1 Програмний пакет проектування і моделювання гетерогенних комп'ютерних мереж NetCracker Professional Призначення системи: автоматизоване проектування і моделювання локальних і корпоративних комп'ютерних мереж в цілях мінімізації витрат часу і засобів на розробку, верифікацію проектів. Функції: створення проекту мережі; анімаційне ...

... збір даних про організацію, який полягає в пошуку всіх відомостей, які хакер може зібрати про комп'ютерну систему, що атакується. Мається на увазі інформація, що містить звіт про комп'ютерну мережу організації. На хакреських сайтах можна знайти файли з результатами сканування широкого діапазону телефонних номерів. У цих файлах можна знайти безліч відомостей про телефони різних організацій з вказі ...

... . Користувач може вільно робити резервні копії й переносити програму з одного комп'ютера на інший, переносячи з собою ключ. [3] Деякі питання розкриття і розслідування злочинів у сфері комп’ютерної інформації Правоохоронні органи неготові до адекватного протистояння й активної боротьби з цим вже не новим соціальним явищем. Цей вид злочинності завдає величезних збитків власникам і користувачам ...

... , він зазвичай виконує деякі попередні дії. Першою стадією атаки зазвичай є зондування або перевірка системи або мережі на можливі точки входу. У системах без IDS атакуючий вільно може ретельно аналізувати систему з мінімальним ризиком виявлення і покарання. Маючи такий необмежений доступ, атакуючий в кінцевому рахунку може знайти вразливість і використовувати її для одержання необхідної інформац ...

0 комментариев