Навигация

Сучасні криптосистеми та їх особливості

1. Сучасні криптосистеми та їх особливості.

2. Класичні техніки шифрування.

І. Сучасні криптосистеми та їх особливості

Всі сучасні криптосхеми побудовані за принципом Кірхґоффа, тобто секретність зашифрованих повідомлень визначається секретністю ключа. Це означає, що, навіть якщо криптоаналітик знає алгоритм шифрування, він однаково не зможе розшифрувати повідомлення, якщо не має відповідного ключа. Всі класичні блочні шифри, в тому числі ГОСТ і DES, відповідають цьому принципу й спроектовані таким чином, аби унеможливити розкриття ефективніше, аніж шляхом повного перебору в межах усього ключового простору, тобто всіх можливих значень ключа. Зрозуміло, що стійкість таких шифрів визначається розміром ключа.

На формулювання поняття захисту робить вплив велика кількість різнопланових чинників, основними з яких виступають:

Ø вплив інформації на ефективність схвалюваних рішень;

Ø концепції побудови і використання захищених інформаційних систем;

Ø технічна оснащеність інформаційних систем;

Ø характеристики інформаційних систем і їх компонентів з погляду погроз збереженню інформації;

Ø потенційні можливості зловмисної дії на інформацію, її отримання і використання;

Ø наявність методів і засобів захисту інформації.

Розвиток підходів до захисту інформації відбувається під впливом перерахованих чинників, при цьому можна умовно виділити три періоди розвитку систем захисту інформації:

перший - відноситься до часу, коли обробка інформації здійснювалася за традиційними (ручними, паперовими) технологіями;

другий - для обробки інформації на регулярній основі застосовувалися засоби електронно-обчислювальної техніки перших поколінь;

третій - використання ІТ прийняло масовий і повсюдний характер. Криптосистеми діляться на симетричні (із закритим ключем) і несиметричні (з відкритим ключем). Симетричні в свою чергу діляться на блокові і потокові.

При використанні блокової криптосистеми перетворення здійснюється над цілим блоком тексту (причому блок має достатньо велику довжину).

Потоковою називається криптосистема з послідовним виконанням перетворень над елементами відкритого тексту.

При використанні потокових шифрів виробляється деяка послідовність (псевдовипадкова), яка називається «гаммою», з допомогою якої шифрується інформація.

Вимоги до потокових шрифтів:

1. Період гамми повинен бути достатньо великим для шифрування повідомлень різної довжини.

2. Гамма повинна бути важко передбаченою.

3. Генерація гамми не повинна бути дуже трудомісткою.

Слід зазначити, що алгоритми криптосистем з відкритим ключем (СВК) можна використовувати за трьома напрямками:

1. Як самостійні засоби захисту даних, що передаються чи зберігаються.

2. Як засіб для розподілу ключів. Алгоритми СВК більш трудомісткі, ніж традиційні криптосистеми. Обмін великими інформаційними потоками здійснюють за допомогою звичайних алгоритмів. А за допомогою СВК розподіляють ключі незначного інформативного обсягу.

3. Як засіб автентифікації користувачів (електронний підпис). Найбільш розповсюджені криптосистеми з відкритим ключем на сьогоднішній день:

1. Система Ель-Гамаля.

2. Криптосистеми на основі еліптичних рівнянь.

3. Алгоритм RSA.

Незважаючи на досить велике число різних криптосистем, найбільш популярна криптосистема RSA, яка розроблена в 1977 році і отримала назву на честь її творців: Рона Ривеста, Ади Шамира і Леонарда Адлемана.

Вони скористалися тим фактом, що перебування великих простих чисел в обчислювальному відношенні здійснюється легко, але розкладання на множники добутку двох таких чисел практично нездійсненне. Доведено (теорема Рабина), що розкриття шифру RSA еквівалентне такому розкладанню. Тому для будь-якої довжини ключа можна дати нижню оцінку числа операцій для розкриття шифру, а з урахуванням продуктивності сучасних комп'ютерів оцінити і необхідний на це час.

Можливість оцінити захищеність алгоритму RSA стала однією з причин популярності цієї криптосхеми на тлі десятків інших схем. Тому алгоритм RSA використовується в банківських комп'ютерних мережах, особливо для роботи з видаленими клієнтами (обслуговування кредитних карток). В даний час алгоритм RSA активно реалізується як у вигляді самостійних криптографічних продуктів, так і вбудованих засобів в популярних додатках.

Криптосистема Ель-Гамаля є альтернативою RSA й при однаковому розмірі ключа забезпечує ту ж криптостійкість.

На відміну від RSA, метод Ель-Гамаля заснований на проблемі дискретного логарифма. Якщо підносити число до степеня в скінченому полі досить легко, то відновити аргумент за значенням (тобто знайти логарифм) досить важко. Основу системи складають параметри р і g - числа, перше з яких - просте, а друге - ціле.

Еліптичні криві - математичний об'єкт, що може бути визначений над будь-яким полем (скінченим, дійсним, раціональним або комплексним).

У криптографії звичайно використовуються скінченні поля. Еліптична крива є безліччю точок (х,у), що задовольняють наступне рівняння: у2 = хЗ + ах + b, а також нескінченно віддалена точка.

Для точок на кривій досить легко вводитися операція додавання, що грає ту ж роль, що й операція множення в криптосистемах RSA і Ель-Гамаля. У реальних криптосистемах на базі еліптичних рівнянь використовується рівняння: у2 = хЗ + ах + b тосі р, де р - просте.

Проблема дискретного логарифма на еліптичній кривій полягає в наступному: дана точка О на еліптичній кривій порядку г (кількість точок на кривій) і інша точка У на цій же кривій. Потрібно знайти єдину точку х таку, що У = х, тобто У є х-им ступенем О.

Які б не були складні і надійні криптографічні системи, їх слабке місце при практичній реалізації - проблема розподілу ключів. Для того, щоб був можливий обмін конфіденційною інформацією між двома суб'єктами ІС, ключ повинен бути генерований одним з них, а потім певним чином знову ж у конфіденційному порядку переданий іншому. Тобто у загальному випадку для передачі ключа знову ж потрібне використання відповідної їй криптосистеми.

II. Класичні техніки шифрування

Класифікувати способи засекречування передаваних повідомлень можна по-різному, проте визначальних чинників всього два:

1. Чи використовуються для засекречування властивості матеріальних носіїв і матеріального середовища передачі інформації або воно здійснюється незалежно від них.

2. Чи ховається секретне повідомлення або воно просто робиться недоступним для всіх, окрім одержувача.

Усе різноманіття існуючих криптографічних методів можна звести до наступних класів перетворень:

Перестановки - метод криптографічного перетворення, що полягає в перестановці символів вихідного тексту за більш-менш складним правилом. Використовується, як правило, в сполученні з іншими методами.

Системи підстановок - найбільш простий вид перетворень, що полягає в заміні символів вихідного тексту на інші (того ж алфавіту) за більш-менш складним правилом. Для забезпечення високої криптостійкості потрібне використання великих ключів.

Гамування є також широко застосовуваним криптографічним перетворенням. Принцип шифрування гамуванням полягає в генерації гами шифру за допомогою датчика псевдовипадкових чисел і накладенні отриманої гами на відкриті дані оборотним чином. Процес дешифрування даних зводиться до повторної генерації гами шифру при відомому ключі і накладенні такої гами на' зашифровані дані. Метод гамування стає ненадійним, якщо зловмиснику стає відомий фрагмент вихідного тексту і відповідна йому шифрограма.

На даний час широко використовується блокове шифрування. Блокові шифри на практиці зустрічаються частіше, ніж «чисті» перетворення того чи іншого класу в шрифти більш високої криптостійкості. Російський і американський стандарти шифрування засновані саме на цьому класі шифрів.

У 1977 р. був розроблений, опублікований і прийнятий у світі відкритий національний стандарт шифрування даних, що не складають державної таємниці, - алгоритм DES (Data Encryption Standart). Статус DES як національний стандарт США викликав до нього цікавість із боку розроблювачів устаткування й платіжних систем. Це алгоритм з блочним шифром з ключем довжиною 56 біт. До сьогоднішнього часу найбільш ефективними методами дешифрування алгоритму DES так і залишились методи, засновані на повному переборі всіх його можливих варіантів. Решта методів побудовані на знанні додаткової інформації або відносяться до усічених версій алгоритмів.

Стандарт шифрування даних DES, розроблений фірмою ІВМ, є державним стандартом для шифрування цифрової інформації, рекомендований Асоціацією Американських Банкірів. Алгоритм БЕ8 вимагає від зловмисника перебору 72 квадриліонів можливих ключових комбінацій, забезпечуючи високий ступінь захисту при невеликих витратах. При частій зміні ключів алгоритм задовільно вирішує проблему перетворення конфіденційної інформації в недоступну.

Згодом консорціум е-рауment опублікував проект специфікації ЗDES, першого у світі міжплатформенного методу керування ключами алгоритму потрійного DES, що став стандартом для захисту інформації в банківській і фінансовій сферах. DES - це 64-бітовий блочний шифр з 64-бітовим ключем. Останній біт кожного байта в ключі є бітом парності, так що ефективна довжина ключа складає тільки 56 біт. Потрійний DES (Тгірlе DES) чи ЗDES - це DES, що виконується тричі з різними ключами. Таким чином, потрійний DES - це 64-бітовий блочний шифр з 168-бітовим ключем (плюс 24 біта парності). Експерти вважають ЗDES дуже надійним. Недоліком є те, що він значно повільніше всіх інших алгоритмів: DES сам по собі доволі повільний через застосування бітових перестановок, що ефективно розробляються на спеціальних мікросхемах, але набагато гірше на універсальних комп'ютерах, а з ЗDES потрібно виконати три операції, щоб отримати захищеність двох. Єдина причина, чому варто застосовувати потрійний DES, - це те, що він дуже добре вивчений.

ЛЕКЦІЯ 8

Тема: Криптографічні методи захисту інформації (продовження)

План

1. Симетричні та асиметричні алгоритми шифрування інформації.

2. Цифрові підписи.

3. Адміністрування ключами.

І. Симетричні та асиметричні алгоритми шифрування інформації

Симетричні алгоритми шифрування - алгоритми, які застосовуються при шифруванні інформації, особливість яких полягає у тому, що ключ шифрування та розшифрування однаковий, тобто з його допомогою можна як зашифрувати, так і розшифрувати (відновити) повідомлення.

Ці алгоритми шифрування були єдиними загально відомими до липня 1976 року.

Симетричні алгоритми шифрування поділяються на потокові та блочні.

Потокові алгоритми шифрування послідовно обробляють текст повідомлення. В потокових шифрах, потік шифротексту обчислюється на основі внутрішнього стану алгоритму, який змінюється протягом його дії. Зміна стану керується ключем та, в деяких алгоритмах, потоком відкритого тексту. RС4 є прикладом добре відомого та широко розповсюдженого потокового шифру.

Блочні алгоритми працюють з блоками фіксованого розміру. Як правило, довжина блоку дорівнює 64 бітам, але в алгоритмі АЕS використовуються блоки довжиною 128 біт. Блочний шифр подібний до поліалфавітного шифру Альберті: отримують фрагмент відкритого тексту та ключ і видають на виході шифротекст такого самого розміру. Оскільки повідомлення зазвичай довші за один блок, потрібен деякий метод склеювання послідовних блоків. Було розроблено декілька методів, що відрізняються в різних аспектах. Вони є режимами дії блочних шифрів та мають обережно обиратись під час застосування блочного шифру в криптосистемі.

До найбільш відомих симетричних алгоритмів, які досить добре себе зарекомендували, належать Twofish, Serpnt, АЕS (або Рейндайль), Blowfish, САST5, RС4, ТDES (ЗDES), та IDEА.

Асиметричні алгоритми шифрування — алгоритми шифрування, які використовують різні ключі для шифрування та дешифрування даних.

Головне досягнення асиметричного шифрування в тому , що воно дозволяє людям, що не мають існуючої домовленості про безпеку, обмінюватися секретними повідомленнями. Необхідність відправникові й одержувачеві погоджувати таємний ключ по спеціальному захищеному каналу цілком відпала. Прикладами криптосистем з відкритим ключем є Еlgamal (названа на честь автора, Тахіра Ельгамаля), RSА, Diffie-Hellman і DSA (Digital Signature Аlgorithm - винайдений Девідом Кравіцом).

Проблема керування ключами була вирішена криптографією з відкритим, або асиметричним, ключем, концепція якої була запропонована Уітфілдом Діффі і Мартіном Хеллманом у 1975 році.

Криптографія з відкритим ключем - це асиметрична схема, у якій застосовуються пари ключів: відкритий (риblіс key), що зашифровує дані, і відповідний йому закритий (ргіvatе кеу), що їх розшифровує. Відкритий ключ поширюється по усьому світу, у той час як закритий тримається в таємниці.

Хоча ключова пара математично зв'язана, обчислення закритого ключа з відкритого в практичному плані нездійсненна. Кожний, у кого є відкритий ключ, зможе зашифрувати дані, але не зможе їх розшифрувати. Тільки людина, яка володіє відповідним закритим ключем, може розшифрувати інформацію.

Поява шифрування з відкритим ключем стала технологічною революцією, яка зробила стійку криптографію доступною масам.

В основному, симетричні алгоритми шифрування вимагають менше обчислень, ніж асиметричні. На практиці це означає, що якісні асиметричні алгоритми в сотні або в тисячі разів повільніші за якісні симетричні алгоритми. Недоліком симетричних алгоритмів є необхідність мати секретний ключ з обох боків передачі інформації. Так як ключі є предметом можливого перехоплення, їх необхідно часто змінювати та передавати по безпечних каналах передачі інформації під час розповсюдження.

Симетричні алгоритми шифрування не завжди використовуються самостійно. В сучасних криптосистемах використовуються комбінації симетричних та асиметричних алгоритмів для того, щоб отримати переваги обох схем. До таких систем належить SSL, РGР та GPG.

II. Цифрові підписи

Електронним (цифровим) підписом (ЕЦП) називається приєднане до тексту його криптографічне перетворення, що дозволяє при одержанні тексту іншим користувачем перевірити авторство і дійсність повідомлення.

Робота зі створення ЕЦП стала можливою з появою систем автоматизації діловодства і документообігу (САДД), що включають програмно-апаратне забезпечення обробки ЕЦП.

Електронний цифровий підпис став актуальним з розвитком банківських технологій і поширенням систем безготівкових розрахунків. Процедура цифрового підписування полягає у томy, що на основі вмісту файлу і ключа підписування обчислюється визначений набір символів, що зветься цифровим підписом. Алгоритми обчислень можуть відрізнятися, але всі вони використовують стискання вихідного документа за допомогою хеш-функції. На основі таємного ключа підписування і хеш-функції формується цифровий підпис і визначений відкритий ключ, щоб отримувач зміг його перевірити.

Потенційному шахраю, який би взявся за підписом автора відшукати його секретний ключ, треба розв'язати комбінаторну задачу з таким обсягом комп'ютерного перебору варіантів, якого вистачить практично на все його життя. Адресату, що отримав документ електронною поштою, досить запустити програму, що на основі вмісту файлу і обчислює певне значення і порівнює його з відкритим зразком цифрового підпису. Рівність значень доводить, що документ не модифікувався, тобто саме цей документ завізовано відповідним секретним ключем підписування. Цифровий підпис робить юридично чинним документом не роздрукування документа, а сам комп'ютерний файл.

ЕЦП може служити аналогом усякого роду печаток і штампів організації. Адже вони видаються визначеному працівникові канцелярії підприємства з єдиною функцією - засвідчувати підпису керівників організації.

Електронна форма документа, збережена й оброблювана САДД, являє собою реєстраційну картку (РК) і один або кілька файлів із умістом документа. В ній утримуються зведення про реєстраційний номер і дату документа, а також інші реквізити для його пошуку, класифікації і контролю виконання.

Реєстраційні картки документів заповнюються одними працівниками -секретарями і виконавцями, а підпис на документах ставлять інші люди, як правило, керівники.

Корпоративна САДД - це кілька установок системи в центральному органі підприємства і його дочірніх організацій.

Кожна із САДД установлена на локальній мережі окремої організації, а між собою системи можуть спілкуватися по електронній пошті. Природно САДД повинні уміти використовувати ЕЦП як для підпису і перевірки підпису файлів, так і при прийомі і передачі повідомлень по електронній пошті. Ряд із пропонованих на вітчизняному ринку САДД мають таку можливість, у тому числі одна з розповсюджених у Росії САДД - «СПРАВА» компанії «Електронні офісні системи».

Для того, щоб використовувати ЕЦП у САДД, потрібні:

Ø «секретні» ключі для користувачів із правом нанесення підпису;

Ø «несекретні» сертифікати ключів, за допомогою яких здійснюється перевірка підписів іншими користувачами.

Для того, щоб створити секретний ключ і сертифікат, а вони створюються одночасно, потрібен центр керування ключовою системою (ЦККС). У функції ЦККС може входити:

Ø створення ключів і сертифікатів;

Ø перевірка їхньої дійсності;

Ø ведення списку відкликаних сертифікатів (сертифікатів ключів, що перестали діяти внаслідок різних причин, наприклад, скінчився термін дії ключа або ключ скомпрометований - загублений і т.п.).

Якщо передбачається обмін підписаними документами з зовнішніми організаціями, то можна скористатися послугами, наданими центрами колективного користування, що їх засвідчують. А можна створити і корпоративний ЦККС, діяльність якого поширюється тільки на власну організацію і підвідомчі їй підприємства або установи. Склад подібного ЦККС може бути мінімальний: окремий комп'ютер, що працює під керуванням ОС Windows 2000 Server, програмне забезпечення (ПО), що керує Microsoft Certificate Services, і ПО криптопровайдера, що має сертифікат ФАПСИ, наприклад, Криптопро CSP для формування ключів ЕЦП.

Секретні ключі, записані ЦККС на ключових носіях, передаються користувачам, що мають право підпису. Як ключові носії можуть використовуватися дискети, інтелектуальні карти і т.п.

Використання ЕЦП в майбутньому дозволить скоротити непродуктивні витрати і значно збільшити швидкість поширення документів. Може значно зменшитися обсяг споживання паперу за рахунок виключення копіювання екземплярів документів при їхньому розсиланні в підрозділи і підвідомчі організації. Стануть непотрібними журнали передачі документів, аркуші узгодження й інші супровідні документи. Знизиться потреба в копіювальній техніці і видаткових матеріалах, а також звільнить виконавців документів від рутинних операцій при узгодженні й оформленні документів.

В Україні всі стосунки електронний документів та підписів визначаються Законами України «Про електронні документи та електронний документообіг» та «Про електронний цифровий підпис».

IV. Адміністрування ключами

Крім вибору криптографічної системи, що підходить для конкретної інформаційної системи, важлива проблема - адміністрування ключами. Якою б не була складною й надійною сама криптосистема, вона заснована на використанні ключів. Якщо для забезпечення конфіденційного обміну інформацією між двома користувачами процес обміну ключами тривіальний, то в ІС, де кількість користувачів складає десятки й сотні, управління ключами -серйозна проблема.

Під ключовою інформацією розуміється сукупність усіх діючих у ІС ключів. Якщо не забезпечене досить надійне управління ключовою інформацією, то, заволодівши нею, зловмисник одержує необмежений доступ до всієї інформації.

Адміністрування ключами - інформаційний процес, що містить в собі три елементи:

1.Генерацію ключів.

2.Накопичення ключів (організація їхнього збереження, обліку й вилучення).

3.Розподіл ключів між користувачами.

У загальному випадку задача управління ключами зводиться до створення такого протоколу розподілу ключів, який повинен забезпечувати:

Ø можливість розосередження розподілу ключів;

Ø взаємне підтвердження дійсності учасників сеансу;

Ø підтвердження вірогідності сеансу механізмом запиту-відповіді, використання для цього програмних або апаратних засобів;

Ø використання під час обміну ключами мінімального числа повідомлень.

ЛЕКЦІЯ 9

Тема: Стандарти із захисту інформації

План

Похожие работы

... і особи, тобто пересічні громадяни, які не завжди мають змогу розібратися в складних юридичних механізмах захисту своїх прав. Форми захисту До захисту авторських прав застосовуються такі ж форми захисту як і до інших цивільних прав та інтересів. А саме: юрисдикційні та неюрисдикційні. Переважною формою неюрисдикційного захисту є самозахист, що проявляється в активних чи пасивних діях особи ...

... заціях для обміну інформацією усе ширше використовують електронну пошту, що без додаткових засобів захисту може стати надбанням сторонніх осіб. Самим надійним захистом від несанкціонованого доступу до переданої інформації і програмних продуктів ПК є застосування різноманітних методів шифрування (криптографічних методів захисту інформації). Криптографічні методи захисту інформації - це спеціальні ...

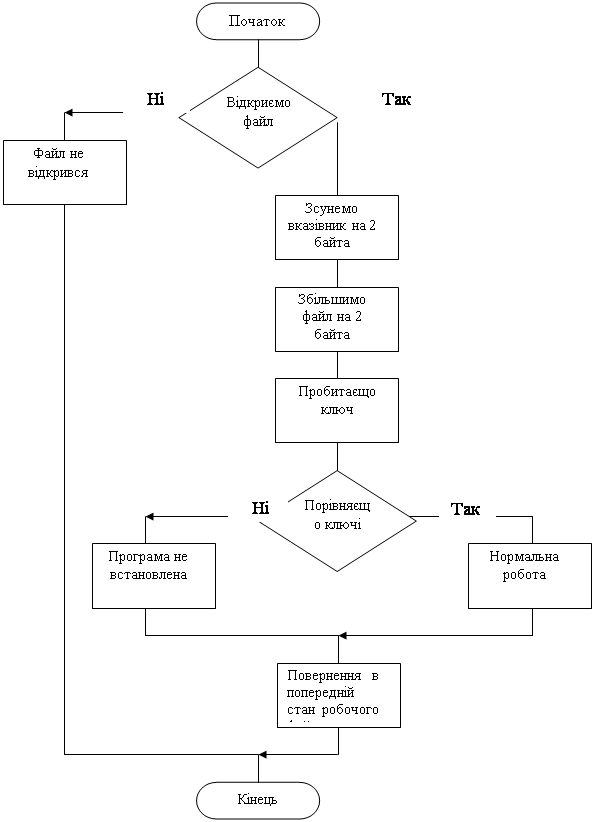

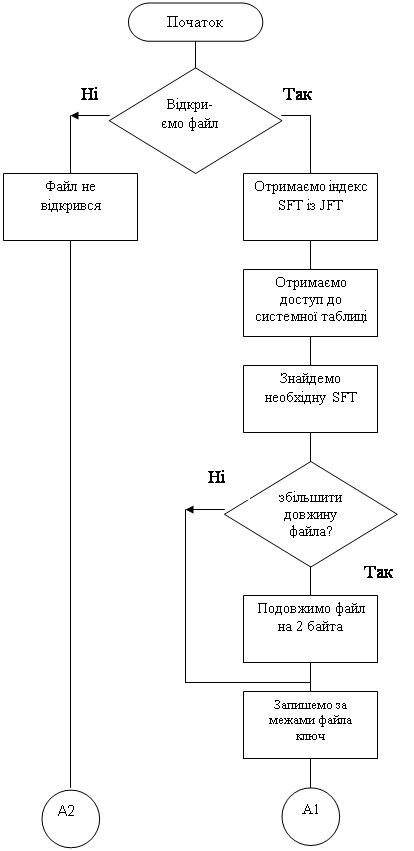

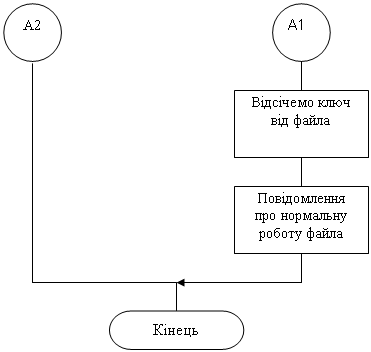

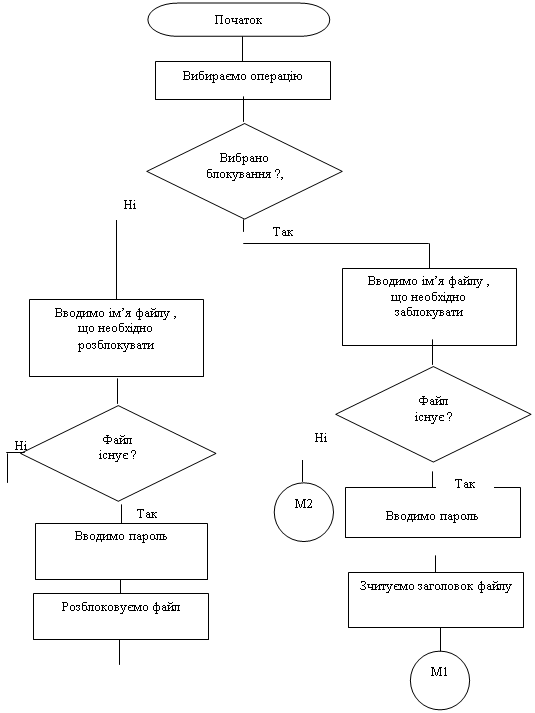

... ї дискети). Очевидно, що для жорсткості захисту розглянуті методи можуть використовуватися спільно в різноманітних комбінаціях. 3. Постанова задачі та методи її реалізації 3.1 Захист файлів від запису 3.1.1 Процес підготування програми на мові ассемблера Процес підготування і налагодження програми включає такі етапи: підготування вихідного тексту програми за допомогою будь-якого ...

... і від неправомірного відтворення і використання об'єктів авторських і суміжних прав шляхом хабарництва, сприяють уникненню державного контролю за зазначеними процесами. Як уже зазначалося, цільної системи захисту права інтелектуальної власності в Україні ще немає. Є лише розрізнені, часто неузгоджені між собою правові норми, що містять чинні закони України про інтелектуальну власність. Найбільш ...

0 комментариев