Навигация

Основні терміни та поняття

1. Основні терміни та поняття.

2. Історія і законодавча база криптографії.

І. Основні терміни та поняття

Криптографія (від грецького kryptos - прихований і graphein - писати) -наука про математичні методи забезпечення конфіденційності і автентичності інформації.

Розвинулась дана наука з практичної потреби передавати важливі відомості найнадійнішим чином. Для сучасної криптографії характерне використання відкритих алгоритмів шифрування, що припускають використання обчислювальних засобів. Відомо більш десятка перевірених алгоритмів шифрування, які при використанні ключа достатньої довжини і коректної реалізації алгоритму роблять шифрований текст недоступним для криптоаналізу. Широко використовуються такі алгоритми шифрування, як Twofish, IDEA, RС4 та ін.

В криптографії застосовуються такі поняття:

Шифрування- процес перетворення звичайної інформації (відкритого тексту) в шифротекст.

Дешифрування - процес перетворення зашифрованої інформації у придатну для читання інформацію.

Кодування - заміна логічних (смислових) елементів, наприклад, слів.

Шифром називається пара алгоритмів шифрування-дешифрування.

Дія шифру керується як алгоритмами, так і в кожному випадку, ключем.

Ключ - це секретний параметр (в ідеалі, відомий лише двом сторонам) для окремого контексту під час передачі повідомлення.

Ключі мають велику важливість, оскільки без змінних ключів алгоритми шифрування легко зламуються і непридатні для використання в більшості випадків. Історично склалось так, що шифри часто використовуються для шифрування та дешифрування без виконання додаткових процедур, таких як аутентифікація або перевірка цілісності.

Алфавіт - кінцева множина, використовувана для кодування інформаційних знаків.

Текст - впорядкований набір з елементів алфавіту

Відкритий текст - початкове повідомлення, яке повинен захистити криптограф.

Стійкість - здатність протистояти спробам техніки і знаннями криптоаналізу розшифрувати перехоплене повідомлення, розкрити ключ шифру або порушити цілісність, достовірність інформації.

Криптостійкість - характеристика шифру, визначальна його стійкість до процесу дешифрування. Вимірюється кількість всіляких ключів, середній час, який потрібен для криптоаналізу з одним ключем.

В англійській мові слова криптографія та криптологія інколи мають однакове значення. В той час, як деколи під криптографією може розумітись використання та дослідження технологій шифрування, а під криптологією — дослідження криптографії.

Дослідження характеристик мов, що мають будь-яке відношення до криптрлогії, таких як частоти появи певних літер, комбінацій літер, загальні шаблони тощо, називається криптолінгвістикою.

Система криптографічного захисту повинна забезпечувати:

Ø Конфіденційність - інформація повинна бути захищена від несанкціонованого прочитання як при зберіганні, так і при передачі. Якщо порівнювати з паперовою технологією, то це аналогічно запечатуванню інформації в конверт. Зміст стає відомим тільки після того, як буде відкритий запечатаний конверт. Криптографічний захист забезпечується шифруванням.

Ø Контроль доступу - інформація повинна бути доступна тільки для того, кому вона призначена. Якщо порівнювати з паперовою технологією, то тільки дозволений одержувач може відкрити запечатаний конверт. У системах криптографічного захисту це забезпечується шифруванням.

Ø Аутентифікація - можливість однозначно ідентифікувати відправника. Якщо порівнювати з паперовою технологією, то це аналогічно підпису відправника. У системах криптографічного захисту забезпечується електронним цифровим підписом і сертифікатом.

Ø Цілісність - інформація повинна бути захищена від несанкціонованої модифікації як при зберіганні, так і при передачі. У системах криптографічного захисту забезпечується електронним цифровим підписом і імітозахистом.

Ø Невідмовність - відправник не може відмовитися від довершеної дії. Якщо порівнювати з паперовою технологією, то це аналогічно пред'явленню відправником паспорта перед виконанням дії. У системах криптографічного захисту забезпечується електронним цифровим підписом і сертифікатом.

З ускладненням інформаційних взаємодій в людському суспільстві виникли і продовжують виникати нові завдання по їх захисту, деякі з них були вирішені в рамках криптографії, що привело до розвитку принципово нових підходів і методів.

II. Історія і законодавча база криптографії

Найперші форми тайнопису вимагали не більше ніж аналог олівця та паперу, оскільки в ті часи більшість людей не могли читати. Поширення писемності серед ворогів викликало потребу саме в криптографії.

Основними типами класичних шифрів є перестановочні шифри, які змінюють порядок літер в повідомленні, та підстановочні шифри, які систематично замінюють літери або групи літер іншими літерами або групами літер. Одним із ранніх підстановочних шифрів був шифр Цезаря, в якому кожна літера в повідомленні замінювалась літерою через декілька позицій із абетки. Цей шифр отримав ім'я Юлія Цезаря, який його використовував зі зсувом в 3 позиції для спілкування з генералами під час військових кампаній, "подібно до коду ЕХСЕSS-3 в булевій алгебрі.

Стеганографія (тобто приховування факту наявності повідомлення взагалі) також була розроблена в давні часи. Зокрема, Геродот приховав повідомлення - татуювання на поголеній голові раба - під новим волоссям. До сучасних прикладів стеганографії належать невидимі чорнила, мікрокрапки, цифрові водяні знаки, що застосовуються для приховування інформації.

Після відкриття частотного аналізу арабським вченим аль-Кінді в 9-му столітті, майже всі такі шифри стали більш-менш легко зламними досвідченим фахівцем. Класичні шифри зберегли популярність, в основному, у вигляді головоломок (криптограм). Це тривало до винаходу поліалфавітного шифру Альберті Леоном-Баттістою приблизно в 1467 році (хоча існують свідчення того, що знання про такі шифри існували серед арабських вчених). Винахід Альберті полягав в тому, щоб використовувати різні шифри (наприклад, алфавіти підстановки) для різних частин повідомлення. Йому також належить винахід того, що може вважатись першим шифрувальним приладом: колесо, що частково реалізовувало його винахід.

В поліалфавітному шифрі Вігнера алгоритм шифрування використовує ключове слово, яке керує підстановкою літер в залежності від того, яка літера ключового слова використовується. В середині XIX ст. Чарльз Беббідж показав, що поліалфавітні шифри цього типу залишились частково беззахисними перед частотним аналізом.

Хоча частотний аналіз є потужною та загальною технікою, шифрування на практиці часто було ефективним, оскільки багато із криптоаналітиків не знали цю техніку. Дешифрування повідомлень без частотного аналізу практично означало необхідність знання використаного шифру, спонукуючи таким чином для отримання алгоритму до шпигунства, підкупу, крадіжок, зрад тощо.

В XIX столітті було визнано, що збереження алгоритму шифрування в таємниці не забезпечує захист від зламу. Саме збереження в таємниці ключа має бути достатньою умовою захисту інформації нормальним шифром. Цей фундаментальний принцип було вперше проголошено в 1883 р. Огюстом Кірхґоффом, і загальновідомий як принцип Кірхґоффа.

Одним з найперших механічних приладів для допомоги в шифруванні був створений ще в стародавній Греції. Це скітало - палиця, що використовувалась спартанцями в якості перестановочного шифру. В Середньовіччя було винайдено інші засоби, такі як дірочний шифр, що також використовувався для часткової стенографії. Разом із винаходом поліалфавітних шифрів було розроблено досконаліші засоби, такі як власний винахід Альберті -шифрувальний диск табула ректа Йогана Тритеміуса та мультициліндр Томаса Джефферсона (повторно винайдений Базерієсом приблизно в 1900 році).

Декілька механічних шифрувально/дешифрувальних приладів було створено на початку 20-го століття, і багато запатентовано, серед них роторні машини- найвідомішою серед них є автомат Енігма (рис.6.1) (реалізовував складний електро-механічний поліалфавітний шифр для захисту таємних повідомлень), що використовувався Німеччиною з кінця 20-х років і до завершення Другої світової війни.

Рис. 6.1. Прилад Енігма

Поява цифрових комп'ютерів та електроніки після Другої світової війни зробило можливим появу складніших шифрів. Більше того, комп'ютери дозволяли шифрувати будь-які дані, які можна представити в комп'ютері у двійковому виді, на відміну від класичних шифрів, які розроблялись для шифрування письмових текстів. Це зробило непридатними для застосування лінгвістичні підходи в криптоаналізі.

Комп'ютери знайшли застосування у криптоаналізі, що певною мірою, компенсувало підвищення складності шифрів.

Широкі академічні дослідження криптографії з'явились порівняно нещодавно - починаючи з середини 1970-х разом із появою відкритої специфікації стандарту DES (Data Encryption Standard) Національного Бюро Стандартів СІЛА, публікацій Діффі-Хелмана та оприлюдненням алгоритму RSA. Відтоді криптографія перетворилась на загальнопоширений інструмент для передачі даних в комп'ютерних мережах та захисту інформації взагалі. Сучасний рівень безпеки багатьох криптографічних методів базується на складності деяких обчислювальних проблем, таких як розклад цілих чисел або проблеми з дискретними логарифмами.

Зараз криптографія інтенсивно використовує математичний апарат, включно з теорією інформації, теорією обчислювальної складності, статистики, комбінаторики, абстрактної алгебри та теорії чисел. Криптографія є також не звичним відгалуженням інженерії. Існують дослідження з приводу взаємозв'язків між криптографічними проблемами та квантовою фізикою.

Законодавчою базою криптографії в Україні є «Положення про порядок розроблення, виготовлення та експлуатації засобів криптографічного захисту

конфіденційної інформації» (від 30.04.2004), розроблене відповідно до Законів України «Про інформацію», «Про підприємництво», «Про захист прав споживачів», Положення про порядок здійснення криптографічного захисту інформації в Україні, затвердженого Указом Президента України від 22 травня 1998 р., та Інструкцій про умови і правила провадження підприємницької діяльності.

Це Положення визначає вимоги до порядку розроблення, виробництва та експлуатації засобів криптографічного захисту конфіденційної інформації та відкритої інформації з використанням електронного цифрового підпису.

Вимоги цього Положення обов'язкові для виконання:

Ø суб'єктами господарювання незалежно від форм власності, діяльність яких пов'язана з розробленням, виробництвом, сертифікаційними випробуваннями (експертними роботами) та експлуатацією засобів криптографічного захисту конфіденційної інформації, а також відкритої інформації з використанням електронного цифрового підпису;

Ø державними органами в частині розроблення, виробництва, сертифікаційних випробувань (експертних робіт) та експлуатації засобів криптографічного захисту відкритої інформації з використанням електронного цифрового підпису.

В свою чергу дія даного Положення не поширюється на діяльність, пов'язану із розробленням, виробництвом та експлуатацією засобів криптографічного захисту конфіденційної інформації, що є державною власністю.

ЛЕКЦІЯ 7

Тема: Криптографічні методи захисту інформації

План

Похожие работы

... і особи, тобто пересічні громадяни, які не завжди мають змогу розібратися в складних юридичних механізмах захисту своїх прав. Форми захисту До захисту авторських прав застосовуються такі ж форми захисту як і до інших цивільних прав та інтересів. А саме: юрисдикційні та неюрисдикційні. Переважною формою неюрисдикційного захисту є самозахист, що проявляється в активних чи пасивних діях особи ...

... заціях для обміну інформацією усе ширше використовують електронну пошту, що без додаткових засобів захисту може стати надбанням сторонніх осіб. Самим надійним захистом від несанкціонованого доступу до переданої інформації і програмних продуктів ПК є застосування різноманітних методів шифрування (криптографічних методів захисту інформації). Криптографічні методи захисту інформації - це спеціальні ...

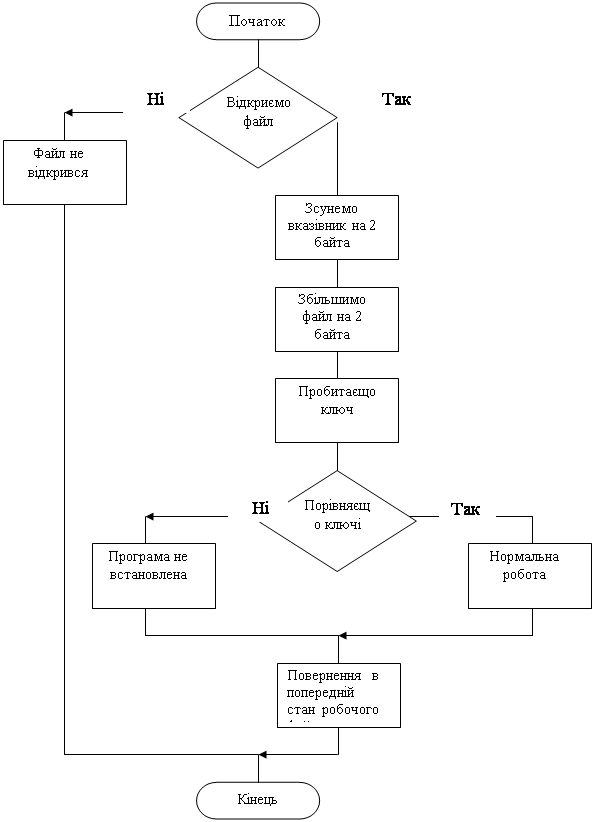

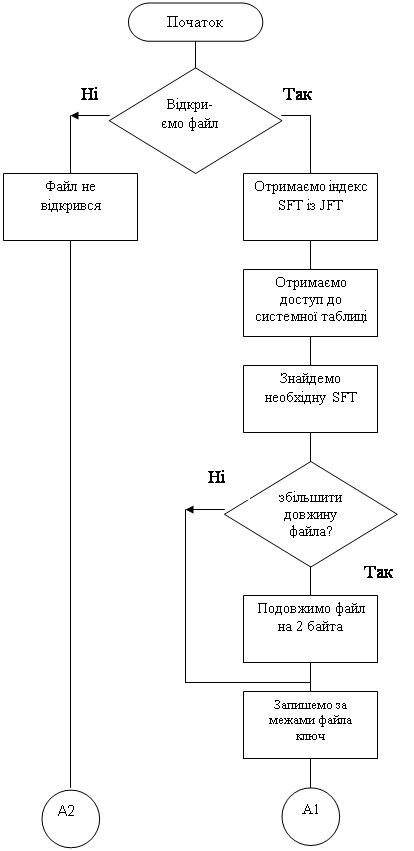

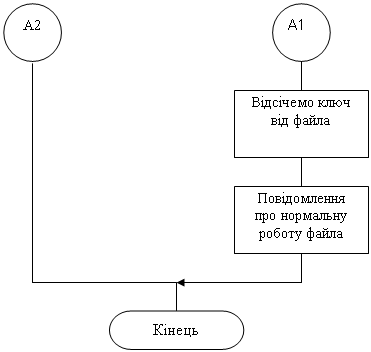

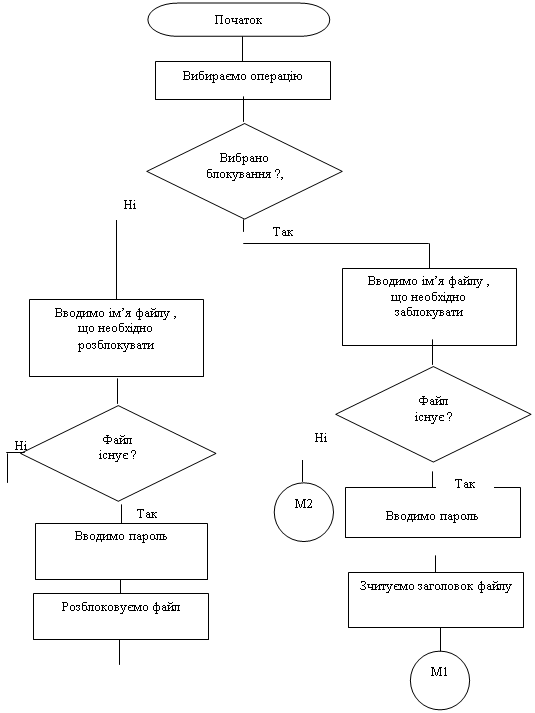

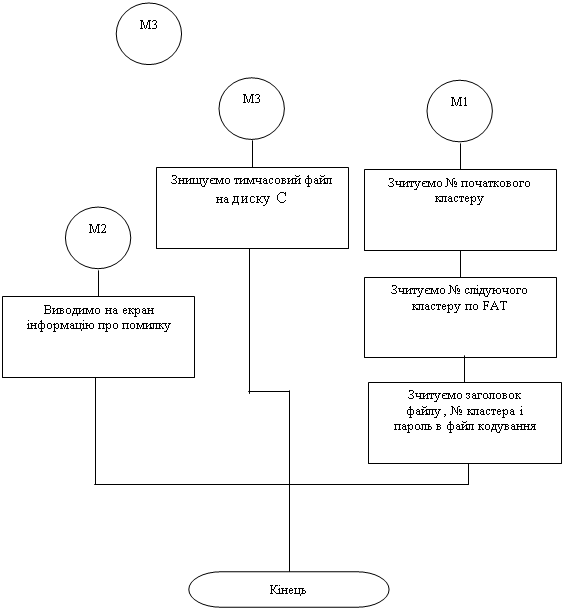

... ї дискети). Очевидно, що для жорсткості захисту розглянуті методи можуть використовуватися спільно в різноманітних комбінаціях. 3. Постанова задачі та методи її реалізації 3.1 Захист файлів від запису 3.1.1 Процес підготування програми на мові ассемблера Процес підготування і налагодження програми включає такі етапи: підготування вихідного тексту програми за допомогою будь-якого ...

... і від неправомірного відтворення і використання об'єктів авторських і суміжних прав шляхом хабарництва, сприяють уникненню державного контролю за зазначеними процесами. Як уже зазначалося, цільної системи захисту права інтелектуальної власності в Україні ще немає. Є лише розрізнені, часто неузгоджені між собою правові норми, що містять чинні закони України про інтелектуальну власність. Найбільш ...

0 комментариев