Навигация

Парольна ідентифікація

1. Парольна ідентифікація

Ще не дуже давно парольна ідентифікація була чи ледве не єдиним способом визначення особистості користувача. Справа в тому, що парольна ідентифікація найбільш проста як у реалізації, так й у використанні. Суть її зводиться до наступного. Кожен зареєстрований користувач системи одержує набір персональних реквізитів (звичайно використаються пари: логін-пароль). Далі при кожній спробі входу людина повинна вказати свою інформацію. Оскільки вона унікальна для кожного користувача, то на підставі її система й робить висновок про особистість та ідентифікує.

Недоліком парольної ідентифікації є значна залежність надійності ідентифікації від користувачів, точніше від обраних ними паролів. Справа в тому, що більшість людей використовують ненадійні ключові слова, які легко підбираються. Фахівці в області інформаційної безпеки радять використати довгі паролі, що складаються з безладного сполучення букв, цифр і різних символів.

2. Апаратна ідентифікація

Цей принцип ідентифікації ґрунтується на визначенні особистості користувача за певним предметом, ключем, що перебуває в його ексклюзивному користуванні. Мова йде про спеціальні електронні ключі. На даний момент найбільше поширення одержали два типи пристроїв. До першого ставляться всілякі карти. їх досить багато, і працюють вони за різними принципами. Так, наприклад, досить зручні у використанні безконтактні карти (їх ще називають проксіміті-карти), які дозволяють користувачам проходити ідентифікацію як у комп'ютерних системах, так й у системах доступу в приміщення. Найбільш надійними вважаються смарт-карти - аналоги звичних багатьом людям банківських карт. Крім того, є й більш дешеві, але менш стійкі до злому карти: магнітні, зі штрих-кодом і т.д.( рис. 3.1).

Рис. 3.1. Картки ідентифікації користувача

Іншим типом ключів, які можуть використатися для апаратної ідентифікації, є так звані токени (рис. 3.2). Ці пристрої мають власну захищену пам'ять і підключаються безпосередньо до одного з портів комп'ютера (USB, LPT).

Рис. 3.2. Токен

Головним достоїнством застосування апаратної ідентифікації є досить висока надійність. У пам'яті токенів можуть зберігатися ключі, підібрати які хакерам не вдасться. Крім того, у них реалізовано чимало різних захисних механізмів. А вбудований мікропроцесор дозволяє електронному ключу не тільки брати участь у процесі ідентифікації користувача, але й виконувати деякі інші корисні функції.

Недоліком апаратної ідентифікації є висока ціна. Взагалі ж останнім часом вартість як самих електронних ключів, так і програмного забезпечення, що може працювати з ними, помітно знизилася. Проте для введення в експлуатацію системи майнової ідентифікації однаково будуть потрібні деякі вкладення. Все-таки кожного зареєстрованого користувача потрібно забезпечити персональними токенами. Крім того, згодом деякі типи ключів можуть зношуватися або можуть бути загублені користувачами.

3. Біометрична ідентифікація

Біометрія - це ідентифікація людини за унікальними, властивими тільки їй біологічними ознаками. Сьогодні експлуатується вже більше десятка різних біометричних ознак. Причому для найпоширеніших з них (відбитки пальців і райдужна оболонка ока) існує безліч різних за принципом дії сканерів (рис. 3.1). Так що користувачам, що вирішили використати біометричну ідентифікацію, є із чого вибрати.

Рис. 3.3. Дактилоскопічний сканер

Головною перевагою біометричних технологій є найвища надійність. І дійсно, усі знають, що двох людей з однаковими відбитками пальців у природі просто не існує. Правда, сьогодні вже відомо кілька способів обману дактилоскопічних сканерів. Наприклад, потрібні відбитки пальців можуть бути перенесені на плівку або до пристрою може бути прикладена велика фотографія пальця зареєстрованого користувача. Втім, треба зізнатися, що сучасні пристрої вже не попадаються на такі прості виверти. Так що зловмисникам доводиться видумувати все нові й нові способи обману біометричних сканерів.

Основним недоліком біометричної ідентифікації є вартість устаткування. Адже для кожного комп'ютера, що входять до цієї системи, необхідно придбати власний сканер. Варто також відзначити, що подібні дешеві сканери недовговічні. Крім того, у них досить високий відсоток помилок другого роду (відмова в доступі зареєстрованому користувачеві). Тому користувачеві доводиться вибирати, який пристрій придбати - дорожчий й кращий або дешевший й гірший.

Багатофакторна ідентифікація. Поступово все більшого поширення одержує багатофакторна ідентифікація, коли для визначення особистості застосовується відразу кілька параметрів.

Рис. 3.4. Пристрій для багатофакторної ідентифікації

Причому комбінуватися ці фактори можуть у довільному порядку. Втім, сьогодні в переважній більшості випадків використається тільки одна пара: парольний захист і токен. У цьому випадку користувач може не боятися підбору його пароля зловмисником (без електронного ключа вона працювати не буде), а також крадіжки токена (він не буде працювати без пароля). Втім, у деяких системах застосовуються максимально надійні процедури ідентифікації. У них одночасно використаються паролі, токени й біометричні характеристики людини.

II. Основні принципи та методи аутентифікації

Аутентифікацією - називається процедура верифікації належності ідентифікатора суб'єкту.

Аутентифікація здійснюється на основі того чи іншого секретного елемента (аутентифікатора), який є у розпорядженні як суб'єкта, так і інформаційної системи. Звичайно, інформаційна система має в розпорядженні не сам секретний елемент, а деяку інформацію про нього, на основі якої приймається рішення про адекватність суб'єкта ідентифікатору. Наприклад, перед початком інтерактивного сеансу роботи більшість операційних систем запитують у користувача його ім'я та пароль. Введене ім'я є ідентифікатором користувача, а його пароль - аутентифікатором. Операційна система зазвичай зберігає не сам пароль, а його хеш-суму, що забезпечує складність відновлення пароля.

В інформаційних технологіях використовуються такі методи аутентифікації:

Ø однобічна аутентифікація, коли клієнт системи для доступу до інформації доводить свою аутентичність;

Ø двобічна аутентифікація, коли, крім клієнта, свою аутентичність повинна підтверджувати і система (наприклад, банк);

Ø трибічна аутентифікація, коли використовується так звана нотаріальна служба аутентифікації для підтвердження достовірності кожного з партнерів в обміні інформацією.

Методи аутентифікації також умовно можна поділити на однофакторні та двофакторні.

Однофакторні методи діляться на:

• логічні (паролі, ключові фрази, які вводяться з клавіатури комп'ютера чи клавіатури спеціалізованого пристрою);

• ідентифікаційні (носієм ключової інформації є фізичні об'єкти: дискета, магнітна карта, смарт-карта, штрих-кодова карта тощо. Недоліки: для зчитування інформації з фізичного об'єкта (носія) необхідний спеціальний рідер; носій можна загубити, випадково пошкодити, його можуть викрасти або зробити копію).

• біометричні (в їх основі - аналіз унікальних характеристик людини, наприклад: відбитки пальців, малюнок райдужної оболонки ока, голос, обличчя. Недоліки: біометричні методи дорогі і складні в обслуговуванні; чутливі до зміни параметрів носія інформації; володіють низькою достовірністю; призначені тільки для аутентифікації людей, а не програм або інших ресурсів).

Аутентифікація за відбитками пальців. Ця біометрична технологія, цілком імовірно, в майбутньому використовуватиметься найширше. Переваги засобів доступу по відбитку пальця - простота використання, зручність і надійність. Весь процес ідентифікації здійснюється досить швидко і не вимагає особливих зусиль від користувачів. Вірогідність помилки при ідентифікації користувача набагато менша порівняно з іншими біометричними методами.

Використання геометрії руки. Цей метод сьогодні застосовується в більш ніж 8000 організацій, включаючи Колумбійський законодавчий орган, Міжнародний Аеропорт Сан-Франциско, лікарні і імміграційні служби. Переваги ідентифікації по геометрії долоні порівнянні з аутентифікацією по відбитку пальця в питаннях надійності, хоча пристрій для прочитування відбитків долонь займає більше місця. Найбільш досконалий пристрій, Напсікеу, сканує як внутрішню, так і бічну сторону руки.

Аутентифікація за райдужною оболонкою ока. Перевага сканування райдужної оболонки полягає в тому, що зразок плям на оболонці знаходиться на поверхні ока, і від користувача не вимагається спеціальних зусиль. Фактично відеозображення ока може бути відскановане на відстані метра, що робить можливим використання таких сканерів в банкоматах. Ідентифікуючі параметри можуть скануватися і кодуватися, зокрема, і у людей з ослабленим зором, але непошкодженою райдужною оболонкою.

Аутентифікація за сітківкою ока. Сканування сітківки відбувається з використанням інфрачервоного світла низької інтенсивності, направленого через зіницю до кровоносних судин на задній стінці ока. Сканери для сітківки ока набули великого поширення в надсекретних системах контролю доступу, оскільки ці засоби аутентифікації характеризуються одним з найнижчих відсотків відмови в доступі зареєстрованим користувачам і майже нульовим відсотком помилкового доступу.

Аутентифікація за рисами особи (за геометрією особи) - один з напрямів, що швидко розвиваються, в біометричній індустрії. Розвиток цього напряму пов'язаний з швидким зростанням мультимедійних відео-технологій. Проте більшість розробників поки зазнають труднощі в досягненні високого рівня виконання таких пристроїв. Проте можна чекати появу в найближчому майбутньому спеціальних пристроїв ідентифікації особи за рисами обличчя в залах аеропортів для захисту від терористів і т. ін.

Двофакторні методи аутентифікації отримують в результаті комбінації двох різних однофакторних методів, частіше всього ідентифікаційного та логічного. Наприклад: «пароль + дискета», «магнітна карта + PIN».

Кожен клас методів має свої переваги і недоліки. Майже всі методи аутентифікації страждають на один недолік - вони, насправді, аутентифікують не конкретного суб'єкта, а лише фіксують той факт, що аутентифікатор суб'єкта відповідає його ідентифікатору. Тобто всі відомі методи не захищені від компрометації аутентифікатора.

ЛЕКЦІЯ 4

Тема: Захист даних від несанкціонованого доступу (НСД)

План

1. Основні принципи захисту даних від НСД.

2. Моделі управління доступом.

3. Технічні можливості зловмисника і засоби знімання інформації.

4. Технічні засоби захисту даних від їх витоку.

І. Основні принципи захисту даних від НСД

Одним з напрямків захисту інформації в інформаційних системах є технічний захист інформації (ТЗІ). У свою чергу, питання ТЗІ розбиваються на два великих класи завдань: захист інформації від несанкціонованого доступу і захисту інформації від витоку технічними каналами. Під НСД мається на увазі доступ до інформації, що порушує встановлену в інформаційній системі політику розмежування доступу. Під технічними каналами розуміються канали сторонніх електромагнітних випромінювань і наведень, акустичні канали, оптичні канали й ін.

Захист від НСД може здійснюватися в різних складових інформаційної системи:

1. Прикладне й системне ПЗ.

2. Апаратна частина серверів і робочих станцій.

3. Комунікаційне устаткування й канали зв'язку.

4. Периметр інформаційної системи.

Для захисту інформації на рівні прикладного й системного ПЗ використовуються:

Ø системи розмежування доступу до інформації;

Ø системи ідентифікації й аутентифікації;

Ø системи аудиту й моніторингу;

Ø системи антивірусного захисту.

Для захисту інформації на рівні апаратного забезпечення в икористовуються:

Ø апаратні ключі;

Ø системи сигналізації;

Ø засоби блокування пристроїв і інтерфейсів вводу-виводу інформації.

У комунікаційних системах використовуються наступні засоби мережевого захисту інформації:

Ø міжмережеві екрани (Firewall) - для блокування атак із зовнішнього середовища (Casio РІХ Fігеwall, Symantec Enterprise FirewallTM, Alteon Switched Firewall). Вони управляють проходженням мережевого трафіка відповідно до правил (policies) безпеки. Як правило, міжмережеві екрани встановлюються на вході мережі й розділяють внутрішні (частки) і зовнішні (загального доступу) мережі;

Ø системи виявлення вторгнень (IDS - Intrusion Detection System) - для

виявлення спроб несанкціонованого доступу як ззовні, так і усередині мережі, захисту від атак типу «відмова в обслуговуванні» (Cisco Secure IDS, Intruder Alert i NetProwel від компанії Symantec. Дані системи здатні запобігти шкідливим діям, що дозволяє знизити час простою в результаті атаки та витрати на підтримку працездатності мережі;

Ø засоби створення віртуальних приватних мереж (VPN - Virtual Private Network) - для організації захищених каналів передачі даних через незахищене середовище (Symantec Enterprise VPN, Cisco IOS VPN, Cisco VPN concentrator. Віртуальні приватні мережі забезпечують прозоре для користувача з'єднання локальних мереж, зберігаючи при цьому конфіденційність і цілісність інформації шляхом її динамічного шифрування;

Ø засоби аналізу захищеності - для аналізу захищеності корпоративної мережі й виявлення можливих каналів реалізації погроз інформації (Symantec Enterprise Security Manager, Symantec NetRecon). їхнє застосування дозволяє запобігти можливим атакам на корпоративну мережу, оптимізувати витрати на захист інформації й контролювати поточний стан захищеності мережі.

Для захисту периметра інформаційної системи створюються:

Ø системи охоронної й пожежної сигналізації;

Ø системи цифрового відеоспостереження;

Ø системи контролю й керування доступом (СККД).

При створенні програмно-апаратних засобів захисту від есанкціонованого доступу керуються наступними принципами:

1) принцип обґрунтованості доступу (виконавець повинен мати достатню «форму допуску» до закритої інформації, відомості про яку потрібні йому для повноцінного виконання професійних обов'язків);

2) принцип достатньої глибини контролю доступу (СЗІ повинні включати механізми контролю доступу до всіх видів інформаційних і програмних ресурсів);

3) принцип розмежування потоків інформації (не дозволяє переписувати закриту інформацію на незакриті носії; здійснюється мічення на носії інформації і ідентифікація цих носіїв);

4) принцип чистоти повторно використовуваних ресурсів (звільнення від закритої інформації ресурсів при їх видаленні);

5) принцип персональної відповідальності (виконавець повинен нести персональну відповідальність за свою діяльність в системі, включаючи всі дії із закритою інформацією);

6) принцип цілісності засобів захисту (засоби захисту повинні точно виконувати свої функції і бути ізольовані від користувача).

II. Моделі управління доступом

Моделі управління доступом визначають правила управління доступом до інформації, дозволами в системі так, щоб система завжди була безпечна. Властивості моделей управління доступом:

1) Модель управління доступом повинна бути адекватною модельованій системі.

2) Модель повинна бути простою і абстрактною і не складною для розуміння.

Існують матричні та багаторівневі моделі управління доступом.

Матричні моделі управління доступом:

Похожие работы

... і особи, тобто пересічні громадяни, які не завжди мають змогу розібратися в складних юридичних механізмах захисту своїх прав. Форми захисту До захисту авторських прав застосовуються такі ж форми захисту як і до інших цивільних прав та інтересів. А саме: юрисдикційні та неюрисдикційні. Переважною формою неюрисдикційного захисту є самозахист, що проявляється в активних чи пасивних діях особи ...

... заціях для обміну інформацією усе ширше використовують електронну пошту, що без додаткових засобів захисту може стати надбанням сторонніх осіб. Самим надійним захистом від несанкціонованого доступу до переданої інформації і програмних продуктів ПК є застосування різноманітних методів шифрування (криптографічних методів захисту інформації). Криптографічні методи захисту інформації - це спеціальні ...

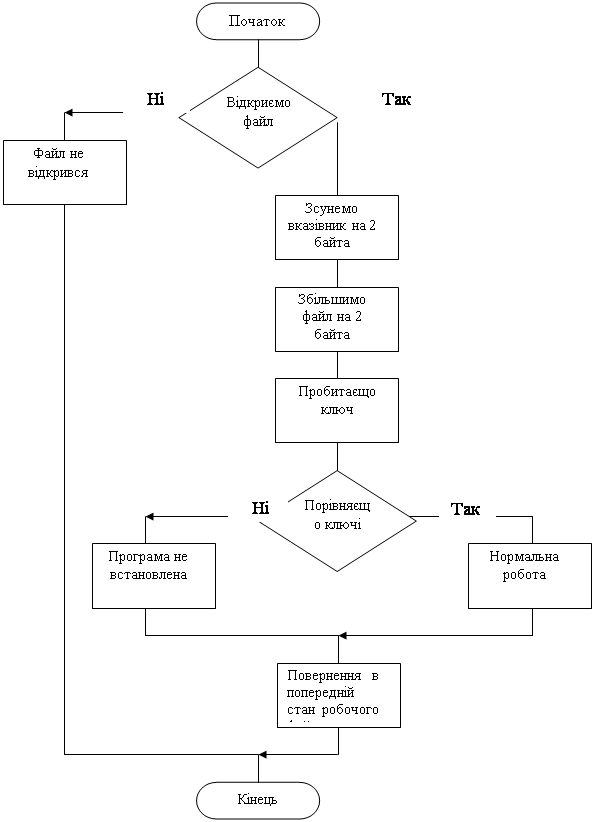

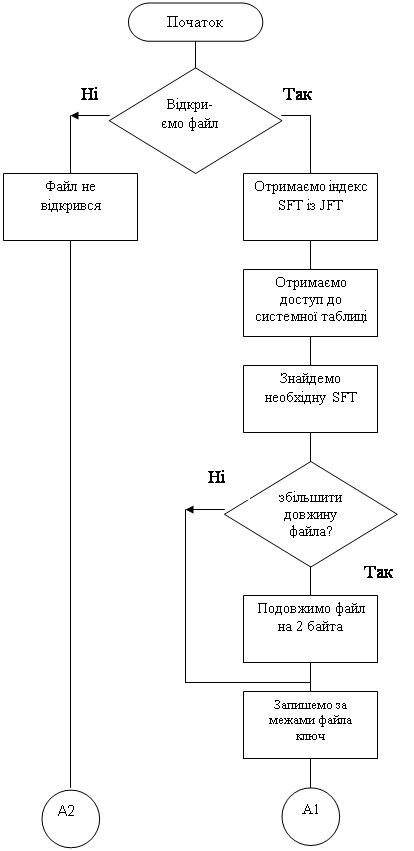

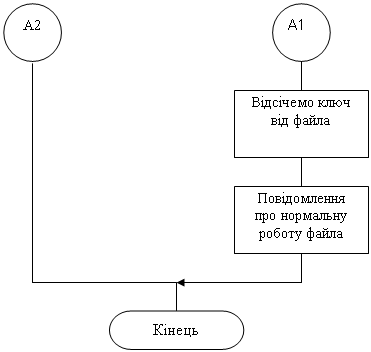

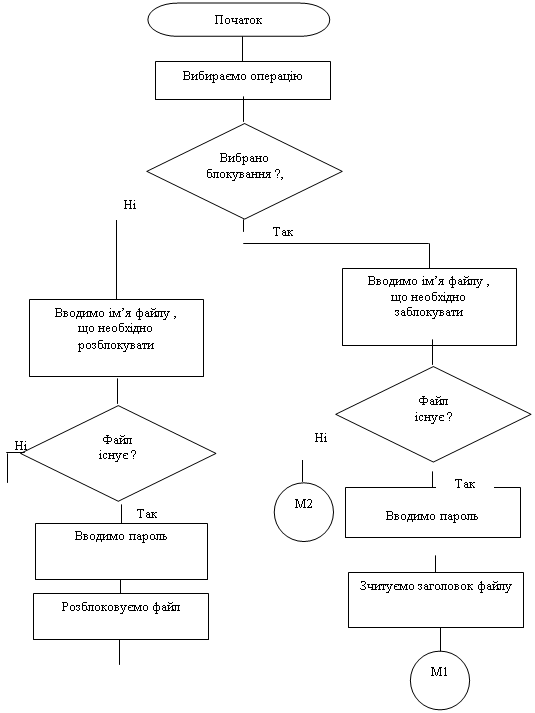

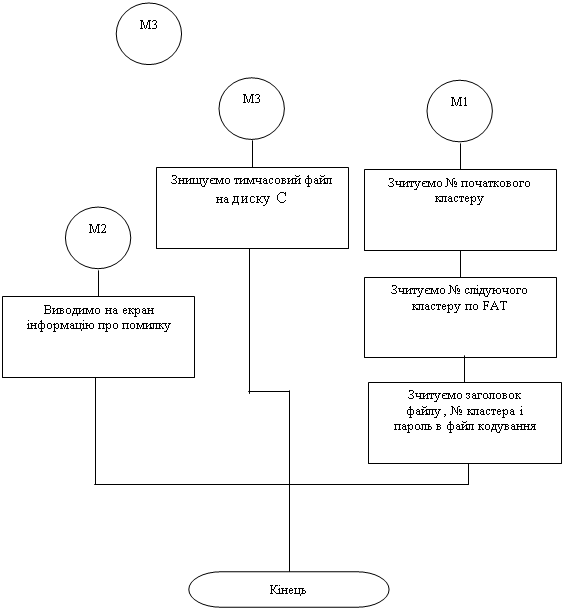

... ї дискети). Очевидно, що для жорсткості захисту розглянуті методи можуть використовуватися спільно в різноманітних комбінаціях. 3. Постанова задачі та методи її реалізації 3.1 Захист файлів від запису 3.1.1 Процес підготування програми на мові ассемблера Процес підготування і налагодження програми включає такі етапи: підготування вихідного тексту програми за допомогою будь-якого ...

... і від неправомірного відтворення і використання об'єктів авторських і суміжних прав шляхом хабарництва, сприяють уникненню державного контролю за зазначеними процесами. Як уже зазначалося, цільної системи захисту права інтелектуальної власності в Україні ще немає. Є лише розрізнені, часто неузгоджені між собою правові норми, що містять чинні закони України про інтелектуальну власність. Найбільш ...

0 комментариев