Навигация

Апаратура контролю і пошуку по електромагнітним імпульсам (ЕМІ)

1. Апаратура контролю і пошуку по електромагнітним імпульсам (ЕМІ).

(виявляє активно працюючі пристрої, що створюють ЕМІ): детектори випромінювання, сканери, аналізатори спектра, селективні мікровольтметри, частотоміри, програмно-апаратні комплекси з радіомоніторингом.

2. Апарати для виявлення непрацюючих пристроїв (нелінійні локатори,

ендоскопи, дефектоскопи, металошукачі, рентгенівські комплекси).

Захист розмов по телефонних лініях:

> фіксація факту знімання інформації;

> підвищення конфіденційності;

> дискретизація мови з подальшим шифруванням (оцифровування, шифрування мови і передача за допомогою модему);

> аналогове скремблювання.

Скремблювання - зміна характеристик мовного сигналу так, щоб одержаний сигнал, володіючи властивостями нерозбірливості і невпізнання, займав таку ж смугу частот, як і відкритий мовний сигнал.

Скремблери поділяються на аналогові і комбіновані. Принцип роботи аналогових скремблерів заснований на тимчасовій або частотній перестановці мовного сигналу. Комбіновані скремблери діють аналогічно, але на базі цифрової обробки сигналу.

ЛЕКЦІЯ 5

Тема: Основи захисту даних від комп'ютерних вірусів

План

1. Шкідливі програми на ЕОМ.

2. Засоби захисту від комп'ютерних вірусів та їх особливості.

І. Шкідливі програми на ЕОМ

Шкідлива програма - це будь-яке програмне забезпечення, призначене для забезпечення діставання несанкціонованого доступу до інформації, що зберігається на ЕОМ, з метою спричинення шкоди (збитку) власникові інформації або власникові ЕОМ (мережі ЕОМ).

Однією з найнебезпечніших програм є комп'ютерний вірус.

Комп 'ютерний вірус - це спеціально написана програма, здатна мимоволі приєднуватися до інших програм, створювати свої копії та упроваджуватися у файли, системні області комп'ютера або мережі з метою порушення роботи комп'ютера і створення всіляких перешкод.

Класифікацію комп'ютерних вірусів наведено в таблиці 5.1.

Таблиця 5.1 Класифікація комп'ютерних вірусів

| № з/п | За алгоритмом роботи | За середовищем розповсюдження | За ОС | За деструктивними можливостями | За типом носія |

| 1. | Звичайні | Файлові | Мs-dos | Нешкідливі (жарти) | На гнучких магнітних дисках |

| 2. | Шифровані віруси | Завантажувальні | Windows | Небезпечні (ушкоджують ПО) | На жорстких |

| 3. | Приховані | Макровіруси | UNIX | Дуже небезпечні (ушкоджують ПК) | На СD(DVD)-дисках |

| 4. | Поліморфні | Мережеві | На flash-носіях | ||

| 5. | Макрокомандні | Резидентні | |||

| 6. | Скрипти |

До шкідливих програм, крім вірусів, відносяться також мережеві черв'яки, троянські коні (логічні бомби), intended-віруси, конструктори вірусів і поліморфік-генератори.

Мережеві черв'яки - програми, що розповсюджуються по мережі і не залишають своєї копії на магнітному носії або диску.

До троянських коней відносяться програми, що завдають будь-яку руйнівну дію, в залежності від яких-небудь умов або при кожному запуску знищують інформацію на дисках, зупиняють роботу операційної системи і т.д. Найпоширенішою різновидністю "троянських програм" є широко відомі програми масового використання (редактори, ігри, транслятори і т.п.), в які вбудовані, так звані "логічні бомби", що спрацьовують у випадку виникнення деякої події. Різновидністю "логічної бомби" є "бомба з годинниковим механізмом", яка запускається у визначенні моменти часу.

Потрібно зазначити, що "троянські програми" не можуть самостійно розмножуватися і розповсюджуватися по локальній обчислювальній мережі самими користувачами, зокрема, через загальнодоступні банки даних і програм. У порівнянні з вірусами "троянські коні" не одержали широкого поширення внаслідок достатньо простих причин: вони або знищують себе разом з іншими даними на диску, або демаскують свою присутність і знищуються постраждалим користувачем.

Серед шкідливих програм слід відмітити також «люті жарти» (hoax). До них відносяться програми, що не заподіюють комп'ютеру якоїсь прямої шкоди, проте виводять повідомлення про те, що така шкода вже заподіяна або буде заподіяною за яких-небудь умов, або попереджують користувача про неіснуючу небезпеку. До «лютих жартів» відносяться, наприклад, програми, що лякають користувача повідомленнями про форматування диска (хоча ніякого форматування насправді не відбувається), виявляють віруси в неінфікованих файлах, виводять дивні вірусоподібні повідомлення у залежності від почуття гумору автора такої програми.

До intended-вірусів відносяться програми, що на перший погляд є стовідсотковими вірусами, але не спроможні розмножуватися через помилки. Наприклад, вірус, що при інфікації «забуває» передбачити активізацію вірусу, що розмножується тільки один раз - з «авторської» копії. Інфікувавши якийсь файл, вони втрачають спроможність до подальшого розмноження. Частіше всього intended-віруси з'являються при неякісній перекомпіляції якогось вже існуючого вірусу, або через недостатнє знання мови програмування, або через незнання технічних тонкощів операційної системи.

Конструктор вірусів - це програма, що призначена для виготовлення нових комп'ютерних вірусів. Відомі конструктори вірусів для DOS, Windows і макровірусів. Вони дозволяють генерувати вихідні тексти вірусів (АSM-файли), об'єктні модулі і (або) безпосередньо інфікувати файли.

Поліморфік-генератори, як і конструктори вірусів, не є вірусами в буквальному значенні цього слова, оскільки в їхній алгоритм не закладаються функції розмноження, тобто відкриття, закриття і запису у файли, читання і запису секторів і т.д. Головною функцією подібного роду програм є шифрування тіла вірусу і генерація відповідного розшифровувача. Звичайні поліморфні генератори поширюються їхніми авторами без обмежень у вигляді файла-архіву. Основним файлом в архіві будь-якого генератора є об'єктний модуль, що містить цей генератор. В усіх генераторах, що зустрічалися, цей модуль містить зовнішню (ехternal) функцію - виклик програми генератора. У такий спосіб автору вірусу, якщо він бажає створити справжній поліморфік-вірус, не потрібно розробляти власний за- чи розшифровувач. За бажанням він може підключити до свого вірусу будь-який відомий поліморфік-генератор.

II. Засоби захисту від комп'ютерних вірусів та їх особливості

Для захисту від різноманітних вірусів існує декілька видів антивірусів, які за своїм призначенням поділяють на детектори, фаги, ревізори, фільтри та вакцини. Розглянемо їх характеристики більш докладно.

Детектори (сканери) - перевіряють оперативну або зовнішню пам'ять на наявність вірусу за допомогою розрахованої контрольної суми або сигнатури і складають список ушкоджених програм. Якщо детектор - резидентний, то програма перевіряється і тільки в разі відсутності вірусів вона активується. Детекторами є, наприклад, програма MS Anti Virus.

Фаги (поліфаги) - виявляють та знешкоджують вірус (фаг) або кілька вірусів. Сучасні версії поліфагів, як правило, можуть проводити евристичний аналіз файлу, досліджуючи його на наявність коду, характерного для вірусу (додання частини однієї програми в іншу, шифрування коду тощо). Фагами є, наприклад, програми Aidstest, DrWeb.

Дуже часто функції детектора та фага суміщені в одній програмі, а вибір режиму роботи здійснюється завданням відповідних параметрів (опцій, ключів). На початку вірусної ери кожний новий вірус визначався та лікувався окремою програмою. При цьому для деяких з вірусів (наприклад, VIENNA) цих програм було не менше десятка. Згодом окремі програми почали виявляти та лікувати декілька типів вірусів, тому їх стали звати полідетекторами та поліфагами відповідно.

Сучасні антивірусні програми знаходять і знешкоджують багато тисяч різновидів вірусів і заради простоти їх звуть коротко детекторами та фагами. Серед детекторів та фагів найбільш відомими та популярними є програми Аidstest, DrWeb (фірма «ДиалогНаука», Росія), Sсаn, Сlean (фірма МсАfее Аssociates, США), Norton AntiVirus (фірма Symantec Соrporation, США). Ці програми періодично поновлюються, даючи користувачеві змогу боротися з новими вірусами.

Ревізори - програми, що контролюють можливі засоби зараження комп'ютера, тобто вони можуть виявити вірус, невідомий програмі. Ці програми перевіряють стан ВООТ-сектора, FAТ-таблиці, атрибути файлів. При створенні будь-яких змін користувачеві видається повідомлення (навіть у разі відсутності вірусів, але наявності змін).

При першому запуску ревізор утворює таблиці, куди заносить інформацію про вільну пам'ять, Раrtition Таble, Вооt-сектор, директорії, файли, що містяться у них, погані кластери тощо. При повторному запуску ревізор сканує пам'ять та диски і видає повідомлення про всі зміни, що відбулися у них з часу останнього сеансу ревізії. Нескладний аналіз цих змін дозволяє надійно визначити факт зараження комп'ютера вірусами. Серед ревізорів найбільш популярною є програма АDinf (фірма «ДиалогНаука», Росія).

Свого часу, коли не було надійних засобів боротьби з вірусами, широкого поширення набули так звані фільтри. Ці антивірусні програми блокують операцію записування на диск і виконують її тільки при вашому дозволі. При цьому легко визначити, чи то ви санкціонували команду на запис, чи то вірус 'Намагається щось заразити. До числа широко відомих свого часу фільтрів можна віднести програми VirBlk, FluShot та ін.

Зараз фільтри майже не використовують, оскільки вони, по-перше, дуже незручні, бо відволікають час на зайвий діалог, по-друге, деякі віруси можуть обманювати їх.

Сторожі - резидентні програми, які постійно зберігаються у пам'яті комп'ютера й у визначений користувачем час перевіряють оперативну пам'ять комп'ютера, файли, ВООТ-сектор, FAТ-таблицю. Сторожем є, наприклад, програма АVР.

Вакцини - це програми, які використовуються для оброблення файлів та завантажувальних секторів з метою передчасного виявлення вірусів. Існують три рубежі захисту від комп'ютерних вірусів:

1. Запобігання надходженню вірусів.

2. Запобігання вірусній атаці, якщо вірус усе-таки потрапив у комп'ютер.

3. Запобігання руйнівним наслідкам, якщо атака відбулася. Є три методи реалізації рубіжної оборони:

1. «Програмні методи захисту».

2. Апаратні методи захисту.

3. Організаційні методи захисту.

Основним засобом захисту інформації є резервне копіювання найцінніших даних. У разі втрати інформації внаслідок будь-якої з названих вище причин, жорсткий диск треба відформатувати й підготувати до нової експлуатації. На «чистий» диск установлюють операційну систему з дистрибутивного компакт-диска, потім під її керуванням треба встановити все необхідне програмне забезпечення, яке теж беруть з дистрибутивних носіїв. Відновлення комп'ютера завершують відновленням даних, які беруть з резервних носіїв.

Створюючи план заходів з резервного копіювання інформації, необхідно враховувати, що резервні копії повинні зберігатися окремо від комп'ютера. Робто, наприклад, резервне копіювання інформації на окремому жорсткому дискові того самого комп'ютера лише створює ілюзію безпеки. Відносно новим і досить надійним методом зберігання даних є зберігання їх на віддалених серверах в Інтернеті. Є служби, які безплатно надають простір для зберігання даних користувача.

Допоміжним засобом захисту інформації є антивірусні програми та засоби апаратного захисту. Рак, наприклад, просте відключення перемички на материнській платі не дозволить здійснити стирання перепрограмовуваної мікросхеми ПЗП (флеш-BIOS), незалежно від того, хто буде намагатися зробити це: комп'ютерний вірус чи неакуратний користувач.

Існує досить багато програмних засобів антивірусного захисту, їхні можливості такі:

1. Створення образу жорсткого диска на зовнішніх носіях. У разі виходу з ладу інформації в системних ділянках жорсткого диска, збережений «образ диска» може дозволити відновити якщо не всю інформацію, то принаймні її більшу частину. Цей засіб може захистити від утрати інформації під час апаратних збоїв та неакуратного форматування жорсткого диска.

2. Регулярне сканування жорсткого диска в пошуках комп'ютерних вірусів. Сканування звичайно виконують автоматично під час кожного ввімкнення комп'ютера або при розміщенні зовнішнього диска у зчитувальному пристрої. Під час сканування треба мати на увазі, що антивірусна програма шукає вірус шляхом порівняння коду програми з кодами відомих їй вірусів, що зберігаються в базі даних. Якщо база даних застаріла, а вірус є новим, то програма сканування його не виявить. Для надійної роботи варто регулярно оновлювати антивірусну програму. Так, наприклад, руйнівні наслідки атаки вірусу W95.СІМ. 1075 («Чорнобиль»), який знищив інформацію на сотнях тисяч комп'ютерів ... 26 квітня 1999 року, були пов'язані не з відсутністю засобів захисту від нього, а з тривалою затримкою (більше року) в оновленні цих засобів.

3. Контроль за змінами розмірів та інших атрибутів файлів. Оскільки на етапі розмноження деякі комп'ютерні віруси змінюють параметри заражених файлів, програма контролю може виявити їх діяльність і попередити користувача.

4. Контроль за зверненням до жорсткого диска. Оскільки найнебезпечніші операції, пов'язані з діяльністю комп'ютерних вірусів, так чи інакше спрямовані на модифікацію даних, записаних на жорсткому дискові, антивірусні програми можуть контролювати звернення до нього та попереджати користувача щодо підозрілої активності.

ЛЕКЦІЯ 6

Тема: Основи криптографії

План

Похожие работы

... і особи, тобто пересічні громадяни, які не завжди мають змогу розібратися в складних юридичних механізмах захисту своїх прав. Форми захисту До захисту авторських прав застосовуються такі ж форми захисту як і до інших цивільних прав та інтересів. А саме: юрисдикційні та неюрисдикційні. Переважною формою неюрисдикційного захисту є самозахист, що проявляється в активних чи пасивних діях особи ...

... заціях для обміну інформацією усе ширше використовують електронну пошту, що без додаткових засобів захисту може стати надбанням сторонніх осіб. Самим надійним захистом від несанкціонованого доступу до переданої інформації і програмних продуктів ПК є застосування різноманітних методів шифрування (криптографічних методів захисту інформації). Криптографічні методи захисту інформації - це спеціальні ...

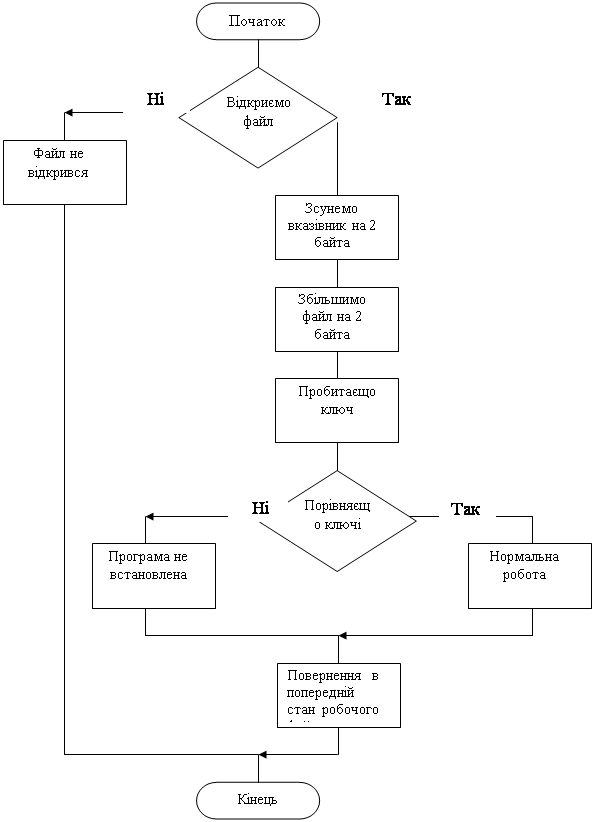

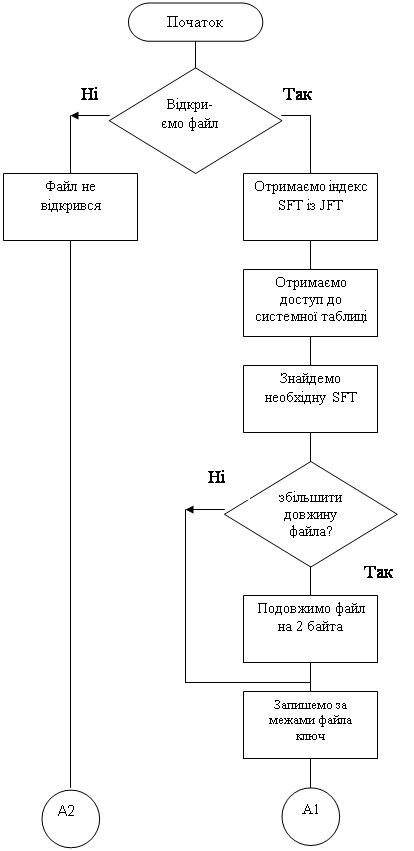

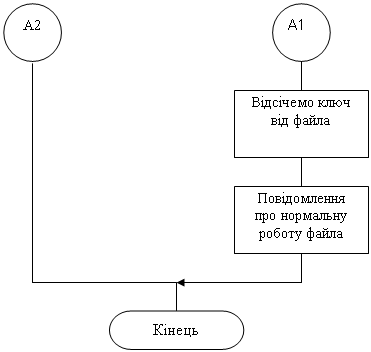

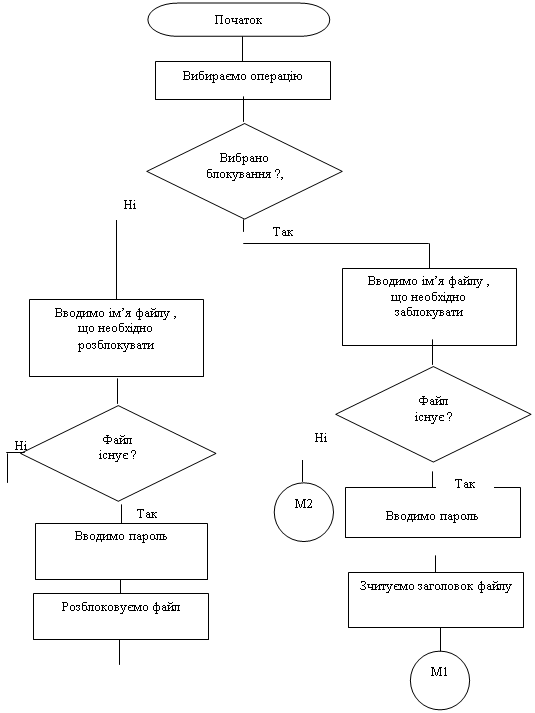

... ї дискети). Очевидно, що для жорсткості захисту розглянуті методи можуть використовуватися спільно в різноманітних комбінаціях. 3. Постанова задачі та методи її реалізації 3.1 Захист файлів від запису 3.1.1 Процес підготування програми на мові ассемблера Процес підготування і налагодження програми включає такі етапи: підготування вихідного тексту програми за допомогою будь-якого ...

... і від неправомірного відтворення і використання об'єктів авторських і суміжних прав шляхом хабарництва, сприяють уникненню державного контролю за зазначеними процесами. Як уже зазначалося, цільної системи захисту права інтелектуальної власності в Україні ще немає. Є лише розрізнені, часто неузгоджені між собою правові норми, що містять чинні закони України про інтелектуальну власність. Найбільш ...

0 комментариев