Навигация

Основні задачі та вимоги до комплексних систем захисту банківських інформаційних технологій

4.3 Основні задачі та вимоги до комплексних систем захисту банківських інформаційних технологій

В останні роки в банківській діяльності значно загострилася проблема забезпечення безпеки різного роду інформації. Стосовно інформаційних систем термін безпека – можливість протистояти спробам нанесення збитків власникам або користувачам інформаційних систем при різних впливах на неї. Перш за все це наявність ресурсів, стійкість системи до помилок при передачі даних і до технічних неполадок або надійність різних елементів системи. Останнім часом значення цього терміну значно поширилось, і нині він також означає захист програм, файлів, апаратних засобів від підробки та зловживань, пов'язаних із спробами несанкціонованого доступу до інформаційних сховищ.

Створення комплексу заходів інформаційної безпеки – досить складне завдання. Для запобігання створення «надмірного захисту» автоматизованих банківських систем й отримання можливості реалізації ефективних заходів інформаційного захисту спочатку визначають основні фактори загроз і втрат, які вони завдають.

Система інформаційного захисту - єдина сукупність правових і морально-етичних норм, організаційних (адміністративних) заходів та програмно-технічних засобів, які спрямовані на протидію загрозам для інформаційної системи і метою яких є мінімізація можливих збитків користувачів і власників системи.

Створення надійної системи захисту інформації можна розділити на чотири основних етапи:

– аналіз можливих загроз;

– розробка і планування системи захисту інформації;

– реалізація системи захисту;

– супроводження системи захисту під час експлуатації інформаційної системи.

На етапі аналізу можливих загроз необхідно зробити вибір із усієї безлічі можливих впливів на систему лише таких, які можуть реально виникати і наносити значні збитки.

Усі загрози можна розподілити, згідно з їхніми характеристиками, на класи:

– за цілями реалізації загрози:

1) порушення конфіденційності інформації;

2) порушення цілісності (повна або часткова компрометація інформації, дезінформація, несанкціоноване знищення або модифікація інформації чи програмного забезпечення);

3) порушення (часткове або повне) працездатності системи.

– за принципом впливу на систему:

1) за допомогою доступу до об'єктів системи (файлів, даних, каналів зв'язку);

2) за допомогою прихованих каналів (у тому числі, через роботу з пам'яттю).

– за характером впливу на систему:

1) активний вплив – виконання користувачами деяких дій поза межами своїх обов'язків, які порушують систему захисту та змінюють стан системи;

2) пасивний вплив – спостереження побічних ефектів роботи системи та їх аналіз, які не змінюють стан системи, але дають можливість отримання конфіденційної інформації.

– за причинами появи помилок у системі захисту:

1) некоректність системи захисту, що призведе до дій, які можна розглядати як несанкціоновані, але система захисту не розрахована на їх припинення або недопущення;

2) помилки адміністрування системи;

3) помилки в алгоритмах програм, зв'язках між ними тощо, які виникають на етапі проектування;

4) помилки реалізації алгоритмів, тобто помилки програмування, які виникають на етапі реалізації або тестування програмного забезпечення.

– за способом впливу на об'єкт атаки:

1) безпосередній вплив на об'єкт атаки (у тому числі, за допомогою використання привілеїв);

2) вплив на систему привілеїв (у тому числі, захоплення привілеїв) і потім доступ до системи, який система вважатиме санкціонованим;

3) опосередкований вплив через інших користувачів.

– за способом впливу на систему:

1) під час роботи в інтерактивному режимі;

2) під час роботи у пакетному режимі,

– за об'єктом атаки:

1) на систему в цілому;

2) на об'єкти системи з порушенням конфіденційності, цілісності або функціонування об'єктів системи (дані, програми, устаткування системи, канали передачі даних);

3) на суб'єкти системи (процеси користувачів);

4) на канали передачі даних, причому як на пакети даних, що передаються, так і на самі канали передачі даних.

– за засобами атаки, що використовуються:

1) за допомогою штатного програмного забезпечення;

2) за допомогою спеціально розробленого програмного забезпечення.

– за станом об'єкта атаки:

1) під час зберігання об'єкта (на диску, в оперативній пам'яті тощо) у пасивному стані;

2) під час передачі;

3) під час обробки, тобто об'єктом атаки є сам процес користувача або системи.

Найбільш розповсюдженою загрозою для безпеки є несанкціонований доступ (НСД), тобто отримання користувачем доступу до об'єкта, на який він не має дозволу. За характером впливу НСД є активним впливом, в якому може бути використані деякі помилки системі захисту. Це може бути здійснено за допомогою стандартного (штатного) або спеціально розробленого програмного забезпечення. Для реалізації НСД використовуються два способи: подолання системи захисту або спостереження за процесами та аналіз інформації.

Незаконне використання привілеїв – теж загроза безпеці, яка досить часто зустрічається. Найбільш часто для цього використовується штатне програмне забезпечення, яке функціонує у позаштатному режимі. Деякі захищені системи мають засоби, які можуть функціонувати з порушенням системи безпеки. Такі засоби необхідні для вирішення питань у надзвичайних ситуаціях і використовуються системними адміністраторами, системними програмістами тощо, які мають для цього свої певні набори привілеїв. Незаконне захоплення привілеїв можливе при наявності помилок у самій системі або при недбалому ставленні до керування системою в цілому і розподілом привілеїв зокрема.

Інша загроза безпеки має назву «маскарад», тобто виконання будьяких дій одним користувачем від імені іншого користувача, якому ці дії дозволені. «Маскарадом» також називають передачу повідомлень від імені іншого користувача. Часто «маскараду» передує перехоплення пароля або порушення системи захисту.

Досить суворою загрозою є вірусні атаки будьякого типу. Вони можуть призводити до повної зупинки системи, повної або часткової модифікації програмного забезпечення системи, модифікації або порушення даних, викрадення інформації.

Таким чином, при створенні системи захисту необхідно уважно проаналізувати типи загроз, найбільш уразливі місця у системі та збитки, які можуть виникати під час порушення системи захисту.

На етапі розробки і планування система захисту інформації формується у вигляді єдиної сукупності заходів різного плану для протидії можливим загрозам. Вони включають:

– правові заходи - закони, укази та Інші нормативні документи, які регламентують правила роботи з банківською інформацією, та відповідальність за порушення цих правил;

– морально-етичні заходи - норми поведінки користувачів системи та обслуговуючого персоналу;

– адміністративні заходи - заходи організаційного характеру, які регламентують процес функціонування системи, використання її ресурсів, діяльність персоналу тощо;

– фізичні заходи - заходи захисту, які включають охорону приміщень, техніки та персоналу інформаційної системи;

– технічні - апаратно-програмні та програмні засоби захисту, які самостійно або в комплексі з іншими засобами забезпечують функції захисту інформації.

На етапі реалізації системи захисту інформації виготовляються, обладнуються та настроюються засоби захисту, які були заплановані на попередньому етапі.

З точки зору можливостей самої системи на попередніх етапах первинної обробки інформації захист даних від загрози руйнування або спотворення повинен досягатися шляхом розробки в рамках системи гнучкої системи захисту даних. Вона включає в себе декілька аспектів.

По-перше, це гнучка, багаторівнева і надійна регламентація повноважень користувачів. Цінність банківської інформації пред'являє особливі вимоги до захисту даних від несанкціонованого доступу, в тому числі щодо контролю управління процесами, що змінюють стан даних.

По-друге, наявність засобів для підтримки цілісності та несуперечності даних. Подібні засоби мають на увазі можливість здійснення контролю даних, що вводяться, підтримки і контролю зв'язків між даними, а також введення і модифікації даних в режимі трансакцій – набір операцій, що забезпечують підтримання узгодженості даних.

По-третє, присутність в системі багатофункціональних процедур архівації, відновлення і моніторингу даних при програмних та апаратних збоях.

Реалізація повного переліку заходів щодо захисту інформації, яка циркулює в автоматизованій банківській системі, дозволить отримати комплексну систему захисту конфіденційної інформації від стороннього втручання. Це особливо актуально в наш час, коли загальний рівень конкуренції в банківській сфері й рівень криміналізації суспільства не дозволяють допустити витоки комерційної та іншої закритої інформації з інформаційного простору банку.

Розділ 5. Правові, соціальноекономічні, організаційнотехнічні питання охорони праці в банківській установі

Похожие работы

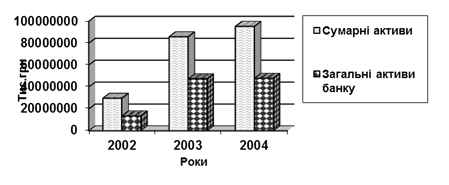

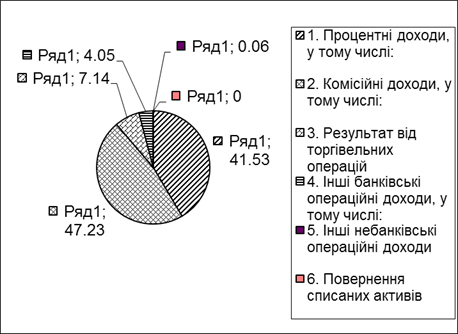

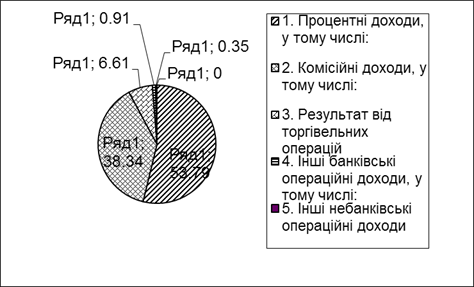

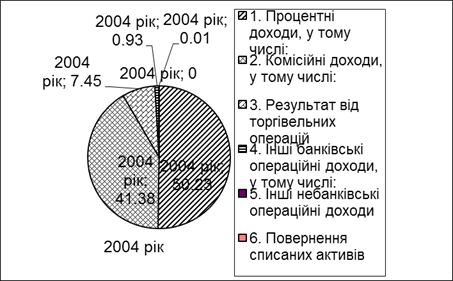

... також бажана наявність акваріума. ВИСНОВКИ Проведений аналіз фінансової стійкості комерційного банку та шляхів її зміцнення дає підстави зробити наступні висновки й пропозиції. Фінансова стійкість комерційного банку ще не стала об'єктом комплексного наукового дослідження у вітчизняній літературі, хоча потреба в таких дослідженнях є значною. У процесі аналізу структури банківських ресурсів і ...

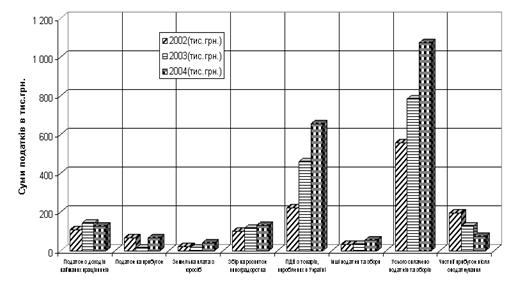

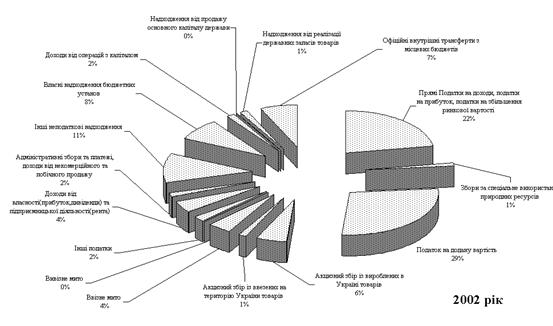

... (крім випадків, коли матеріали передаються до підрозділів податкової міліції для вирішення питання згідно з кримінальним та кримінально-процесуальним законодавством). РОЗДІЛ 3. ПРОБЛЕМИ ТА ШЛЯХИ ВДОСКОНАЛЕННЯ МЕХАНІЗМУ ОПОДАТКУВАННЯ ЮРИДИЧНИХ ОСІБ 3.1 Аналіз впливу стягнення податків на фінансово-господарчу діяльність підприємств (на прикладі СП з ІІ “КИПАРИС” за 2001 – 2003 роки) 3.1.1 ...

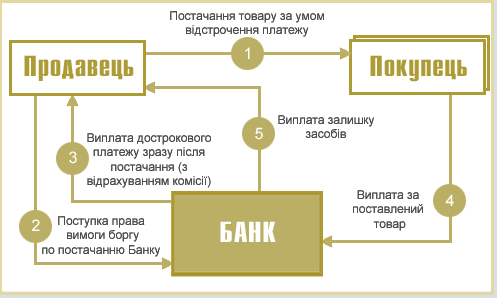

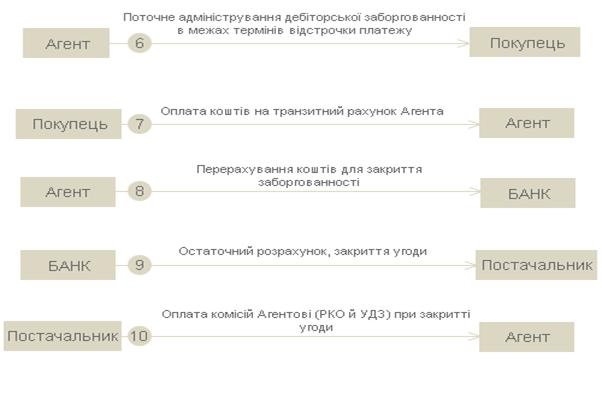

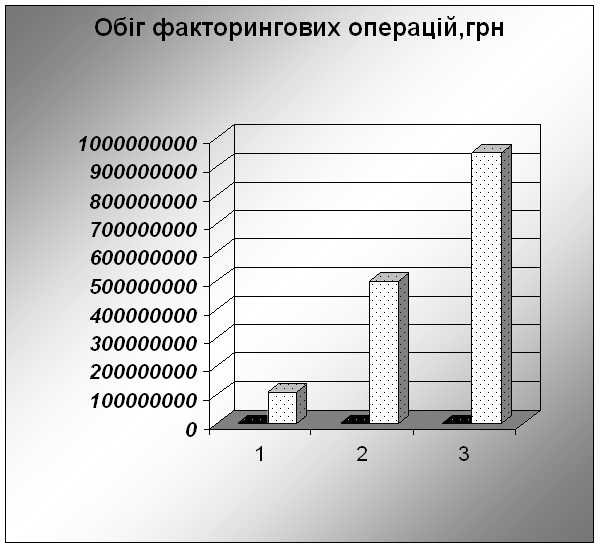

... – 358 540 грн. за рік. Економічний ефект дорівнює 550 000 – 358 540 = 191 460 грн. в рік. 3. Перспективи та проблеми здійснення факторингових операцій 3.1. Удосконалення операцій міжнародного факторингу: механізм і особливості проведення Динаміка розвитку зовнішньоекономічної діяльності українських компаній створює необхідність розширення фінансування зовнішньоекономічних операц ...

... ї системи як оптимальний шлях розвитку підприємств харчової промисловості // "Молодь і ринок". – 2006. – №3(18). – С.151 –154. АНОТАЦІЯ Андрусік І.І. Активізація діяльності підприємств харчової промисловості шляхом удосконалення механізму регулювання. – Рукопис Дисертація на здобуття наукового ступеня кандидата економічних наук за спеціальністю 08.00.04 - економіка та управління підприє ...

0 комментариев