Навигация

Обнаружение вредоносных закладок

СОДЕРЖАНИЕ

Введение………………………………………………………………………………..2

1 Подтверждение подлинности пользователей и разграничение их доступа к компьютерным ресурсам………………...……………………………………………………...3

2 Типовые решения в организации ключевых систем………………………………..10

3. Описание программы………………………………………………………………….13

Заключение……………………………………………………………………………...17

Приложение А (интерфейс программы)………………….………………………...…18

Приложение В (листинг программы)…………………………………………………19 Литература………………………………………………………………………………29

ВВЕДЕНИЕ

Увеличение числа пользователей ЭВМ привело к необходимости создания систем разграничения доступа пользователей к ресурсам как отдельно стоящего компьютера, так и к сетевым ресурсам в целом. Процедуры идентификации и аутентификации осуществляются на начальном этапе работы пользователя и позволяют предоставить возможность доступа к ресурсам тем, кому это разрешено и, по возможности, предотвратить несанкционированный доступ.

Аутентификация может выполняться как процедура ввода какой-либо информации (пароля), известной только пользователю, которому принадлежит идентификатор. Другой способ проверки подлинности это аутентификация по биометрическим параметрам человека (отпечаток пальца, линии ладони, рисунок сетчатки глаза и т.п.).

В ходе выполнения курсовой работы была создана программа, позволяющая разрешать работу с приложением только ограниченному кругу пользователей. Разграничение доступа проводится путем предложения лицу, запустившему программу ввести свой личный идентификатор и подтвердить подлинность вводом пароля.

1. ПОДТВЕРЖДЕНИЕ ПОДЛИННОСТИ ПОЛЬЗОВАТЕЛЕЙ И РАЗГРАНИЧЕНИЕ ИХ ДОСТУПА К КОМПЬЮТЕРНЫМ РЕСУРСАМ

1.1. Основные этапы допуска в компьютерную систему

Системой защиты по отношению к любому пользователю с целью обеспечения безопасности обработки и хранения информации должны быть предусмотрены следующие этапы допуска в вычислительную систему[2]:

1) идентификация;

2) установление подлинности (аутентификация);

3) определение полномочий для последующего контроля и разграничения доступа к компьютерным ресурсам.

Данные этапы должны выполняться и при подключении к вычислительной системе (ВС) таких устройств, как удаленные рабочие станции и терминалы[2].

Идентификация необходима для указания компьютерной системе уникального идентификатора обращающегося к ней пользователя с целью выполнения следующих защитных функций[2]:

- установление подлинности и определение полномочий пользователя при его допуске в компьютерную систему;

- контроль установленных полномочий и регистрация заданных действий пользователя в процессе его сеанса работы после допуска данного пользователя в ВС;

учет обращений к компьютерной системе.

Сам идентификатор может представлять собой последовательность любых символов и должен быть заранее зарегистрирован в системе администратором службы безопасности. В процессе регистрации администратором в базу эталонных данных системы защиты для каждого пользователя заносятся следующие элементы данных[2]:

- фамилия, имя, отчество и, при необходимости, другие характеристики пользователя;

- уникальный идентификатор пользователя;

- имя процедуры установления подлинности;

- используемая для подтверждения подлинности эталонная информация, например, пароль;

-ограничения на используемую эталонную информацию, например, минимальное и максимальное время, в течение которого указанный пароль будет считаться действительным;

-полномочия пользователя по доступу к компьютерным ресурсам.

Процесс установления подлинности, называемый еще аутентификацией, заключается в проверке, является ли пользователь, пытающийся осуществить доступ в ВС, тем, за кого себя выдает[2].

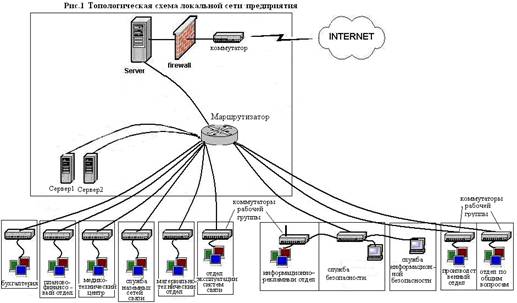

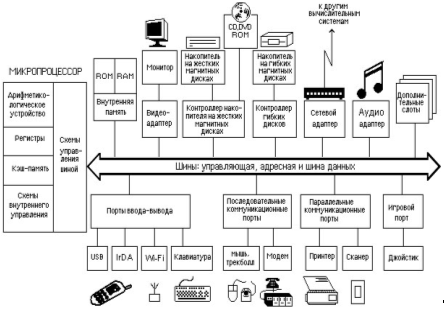

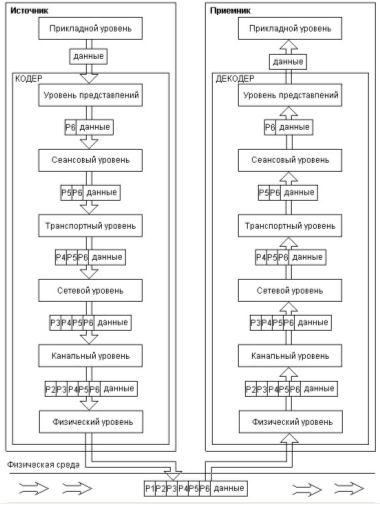

Общая схема идентификации и установления подлинности пользователя при его доступе в компьютерную систему представлена на Рис. 1.1.

Если в процессе аутентификации подлинность пользователя установлена, то система защиты должна определить его полномочия по использованию ресурсов ВС для последующего контроля установленных полномочий.

Основными и наиболее часто применяемыми методами установления подлинности пользователей являются методы, основанные на использовании паролей. Под паролем при этом понимается некоторая последовательность символов, сохраняемая в секрете и предъявляемая при обращении к компьютерной системе. Ввод пароля, как правило, выполняют с клавиатуры после соответствующего запроса системы.

Рис. 1.1. Схема идентификации и аутентификации пользователя при его доступе в ВС

Эффективность парольных методов может быть значительно повышена путем записи в зашифрованном виде длинных и нетривиальных паролей на информационные носители, например, дискеты, магнитные карты, носители данных в микросхемах и т.д. В этом случае компьютерная система должна включать специальные устройства и обслуживающие их драйверы для считывания паролей с этих информационных носителей, а служба безопасности должна располагать средствами для формирования носителей с парольными данными.

Для особо надежного опознавания могут применяться и методы, основанные на использовании технических средств определения сугубо индивидуальных характеристик человека (голоса, отпечатков пальцев, структуры зрачка и т.д.). Однако такие средства требуют значительных затрат и поэтому используются редко.

Существующие парольные методы проверки подлинности пользователей при входе в ВС можно разделить на две группы[2] :

- методы проверки подлинности на основе простого пароля;

- методы проверки подлинности на основе динамически изменяющегося пароля.

Пароль подтверждения подлинности пользователя при использовании простого пароля не изменяется от сеанса к сеансу в течении установленного администратором службы безопасности времени его существования (действительности).

При использовании динамически изменяющегося пароля пароль пользователя для каждого нового сеанса работы или нового переда действия одного пароля изменяется по правилам, зависящим от используемого метода.

Похожие работы

... на работу компьютера, является вирусом. Существуют следующие основные виды вредоносного ПО: · Троянские кони, программные закладки и сетевые черви; · Вирусы; · Шпионское ПО; · Руткиты; · Прочие вредоносные программы. 2.1 Троянские кони, программные закладки и сетевые черви Троянский конь – это программа, содержащая в себе некоторую разрушающую функцию, которая активизируется при ...

... ; 44 – нарушение правил эксплуатации ЭВМ и их сетей. Существенную роль в реализации несанкционированного доступа к информации играет компьютерная сеть Интернет, являясь чуть ли самым популярным каналом утечки информации. Поэтому на ее примере целесообразно рассмотреть современные угрозы безопасности и методы защиты от них, используемые средства защиты и услуги безопасности. Интернет действительно ...

... информации: в штатном режиме; изменения в штатном режиме работы; нештатный режим (аварийные ситуации). Глава 2. Обоснование способов защиты операционной системы от программных закладок типа троянский конь 2.1 Общие сведения о троянских программах Подсоединение локальных компьютерных сетей организаций к сети Internet приводит к необходимости уделять достаточно серьезное внимание ...

... с применением полиграфических компьютерных технологий? 10. Охарактеризуйте преступные деяния, предусмотренные главой 28 УК РФ «Преступления в сфере компьютерной информации». РАЗДЕЛ 2. БОРЬБА С ПРЕСТУПЛЕНИЯМИ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ ГЛАВА 5. КОНТРОЛЬ НАД ПРЕСТУПНОСТЬЮВ СФЕРЕ ВЫСОКИХ ТЕХНОЛОГИЙ 5.1 Контроль над компьютерной преступностью в России Меры контроля над ...

0 комментариев