Навигация

8.1 Основные принципы

Решение задачи разработки и создания технических систем обеспечения безопасности состоит из трех обязательных и взаимосвязанных этапов. На первом этапе необходимо количественно оценить и определить все характеристики объекта информационной защиты, т.е. понять, каким образом может произойти утечка информации, и достоверно «вычислить» вероятные каналы утечки. В результате должны быть получены обоснованные рекомендации по проведению мероприятий, гарантирующих достижение требуемого уровня информационной безопасности.

На втором этапе необходимо провести комплексную разовую проверку, так называемую «очистку» объекта, т.е. выявить и нейтрализовать уже созданные с помощью технических средств нападения (если таковые будут обнаружены) каналы утечки. И только затем следует приступать к третьему этапу — установке на объекте системы информационной защиты, т.е., начиная с момента окончания «очистки», «отрезать» возможность утечки информации.

При этом, если на первых двух этапах имеется возможность проведения дополнительного обследования и проверки, уточнения неясных моментов и т.п. (семь раз проверить), то последний этап, связанный, как правило, с какими-либо монтажными, строительными, интерьерными работами, желательно проводить как единое, цельное мероприятие (один раз отрезать). Это тем более справедливо потому, что разработка подобной системы представляет собой проектирование комплекса технических средств и систем, осуществляемое по критерию «максимально эффективного использования вложенных средств с точки зрения достижения требуемого уровня информационной защиты».

8.2 Защита информации средствами СУБД InterBase 6.0

Для защиты информации используется встроенный механизм сервера баз данных Interbase. В дополнении к нему был модифицирован метод регистрации пользователей в системе (рис. 1.1).

СЕРВЕР БАЗ ДАННЫХ

Система аттестации

Имя и зашифрованный пароль

пользователя

Реальное подключение

Рис 1.1 Двухуровневая регистрация

Алгоритм:

Клиент логинится своим именем и паролем в сети.

Сервером сети проверяется введённый пароль

Клиент подключается от имени пользователя к базе данных.

Проверяется зашифрованный пароль

Выполняется реальное подключение с реальным пользователем

8.3 Защита от повреждения носителей

Данная глава посвящена защите информации от повреждения физических носителей.

Существует два основных метода:

-резервное копирование;

-избыточность носителей;

Мы используем оба этих метода. Резервное копирование InterBase поддерживает в двух режимах: “горячее” и “холодное”. “Горячее” используется во время работы БД для уменьшения потерь и времени восстановления после сбоев. “Холодное” резервное копирование выполняется в нерабочее время при остановке экземпляра InterBase путем копирования средствами ОС файлов БД. Для повышения надежности резервное копирование выполняется на отдельный сервер. Для уменьшения объема хранимых данных организовано инкрементальное резервирование. В качестве средств решения данной задачи служат:

-утилиты tar и gzip;

-ftp-сервер;

-ОС Linux;

Для предупреждения сбоев при отказе дисков используется RAID-массив. При рассмотрении вариантов мы остановились на организации программного RAID-1-массива(зеркало). Данный тип RAID-массива выбран с учетом минимизации времени восстановления работоспособности после сбоя и уменьшения финансовых затрат.

Каждый месяц полная копия архива СУБД, в том числе конфигурационные и исполняемые файлы InterBase записываются на компакт диск, что позволит, даже в случае серьезной аварии, восстановить систему в течение нескольких часов.

В Interbase встроен механизм резервного копирования, которым необходимо пользоваться администратору системы для предоставления сохранности данных. Доступен он через программу администрирования IBconsole.exe и выбора соответствующего пункта меню. Программа администрирования позволяют выполнять следующие функции:

Установка связи с сервером (локальным или удаленным);

Ведение списка пользователей сервера;

Создание баз данных;

Резервное копирование и восстановление данных.

8.4Опознавание пользователя

Первой задачей СУБД является опознавание пользователя. InterBase предоставляет 2 способа идентификации пользователей:

-по паролю;

-операционной системой;

Опознавание ОС имеет недостаток в том, что пользователь должен быть зарегистрирован в системе, на которой работает экземпляр InterBase.

Опознавание по паролю может производиться как самой СУБД, так и специальными службами, такими как LDAP, NDS, KERBEROS, что позволяет повысить защищенность и предоставляет дополнительные возможности в корпоративной работе.

При опознавании по паролю самой СУБД нет контроля длины и сложности пароля, необходимо использовать продукты сторонних производителей.

Мы используем опознавание по паролю самой СУБД, так как InterBase работает на отдельном сервере и создавать на нем пользователей ОС неоправданно как с точки зрения безопасности, так и с точки зрения администрирования. Опознавание специальными службами не используем ввиду малого числа пользователей и невысоких требований конфиденциальности.

Похожие работы

... с социальными партнерами и работодателями. Только применив, инновационные методы обучения, мы можем надеяться на верный успех. 1.2 Методологические подходы, принципы и методы анализа подготовки специалистов сферы туризма Глобализация охватывает самые существенные стороны экономических, политических, информационных и культурных процессов, устанавливает почти мгновенную связь между разными ...

... ) при условии нормативного финансирования бюджетных услуг привлекательно для органично развивающихся ДОУ и весьма выгодно для развития системы дошкольного образования в целом. Кроме того, для совершенствования системы управления дошкольным образованием города Иркутска считается возможным внедрение независимой системы оценки качества. Функции муниципальной системы независимой оценки качества: 1. ...

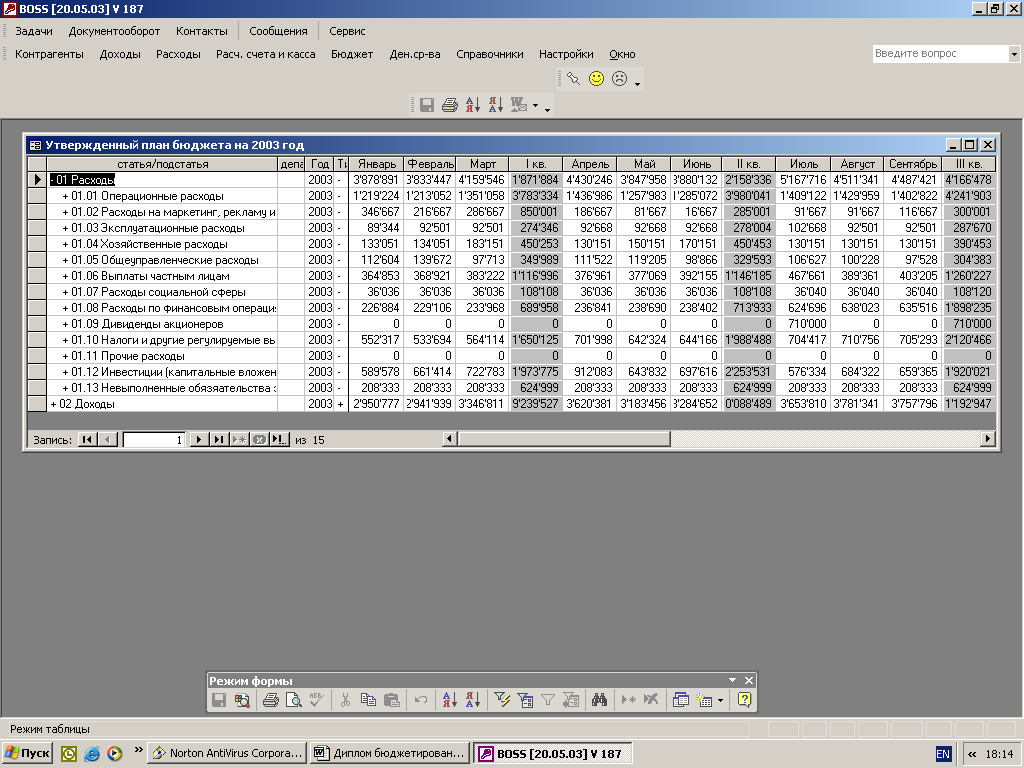

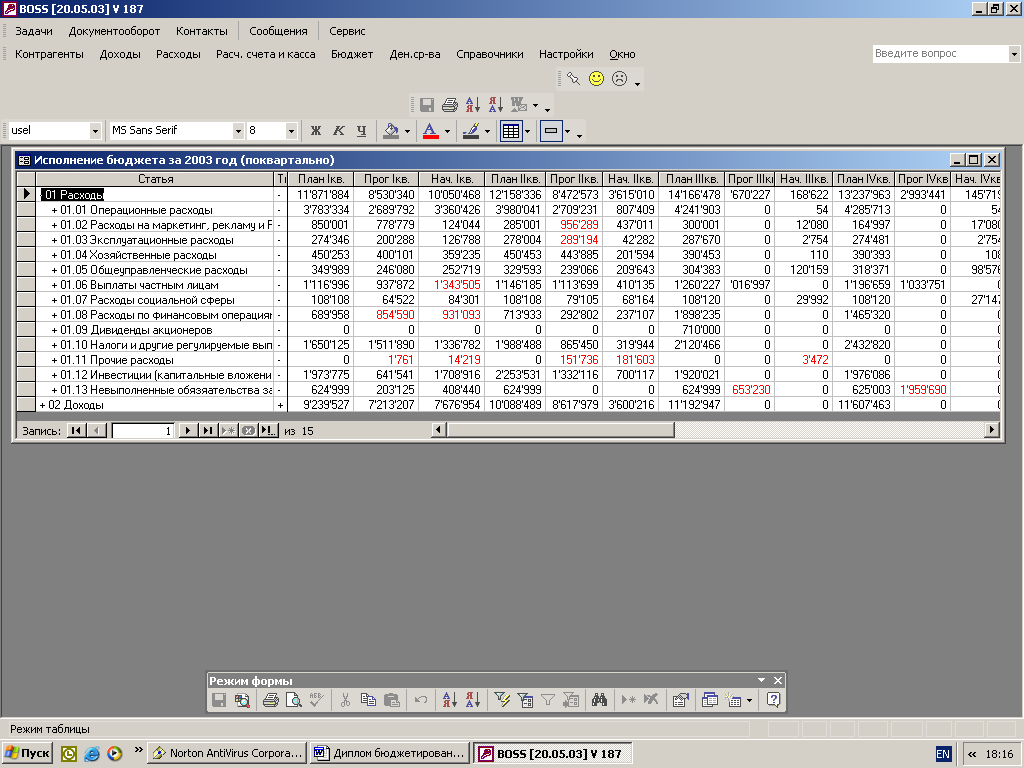

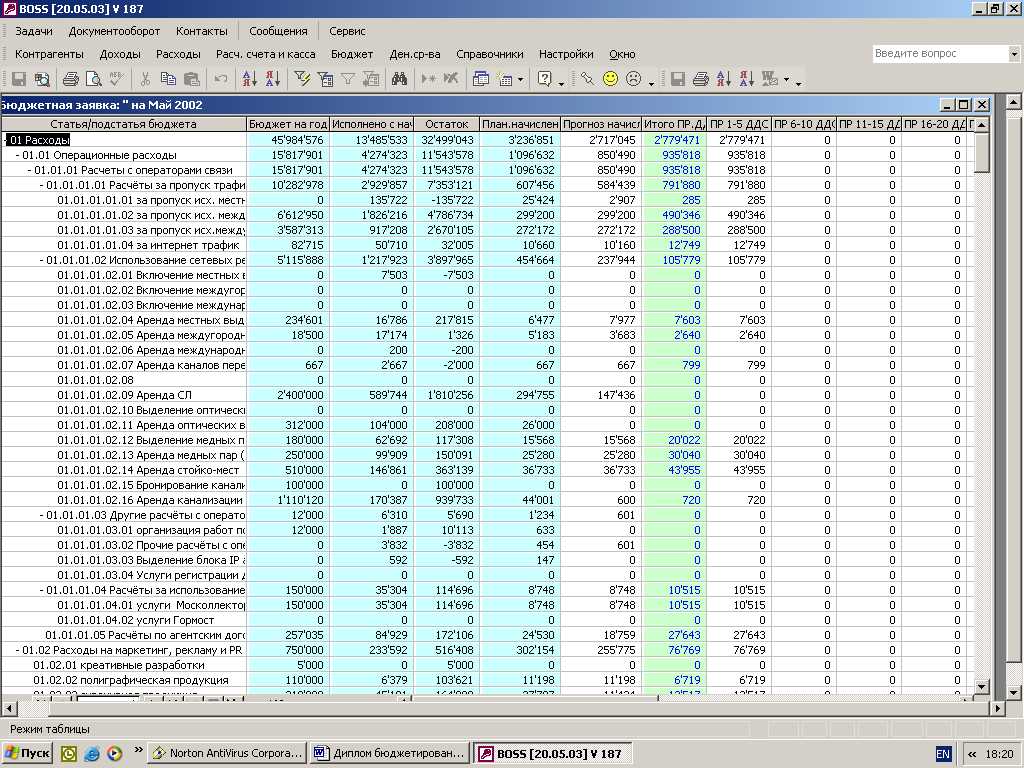

... для реализации системы бюджетирования Консультационной группы "Воронов и Максимов". Статья о проблемах выбора системы бюджетирования - в проекте "УПРАВЛЕНИЕ 3000". Бюджетный автомат Если вы решитесь на автоматизацию системы бюджетирования компании, перед вами сразу встанут вопросы: что выбрать, сколько платить, как внедрять. Примеряйте! О ЧЕМ РЕЧЬ В “Капитале” на стр. 44, 45 мы рассказали ...

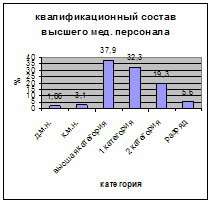

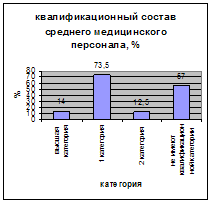

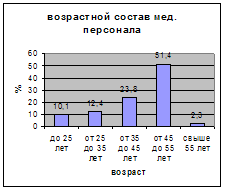

... (стационар, поликлиника, санитарно-эпидемиологическая станция и другие учреждения здравоохранения). При этом учитывают специфику работы по одной и той же специальности в различных учреждениях здравоохранения. Нормативно-правовую базу аттестации в здравоохранении на настоящий момент нельзя назвать совершенной. В соответствии с Приказом Минздрава РФ от 18 октября 2002 г. N 316 в целях приведения в ...

0 комментариев