Навигация

7 вопрос.

Распространенным средством ограничения доступа в ЛВС является система паролей. Однако оно ненадежно, так как такую защиту достаточно легко взломать, либо подсмотреть пароль, либо войти в систему путем перебора паролей. Более надежное решение состоит в организации контроля доступа в помещения или к конкретному компьютеру в ЛВС с помощью различных видов идентификационных пластиковых карточек. Существует два вида карточек:

· с магнитной полосой;

· микропроцессорные карточки.

Использование карточек с магнитной полосой нецелесообразно, так как имея недорогое считывающее устройство для перенесения информации на «чистую» карточку, ее можно легко подделать.

Более высокую надежность имеют микропроцессорные карточки. Их надежность обусловлена в первую очередь невозможностью копирования или подделки кустарным способом. Установка специального считывающего устройства МП-карточек возможна не только на входе в помещение, где расположены компьютеры, но и на рабочих станциях и серверах ЛВС. Стоимость изготовления таких карточек составляет 4-6 $ (карточек с магнитной полосой 0,3-0,5$), а стоимость устройства считывания — порядка 150 - 200$.

8 вопрос.

Для предотвращения ознакомления с компьютерной информацией лиц, не имеющих к ней доступа, чаще всего используется шифрование данных при помощи определенных ключей.

Существуют следующие виды шифрования:

1.Шифрование с помощью личных ключей :

· подстановочные;

· перестановочные.

2.Стандарт шифрования данных.

3.Шифрование с ключами общего назначения.

Подстановочные методы шифрования:

1. Моноалфавитный. Суть — буквы алфавита заменяются буквами другого алфавита.

Например : А Б В Г Д Ж З И К

ж з к л м н о п р

2. Полиалфавитный шифр. Предполагает использование множества шифрующих алфавитов, которые используются циклически. При этом используется ключ длинее, нежели исходный текст.

Перестановочные шифры. Суть перестановочных шифров заключается в том, что в слове (сообщении), полученном в результате шифрования, буквы остаются прежними, а меняется только порядок.

Пример. Слово «море» используется как ключ. Ключ использован для нумерации колонок. Колонка один помещается под ключом, буква которого ближе всего к началу алфавита. Исходный текст затем записывается как последовательность строк под ключом. Шифр далее читается по колонкам, начиная с колонки ключ которой наименьший в алфавите. Фраза «изучай шифры» размещается следующим образом:

м о р е

2 3 4 1

и з у ч

а й ш

и ф р ы

Получается следующая шифровка:

чшыиаизйфу р

в реальных сетях подстановочные и перестановочные методы шифрования используются одновременно. Причем при формировании шифрованных данных подстановка и перестановка могут использоваться неоднократно. Эта идея использована в стандарте шифрования данных (СШД), разработанным в 1977 году министерством торговли и Национальным бюро стандартов США.

Еще одним широко распространенным способом шифрования является шифрование данных с ключами общего назначения. Сеть способа заключается в том, что для шифрования данных используются два положительных простых числа Е и N. На основе Е и N можно вычислить D, которое используется для дешифрации текста в исходный.

Сейчас на рынке представлено большое разнообразие устройств шифрования данных. Приблизительно 50% всех устройств ориентировано на использование стандарта СШД, достаточно много используют ключи общего назначения.

Процесс шифрования выполняется на уровне представления данных.

Сравнительная характеристика методов шифрования представлена в таблице 8.1.

Таблица 8.1

Сравнительная характеристика методов шифрования

| Параметры сравнений | Наименование метода | ||

| DES | ГОСТ 28147-89 | RSA | |

| Длина ключа | 56 бит | 256 бит | 300-600 бит |

| Скорость шифрования | 10-20 Кбайт/с | 50-70 Кбайт/с | 300-500 Кбайт/с |

| Криптостойкость операции | 1017 | 1017 | 1023 |

| Реализация | программная и аппаратная | в основном аппаратная | программная и аппаратная |

9 вопрос.

Для обеспечения надежной и безопасной работы сложных ЛВС необходимо комплексное применение всех мер безопасности с учетом специфики задач конкретной организации.

Согласно обследованию, проведенному DataPro Information Service Group в 1992 году среди 1153 американских и канадских фирм, использующих ЛВС на базе ПК с числом пользователей от 20 до 500, наиболее часто (84% всех фирм) для обеспечения безопасности применяются антивирусные программы. Значительно реже используются более дорогие виды защиты — автоматическое резервное копирование (27%), контроль доступа (27%) и шифрование данных (22%).

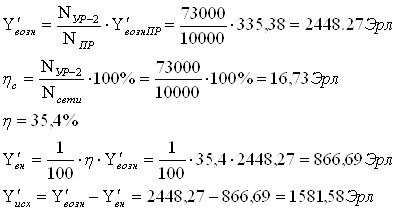

Приведенные цифры являются средними, их значение может существенно колебаться, в зависимости от сферы применения ЛВС. На рис. 8.1 представлена сравнительная характеристика частоты использования средств безопасности данных в сетях Североамериканских банков.

Рис.8.1.

Л и т е р а т у р а

1. Япаров Т. Г. Надёжность и безопасность в ЛВС: комплексный подход // Мир ПК. - 1994. - №4. - с. 76 - 80.

2. Джиббе М. Службы защиты данных в NetWare 4.0 // Сети. - 1994. - №6.

Вопросы для самоконтроля

1. Назовите средства, обеспечивающие надёжность сети в случае сбоев оборудования.

2. Каким образом обезопасить сеть в случае некорректной работы ПО?

3. Какие средства от несанкционированного доступа в сети вы знаете?

Похожие работы

... в широком смысле, независимо от того, какие протоколы он транслирует. В этом случае подчеркивается тот факт, что трансляция осуществляется выделенным устройством, соединяющим две разнородные сети[8]. Инкапсуляция (туннелирование) протоколов. Инкапсуляция (encapsulation) или туннелирование (tunneling) – это еще один метод решения задачи согласования сетей, который однако применим только для ...

... доступ, то собственник сервера не идет в милицию, а нанимает хакера и «залатывает брешь» в защите. ГЛАВА 2. УГОЛОВНО-ПРАВОВАЯ ХАРАКТЕРИСТИКА ПРЕСТУПЛЕНИЙ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ 2.1. Неправомерный доступ к компьютерной информации В статье 272 Уголовного кодекса РФ предусмотрена ответственность за неправомерный доступ к компьютерной информации, охраняемой законом, т.е. информации на ...

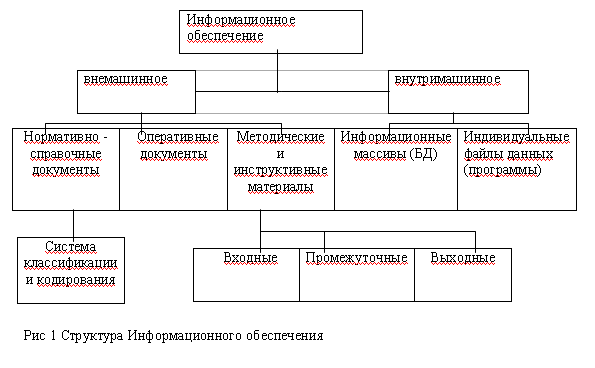

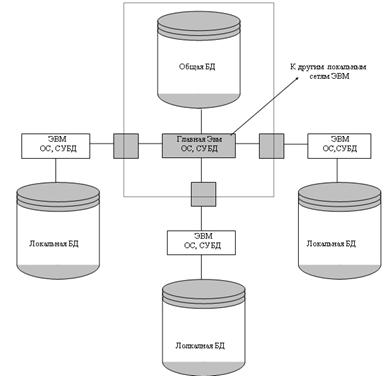

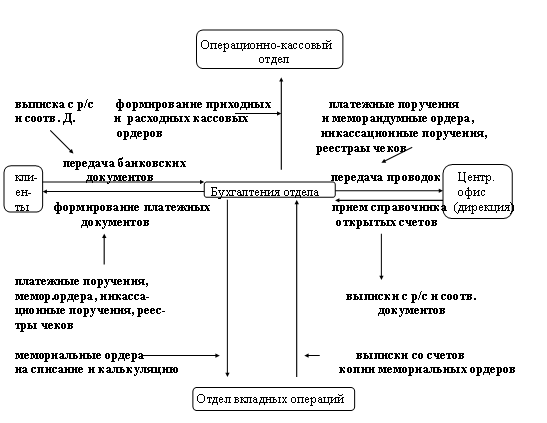

... БД является составной частью распределенной системы обработки данных, которая включает также распределенные вычислительные ресурсы, то есть совокупность ЭВМ, распределенную систему управления этими ресурсами ¾ операционные системы, соединенные с главной ЭВМ, соединяющую их сеть передачи данных. 2.5 Организация внемашинной базы Документооборот данного объекта представлен на схеме 2 ...

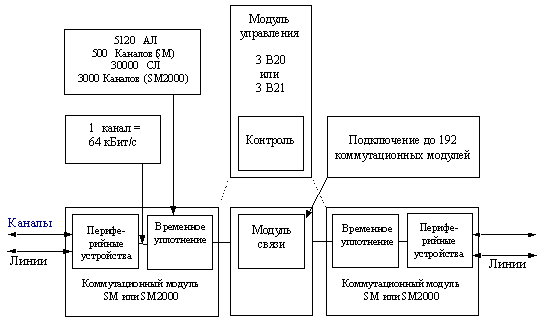

... оконечной станции. Спектр линейного сигнала симметричный и достаточно высокочастотный, присутствуют также низкочастотные и постоянная составляющие. Постановка задачи Проведя анализ по модернизации существующих сооружений сети телекоммуникаций района АТС-38, ставим задачу для нашего дипломного проектирования: 1.Увеличить номерную емкость района АТС-38 заменой существующей РАТС типа АТСКУ 10000, ...

0 комментариев