Навигация

Однонаправленные хеш-функции

1.11 Однонаправленные хеш-функции

на основе симметричных блочных алгоритмов

Однонаправленную хеш-функцию можно построить, используя симметричный блочный алгоритм. Наиболее очевидный подход состоит в том, чтобы шифровать сообщение М посредством блочного алгоритма в режиме СВС или СFВ с помощью фиксированного ключа и некоторого вектора инициализации, Последний блок шифр текста можно рассматривать в качестве хеш-значения сообщения М. При таком подходе не всегда возможно построить безопасную однонаправленную хеш-функцию, но всегда можно получить код аутентификации сообщения MAC (Message Authentication Code).

Более безопасный вариант хеш-функции можно получить, используя блок сообщения в качестве ключа, предыдущее хеш-значение - в качестве входа, а текущее хеш-значение - в качестве выхода. Реальные хеш-функции проектируются еще более сложными. Длина блока обычно определяется длиной ключа, а длина хеш-значения совпадает с длиной блока. Поскольку большинство блочных алгоритмов являются 64-битовыми, некоторые схемы хеширования проектируют так, чтобы хеш-значение имело длину, равную двойной длине блока.

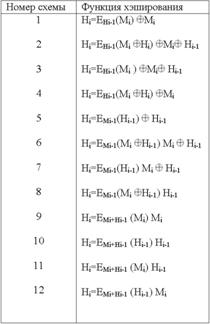

Табл. 1. Схема безопасного хеширования, у которых длина хеш-значения равна длине блока

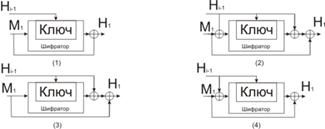

Первые четыре схемы хеширования, являющиеся безопасными при всех атаках, приведены на рис. 9.

Рис. 9. Четыре схемы безопасного хеширования.

2. ОБЪЕКТЫ И СРЕДСТВА ИССЛЕДОВАНИЯ

Объектами исследования являются алгоритмы шифрования, алгоритмы электронной цифровой подписи и соответствующие стандарты.

2.1 Результаты работы

Отчет должен содержать:

1) постановку задачи;

2) описание работы алгоритма, системы;

3) структурную схему работы алгоритма, системы;

4) листинг;

5) тестовые примеры (входные и выходные данные).

2.2 Варианты заданий для выполнения лабораторной работы

| 1. | Реализация алгоритма Ривеста. |

| 2. | Реализация алгоритма DES – общий. |

| 3. | Реализация алгоритма DES – режим сцепления блоков в СВС шифре. |

| 4. | Реализация алгоритма DES – режим работы ECB (электронный блокнот). |

| 5. | Реализация алгоритма DES – режим работы CFB – обратная связь по шифротексту. |

| 6. | Реализация алгоритма DES – OFB – обратная связь по выходу. |

| 7. | Алгоритм формирования ключей в процессе функционирования DES. |

| 8. | Алгоритм федерального стандарта х9.9. |

| 9. | Алгоритм криптографического преобразования – общий. |

| 10. | Алгоритм криптографического преобразования в режиме простой замены. |

| 11. | Алгоритм криптографического преобразования в режиме гаммирования. |

| 12. | Алгоритм криптографического преобразования в режиме гаммирования с обратной связью |

| 13. | Алгоритм криптографического преобразования в режиме имитовставки. |

| 14. | Алгоритм RSA – общий. |

| 15. | Алгоритм, основанный на схеме шифрования Эль Гамаля. |

| 16. | Алгоритм, основанный на комбинированном методе шифрования |

| 17. | Алгоритм, основанный на комбинированном методе шифрования (симметричные системы с секретном ключом + ассиметричные системы с открытым ключом) – общий. |

| 18. | Алгоритм открытого распределения ключей Диффи-Хеллмана |

| 19. | Алгоритм на основе протокола Kerberos (Цербер) с применением алгоритма DES и других. |

| 20. | Алгоритм цифровой подписи RSA. |

| 21. | Алгоритм цифровой подписи DSA. |

| 22. | Отечественный стандарт цифровой подписи ГОСТ Р34.10-94 (близок к алгоритму DSA). |

| 23. | Алгоритм цифровой подписи с дополнительными функциями по схеме «слепой подписи». |

| 24. | Алгоритм цифровой подписи с дополнительными функциями по схеме «неоспоримой подписи». |

| 25. | Реализация модели защиты ОС – Харрисона-Руззо-Ульмана (модель доступа к данным). |

| 26. | Реализация матричной модели доступа. |

2.3 Контрольные вопросы

1. Концепция криптосистем с открытым ключом. Однонаправленные функции.

2. Особенности симметричных криптосистем.

3. Модель доступа к данным при защите ОС.

4. Электронная цифровая подпись

5. Алгоритмы электронной цифровой подписи

6. Проблемы аутентификации данных и электронная цифровая подпись.

7. Управление криптографическими ключами.

БИБЛИОГРАФИЧЕСКИЙ СПИСОК

1. Защита информации в персональных ЭВМ/ А.В. Спесивцев, В.А. Вернер, А.Ю. Крутяков и др..- М.: Радио и связь, 1993 г.

2. Теоретические основы компьютерной безопасности. Уч. Пособие для вузов по спец. "Компьютерная безопасность", "Компьютерное обеспечение информационной безопасности автоматизированных систем"/ П.Н. Девытин, О.О. Михальский, Д.И. Правиков, А.Ю. Щербатов. – М.: Радио и связь.2000 – 190 с.

3. Основы информационной безопасности. Учебное пособие для вузов/Е.Б. Белов, В.П. Лось, Р.В. Мещеряков, А.А. Шелупанов – М.: Горячая линия – Телеком, 2006-544 с.

4. Введение в защиту информации в автоматизированных системах: Учебное пособие для вузов. – 2-е издание. – М.: Горячая линия – Телеком, 2004-147 с.

Похожие работы

... » использовались раньше, а в наши дни они заложены практически в любой, даже самой сложной программе шифрования. Каждый из рассмотренных методов реализует собственный способ криптографической защиты информации и имеет собственные достоинства и недостатки, но их общей важнейшей характеристикой является стойкость. Под этим понимается минимальный объем зашифрованного текста, статистическим анализом ...

... , а предел роста наступит приблизительно в 2030 г. Других способов повышения вычислительной мощности нет. Таким образом, с точки зрения защиты информации криптографическими методами, анализ потенциальных возможностей метода распределенных вычислений представляет как для криптоаналитиков, так и для разработчиков криптографических систем значительный интерес. Попробуем, поэтому, проанализировать ...

... модулей. 6. С начала 90-х годов широко обсуждается возможность реализации протоколов асимметричной криптографии на основе квантово-механических эффектов [44], [45]. Перспективы практического применения асимметричных алгоритмов Юридические вопросы использования асимметричных алгоритмов в системах Вопросы патентной чистоты Большинство алгоритмов асимметричной криптографии защищено патентами. ...

... не к ключам!) и поэтому может зашифровывать и дешифровывать любую информацию; 2.7 Выводы по разделу 2. Подводя итоги вышесказанного, можно уверенно заявить, что криптографическими системами защиты называються совокупность различных методов и средств, благодаря которым исходная информация кодируеться, передаеться и расшифровываеться. Существуют различные криптографические системы защиты, ...

0 комментариев