Навигация

Два блока открытого текста, состоящие из одинакового набора битов приводят к одинаковым блокам шифрованного текста;

2. Два блока открытого текста, состоящие из одинакового набора битов приводят к одинаковым блокам шифрованного текста;

3. В этом режиме размножение ошибки происходит строго внутри блока и это требует применения методов обнаружения изменения сообщений.

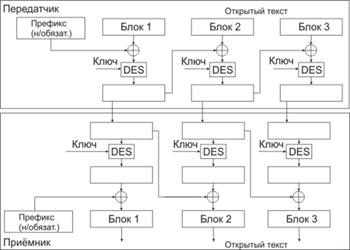

Из-за указанных трудностей режим КЭК не всегда пригоден для текста сообщения общего вида. Усиленным вариантом этого режима, пригодным как для обычных шифров, так и для систем с общим ключом, является режим сцепления блоков в шифре (СБШ) (см. рис. 6.).

Рис. 6. Криптосистемы DES в режиме сцепления блоков в шифре.

Поточные шифры ШТАК, такие как режим ШОС использования DBS, дают ключевой поток, соответствующий длине текста, подлежащего шифрованию без пустых символов в последнем неполном блоке сообщения. Недостаток этого подхода - значительно снижается пропускная способность алгоритма блочного шифрования в режиме ШОС (для DES с 8-и битными байтами в режиме ШОС снижение в 8 и более раз). Эта задача решается, если применять два размера блока при шифровании каждого сообщения: - размер блока основного шифра и - длину сообщения по модулю этого размера блока. Это приводит к пропускной способности, сравнимой с той, которую обеспечивает режим КЭК, однако исключает дополнение пустыми символами открытого текста. Другая особенность шифров ШТАК - необходимость начального заполнения для синхронизации сдвиговых регистров на обоих концах соединения.

Существует два способа начального заполнения:

· для каждого сообщения отдельно и независимо.

· заполнение - как функция сообщения, переданного ранее.

Последний способ не пригоден для общего случая, когда имеет место неупорядоченное поступление сообщений или при наличии ошибок. Так как режимы КЭК и ШОС - самосинхронизирующиеся, размножение ошибок ограничивается и этот факт следует принимать во внимание при разработке методов обнаружения изменения сообщений за счет размножения ошибок.

1.6 Ассиметричные криптосистемы

Концепция криптосистемы с открытым ключом

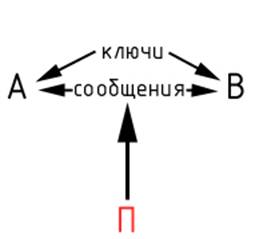

Эффективными системами криптографической защиты данных являются асимметричные криптосистемы, называемые также криптосистемами с открытым ключом. В таких системах для зашифровки данных используется один ключ, а для расшифровки - другой ключ (отсюда и название - асимметричные). Первый ключ является открытым и может быть опубликован для использования всеми пользователями системы, которые зашифровывают данные. Расшифровка данных с помощью открытого ключа невозможно

Для расшифровки данных получатель зашифрованной информации использует второй ключ, который является секретным. Разумеется, ключ расшифровки не может быть определен из ключа зашифровки.

Обобщенная схема асимметричной криптосистемы с открытым ключом показана на рис. 7. В этой криптосистеме применяют два различных ключа:![]() - открытый ключ отправителя А;

- открытый ключ отправителя А; ![]() - секретный ключ получателя В. Генератор ключей целесообразно располагать на стороне получателя В (чтобы не пересылать секретный ключ

- секретный ключ получателя В. Генератор ключей целесообразно располагать на стороне получателя В (чтобы не пересылать секретный ключ ![]() по незащищенному каналу). Значения ключей

по незащищенному каналу). Значения ключей ![]() и

и ![]() зависят от начального состояния генератора ключей.

зависят от начального состояния генератора ключей.

Раскрытие секретного ключа ![]() по известному открытому ключу

по известному открытому ключу ![]() должно быть вычислительно неразрешимой задачей.

должно быть вычислительно неразрешимой задачей.

Характерные особенности асимметричных криптосистем:

1. Открытый ключ ![]() и криптограмма

и криптограмма ![]() могут быть отправлены по незащищенным каналам, т.е. противнику известны

могут быть отправлены по незащищенным каналам, т.е. противнику известны ![]() и

и ![]() .

.

2. Алгоритмы шифрования и расшифровки. Открытый ключ ![]() и

и ![]() являются открытыми.

являются открытыми.

![]() Рис. 7. Обобщенная схема асимметричной криптосистемы с открытым ключом.

Рис. 7. Обобщенная схема асимметричной криптосистемы с открытым ключом.

Защита информации в асимметричной криптосистеме основана на секретности ключа ![]() . У. Диффи и М. Хеллман сформулировали требования, выполнение которых обеспечивает безопасность асимметричной криптосистемы:

. У. Диффи и М. Хеллман сформулировали требования, выполнение которых обеспечивает безопасность асимметричной криптосистемы:

· вычисление пары ключей (![]() ,

,![]() ) получателем В на основе начального условия должно быть простым;

) получателем В на основе начального условия должно быть простым;

· отправитель А, зная открытый ключ ![]() , и сообщение

, и сообщение ![]() , может легко вычислить криптограмму

, может легко вычислить криптограмму ![]()

· получатель В, используя секретный ключ ![]() и криптограмму

и криптограмму ![]() , может легко восстановить исходное сообщение

, может легко восстановить исходное сообщение ![]()

· противник, зная открытый ключ ![]() , при попытке вычислить секретный ключ

, при попытке вычислить секретный ключ ![]() наталкивается на непреодолимую вычислительную проблему;

наталкивается на непреодолимую вычислительную проблему;

· противник, зная пару (![]() ,

,![]() ), при попытке вычислить исходное сообщение

), при попытке вычислить исходное сообщение ![]() наталкивается на непреодолимую вычислительную проблему.

наталкивается на непреодолимую вычислительную проблему.

Похожие работы

... » использовались раньше, а в наши дни они заложены практически в любой, даже самой сложной программе шифрования. Каждый из рассмотренных методов реализует собственный способ криптографической защиты информации и имеет собственные достоинства и недостатки, но их общей важнейшей характеристикой является стойкость. Под этим понимается минимальный объем зашифрованного текста, статистическим анализом ...

... , а предел роста наступит приблизительно в 2030 г. Других способов повышения вычислительной мощности нет. Таким образом, с точки зрения защиты информации криптографическими методами, анализ потенциальных возможностей метода распределенных вычислений представляет как для криптоаналитиков, так и для разработчиков криптографических систем значительный интерес. Попробуем, поэтому, проанализировать ...

... модулей. 6. С начала 90-х годов широко обсуждается возможность реализации протоколов асимметричной криптографии на основе квантово-механических эффектов [44], [45]. Перспективы практического применения асимметричных алгоритмов Юридические вопросы использования асимметричных алгоритмов в системах Вопросы патентной чистоты Большинство алгоритмов асимметричной криптографии защищено патентами. ...

... не к ключам!) и поэтому может зашифровывать и дешифровывать любую информацию; 2.7 Выводы по разделу 2. Подводя итоги вышесказанного, можно уверенно заявить, что криптографическими системами защиты называються совокупность различных методов и средств, благодаря которым исходная информация кодируеться, передаеться и расшифровываеться. Существуют различные криптографические системы защиты, ...

0 комментариев