Навигация

1.8 Однонаправленные функции

Концепция асимметричных криптографических систем с открытым ключом основана на применении однонаправленных функций. Пусть ![]() и

и ![]() некоторые произвольные множества.Функции

некоторые произвольные множества.Функции ![]() является однонаправленной, если для всех

является однонаправленной, если для всех ![]() можно легко вычислить функцию

можно легко вычислить функцию ![]() , где

, где ![]() .

.

И в то же время для большинства ![]() достаточно сложно получить значение

достаточно сложно получить значение ![]() , такое, что

, такое, что ![]() (при этом полагают, что существует по крайней мере одно такое значение

(при этом полагают, что существует по крайней мере одно такое значение ![]() ). Основным критерием отнесения функции

). Основным критерием отнесения функции ![]() к классу однонаправленных функций является отсутствие эффективных алгоритмов обратного преобразования

к классу однонаправленных функций является отсутствие эффективных алгоритмов обратного преобразования ![]() .

.

Функция ![]() относится к классу однонаправленных функций с "потайным ходом" в том случае, если она является однонаправленной и, кроме того, возможно эффективное вычисление обратной функции, если известен "потайной ход" (секретное число, строка или другая информация, ассоциирующаяся с данной функцией).

относится к классу однонаправленных функций с "потайным ходом" в том случае, если она является однонаправленной и, кроме того, возможно эффективное вычисление обратной функции, если известен "потайной ход" (секретное число, строка или другая информация, ассоциирующаяся с данной функцией).

1.9 Электронно-цифровая подпись

Проблема аутентификации данных и электронная цифровая подпись

При обмене электронными документами по сети связи существенно снижаются затраты на обработку и хранение документов, убыстряется их поиск.

Целью аутентификации электронных документов является их защита от возможных видов злоумышленных действий, к которым относятся:

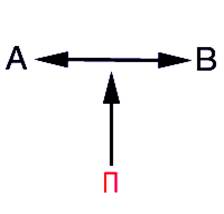

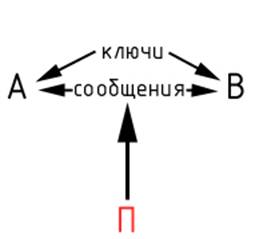

· активный перехват - нарушитель, подключившийся к сети, перехватывает документы (файлы) и изменяет их;

· маскарад - абонент С посылает документ абоненту В от имени абонента А;

· ренегатство - абонент А заявляет, что не посылал сообщения абоненту В, хотя на самом деле послал;

· подмена - абонент В изменяет или формирует новый документ и заявляет, что получил его от абонента А;

· повтор - абонент С повторяет ранее переданный документ, который абонент А посылал абоненту В.

Электронная цифровая подпись используется для аутентификации текстов, передаваемых по телекоммуникационным каналам. Функционально она аналогична обычной рукописной подписи и обладает ее основными достоинствами:

· удостоверяет, что подписанный текст исходит от лица, поставившего подпись;

· не дает самому этому лицу возможности отказаться от обязательств, связанных с подписанным текстом;

· гарантирует целостность подписанного текста.

Цифровая подпись представляет собой относительно небольшое количество дополнительной цифровой информации, передаваемой вместе с подписываемым текстом.

Система ЭЦП. включает две процедуры:

1. Процедуру постановки подписи;

2. Процедуру проверки подписи.

В процедуре постановки подписи используется секретный ключ отправителя сообщения, в процедуре проверки подписи - открытый ключ отправителя.

При формировании ЭЦП отправитель прежде всего вычисляет хеш-функцию h(М) подписываемого текста М. Вычисленное значение хеш-функции h(М) представляет собой один короткий блок информации m, характеризующий весь текст М в целом. Затем число m шифруется секретным ключом отправителя. Получаемая при этом пара чисел представляет собой ЭЦП для данного текста М.

При проверке ЭЦП получатель сообщения снова вычисляет хеш-функцию m = h(М) принятого по каналу текста М, после чего при помощи открытого ключа отправителя проверяет, соответствует ли полученная подпись вычисленному значению m хеш-функции.

Принципиальным моментом в системе ЭЦП является невозможность подделки ЭЦП пользователя без знания его секретного ключа подписи.

В качестве подписываемого документа может быть использован любой файл. Подписанный файл создается из неподписанного путем добавления в него одной или более электронных подписей.

Каждая подпись содержит следующую информацию:

1. Дату подписи;

2. Срок окончания действия ключа данной подписи;

3. Информацию о лице, подписавшем файл (Ф.И.О., должность, краткое наименование фирмы);

4. Идентификатор подписавшего (имя открытого ключа);

5. Собственно цифровую подпись.

1.10 Однонаправленные хеш-функции

Хеш-функция предназначена для сжатия подписываемого документа ![]() до нескольких десятков или сотен бит. Хеш-функция h(-) принимает в качестве аргумента сообщение (документ) М произвольной длины и возвращает хеш-значение

до нескольких десятков или сотен бит. Хеш-функция h(-) принимает в качестве аргумента сообщение (документ) М произвольной длины и возвращает хеш-значение ![]() фиксированной длины. Обычно хешированная информация является сжатым двоичным представлением основного сообщения произвольной длины. Следует отметить, что значение хеш-функции

фиксированной длины. Обычно хешированная информация является сжатым двоичным представлением основного сообщения произвольной длины. Следует отметить, что значение хеш-функции ![]() сложным образом зависит от документа

сложным образом зависит от документа ![]() и не позволяет восстановить сам документ

и не позволяет восстановить сам документ ![]() .

.

Хеш-функция должна удовлетворять целому ряду условий:

· хеш-функция должна быть чувствительна к всевозможным изменениям в тексте М, таким как вставки, выбросы, перестановки и т.п.;

· хеш-функция должна обладать свойством необратимости, то есть задача подбора документа ![]() , который обладал бы требуемым значением хеш-функции, должна быть вычислительно неразрешима;

, который обладал бы требуемым значением хеш-функции, должна быть вычислительно неразрешима;

· вероятность того, что значения хеш-функции двух различных документов (вне зависимости от их длин) совпадут, должна быть ничтожно мала.

Большинство хеш-функции строится на основе однонаправленной функции f(-), которая образует выходное значение длиной n при задании двух входных значений длиной n. Этими входами являются блок исходного текста m и хеш-значение ![]() предыдущего блока текста (рис.8):

предыдущего блока текста (рис.8): ![]()

Рис. 8. Построение однонаправленной хеш-функции.

Хеш-значение, вычисляемое при вводе последнего блока текста, становится хеш-значением всего сообщения М.

В результате однонаправленная хеш-функция всегда формирует выход фиксированной длины n (независимо от длины входного текста).

Похожие работы

... » использовались раньше, а в наши дни они заложены практически в любой, даже самой сложной программе шифрования. Каждый из рассмотренных методов реализует собственный способ криптографической защиты информации и имеет собственные достоинства и недостатки, но их общей важнейшей характеристикой является стойкость. Под этим понимается минимальный объем зашифрованного текста, статистическим анализом ...

... , а предел роста наступит приблизительно в 2030 г. Других способов повышения вычислительной мощности нет. Таким образом, с точки зрения защиты информации криптографическими методами, анализ потенциальных возможностей метода распределенных вычислений представляет как для криптоаналитиков, так и для разработчиков криптографических систем значительный интерес. Попробуем, поэтому, проанализировать ...

... модулей. 6. С начала 90-х годов широко обсуждается возможность реализации протоколов асимметричной криптографии на основе квантово-механических эффектов [44], [45]. Перспективы практического применения асимметричных алгоритмов Юридические вопросы использования асимметричных алгоритмов в системах Вопросы патентной чистоты Большинство алгоритмов асимметричной криптографии защищено патентами. ...

... не к ключам!) и поэтому может зашифровывать и дешифровывать любую информацию; 2.7 Выводы по разделу 2. Подводя итоги вышесказанного, можно уверенно заявить, что криптографическими системами защиты называються совокупность различных методов и средств, благодаря которым исходная информация кодируеться, передаеться и расшифровываеться. Существуют различные криптографические системы защиты, ...

0 комментариев