Навигация

Внедрить электронную подпись при пересылке документов вне организации

3. Внедрить электронную подпись при пересылке документов вне организации.

Конфиденциальность информации (от лат. confidentia - доверие) предполагает введение определенных ограничений на круг лиц, имеющих доступ к данной информации. Степень конфиденциальности выражается некоторой установленной характеристикой (особая важность, совершенно секретно, секретно, для служебного пользования, не для печати и т.п.), которая субъективно определяется владельцем информации в зависимости от содержания сведений, которые не подлежат огласке, предназначены ограниченному кругу лиц, являются секретом. Естественно, установленная степень конфиденциальности информации должна сохраняться при ее обработке в информационных системах и при передаче по телекоммуникационным сетям.

Другим важным свойством информации является ее целостность (integrty). Информация целостна, если она в любой момент времени правильно (адекватно) отражает свою предметную область. Целостность информации в информационных системах обеспечивается своевременным вводом в нее достоверной (верной) информации, подтверждением истинности информации, защитой от искажений и разрушения (стирания).

Несанкционированный доступ к информации лиц, не допущенных к ней, умышленные или неумышленные ошибки операторов, пользователей или программ, неверные изменения информации вследствие сбоев оборудования приводят к нарушению этих важнейших свойств информации и делают ее непригодной и даже опасной. Ее использование может привести к материальному и/или моральному ущербу, поэтому создание системы защиты информации, которая делает информацию безопасной, становится актуальной задачей. Под безопасностью информации (information security) понимают защищенность информации от нежелательного ее разглашения (нарушения конфиденциальности), искажения (нарушения целостности), утраты или снижения степени доступности информации, а также незаконного ее тиражирования. Безопасность информации в информационной системе или телекоммуникационной сети обеспечивается способностью этой системы сохранять конфиденциальность информации при ее вводе, выводе, передаче, обработке и хранении, а также противостоять ее разрушению, хищению или искажению.

Безопасность информации обеспечивается путем организации допуска к ней, защиты ее от перехвата, искажения и введения ложной информации. С этой целью применяются физические, технические, аппаратные, программно-аппаратные и программные средства защиты. Последние занимают центральное место в системе обеспечения безопасности информации в информационных системах и телекоммуникационных сетях.

Можно выделить несколько основных задач, решение которых в информационных системах и телекоммуникационных сетях обеспечивает защиту информации.

Это:

- организация доступа к информации только допущенных к ней лиц;

- подтверждение истинности информации;

- защита от перехвата информации при передаче ее по каналам связи;

- защита от искажений и ввода ложной информации.

Использование единой технологии создания эффективных средств криптографической защиты информации (СКЗИ), разработанной МО ПНИЭИ и решающей эти задачи, позволит предприятию не только ускорить документооборот, но и избежать ошибок и утери информации.

Методы криптографического преобразования конфиденциальной информации обеспечивают защиту ее от несанкционированного доступа к ней в процессе хранения и обработки в информационных системах, передачу конфиденциальной информации по каналам связи телекоммуникационных систем, установление подлинности передаваемых сообщений, хранение информации (документов, баз данных) на носителях в зашифрованном виде.

Сущность криптографических преобразований заключается в следующем. Сообщение (текст, аудио или видео изображение) преобразуется (шифруется) с помощью известного математического алгоритма и некоторого "ключа" так, что восстановление (дешифрирование) и прочтение первоначального текста (восстановление аудио или видео изображения) становится возможным, если известен "ключ". Последний же известен только источнику и получателю сообщения. Таким образом, третьи лица, даже узнав зашифрованный текст, не смогут его восстановить.

В современных СКЗИ используются, как правило, два типа криптографических алгоритмов: классические (симметричные, одноключевые) алгоритмы, основанные на использовании закрытых, секретных ключей, и новые алгоритмы, в которых используются один открытый и один закрытый ключ. Эти алгоритмы называются также асимметричными.

Одноключевая криптография симметрична в том смысле, что ключ для шифрования идентичен ключу для дешифрования. Теперь ее часто называют криптографией с “секретным” ключом.

Упрощенная схема такой системы показана на рис. 12.

Рис. 12. Обмен сообщениями в закрытой криптосистеме

При ее использовании возникает сложнейшая нематематическая, внекриптографическая задача - обеспечение сверхнадежного закрытого канала для обмена ключами.

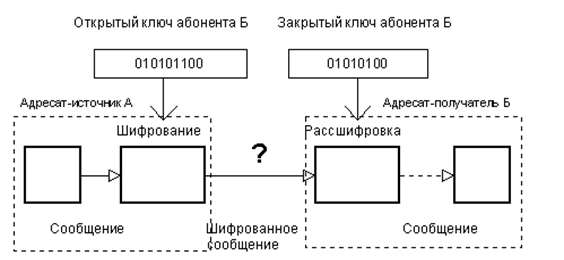

В асимметричной (двухключевой) криптографии используются два ключа, связанные между собой по опpеделенному пpавилу. Закрытый ключ генеpиpуется адресатом-получателем и сохpаняется им в тайне. Откpытый ключ публикуется и доступен всем, включенным в данную сеть адресатам - источникам. На рис. 13 представлена упрощенная схема такой системы.

Адресат-источник А, посылая адресату-получателю Б сообщение, шифрует его, используя известный открытый ключ абонента Б. Зашифpованный текст в пpинципе не может быть pасшифpован тем же откpытым ключом. Дешифpование сообщения возможно только с использованием закpытого ключа, котоpый известен только адpесату Б. Адресат Б, получив от адресата А сообщение, расшифровывает его с помощью своего закрытого ключа.

Рис. 13. Обмен сообщениями в ассиметричной криптосистеме

Таким образом, в организованной информационной конфиденциальной сети каждый абонент должен знать и хранить в тайне свой уникальный закрытый ключ и список открытых ключей тех абонентов, с которыми он должен поддерживать информационную связь.

Криптографические системы, реализованные в виде программ, встраиваются в программное обеспечение существующих рабочих станций и серверов и тем самым позволяют организовать защиту конфиденциальной информации как при ее хранении (в зашифрованном виде) и обработке в информационных системах, так и при передаче по каналам связи телекоммуникационных сетей.

С помощью рассмотренных программных криптографических методов решаются такие основные задачи, как:

- защита информации от ознакомления с ней нежелательных лиц;

- обнаружение искажений или ошибок, возникающих при передаче информации по каналам связи телекоммуникационных сетей;

- установление истинности документа и личности подписавшего этот документ лица.

Первая задача решается шифрованием информации (данных). Зашифрованное сообщение становится недоступным для лиц, не допущенных к соответствующей информации, т.е. не знающих ключа, с помощью которого можно расшифровать сообщение. Перехват зашифрованных данных в этом случае бесполезен.

Для защиты данных от случайных или преднамеренных искажений в канале связи используется контрольная последовательность - имитовставка. Она вырабатывается путем криптографического преобразования шифруемого сообщения и ключа шифрования и представляет собой последовательность данных фиксированной длины. Имито-вставка передается по каналу связи вместе с зашифрованным сообщением. Поступившее зашифрованное сообщение расшифровывается, вырабатывается контрольная имитовставка, которая сравнивается с имитовставкой, полученной из канала связи. В случае несовпадения имитовставок все расшифрованные данные считаются искаженными и бракуются.

Проблема установления истинности документа и личности подписавшего этот документ лица приобретает особое значение во многих системах, связанных с юридической ответственностью за принимаемые решения, таких, как системы государственного и военного управления, финансовые и банковские системы, системы, связанные с распределением материальных ценностей, и другие. Эта проблема решается с помощью так называемой электронной подписи (ЭЦП), которая дает возможность заменить традиционные печать и подпись и, не меняя самого документа, позволяет проверить подлинность и авторство полученной информации. Для выработки электронной подписи также используются методы асимметричных криптографических преобразований.

Каждый пользователь, обладающий правом подписи, самостоятельно формирует личные закрытый и открытый ключи подписи. Закрытый ключ подписи используется для выработки электронной цифровой подписи и должен сохраняться пользователем в тайне, что гарантирует невозможность подделки документа и цифровой подписи от его имени злоумышленником.

Открытый ключ используется для проверки подлинности документа, а также для предупреждения отказа подписавшего его от своей подписи. Знание открытого ключа не дает возможности определить секретный ключ. Открытые ключи подписи всех пользователей сети конфиденциальной связи объединяются в справочники открытых ключей. Таким образом, каждому пользователю конфиденциальной сети, обладающему правом подписи, необходимо иметь закрытый ключ подписи и справочник открытых ключей.

Система криптографической защиты информации (СКЗИ) встраивается в различные оболочки программных комплексов, в системы электронной почты, информационно-справочные системы и прикладное программное обеспечение для защиты информации от несанкционированного доступа и искажения при ее хранении на дисках и передаче по каналам связи.

Похожие работы

... вариант разрешения данной проблемы. Выход из данной ситуации может быть осуществлен посредством реструктуризации материнской компании с целью повышения рыночной стоимости всего холдинга ЗАО «Жилищный капитал», которая обеспечит инвестиционную привлекательность для инвесторов. Как следствие реструктуризации предлагается размещение облигаций компании посредством дочерней компании Группы « ЖК- ...

... обеспечение управления - деятельность, охватывающая организацию документирования и управления документацией в процессе реализации функций учреждения, организации и предприятия. Несмотря на, что ООО «ДИН» существует несколько лет, работы по организации технологии документационного обеспечения управления начали проводиться только с 2001 года. Документационное обеспечение управления в ООО «ДИН» ...

... работа с органами налоговой инспекции после аудиторской проверки и оказание консультационных услуг по вопросам налогообложения и бухгалтерского учета осуществляется без дополнительной оплаты и является одним из условий договора, заключаемого аудиторскими фирмами компании “Финансы” с заказчиками. Процессы Качество работы фирмы обеспечивается строгим соблюдением стандартов работы. Внутрифирменный ...

... могут рассматриваться в локальных нормативных правовых актах банков по кредитованию? В локальных документах коммерческих банков детально могут быть рассмотрены вопросы по организации этапов кредитного процесса. Кредитный процесс включает в себе четыре этапа: - мониторинг финансово-хозяйственной деятельности кредитополучателя; - оформление и выдачу кредита; - контроль банка за использованием ...

0 комментариев