Навигация

СОВМЕСТИМОСТЬ

4.1. СОВМЕСТИМОСТЬ.

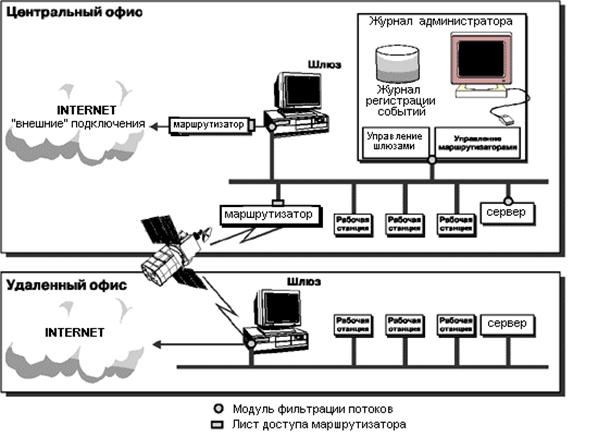

Проблемы совместимости не возникают, если VPN прямо используют службы Frame Relay и ATM, поскольку они довольно хорошо приспособлены для работы в мультипротокольной среде и пригодны как для IP-, так и для не IP–приложений. Все, что требуется в этом случае, так это наличие соответствующей сетевой инфраструктуры, покрывающей необходимый географический район. В качестве устройств доступа чаще всего используются Frame Relay Access Device (FRAD) или маршрутизаторы с интерфейсами Frame Relay и ATM. Многочисленные постоянные или коммутируемые виртуальные каналы могут работать (виртуально) с любой смесью протоколов и топологий. Дело осложняется, если VPN базируется на Internet. В этом случае требуется, чтобы приложения были совместимы с IP–протоколом. При условии выполнения этого требования для построения VPN можно использовать Internet «как она есть», предварительно обеспечив необходимый уровень безопасности. Но поскольку большинство частных сетей являются мультипротокольными или используют неофициальные, внутренние IP–адреса, то они не могут прямо, без соответствующей адаптации подключиться к Internet. Существует множество решений, обеспечивающих совместимость. Наиболее популярными являются следующие:

- преобразование существующих протоколов (IPX, NetBEUI, AppleTalk или других) в IP–протокол с официальным адресом;

- преобразование внутренних IP–адресов в официальные IP–адреса;

- установка специальных IP–шлюзов на серверы;

- использование виртуальной IP–маршрутизации;

- использование универсальной техники туннелирования.

Первый способ, по крайней мере концептуально, понятен, поэтому остановимся вкратце на остальных.

Преобразование внутренних IP-адресов в официальные необходимо в том случае, когда частная сеть базируется на IP-протоколе. Для внутренней адресации обычно используются адреса класса В, которые лежат в диапазоне 192.168.0.0 - 192.168.255.255, что позволяет идентифицировать 65536 узлов. Преобразование адресов для всей корпоративной сети не является необходимым, так как официальные IP-адреса могут сосуществовать с внутренними в коммутаторах и маршрутизаторах сети предприятия. Другими словами, сервер с официальным IP-адресом по-прежнему доступен клиенту частной сети через локальную инфраструктуру. Наиболее часто используют технику разделения небольшого блока официальных адресов многими пользователями. Она подобна разделению пула модемов, поскольку также опирается на предположение, что не все пользователи одновременно нуждаются в доступе к Internet. Здесь существуют два индустриальных стандарта: протокол динамической конфигурации хостов (Dynamic Host Configuration Protocol - DHCP) и трансляция сетевых адресов (Network Adress Translation - NAT), подходы которых слегка различаются. DHCP «сдает» узлу адрес в аренду на время, определяемое администратором сети, тогда как NAT транслирует внутренний IP-адрес в официальный динамически, на время сеанса связи с Internet.

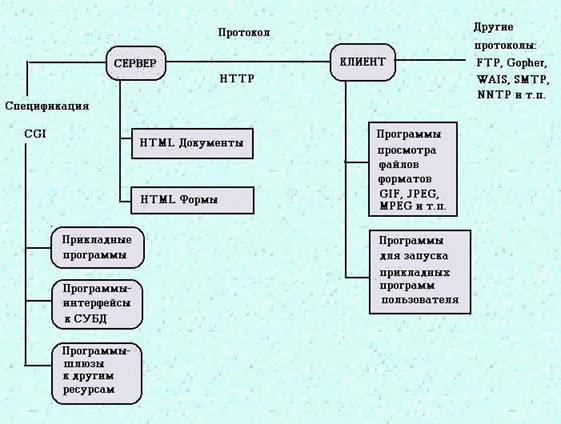

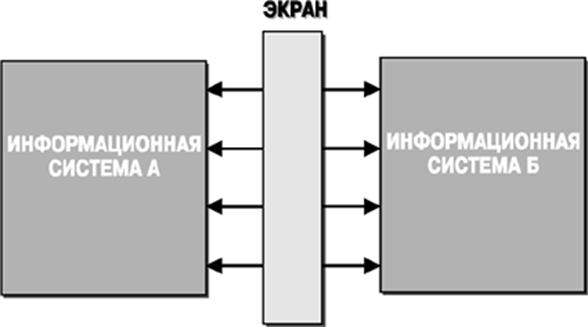

Другим способом сделать частную сеть совместимой с Internet является установка IP–шлюза. Шлюз транслирует не IP–протоколы в IP-протоколы и наоборот. Большинство сетевых операционных систем, использующих нативные протоколы, имеют программное обеспечение для IP–шлюза.

Сущность виртуальной IP–маршрутизации заключается в расширении частных маршрутных таблиц и адресного пространства на инфраструктуру (маршрутизаторы и коммутаторы) Internet–провайдера. Виртуальный IP–маршрутизатор является логической частью физического IP–маршрутизатора, принадлежащего и функционирующего у сервис-провайдера. Каждый виртуальный маршрутизатор обслуживает определенную группу пользователей.

Однако, пожалуй, самым лучшим способом обеспечить совместимость можно с помощью методов туннелирования. Эти методы наряду с различной техникой инкапсуляции уже давно используются для передачи по общей магистрали мультипротокольного потока пакетов. В настоящее время эта испытанная технология оптимизирована для Internet–базированных VPN.

Основными компонентами туннеля являются:

- инициатор туннеля;

- маршрутизируемая сеть;

- туннельный коммутатор (опционально);

- один или более туннельных терминаторов.

Туннелирование должно выполняться на обоих концах сквозного канала. Туннель должен начинаться туннельным инициатором и завершаться туннельным терминатором. Инициализация и завершение туннельных операций может выполняться различными сетевыми устройствами и программным обеспечением. Например, туннель может быть инициирован компьютером удаленного пользователя, на котором установлены модем и необходимое для VPN программное обеспечение, фронтальным маршрутизатором филиала корпорации или концентратором доступа к сети у сервис-провайдера.

Для передачи по Internet пакетов, отличных от IP сетевых протоколов, они со стороны источника инкапсулируются в IP–пакеты. Наиболее часто применяемый метод создания VPN–туннелей заключается в инкапсуляции не IP–пакета в пакет PPP (Point-to-Point Protocol) с последующей инкапсуляцией в IP–пакет. Напомним, что PPP–протокол используется для соединения типа точка-точка, например, для связи клиента с сервером. Процесс IP–инкапсуляции включает добавление стандартного IP–заголовка к оригинальному пакету, который затем рассматривается как полезная информация. Соответствующий процесс на другом конце туннеля удаляет IP–заголовок, оставляя неизменным оригинальный пакет. Протокол PPP обеспечивает сервис на уровне 2 эталонной модели OSI, поэтому такой подход называется туннелирование на уровне 2 (L2 Tunneling Protocol – L2TP). Сегодня довольно широкое распространение получил протокол Point-to-Point Tunneling Protocol, разработанный компаниями 3Com и Microsoft, который поставляется вместе с операционными системами Windows 95 и Windows NT .

Поскольку технология туннелирования достаточно проста, она является и наиболее приемлемой в отношении стоимости.

Похожие работы

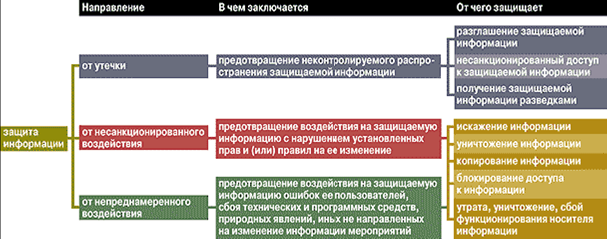

... для реализации технологии Intranet.РАЗРАБОТКА СЕТЕВЫХ АСПЕКТОВ ПОЛИТИКИ БЕЗОПАСНОСТИ Политика безопасности определяется как совокупность документированных управленческих решений, направленных на защиту информации и ассоциированных с ней ресурсов. При разработке и проведении ее в жизнь целесообразно руководствоваться следующими принципами: • невозможность миновать защитные средства; • ...

... согласно Закону привлекаются к ответственности в зависимости от нанесенного ущерба от административной ответственности до лишения свободы сроком до 10 лет. МЕТОДИКА ЗАЩИТЫ ИНФОРМАЦИИ В ЛОКАЛЬНЫХ ВЫЧИСЛИТЕЛЬНЫХ СЕТЯХ ОБРАЗОВАТЕЛЬНОГО УЧРЕЖДЕНИЯ МВД РФ. 3.1.Политика безопасности КЮИ МВД РФ. Под политикой безопасности понимается совокупность документированных управленческих решений, направленных ...

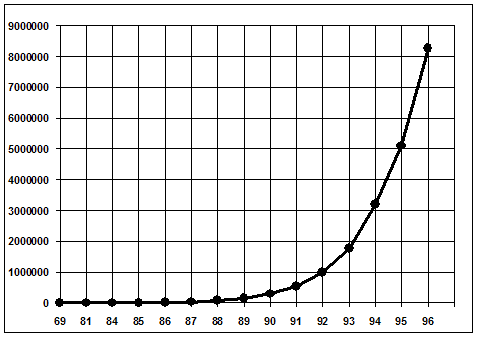

... финансирование - лишь небольшая часть поступающих средств, т.к. все более заметной становится "коммерциализация" сети (80-90% средств поступает из частного сектора). 2. Проблемы защиты информации Internet и информационная безопасность несовместны по самой природе Internet. Она родилась как чисто корпоративная сеть, однако, в настоящее время с помощью единого стека протоколов TCP/IP и единого ...

... питания, уничтожители бумажных документов Заключение Цель курсового исследования достигнута путём реализации поставленных задач. В результате проведённого исследования по теме "Методы защиты информации в телекоммуникационных сетях" можно сделать ряд выводов: Проблемы, связанные с повышением безопасности информационной сферы, являются сложными, многоплановыми и взаимосвязанными. Они ...

0 комментариев