Навигация

1.4 История появления VPN

История появления VPN тесно связана с услугой CENTREX в телефонных сетях. Понятие Centrex появилось на рубеже 60-х годов в США как общее название способа предоставления услуг деловой связи абонентам нескольких компаний на основе совместно используемого оборудования одной учрежденческой станции PBX (Private Branch Exchange). С началом внедрения в США и Канаде станций с программным управлением термин приобрел иной смысл и стал означать способ предоставления деловым абонентам дополнительных услуг телефонной связи, эквивалентных услугам PBX, на базе модифицированных станций сети общего пользования. Основное преимущество Centrex заключалось в том, что фирмы и компании при создании выделенных корпоративных сетей экономили значительные средства, необходимые на покупку, монтаж и эксплуатацию собственных станций. Хотя для связи между собой абоненты Centrex используют ресурсы и оборудование сети общего пользования, сами они образуют так называемые замкнутые группы пользователей CUG (Closed Users Group) с ограниченным доступом извне, для которых в станциях сети реализуются виртуальные PBX.

В стремлении преодолеть свойственные Centrex ограничения была выдвинута идея виртуальной частной сети VPN - как объединение CUG, составляющих одну корпоративную сеть и находящихся на удалении друг от друга. Ресурсы VPN (каждая со своим планом нумерации) могут быть распределены по нескольким станциям местной сети, оснащенным функциями Centrex и имеющим в зоне своего обслуживания одну или несколько CUG. При этом в станцию могут быть включены как PBX, непосредственно принадлежащие владельцу VPN, так и линии обычных индивидуальных абонентов.

1.5 Технология VPN

Технология VPN (Virtual Private Network – виртуальная частная сеть) – не единственный способ защиты сетей и передаваемых по ним данных. Но я считаю, что она достаточно эффективна, и ее повсеместное внедрение – это не только дань моде, весьма благосклонной к VPN в последние пару лет.

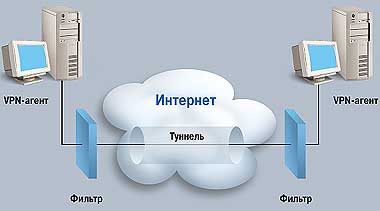

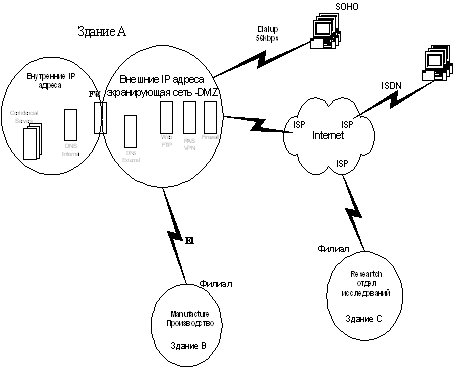

Рис.2 Схема VPN

Суть VPN состоит в следующем:

На все компьютеры, имеющие выход в Интернет, устанавливается средство, реализующее VPN (VPN-агент). Не должно остаться ни одного незащищенного! VPN-агенты автоматически шифруют всю исходящую информацию (и соответственно расшифровывают всю входящую). Они также следят за ее целостностью с помощью ЭЦП или имитоприставок (криптографическая контрольная сумма, рассчитанная с использованием ключа шифрования).Поскольку информация, циркулирующая в Интернете, представляет собой множество пакетов протокола IP, VPN-агенты работают именно с ними.

Перед отправкой IP-пакета VPN-агент действует следующим образом:

Из нескольких поддерживаемых им алгоритмов шифрования и ЭЦП по IP-адресу получателя выбирает нужный для защиты данного пакета, а также ключи. Если же в его настройках такого получателя нет, то информация не отправляется. Определяет и добавляет в пакет ЭЦП отправителя или имитоприставку. Шифрует пакет (целиком, включая заголовок). Проводит инкапсуляцию, т. е. формирует новый заголовок, где указывается адрес вовсе не получателя, а его VPN-агента. Эта полезная дополнительная функция позволяет представить обмен между двумя сетями как обмен всего-навсего между двумя компьютерами, на которых установлены VPN-агенты. Всякая полезная для темных целей злоумышленника информация, например внутренние IP-адреса, ему уже недоступна.При получении IP-пакета выполняются обратные действия:

1. Заголовок содержит сведения о VPN-агенте отправителя. Если таковой не входит в список разрешенных в настройках, то информация просто отбрасывается. То же самое происходит при приеме пакета с намеренно или случайно поврежденным заголовком.

2. Согласно настройкам выбираются алгоритмы шифрования и ЭЦП, а также необходимые криптографические ключи.

3. Пакет расшифровывается, затем проверяется его целостность. Если ЭЦП неверна, то он выбрасывается.

4. И, наконец, пакет в его исходном виде отправляется настоящему адресату по внутренней сети.

Все операции выполняются автоматически. Сложной в технологии VPN является только настройка VPN-агентов, которая, впрочем, вполне по силам опытному пользователю.

VPN-агент может находиться непосредственно на защищаемом ПК, что полезно для мобильных пользователей, подключающихся к Интернет. В этом случае он обезопасит обмен данными только того компьютера, на котором установлен.

Возможно совмещение VPN-агента с маршрутизатором (в этом случае его называют криптографическим) IP-пакетов. Кстати, ведущие мировые производители в последнее время выпускают маршрутизаторы со встроенной поддержкой VPN, например Express VPN от Intel, который шифрует все проходящие пакеты по алгоритму Triple DES.

Как видно из описания, VPN-агенты создают каналы между защищаемыми сетями, которые обычно называют “туннелями”. И действительно, они “прорыты” через Интернет от одной сети к другой; циркулирующая внутри информация спрятана от чужих глаз.

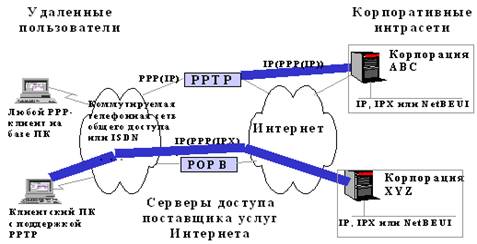

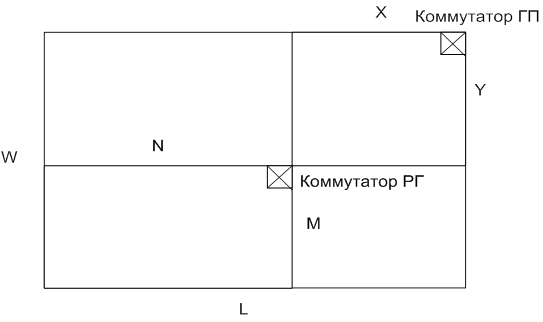

Рис.3 Туннелирование и фильтрация

Кроме того, все пакеты “фильтруются” в соответствии с настройками. Таким образом, все действия VPN-агентов можно свести к двум механизмам: созданию туннелей и фильтрации проходящих пакетов.

Совокупность правил создания туннелей, которая называется “политикой безопасности”, записывается в настройках VPN-агентов. IP-пакеты направляются в тот или иной туннель или отбрасываются после того, как будут проверены:

IP-адрес источника (для исходящего пакета - адрес конкретного компьютера защищаемой сети); IP-адрес назначения; протокол более высокого уровня, которому принадлежит данный пакет (например, TCP или UDP); номер порта, с которого или на который отправлена информация (например, 1080).Похожие работы

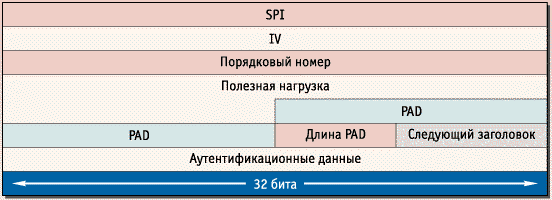

... , ключи длиной 40 бит при определенных условиях не выдерживают атак с применением "грубой" силы. 2.6 Повышение стойкости шифрования по протоколу MPPE Шифрование информации создает еще один уровень защиты виртуальных частных сетей, созданных на базе протокола PPTP, который необходим на случай перехвата пакетов ВЧС. Правда, такая возможность носит скорее теоретический характер и весьма ...

... SSL/TLS на первом этапе для осуществления доступа к необходимым услугам с последующим внедрением IPSec. 3. Методы реализации VPN сетей Виртуальная частная сеть базируется на трех методах реализации: · Туннелирование; · Шифрование; · Аутентификация. 3.1 Туннелирование Туннелирование обеспечивает передачу данных между двумя точками – окончаниями ...

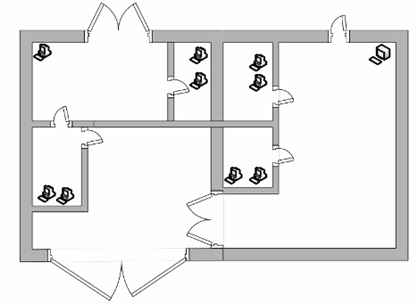

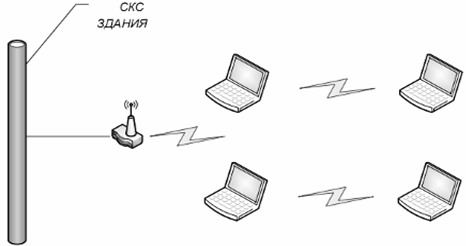

... рабочих станции ЛВС главном офисе Технология Wi-Fi позволяет развернуть сеть без прокладки кабеля, что может уменьшить стоимость развёртывания, что для малого бизнеса немаловажно, или расширения сети. Технология Wi-Fi очень удобна, так как вы не привязаны к проводной компьютерной сети. Вы можете работать за своим столом или переходить в другие кабинеты, оставаясь в зоне действия сети. Во втором ...

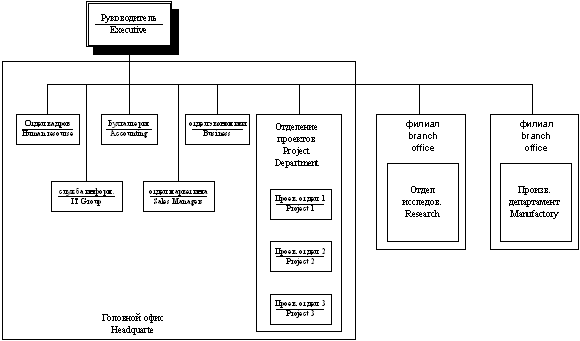

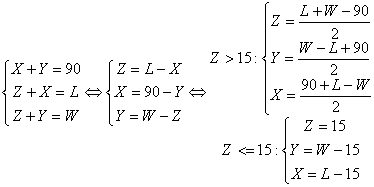

... Остальные адреса внутреннего диапазона выделяются зданиям B и C. Свободные диапазоны адресов будут распределяться по мере возникновения необходимости. В частности, для сотрудников, использующих беспроводной доступ к корпоративной сети, будут выделены адреса из этого диапазона, что позволит соответствующим образом настроить сетевой фильтр и понизить риски при работе в беспроводных сетях. Размер ...

0 комментариев