Навигация

Спеціальна частина

2.2 Спеціальна частина

Для підвищення надійності роботи електронно-обчислювальної апаратури і запобігання розповсюдження помилки в обчислювальному процесі системи забезпечуються системами контролю і діагностики.

2.2.1 Схема контролю призначена для виявлення факту помилки і місця помилки.

Схема контролю діагностики – для з'ясування причини помилки і виправлення помилки.

В сучасних ЕОМ існують комплексні системи контролю і діагностики, які виконують вказані функції. Для огляду цих систем контролю відрекомендуємо їх виді чотирьох рівнів: логічного, функціонального, системного і призначеного для користувача. Кожному рівню відповідають свої методи і засоби контролю.

На логічному рівні використовуються наступні методи контролю:

- З використанням надмірних кодів.

- Контроль по паритету (контроль з перевіркою парності).

- Контроль за кодом Хеммінга.

- Циклічний контроль.

- Контроль з використанням схемної (апаратної) надмірності.

- Контроль по збігу

- Контроль дублюванням

- Контроль з використанням мажоритарної логіки.

- Контроль з використанням особливостей вихідного коду.

Контроль на логічному рівні виконується апаратним способом.

Достоїнства:

- Безперервно стежить за обчислювальним процесом не знижуючи швидкодії.

- Не займає машинний час.

- Не зменшує область пам'яті для користувача.

Недолік:

- Витрати на реалізацію, тобто надмірність ваги, габаритів і вартості.

На функціональному рівні використовуються програмні методи контролю. Це або контрольні команди в робочій програмі, або контрольні програми в робочій Ос, або спеціальні тест мониторние Ос. Програмні методи контролю не вимагають витрат устаткування, але займають пам'ять для зберігання контрольних програм і приводять до витрат машинного часу.

На системному рівні використовуються контроль за допомогою можливостей Ос:

- системи резервування дисків;

- системи захисту пам'яті від несанкціонованого доступу;

- контроль звернення до неіснуючого елемента пам'яті.

Для МПУ на системному рівні використовуються охоронні таймери або охоронні процесори.

На призначеному для користувача рівні використовуються наступні методи контролю:

- Метод подвійного рахунку з порівнянням результатів.

- Реверсивний контроль. Полягає в тому, що за наслідками роботи програми визначаються початкові дані, які порівнюються з даними.

- Контроль за допомогою усіченого алгоритму.

2.2.2 Опис структурної схеми контролю. Принцип роботи

Для контролю шини даних вінчестера використовується схема контролю за кодом Хеммінга.

Код Хеммінга — це надмірний корегуючий код, що має наступні особливості:

1) застосовується при паралельній передачі інформації (наприклад між ОЗУ (пристрій, що оперативне запам'ятовує) і мікропроцесором, ОЗУ і накопичувачем на жорстких магнітних дисках);

2) не тільки знаходить, але і виправляє помилку (код Хеммінга виправляє тільки одиночну помилку, а у разі багатократної помилки дозволяє лише зафіксувати її);

3) має здатність, що високу знаходить;

4) має декілька контрольних розрядів на одне слово інформації (на 8 біт – 4 контрольні розряди, на 16 біт – і вони упроваджуються в інформаційне слово.

Алгоритм кодування. По заданому числу інформаційних розрядів (n) визначається з таблиці 1 число контрольних (k) розрядів.

Визначаються позиції контрольних розрядів в кодованому слові, т. е. контрольні розряди в кодованому слові займають позиції рівні ступеням двійки (20, 21, 22, 23, 24).

Будується розрядна сітка вихідного регістра.

Визначається зміст контрольних розрядів за наступними правилами:

Значення першого розряду визначається як сума по модулю 2 тих інформаційних розрядів в двійковому коді номерів, яких одиниця присутня в першому розряді.

Значення другого розряду визначається як сума по модулю 2 тих інформаційних розрядів в двійковому коді номерів, яких одиниця присутня в другому розряді.

Значення третього розряду визначається як сума по модулю 2 тих інформаційних розрядів в двійковому коді номерів, яких одиниця присутня в третьому розряді.

Значення четвертого розряду визначається як сума по модулю 2 тих інформаційних розрядів в двійковому коді номерів, яких одиниця присутня в четвертому розряді.

Значення п'ятого розряду визначається як сума по модулю 2 тих інформаційних розрядів в двійковому коді номерів, яких одиниця присутня в п'ятому розряді.

При кодуванні інформаційного слова 1,2,4,8,16 розряди не враховуються.

Алгоритм декодування.

Прийняте двійкове число записується у вхідний регістр розрядністю n+k.

Визначається парність контрольних груп (по формулах таблиці 3). При підрахунку ознак парності враховуються всі розряди, включаючи 1,2,4,8,16. Отримані ознаки парності є розрядами корегуючого числа, причому перший контрольний розряд утворює молодший розряд корегуючого числа.

Виконується аналіз отриманого корегуючого числа. Якщо корегуюче число рівно нулю — помилки немає, якщо не рівно нулю, то двійковий код корегуючого числа є номером помилкового розряду, але якщо двійковий код корегуючого числа більше максимального номера розряду — помилка в декількох розрядах.

Вхідний регістр представляє з себе буфер і призначений в основному для підтримки логічних рівнів напруги в заданих межах.

Блок суматорів по модулю 2 є кодуючим пристроєм, перетворююче інформаційне слово в корегуюче по алгоритмах описаних вище. Містить п'ять суматорів по модулю 2 здійснюючої функції описані в таблиці 2.

Вихідний регістр окрім буферних функцій також виконує об'єднання контрольних розрядів і інформаційних розрядів відповідно до розрядної сітки .

2.2.3Разработка функціональної схеми вузла контролю.

Проектований пристрій призначається для передачі шістнадцяти бітової інформації шини даних накопичувача на жорстких магнітних дисках. Виходячи з цього вхідний регістр також повинен мати розрядність 16 біт. З виходів вхідного регістра інформація повинна поступати на кодуюче пристрій з метою отримання корегуючого слова і на вихідний регістр без зміни відповідно до розрядної сітки.

Кодуючий пристрій є набором з 5 суматорів по модулю 2, кожний з яких здійснює функцію отримання свого контрольного розряду.

Перший суматор по модулю 2 виконує функцію отримання першого контрольного розряду по формулі з таблиці 3:

1кр=3рÅ5рÅ7рÅ9рÅ11рÅ13рÅ15рÅ17рÅ19рÅ21р (2.1.)

для цього на його входи подаються відповідні розряди. Вихідний контрольний розряд поступає на перший розряд вихідного регістра відповідно до розрядної сітки.

Другий суматор по модулю 2 виконує функцію отримання другого контрольного розряду по формулі з таблиці 3:

2кр=3рÅ6рÅ7рÅ10рÅ11рÅ14рÅ15рÅ18рÅ19р (2.2.)

для цього на його входи подаються відповідні розряди. Вихідний контрольний розряд поступає на другий розряд вихідного регістра відповідно до розрядної сітки.

Третій суматор по модулю 2 виконує функцію отримання третього контрольного розряду по формулі з таблиці 3:

3кр=5рÅ6рÅ7рÅ12рÅ13рÅ14рÅ15рÅ20рÅ21р (2.3.)

для цього на його входи подаються відповідні розряди. Вихідний контрольний розряд поступає на четвертий розряд вихідного регістра відповідно до розрядної сітки.

Четвертий суматор по модулю 2 виконує функцію отримання четвертого контрольного розряду по формулі з таблиці 3:

4кр=9рÅ10рÅ11рÅ12рÅ13рÅ14рÅ15р (2.4.)

для цього на його входи подаються відповідні розряди. Вихідний контрольний розряд поступає на восьмий розряд вихідного регістра відповідно до розрядної сітки.

П'ятий суматор по модулю 2 виконує функцію отримання п'ятого контрольного розряду по формулі з таблиці 3:

5кр=17рÅ18рÅ19рÅ20рÅ21р (2.5.)

для цього на його входи подаються відповідні розряди. Вихідний контрольний розряд поступає на шістнадцятий розряд вихідного регістра відповідно до розрядної сітки.

Розрядність вихідного регістра відповідно до таблиці 1 буде 21 біт: 16 інформаційних розрядів + 5 контрольних.

Після вихідного регістра інформація через зону перешкод поступає на декодуюче пристрій.

Представлена на рисунку 2.2 функціональна схема вузла кодування повністю відповідає вище розглянутому опису принципу роботи.

Похожие работы

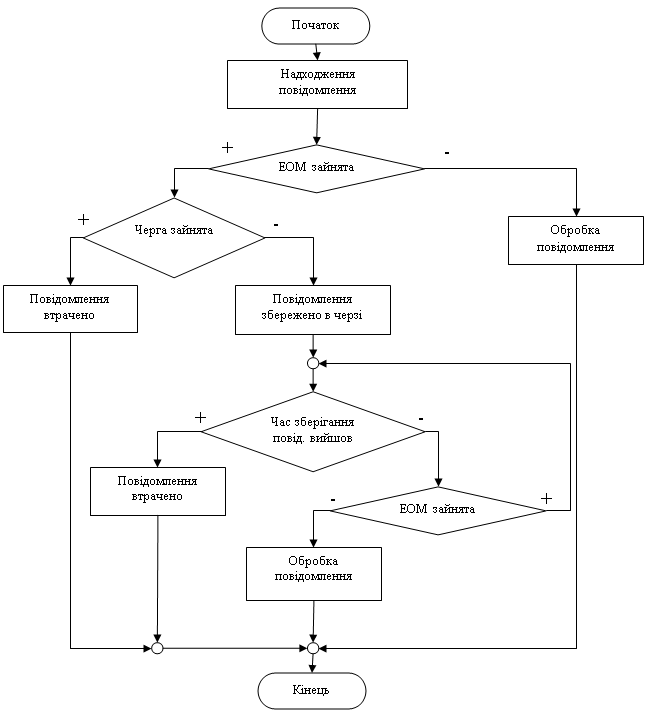

....................................... 23 Додаток Г – результати роботи програми............................................................. 24 Вступ Темою данної курсової роботи є моделювання процесу надходження до ЕОМ повідомлень від датчиків та вимірювальних пристроїв. Це обумовлено тим, що постійне впровадження системи збирання та обробки інформації вимагає збільшення кількост ...

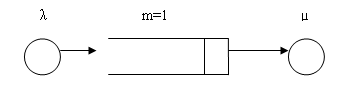

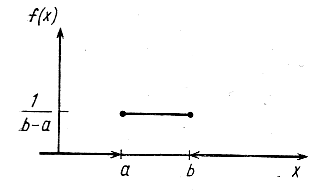

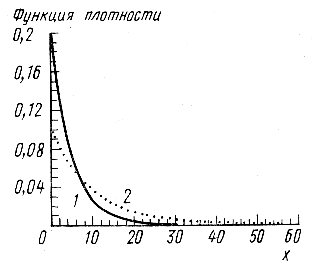

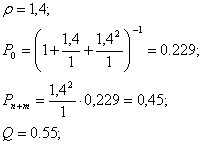

... їх обробки на ЕОМ можна представити у вигляді СМО. Тобто, модель заданої системи є дискретною стохастичною системою. Виконання імітаційного моделювання вказаного процесу надходження повідомлень від датчиків до ЕОМ та їх обробки на ЕОМ потребує проведення моделювання (імітацію) всіх подій, які можуть статись – отримання інформаційних повідомлень від датчиків, вхід і звільнення пам'яті ЕОМ, втрату ...

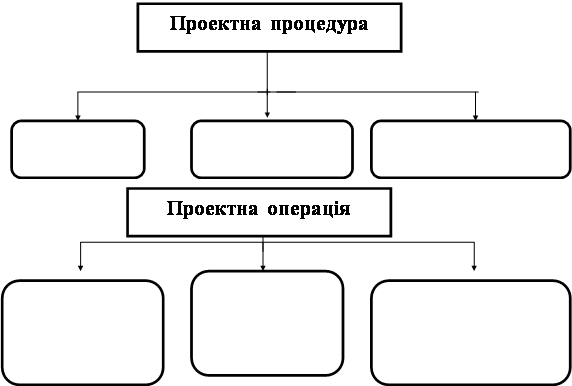

... кта та алгоритму його функціонування, або алгоритму процесу, а також уявлення опису на різноманітних мовах здійснюється взаємодією людини і ЕОМ. Система автоматизованого проектування - це комплеск засобів автоматизації проектування, взаємозв’язаних з необхідними підрозділами проектної організації або колективом спеціалістів (користувачем системи), які виконують автоматизоване проектування. САПР ...

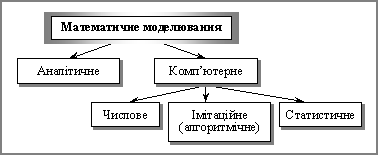

... модель, яка опосередковує відносини між об’єктом, який вивчається, та суб’єктом, який пізнає (системним аналітиком). Головним гальмом для практичного застосування математичного моделювання в економіці є проблема наповнення розроблених моделей конкретною та якісною інформацією. Точність і повнота первинної інформації, реальні можливості її збору й опрацювання справляють визначальний вплив на виб ...

0 комментариев