Навигация

Резервування інформації

2.3.1.2 Резервування інформації.

Існує три види резервування: повне резервування, инкрементальное резервування і диференціальне резервування.

Повне резервування полягає в копіюванні всієї інформації з жорсткого диска на деякий носій для безпечного зберігання. Для регулярного створіння повних резервних копій використовують стрічковий накопичувач. Всякий раз, коли програма просить DOS відкрити файл і дати дозвіл на прочитування і запис інформації в цей файл, DOS встановлює для файлу прапорець, що показує, що це зроблено. Прапорцем служить один біт в байті атрибутів, береженому в елементі каталогу для кожного файлу. Цей біт називається архівним. Багато програм резервування застосовують цей біт при виборі файлів для резервування.

Інкрементне резервування полягає у виконанні одній з таких програм і копіювання на резервний носій всіх файлів, у яких включений архівний біт, після цього біти скидаються. Недоліком цього виду резервування є те, що резервується багато файлів, які програми відкривали тільки для перегляду вмісту файлів, але не змінювали його. У разі великих файлів бази даних незабаром можуть з'явитися багатократні копії одних і тих же даних. Тому оптимальне инкрементальное резервування припускає активну участь користувача в процесі резервування, тобто коли програма показує список всіх файлів зі встановленим архівним бітом, користувач може вибрати які з них резервувати і які ігнорувати. Головна гідність инкрементального резервування полягає в тому, що в процесі резервування бере участь мінімум байтів. Завдяки скороченню тривалості резервування можна проводити частіше.

Ідея дефференциального резервування полягає в тому, щоб час від часу проводити повне резервування. Потім при новому резервуванні копіювати тільки ті файли, які змінилися після останнього повного резервування. В дефференциальном підході сочитается простота повного резервування і часткова економія инкрементального резервування. При кожному створінні резерву зберігаються всі файли, які змінилися після останнього повного резервування, а не просто останнього резервування.

2.3.2 Захист від вірусів

Комп'ютерний вірус – це невелика програма, яка приписує себе в кінець виконуваних файлів, драйверів, або поселяються в завантажувальному (ВООТ) секторі диска. При запуску заражених програм і драйверів спочатку відбувається виконання вірусу, а вже потім управління передається самій програмі. Якщо ж вірус поселився в завантажувальному секторі, то його активізація відбувається у момент завантаження операційної системи з такого диска. В той момент, коли управління належить вірусу, звичайно виконуються різні неприємні для користувача, але необхідні для продовження для продовження життя даного вірусу дії. Це знаходження і зараження інших програм, псування даних і т.д. Вірус може залишитися в пам'яті резидентний і продовжувати шкодити до перезавантаження комп'ютера. Після закінчення роботи вірусу управління передається зараженій програмі, яка звичайно працює “ як ні в чому не було ”, маскуючи тим самим наявність в системі вірусу. На жаль, дуже часто вірус виявляється надто пізно, коли більшість програм вже заражена. В цих випадках втрати від шкідливих дій вірусу можуть бути великий.

2.3.2.1 Прояви вірусів

Сильне уповільнення роботи комп'ютера.

Несподівана поява на екрані сторонніх фраз.

Поява різних відеоефектів.

Генерація різних звуків.

Деякі програми перестають працювати, а інші ведуть дуже дивно.

На дисках з'являються велика кількість зіпсованих файлів даних, текстових файлів.

Разом рушиться вся файлова система на одному з дисків.

Операційна система несподівано перестає бачити вінчестер.

Довільно змінюється довжина окремих файлів.

2.3.2.2 Профілактичні заходи

Всі важливі програми і дані необхідно мати зовні комп'ютера. Це дозволить у разі псування вірусом або через збої в роботі устаткування швидко відновити втрачену інформацію.

Результати своєї поточної роботи рекомендується зберігати на дискетах не рідше разу на тиждень, тоді втрати від вірусів і збоїв в роботі устаткування будуть не так великі.

Будь-які програми і драйвери, які ви збираєтеся використовувати на комп'ютері перед першим запуском, обов'язково необхідно перевірити на наявність вірусів програмами-детекторами (ці програми дозволяють перевірити файли на інфікованість їх вірусом), - скажімо, AIDSTEST або Dr.Web. Ці програми постійно обновляються (в них додаються виявлення нових вірусів), тому рекомендується завжди мати самі останні версії. Крім того, Dr.Web має в своєму складі евристичний аналізатор, що дозволяє знаходити підозрілі ділянки коду, характерні для вірусів, що самомодифікуються.

Якщо програми поступили до вас у вигляді, що заархівував, то перед перевіркою архів необхідно розвернути. Але до перевірки не треба запускати які-небудь програми з цього архіву.

При постійному перенесенні на ваш комп'ютер нових файлів рекомендується встановити одну з програм-ревізорів, скажемо пакет Adif (ці програми відстежують зміну в системі – зміни на дисках, розподіл пам'яті, включення і відключення драйверів – і при підозрілих діях попереджають користувача). Це якоюсь мірою застрахує від появи нових вірусів. Відразу після установки нової програми (особливо невідомого походження) необхідно також на деякий час встановити одну з програм-фільтрів (програм, що відстежують поточні операції з диском і пам'яттю і повідомляючих про те з них, які можуть бути викликаний вірусом). Якщо в перебігу декількох днів ніяких підозрілих дій не виявиться, то програму-фільтр можна відключити.

Похожие работы

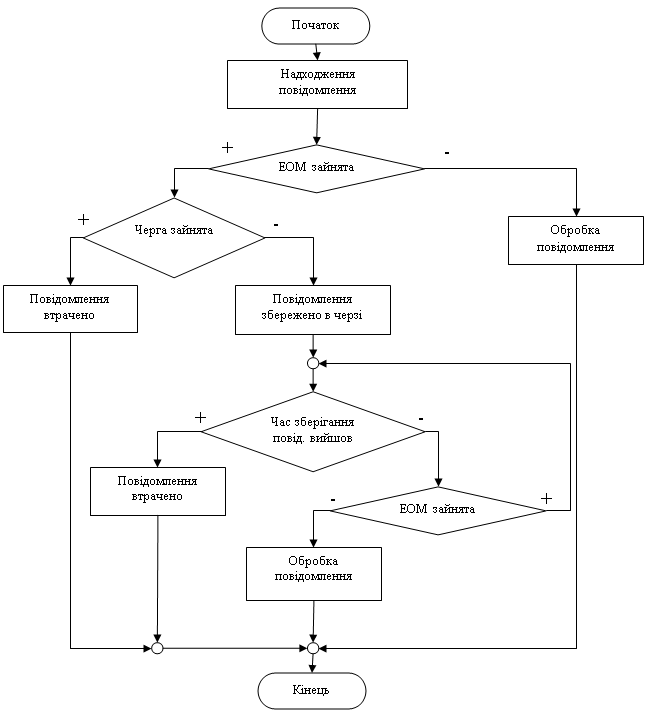

....................................... 23 Додаток Г – результати роботи програми............................................................. 24 Вступ Темою данної курсової роботи є моделювання процесу надходження до ЕОМ повідомлень від датчиків та вимірювальних пристроїв. Це обумовлено тим, що постійне впровадження системи збирання та обробки інформації вимагає збільшення кількост ...

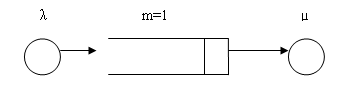

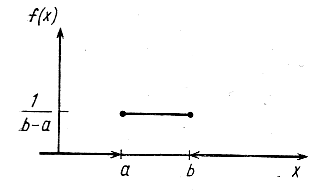

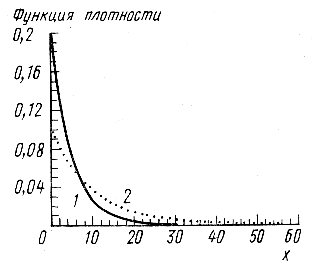

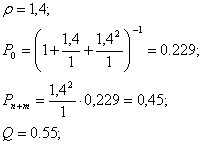

... їх обробки на ЕОМ можна представити у вигляді СМО. Тобто, модель заданої системи є дискретною стохастичною системою. Виконання імітаційного моделювання вказаного процесу надходження повідомлень від датчиків до ЕОМ та їх обробки на ЕОМ потребує проведення моделювання (імітацію) всіх подій, які можуть статись – отримання інформаційних повідомлень від датчиків, вхід і звільнення пам'яті ЕОМ, втрату ...

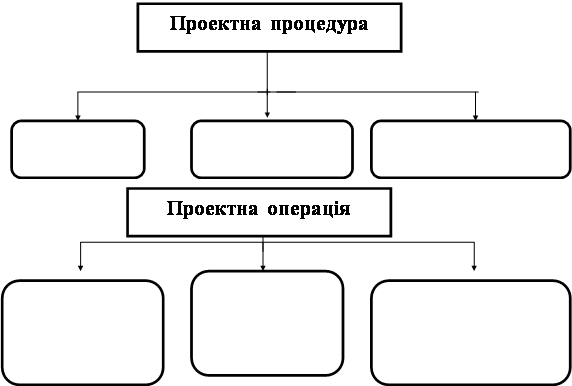

... кта та алгоритму його функціонування, або алгоритму процесу, а також уявлення опису на різноманітних мовах здійснюється взаємодією людини і ЕОМ. Система автоматизованого проектування - це комплеск засобів автоматизації проектування, взаємозв’язаних з необхідними підрозділами проектної організації або колективом спеціалістів (користувачем системи), які виконують автоматизоване проектування. САПР ...

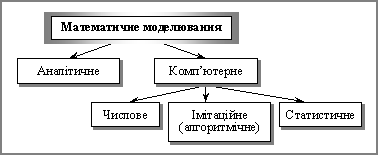

... модель, яка опосередковує відносини між об’єктом, який вивчається, та суб’єктом, який пізнає (системним аналітиком). Головним гальмом для практичного застосування математичного моделювання в економіці є проблема наповнення розроблених моделей конкретною та якісною інформацією. Точність і повнота первинної інформації, реальні можливості її збору й опрацювання справляють визначальний вплив на виб ...

0 комментариев