Навигация

3.2.2 Устройства подключения

Сегодня обычная сеть состоит из многих локальных сетей и одной или нескольких базовых. Поэтому в технологиях должны быть предусмотрены способы объединить эти сети. Инструментальные средства, предназначенные для этих целей, называются устройствами подключения.

Наша сеть состоит из небольшого количества машин, будет использоваться только один концентратор, к которому будет подключен сервер и кабель глобальной сети Интернет, чтобы через технологию VPN связываться с главным офисом. Сервер будет динамически присваивать IP адреса компьютерам в сети через службу DHCP. В качестве серверной операционной системы будет использована Windows Server 2003.

Ретрансляторы и концентраторы работают на первом уровне набора протокола TCP/IP (Это сопоставимо с физическим уровнем модели OSI.).

Для увеличения длины общей сети, состоящей из различных сегментов кабеля, используются ретрансляторы. Ретранслятор является устройством 1-го уровня и работает только на физическом уровне. Сигналы, которые переносят информацию в пределах сети, могут пройти фиксированное расстояние до того момента, когда затухание создаст угрозу целостности данных. Ретранслятор получает сигнал, и прежде чем он становится слишком слабым или искаженным, восстанавливает первоначальный образец бита. Затем он передает регенерированный сигнал.

Он принимает сигналы из одного сегмента кабеля и побитно синхронно повторяет их на другом сегменте кабеля, увеличивая мощность и улучшая форму импульсов. Применение ретранслятора вносит дополнительную задержку и ухудшает распознавание коллизии, поэтому их количество в сети Ethernet не должно превышать 4, при этом максимальная длина одного сегмента должна быть не более 500 метров, а диаметр всей сети – не более 2500 метров.

Заметим, что сеть, образованную с помощью ретрансляторов, все еще считают одной локальной сетью, но часть сети, разделенную ретрансляторами, называют сегментом. Ретранслятор действует как узел с двумя интерфейсами, но работает только на физическом уровне. Когда он получает пакет от любого из интерфейсов, он восстанавливает и передает его вперед к другому интерфейсу. Ретранслятор передает вперед каждый пакет, но не имеет никаких возможностей для выделения и перенаправления информации.

Соединение узлов между собой осуществляется через центральное устройство – концентратор. Хотя в общем смысле термин "концентратор" может применить к любому устройству подключения, в данном случае он имеет специальное значение.

Концентратор – фактически многовходовый ретранслятор. Он обычно используется, чтобы создать соединение между станциями в физической звездной топологии. Концентратор (Hub) является устройством 1-го уровня и осуществляет функции повторителя на всех отрезках витых пар между концентратором и узлом, за исключением того порта, с которого поступает сигнал. Каждый порт имеет приемник (R) и передатчик (T). Кроме того, концентратор сам обнаруживает коллизию и посылает jam-последовательность на все свои выходы. Типовая емкость концентратора – от 8 до 72 портов. Концентраторы могут также использоваться, чтобы размножать уровни иерархии, как показано на рисунке 9.

Рисунок 9 – Концентраторы

Концентраторы можно соединять друг с другом с помощью тех же портов, которые используются для подключения узлов. Стандарт разрешает соединять концентраторы только в древовидные структуры, любые петли между портами концентратора запрещены. Для надежного распознавания коллизии между двумя любыми узлами должно быть не больше 4 концентраторов, при этом максимальная длина между концентраторами должна быть не более 100 метров, а диаметр всей сети – не более 500 метров.

4. Выбор сетевой технологии

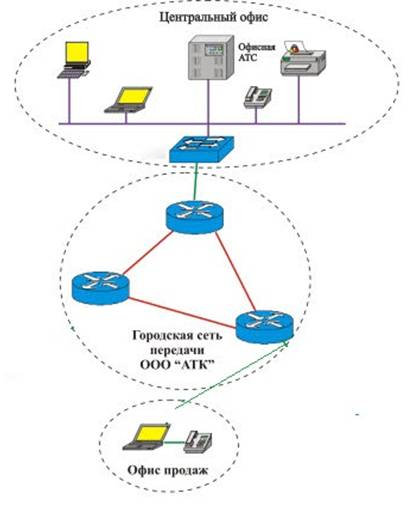

Чтобы связать существующие сети, будет использована технология виртуальной частной сети (VPN). Сети могут реализовать передачу информации по защищенным каналам связи, что гарантирует реализацию защиту информации и безопасность всей сети. Выделенные каналы связи могут также обеспечить реализацию этих требований, но при этом стабильность выделенного канала будет очень высокой. Структура виртуальной частной сети представлена на рисунке 10.

Рисунок 10 – Виртуальная частная сеть между офисами

Технология VPN обеспечивает гарантированную полосу пропускания, безопасность, а также практически полную секретность передаваемой информации. Технология VPN позволяет обеспечить объединение удалённых локальных сетей с помощью аппаратно-программных средств. Сама технология позволяет реализовать информационную защиту транзитного трафика. В технологии VPN информация передаётся в виде пакетов, они туннелируются поверх публичных сетей. Технология VPN использует комплексные решения для обеспечения безопасности. Здесь используются криптографические методы защиты и, кроме того, ведётся непрерывный контроль над реализацией всех методов информационной безопасности. Технология VPN также гарантирует качество обслуживания для пользовательских данных.

Принято выделять три основных вида: VPN с удаленным доступом (Remote Access VPN), внутрикорпоративные VPN (Intranet VPN) и межкорпоративные VPN (ExtranetVPN). В нашем случае будет использоваться Интранет, так как сеть будет использована только внутри фирмы (кооператива). Интранет VPN еще называются "точка-точка", или LAN-LAN VPN. Он распространяет безопасные частные сети на весь Интернет или другие сети общего пользования. Интранет позволяет использовать методы IP туннелирования такие как: GRI, L2TP, IPSec. Для обеспечения высокой надёжности по защите информации, оператор предоставляющий услуги VPN использует шифрование информации в самом канале, кроме того оператор должен обеспечивать в канале определённый уровень качества обслуживания (QoS). При этом необходимо учитывать, что QoS зависит от уровня приложения.

При практической реализации существует несколько вариантов расположения VPN устройств относительно других устройств. Если межсетевой экран располагается до шлюза VPN относительно сети пользователя, то через шлюз передается весь трафик. Недостатком такой схем является открытость шлюза для всех атак со стороны сети общего пользования. Если межсетевой экран расположить после VPN шлюза относительно сети пользователя, то VPN шлюз защищается от атак, но администратору приходится дополнительно конфигурировать межсетевой экран для пропускания зашифрованного трафика. Функции шлюза могут быть реализованы прямо в межсетевом экране.

При раздельном способе шлюз и сетевой экран имеют собственную связь с IP-сетью общего пользования. При договорённости об обеспечении определённого уровня качества используется рекомендация международного союза электросвязи телефонии. В рекомендации предусматриваются три модели: 1) «точка – много точек»; 2) «точка – точка»; 3) «много точек – точка».

Для обеспечения безопасной работы будет использоваться межсетевой экран (Брандмауэр), который входит в состав Windows 7 Корпоративная. Брандмауэр представляет собой программный комплекс, который проверяет данные, входящие через Интернет или сеть, и, в зависимости от настроек брандмауэра, блокирует их или позволяет им пройти в компьютер.

Брандмауэр поможет предотвратить проникновение хакеров или вредоносного программного обеспечения (такого как черви) в ваш компьютер через сеть или Интернет. Брандмауэр также помогает предотвратить отправку вредоносных программ на другие компьютеры. На рисунке 10 показана работа брандмауэра.

Рисунок 10 – Технический способ на базе программного обеспечения

Для того чтобы организовать виртуальную частную сеть между двумя офисами фирмы, необходимо определиться с компанией, которая предоставила нам бы такую услугу. На данный момент существует три основных оператора связи, обеспечивающие подключение к глобальной информационной сети это Архангельская телевизионная компания (АТК), Северо-западный Телеком (Авангард), Совинтел (Би Лайн).

Мы будем использовать услуги АТК, так как эта фирма предоставляет хорошее качество связи, использование при подключении технологии Ethernet, мощная пропускную способность каналов – до 100 Мбит/с, а также возможность увеличения пропускной способности канала без дополнительных затрат на приобретение дополнительного оборудования, что в нашем случае немаловажно. Следует отметить, что трафик внутри корпоративной сети совершенно бесплатный. АТК использует протокол PPPoE, который предоставляет дополнительные возможности, такие как аутентификация, данных, шифрование.

PPPoE (Point-to-point protocol over Ethernet) – сетевой протокол канального уровня передачи кадров PPP через Ethernet. В основном используется xDSL-сервисами

Сетевой протокол PPPoE – это туннелирующий протокол, который позволяет настраивать (или инкапсулировать) IP, или другие протоколы, которые наслаиваются на PPP, через соединения Ethernet, но с программными возможностями PPP соединений, и поэтому используется для виртуальных «звонков» на соседнюю Ethernet-машину и устанавливает соединение точка-точка, которое используется для транспортировки IP-пакетов, работающее с возможностями PPP. Это позволяет применять традиционное PPP-ориентированное программное обеспечение для настройки соединения, которое использует не последовательный канал, а пакетно-ориентированную сеть (как Ethernet), чтобы организовать классическое соединение с логином, паролем для Интернет-соединений. Также, IP-адрес по другую сторону соединения назначается только когда PPPoE соединение открыто, позволяя динамическое использование IP адресов.

0 комментариев