Навигация

РАЗРАБОТКА ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ ДЛЯ АППАРАТНОГО ШИФРАТОРА

4. РАЗРАБОТКА ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ ДЛЯ АППАРАТНОГО ШИФРАТОРА

Исходный код программного обеспечения приведен в Приложении А.

4.1 Программное обеспечение микроконтроллера

Основой устройства является высокопроизводительный (50 MIPS) 32-х разрядный ARM микроконтроллер AT91SAM7S64. Программное обеспечение для этого микроконтроллера было написано на языке “C” в программном продукте IAR Embedded Workbench 4.40A. Отладка программы производилась в устройстве через интерфейс JTAG.

После подачи питания на микроконтроллер, программа выполняет инициализацию регистров микроконтроллера и периферийных модулей (схему ФАПЧ, контроллер потребляемой мощности, контроллер прерываний, генератор случайных чисел). Если установка параметров микроконтроллера прошла успешно, программа зажигает красный светодиод – индикация работы устройства.

На следующем этапе работы программа микроконтроллера проходит процедуру энумерации USB устройства (перевод устройства в адресное состояние, выбор конфигурации, выбор интерфейса). Устройство имеет одну конфигурацию и один интерфейс. Если энумерация прошла успешно, программа зажигает зеленый светодиод – индикация распознанного системой USB устройства.

Далее программа переходит в цикл ожидания управляющих команд от драйвера устройства.

Команды, поддерживаемые устройством:

· получение версии устройства;

· загрузка в устройство мастер ключа;

· считывание номера мастер ключа;

· запись номера мастер ключа, с которым будут производится операции шифрования;

· назначение символического имени ключу с указанным номером;

· шифрование файла;

· расшифровка файла;

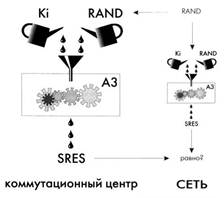

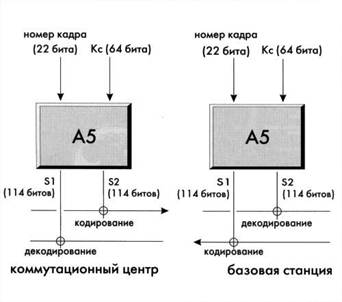

При получении запроса на шифрование файла, программа ожидает запроса с номером мастер ключа (К1), который хранится в памяти микроконтроллера и будет использоваться для шифрования сеансового ключа.

После получения номера мастер ключа программа с помощью ГСЧ генерирует сеансовый ключ (К2). Далее происходит инициализация алгоритма Blowfish для ключа К2 и шифрование выбранного файла (шифруются получаемые устройством пакеты, размером 64 байта). После того как файл зашифрован ключ К2 шифруется алгоритмом Blowfish с ключом К1 и зашифрованный ключ К2 передается в персональный компьютер.

Для расшифровки файла, программа микроконтроллера считывает зашифрованный ключ К2 и номер ключа К1. Программа расшифровывает ключ К2 и далее расшифровывает файл используя ключ К2.

На рисунке 4.1. представлена блок-схема программы для микроконтроллера.

4.1.1 Структура программы микроконтроллера

Рис. 4.1 – Структура программы микроконтроллера

4.2 Драйвер устройства

Драйвер устройства написан на языке “C++” в программном продукте Compuware Driver Studio 3.2.0. с использованием Microsoft Windows XP DDK.

Драйвер устройства принимает IOCTL запросы на ввод-вывод (Input Output Control Codes – IOCTL) от DLL библиотеки, которая поставляется в комплекте с драйвером.

Запросы драйвера к USB устройству перечислены в пункте 4.1.

На рисунке 4.2. представлена блок-схема, которая демонстрирует работу программы драйвера.

4.2.1 Структура программы драйвера устройства

Рис. 4.2 – Структура программы драйвера устройства

4.3 DLL библиотека драйвера устройства

DLL библиотека предназначена для предоставления стандартного интерфейса для работы с драйвером устройства. DLL библиотека экспортирует функции для:

·получения версии устройства;

·шифрования файла;

·расшифровки файла;

·записи в устройство мастер-ключа;

·считывания номера мастер-ключа, который используется в данный момент;

·записи в устройство номера мастер-ключа, который необходимо использовать в последующих операциях шифрования;

·назначения мастер-ключу символьного имени;

DLL библиотека написана на языке “C++” в программном продукте Microsoft Visual Studio 6.0.

4.3.1 Структура программы DLL библиотеки

Рис. 4.3 – Структура программы DLL библиотеки

4.4 Прикладная программа

Прикладная программа для шифрования файлов позволяет пользователю осуществлять следующие операции:

·шифровать файлы;

·расшифровывать файлы;

·производить операции с мастер-ключами (загружать ключи в устройство, назначать ключу символическое имя, удалять ключи из устройства).

Приложение написано в программе Microsoft Visual Studio 6.0. на языке “С++”, с использованием библиотеки классов MFC.

Алгоритм работы программы приложения показан на рис. 4.4.

4.4.1 Структура прикладной программы

Рис. 4.4 – Структура прикладной программы

ВЫВОДЫ

В данном бакалаврском проекте был разработан программно-аппаратный комплекс для шифрования файлов.

При решении задачи был проведен анализ существующих средств шифрования информации и сделан выбор необходимых технических решений. Основным критерием выбора было обеспечение надежной защиты информации.

Для шифрования данных применяется алгоритм Blowfish. Алгоритм устойчив ко всем существующим видам криптоанализа. Ключ, используемый в шифре, имеет переменную длину и его предел равен 448 бит. Это гарантирует устойчивость алгоритма к вскрытию методом грубой силы. Для увеличения криптостойкости системы сеансовые ключи генерируются случайным образом.

Размеры разработанного устройства составляют 52х30х10 мм и соответствуют требованиям технического задания. Для связи с компьютером используется интерфейс USB 2.0. с максимальной скоростью передачи данных 12 Мбит/сек. Питание устройства осуществляется от интерфейса USB. Потребляемый ток составляет 80 мА. Печатный узел устройства разработан с применением технологии поверхностного монтажа.

Для взаимодействия персонального компьютера с устройством был разработан драйвер и оконное приложение. Разработанное программное обеспечение может работать с операционными системами Microsoft Windows 98, NT, 2000, XP.

Конструкторско-технологический, электрический расчеты, расчет теплового режима, расчет на вибропрочность и расчет основных показателей надежности показали соответствие устройства требованиям, изложенным в техническом задании.

В бакалаврском проекте имеется графическая часть, включающая принципиальную схему устройства, сборочный чертеж печатной платы, а так же чертежи разводки печатного узла, которые необходимы для изготовления устройства на производстве.

По разработанной технической документации собран работающий прототип устройства.

Разработанная конструкция может быть усовершенствована, путем увеличения функциональных возможностей. Можно реализовать работу устройства в режиме электронного ключа для авторизации доступа к информации.

Приведенные расчеты и графическая часть показывают, что задание бакалаврского проекта выполнено полностью.

Дальнейшая работа: и отпечатка в контроллер. Это позволит

Похожие работы

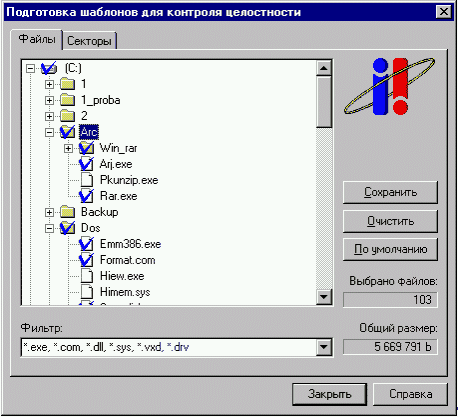

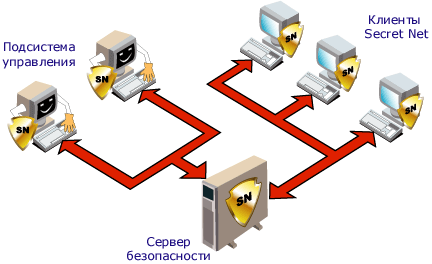

... для блокировки загрузки с FDD; Интерфейс для блокировки загрузки с CD-ROM; Программное обеспечение формирования списков контролируемых программ; Документация. 2. Система защиты информации "Secret Net 4.0" Рис. 2.1. Назначение: Программно-аппаратный комплекс для обеспечения информационной безопасности в локальной вычислительной сети, рабочие ...

... из миров Мас и РС сдерживается только использованием PowerPC. Для специалистов решение из сложившейся ситуации очевидно, Apple пока предпочитает хранить молчание. Часть 2. Аппаратно-программная платформа Макинтош Платформа (по отношению к ЭВМ) – тип ЭВМ, определяемый маркой центрального процессора и операционной системы, на которой она работает (№7). Общая аппаратная платформа CHRP (Command ...

... защиты от НСД к информации; -управления защитой информации в локальных и корпоративных вычислительных сетях различного назначения. В настоящее время ОКБ САПР является признанным разработчиком и производителем программно-аппаратных средств защиты информации от несанкционированного доступа, передовых методов управления защитой информации и технологий защищенного электронного документооборота ...

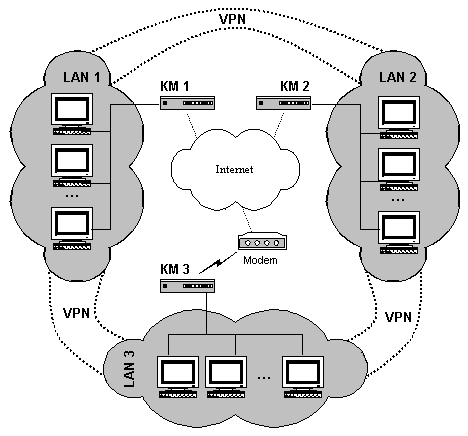

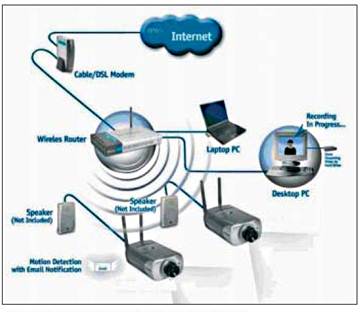

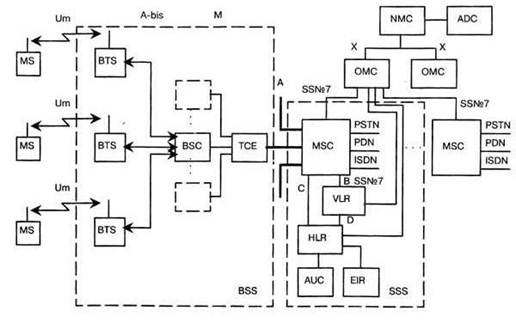

... этому адресу. Вызываемое устройство, организовав GPRS-сеанс и получив динамический IP-адрес, устанавливает TCP/IP-соединение с вызывающим устройством. 3. Анализ функционирования систем безопасности, использующих gsm каналы 3.1 Анализ помехоустойчивости и помехозащищённости gsm канала Помехи в радиоканале создаются как за счет искажений сигнала при его распространении, так и в результате ...

0 комментариев