Навигация

Знаходження рішень рівнянь трафіка

3.2 Знаходження рішень рівнянь трафіка

Позитивність рішення рівнянь трафіка для досить загальної моделі доведена в роботі [9].

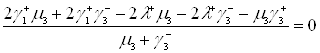

Для знаходження рішень рівнянь трафіка складемо рівняння відносно ![]() . Для цього перетворимо формулу (3.1.12), перенесемо все в ліву частину й приведемо до загального знаменника

. Для цього перетворимо формулу (3.1.12), перенесемо все в ліву частину й приведемо до загального знаменника

. (3.2.1)

. (3.2.1)

Тому що ![]() , те формула (3.2.1) прийме наступний вид

, те формула (3.2.1) прийме наступний вид

![]() . (3.2.2)

. (3.2.2)

Підставляючи формулу (3.1.14) і (3.1.15) в (3.1.16) маємо

.

.

Приводимо до загального знаменника

. (3.2.3)

. (3.2.3)

Підставимо формулу, отриману з формули (3.1.13) відрахуванням формули (3.1.12), одержимо ![]() , у формулу (3.2.3), одержимо

, у формулу (3.2.3), одержимо

,

,

. (3.2.4)

. (3.2.4)

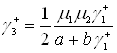

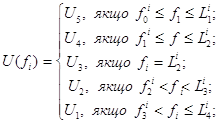

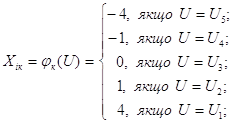

Позначимо ![]() й

й ![]() , тоді

, тоді

. (3.2.5)

. (3.2.5)

Відповідно до формул (3.1.16) і (3.1.17)

![]() .

(3.2.6)

.

(3.2.6)

З огляду на формулу (3.2.6) і (3.2.5), одержимо

. (3.2.7)

. (3.2.7)

Підставимо формули (3.2.5) і (3.2.6) у формулу (3.2.2), маємо

. (3.2.8)

. (3.2.8)

Тому що ![]() , те формула (3.2.8) прийме наступний вид

, те формула (3.2.8) прийме наступний вид

![]() .

.

Розкриваючи дужки й приводячи подібні члени, запишемо формулу (3.2.9) у вигляді

![]()

Таким чином, отримане рівняння (3.2.10) квадратне, тобто

![]() ,

(3.2.11)

,

(3.2.11)

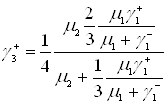

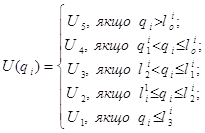

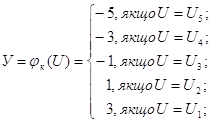

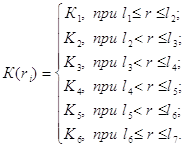

де коефіцієнти ![]() , з огляду на позначення

, з огляду на позначення ![]() й формулу (3.2.10), визначаються в такий спосіб

й формулу (3.2.10), визначаються в такий спосіб

![]() , (3.2.12)

, (3.2.12)

![]()

![]() , (3.2.13)

, (3.2.13)

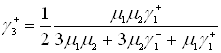

![]() . (3.2.14)

. (3.2.14)

Для рівняння (3.2.11) знайдемо дискримінант, з огляду на формули (3.2.12), (3.2.13), (3.2.14), маємо

![]()

![]() .

.

Для одержання рішення рівняння (3.2.11) повинне виконаються наступна умова ![]() , а це можливо тоді, коли

, а це можливо тоді, коли

![]() .

.

Відповідно до формули ![]() , одержимо

, одержимо

![]() ,

,

тобто

![]() . (3.2.15)

. (3.2.15)

Відповідно до малюнка 3.1, формула (3.2.15) є умову ергодичності. Якщо ця умова не виконується, то немає стаціонарного розподілу.

З огляду на формули (3.2.12), (3.2.14), (3.2.15) одержимо, що ![]() ,

, ![]() . Відповідно до зворотної теореми Вієта, якщо

. Відповідно до зворотної теореми Вієта, якщо ![]() - корінь рівняння (3.2.11), те виконуються наступні співвідношення

- корінь рівняння (3.2.11), те виконуються наступні співвідношення

Тому що  , те одне з корінь позитивний і один негативний.

, те одне з корінь позитивний і один негативний.

Таким чином, рівняння (3.2.11) має одне позитивне рішення. Тобто система рівнянь трафіка (3.1.12) - (3.1.17) має позитивне рішення.

Похожие работы

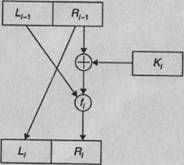

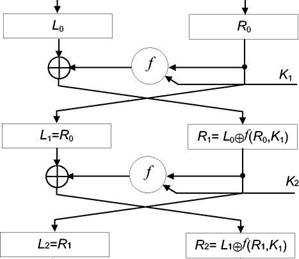

... і, нарешті, крипторотоколу. Це все було зроблено для того, щоб полегшати формалізування опису протоколів для доказування їхньої стійкості. Розділ 3. Оцінка стійкості криптографічних протоколів на основі імовірнісних моделей 3.1. Методика оцінки стійкості Формальний доказ стійкості в рамках обчислювальної моделі складається з трьох етапів. 1. Формальна поведінка учасників протоколу і ...

... видів риб та водоплавних та навколоводних птахів. З птахів домінують гусеподібні, сивкоподібні, а також зустрічаються норцеподібні, лелекоподібні, журавлеподібні і горобцеподібні. Розділ 4. Проектування екологічних мереж Ратнівського району 4.1 Загальні поняття Сучасна стратегія охорони природи полягає у забезпеченні динамічної екологічної рівноваги окремих регіонів, пошуку різноманітних ...

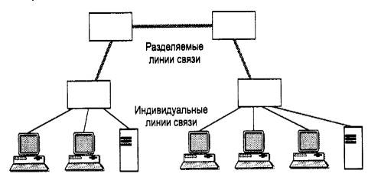

... Так працюють протоколи ТСР/IP. Вони забезпечують передачу інформації між двома комп'ютерами, а всі інші протоколи з їх допомогою реалізують різноманітні послуги Iнтернета. 4.5 Електронна пошта Комп’ютерні мережі в залежності від призначення можуть надавати користувачам різні послуги. Найбільш розповсюдженими видами послуг є: електронна пошта; телеконференції; передача файлів; віддалене ...

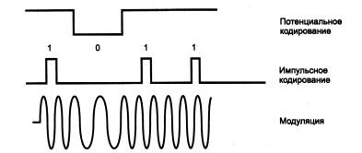

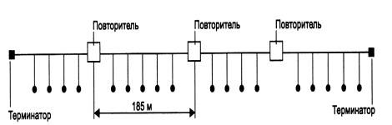

... інованим) порядком. При використанні детермінованих методів колізії неможливі, але вони є більш складними в реалізації і збільшують вартість мережного обладнання. 3.1 Метод доступу до каналів комп’ютерних мереж з перевіркою несучої та виявленням колізій CSMA/CD Метод багатостанційного доступу до середовища з контролем несучої та виявленням колізій (Carrier Sense Multiply Access / Collision ...

0 комментариев