Навигация

Анализ технологий на соответствие базовым требованиям к системам электронных платежей

2.3 Анализ технологий на соответствие базовым требованиям к системам электронных платежей

Выше мы описали три технологии, которые могут быть использованы при построении платежных систем через Интернет: это технология, основанная на Java-апплетах, компонентах Active-X и встраиваемых модулях Plug-in. Назовем их технологии J, AX и P соответственно.

Рассмотрим требование об неувеличении возможностей атак злоумышленника на компьютер. Для этого проанализируем один из возможных типов атак - подмену злоумышленником соответствующих клиентских модулей защиты. В случае технологии J - это апплеты, В случае AX - погружаемые компоненты, в случае P - это включаемые модули Plug-in. Очевидно, что у злоумышленника существует возможность подменить модули защиты непосредственно на компьютере клиента. Механизмы реализации данной атаки лежат за пределами данного анализа, тем не менее, необходимо отметить, что реализация данной атаки не зависит от рассматриваемой технологии защиты. И уровень защищенности каждой технологии совпадает, т.е. все они одинаково неустойчивы к данной атаке.

Самым уязвимым местом в технологиях J и AX, с точки зрения подмены, является их загрузка из Интернет. Именно в этот момент злоумышленник может осуществить подмену. Более того, если злоумышленнику удается осуществить подмену данных модулей на сервере банка, то он получает доступ ко всем объемам информации платежной системы, циркулирующие в Интернет.

В случае технологии P опасности подмены нет, так как модуль не загружается из сети - он постоянно хранится на компьютере клиента.

Последствия подмены различны: в случае J-технологии злоумышленник может только похитить вводимую клиентом информацию (что является серьезной угрозой), а в случае, Active-X и Plug-in злоумышленник может получить любую информацию, к которой имеет доступ, работающий на компьютере клиент.

В настоящее время автору неизвестны конкретные способы реализации атак по подмене Java-апплетов. Видимо данные атаки плохо развиваются, так как результирующие возможности по похищению информации практически отсутствуют. А вот атаки на компоненты Active-X широко распространены и хорошо известны.

Рассмотрим требование о защите информации, циркулирующей в системе электронных платежей через Интернет. Очевидно, что в этом случае технология J уступает и P и AX в одном очень существенном вопросе. Все механизмы защиты информации основаны на шифровании или электронной подписи, а все соответствующие алгоритмы основаны на криптографических преобразованиях, которые требуют введения ключевых элементов. В настоящее время длина ключевых элементов составляет порядка 32-128 байт, поэтому требовать введения их пользователем с клавиатуры практически невозможно. Возникает вопрос как их вводить? Так как технологии P и AX имеют доступ к ресурсам компьютера, то решение данной проблемы очевидно и хорошо известно - ключи считываются из локальных файлов, с флоппи-дисков, таблеток или smart-карт. А вот в случае технологии J такой ввод невозможен, значит приходится либо требовать от клиента ввода длинной последовательности неосмысленной информации, либо, уменьшая длину ключевых элементов, снижать стойкость криптографических преобразований и следовательно снижать надежность механизмов защиты. Причем данное снижение является очень существенным.

Рассмотрим требование о том, что система электронных платежей должна организовывать защиту данных, расположенных на сервере от несанкционированного чтения и модификации. Данное требование вытекает из того, что система предполагает размещение на сервере конфиденциальную информацию, предназначенную для пользователя. Например, перечень отправленных им платежных поручений с отметкой о результатах обработки.

В случае технологии P данные информация представляется с виде html-страниц, которые зашифровываются и размещаются на сервере. Все действия выполняются в соответствии с описанным выше (шифрование html-страниц) алгоритмом.

В случае технологий J и AX данная информация может быть размещена в некотором структурированном виде в файле на сервере, а компоненты или апплеты должны выполнять операции по считыванию и визуализации данных. Все это в целом приводит к увеличению суммарного размера апплетов и компонентов, и, следовательно, к уменьшению скорости загрузки соответствующих страниц.

С точки зрения данного требования технология P выигрывает благодаря большей технологичности, т.е. меньших накладных расходах на разработку, и большей устойчивости к подмене компонентов при их прохождении по сети.

Что же касается последнего требования о защите банковской локальной сети, то оно выполняется за счет грамотного построения системы межсетевых экранов (брандмауэров) и от рассматриваемых технологий не зависит.

Таким образом, выше был проведен предварительный сравнительный анализ технологий J, AX и P, из которого вытекает, что технологию J следует применять в том случае, если сохранение степени защищенности компьютера клиента существенно важнее стойкости криптографических преобразований, использующихся в системах электронных платежей.

Технология Р представляется наиболее оптимальным технологическим решением, лежащим в основе систем защиты информации платежей, так как она сочетает в себе мощность стандартного приложения Win32 и защищенность от атак через сеть Интернет. Практической и коммерческой реализацией проектов с использованием данной технологией занимается, например, компания "Российские финансовые коммуникации".

Что же касается технологии AX, то ее использование представляется неэффективным и неустойчивым к атакам злоумышленников.

ЗАКЛЮЧЕНИЕ

Электронные деньги все более явно начинают становиться нашей повседневной реальностью, с которой, как минимум, уже необходимо считаться. Конечно, никто в ближайшие лет пятьдесят (наверное) не отменит обычные деньги. Но не уметь управляться с электронными деньгами и упускать те возможности, которые они с собой несут, - значит добровольно возводить вокруг себя «железный занавес», который с таким трудом раздвигался за последние полтора десятка лет. Многие крупные фирмы предлагают оплату своих услуг и товаров через электронные расчеты. Потребителю же это значительно экономит время.

Бесплатное программное обеспечение для открытия своего электронного кошелька и для всей работы с деньгами максимально адаптировано для массовых компьютеров, и после небольшой практики не вызывает у рядового пользователя никаких проблем. Наше время – время компьютеров, Интернет и электронной коммерции. Люди, обладающие знаниями в этих областях и соответствующими средствами, добиваются колоссальных успехов. Электронные деньги – деньги, получающие все более широкое распространение с каждым днем, открывающие все больше возможностей для человека, имеющего доступ в Сеть.

Цель расчетно-графической работы выполнены и решены следующие задачи:

1. Определены основные задачи систем электронных платежей и принципы их функционирования, их особенности.

2. Проанализированы основные системы электронных платежей.

3. Проанализированы угрозы, связанные с использованием электронных денег.

4. Проанализированы средства защиты при использовании электронных платежных систем.

5. Разработаны рекомендации по использованию электронных платёжных систем.

БИБЛИОГРАФИЧЕСКИЙ СПИСОК

1. Антонов Н.Г., Пессель М.А. Денежное обращение, кредит и банки. -М.: Финстатинформ, 2005, стр. 179-185.

2. Банковский портфель - 3. -М.: Соминтэк, 2005, стр. 288-328.

3. Михайлов Д.М. Международные расчеты и гарантии. М.: ФБК-ПРЕСС, 2008, стр. 20-66.

4. Поляков В.П., Московкина Л.А. Структура и функции центральных банков. Зарубежный опыт: Учебное пособие. - М.: ИНФРА-М, 2006.

5. Гайкович Ю.В, Першин А.С. Безопасность электронных банковских систем. — М: Единая Европа, 2004 г.

6. Демин В.С. и др. Автоматизированные банковские системы. — М: Менатеп-Информ, 2007 г.

7. Крысин В.А. Безопасность предпринимательской деятельности. — М:Финансы и статистика, 2006 г.

8. Линьков И.И. и др. Информационные подразделения в коммерческих структурах: как выжить и преуспеть. — М: НИТ, 2008 г.

9. Титоренко Г.А. и др. Компьютеризация банковской деятельности. — М: Финстатинформ, 2007 г.

10. Тушнолобов И.Б., Урусов Д.П., Ярцев В.И. Распределенные сети. — СПБ: Питер, 2008 г.

11. Novell NetWare. Руководство пользователя, 2008 г.

12. Аглицкий И. Состояние и перспективы информационного обеспечения российских банков. — Банковские технологии, 2007 г. №1.

Похожие работы

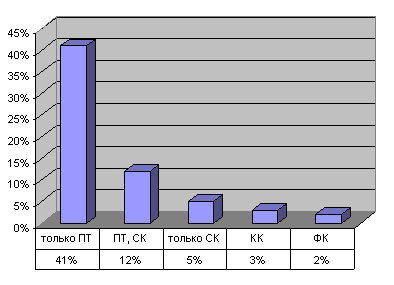

... товарной и ценовой политики. 4. Управления и контроля: · организация оперативного и стратегического планирования; · информационное обеспечение маркетинговой деятельности; · контроль маркетинга. Глава 2. Российский рынок платежных терминалов § 1. Структура рынка Учитывая, что в России большинство платежей от населения принимаются наличными, достаточно большая сеть платежных терминалов ...

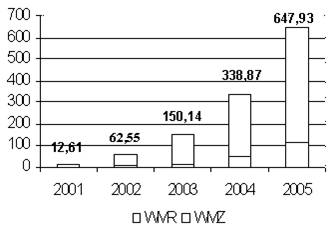

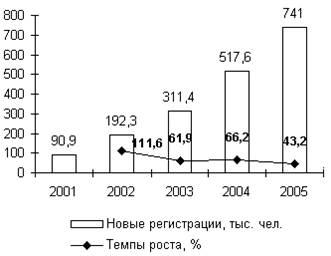

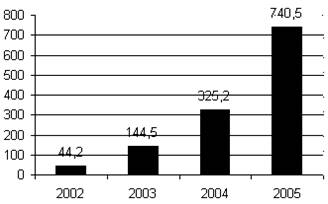

... подчеркнули, что данные довольно условны, поскольку бизнес-модели электронной платежной системы различны и их нельзя сравнивать напрямую. По мнению CNews Analytics, такую положительную динамику развития электронных платежных систем в России обеспечивают ряд факторов: · Во-первых, это рост доходов населения и увеличение числа пользователей сотовой связи. Действительно, оплата услуг мобильной ...

... активности, что в некотором роде показывает степень доверия системы WM к этому партнеру. Это очень полезная информация, особенно, когда вы новичок и еще «не освоились» в платежной системе WebMoney и опасаетесь недобросовестных партнеров по сделкам. Украинская платежная система Интернет.Деньги (iMoney) основана на технологии PayCash, как и российская система Яндекс.Деньг. Ее участником может ...

... «электронные деньги», раскрыть сущность и содержание электронных денег через изучение их природы и функций. Анализ состояния рынка электронных денег в Российской Федерации и на западе, и определение основных тенденций развития рынка цифровой наличности. Изучив рынок электронных денег, мы можем сделать несколько основных выводов: Обращение электронных денег вызывает появление рисков на макро- ...

0 комментариев