Навигация

4. Пам'ять

Як вже згадувалося вище, затримка на перемикання контексту потоку безпосередньо залежить від конфігурації пам'яті, тобто від моделі захисту пам'яті. Розглянемо чотири найбільш поширених в ОСРВ моделі захисту пам'яті.

· Модель без захисту - системне і користувацьким простору не захищені один від одного, використовується два сегменти пам'яті: для коду та для даних; при цьому від системи не потрібно ніякого управління пам'яттю, не потрібно MMU (memory management unit - спеціальне апаратний пристрій для підтримки управління віртуальною пам'яттю).

· Модель захисту система / користувач - системне адресний простір захищене від адресного простору користувача, системні і користувальницькі процеси виконуються в загальному віртуальному адресному просторі, при цьому потрібно MMU. Захист забезпечується сторінковим механізмом захисту. Розрізняються системні і користувальницькі сторінки. Користувальницькі програми ніяк не захищені один від одного. Процесор знаходиться в режимі супервізора, якщо поточний сегмент має рівень 0, 1 або 2. Якщо рівень сегмента - 3, то процесор знаходиться в режимі користувача. У цій моделі необхідні чотири сегменти - два сегменти на рівні 0 (для коду та даних) і два сегменти на рівні 3. Механізм сторінкової захисту не додає накладних витрат, тому що захист перевіряється одночасно з перетворенням адреси, яке виконує MMU; при цьому операційна система не потребує в управлінні пам'яттю.

· Модель захисту користувач / користувач - до моделі система / користувач додається захист між користувацькими процесами; потрібно MMU. Як і в попередній моделі, використовується механізм сторінкової захисту. Усі сторінки позначаються як привілейовані, за винятком сторінок поточного процесу, які позначаються як користувацькі. Таким чином, виконують потік не може звернутися за межі свого адресного простору. ОС відповідає за оновлення прапора привілейованості для конкретної сторінки в таблиці сторінок при перемиканні процесу. Як і в попередній моделі використовуються чотири сегменти.

· Модель захисту віртуальної пам'яті - кожен процес виконується у своєї власної віртуальної пам'яті, потрібно MMU. У кожного процесу має свої власні сегменти і, отже, своя таблиця описувачів. ОС несе відповідальність за підтримку таблиць описувачів. Адресуються простір може перевищувати розміри фізичної пам'яті, якщо використовується сторінкова організація пам'яті спільно з підкачкою. Проте в системах реального часу підкачка зазвичай не застосовується через її непередбачуваності. Для вирішення цієї проблеми доступна пам'ять розбивається на фіксоване число логічних адресних просторів рівного розміру. Число одночасно виконуються процесів у системі стає обмеженим.

Фундаментальне вимога до пам'яті в системі реального часу полягає в тому, що час доступу до неї повинно бути обмежене (чи, іншими словами, передбачувано). Прямим наслідком стає заборону на використання для процесів реального часу техніки виклику сторінок за запитом (підкачка з диска). Тому системи, що забезпечують механізм віртуальної пам'яті, повинні вміти блокувати процес в оперативній пам'яті, не допускаючи підкачки. Отже, підкачка недопустима в ОСРВ, тому що непередбачувана.

Якщо підтримується сторінкова організація пам'яті (paging), відповідне відображення сторінок у фізичні адреси повинно бути частиною контексту процесу. Інакше знову з'являється непередбачуваність, неприйнятна для ОСРВ.

Для процесів, що не є процесами жорсткого реального часу, можливе використання механізму динамічного розподілу пам'яті, однак при цьому ОСРВ повинна підтримувати обробку таймауту на запит пам'яті, тобто обмеження на передбачуване час очікування.

У звичайних ГР при використанні механізму сегментації пам'яті для боротьби з фрагментацією застосовується процедура ущільнення після збирання сміття. Однак такий підхід непридатний в середовищі реального часу, оскільки під час ущільнення переміщувані задачі не можуть виконуватися, що веде до непередбачуваності системи. У цьому полягає основна проблема застосовності об'єктно-орієнтованого підходу до систем реального часу. До тих пір, поки проблема ущільнення не буде вирішена, C + + і JAVA залишаться не самим кращим вибором для систем жорсткого реального часу.

У системах жорсткого реального часу зазвичай застосовується статичний розподіл пам'яті. У системах м'якого реального часу можливо динамічний розподіл пам'яті, без віртуальної пам'яті і без ущільнення.

5. Переривання

При описі управління переривань зазвичай розрізняють дві процедури, а саме:

програма обробки переривання (ISR - interrupt servicing routine) - програма низького рівня в ядрі з обмеженими системними викликами,

потік обробки переривання (IST - interrupt servicing thread) - потік рівня програми, який управляє перериванням, з доступом до всіх системним викликам.

Зазвичай ISR реалізуються виробником апаратури, а драйвери пристроїв виконують управління переривань за допомогою IST. Потоки обробки переривань діють як будь-які інші потоки і використовують ту ж саму систему пріоритетів. Це означає, що проектувальник системи може надати IST більш низький пріоритет, ніж пріоритет потоку програми.

Похожие работы

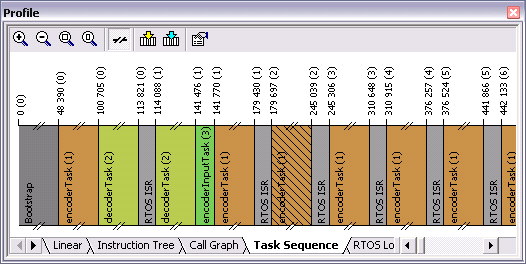

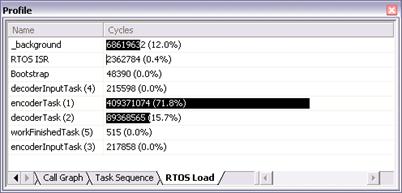

ального часу, розроблену в ІСП РАН для приватної «системи на чіпі» (System-On-Chip) на базі цифрового сигнального процесора MicroDSP 1.1, коли на одному загальному кристалі розміщуються сам процесор, модулі розширення, програмна пам'ять і два банки пам'яті даних. Розміщення їх на одному кристалі дозволяє забезпечити дуже швидкий доступ до осередків пам'яті (звернення до пам'яті займає один такт). ...

... системи, як правило, підтримують захищений режим роботи, якій дозволяє зберігати програми ядра операційної системи окремо від файлів користувача. Доступ користувача до системних програм обмежений та не дозволяє йому випадково вивести систему з ладу. 2. Вбудований редактор FAR Manager Редагування файла. Для редагування текстового файла можна використовувати внутрішній редактор FAR, а також ...

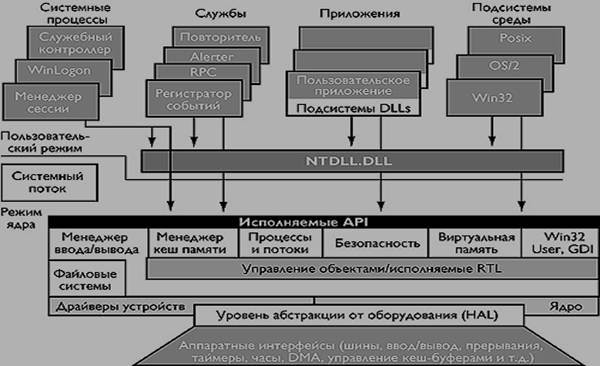

... і додатки, такі як Mіcrosoft SQL Server і Exchange Server, також включають компоненти, що працюють як служби NT. · Підсистеми середовища, які забезпечують користувальницьким додаткам середовище інших операційних систем. Wіndows NT поставляється із трьома підсистемами: Wіn32, Posіx і OS/2 2.1. · Користувальницькі додатки одного з п'яти типів: Wіn32, Wіndows 3.1, MS-DOS, Posіx або OS/2 ...

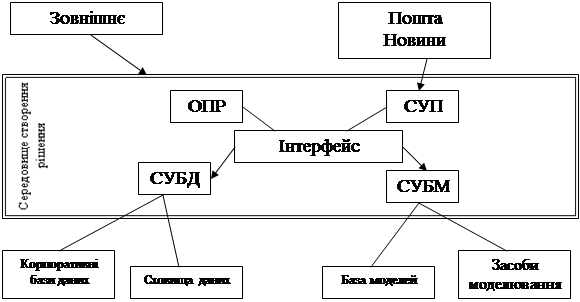

... експлуатацію. Етапи 6 і 7 можуть об'єднуватися, якщо реальні дані повноцінні, тобто дозволяють перевірити програму на всіх практично можливих ситуаціях. Взагалі, стадії впровадження Інформаційних систем менеджменту можна означити у вигляді наступної таблиці 1.2. Таблиця 1.2. Стадії впровадження Інформаційних систем менеджменту Постановка завдання й оцінка готовності підприємства до ...

0 комментариев