Навигация

Брандмауэры, или сетевые экраны

14. Брандмауэры, или сетевые экраны

14.1 Персональные брандмауэры

Разработчики программных средств предлагают специальные решения защиты для ПК. Это персональные брандмауэры (Personal Firewalls) (табл. 2), которые так просты в пользовании, что их защитой может воспользоваться каждый.

Чаще всего проникновение в компьютер осуществляется через порты, за каждым из которых закреплены программы для выполнения определенных задач. Сами порты необходимы для работы всех сетевых приложений.

Сегодня одних антивирусных программ для защиты уже недостаточно, ведь пока их разработчики включат новый вирус в базу, тот может уже сделать свое черное дело. Здесь помогает такой механизм брандмауэров, как Sandbox (ящик с песком), который позволяет некоторым программам (в том числе загруженным из Интернета) выполнять только разрешенные пользователем действия (рис. 4).

Таблица 2. Функции персональных брандмауэров

| Брандмауэр | Информация, | Основные функции |

| BlacklCE Agent | www.networkice- com | подробные сведения о попытках несанкционированного доступа к ПК или сети (об отдельных нападениях, данные о взломщиках, диаграмма сетевого трафика и распределения нападений во времени); блокирование поступающей информации в чрезвычайной ситуации |

| eSafe Desktop | www.ealaddin.- com | функции фильтрации поступающей информации; блокирование вирусов (троянских коней) и портов; отслеживание действия прикладной программы |

| McAfee Internet Guard Dog | www.mcafee- .com | разнообразные функции обеспечения секретности и безопасности; функции фильтрации текста чатов и контента: антивирусная защита |

| McAfee.com Personal Firewall | www.mcafee.- com | функции обеспечения секретности и безопасности от атак хакеров |

| Norton Internet Security | www.svmantec.; com | блокирование троянских коней, наиболее опасных приложений, всю информацию до особого указания; фильтрации контента; антивирусная зашита |

| ZoneAlarm | www.zonelabs.- com | блокирование передачи данных и атак; фильтрация контента; криптографическая подпись приложений |

14.2 Корпоративные брандмауэры

В состав корпоративных брандмауэров, кроме самого устройства, входят встроенные сервер и клиент DHCP (протокол динамического конфигурирования хоста).

Первая линия обороны корпоративных брандмауэров построена на основе технологии NAT (Network Address Translation - трансляции сетевых адресов). При этом множество IP-адресов локальной сети преобразуется в единый адрес, доступный остальным пользователям Internet. Эта процедура скрывает адреса устройств, размещенных в локальной сети. И, тем не менее, с помощью методов IР-спуфинга (фальсификации IP-адреса) взломщики могут имитировать одно из устройств локальной сети и получить доступ к данным. Поэтому брандмауэр должен располагать дополнительными средствами защиты.

Брандмауэр Check Point VPN-1 (www.checkpoint.com), разработанный совместно с компанией Nokia, обеспечивает надежную защиту. Однако следует отметить, он достаточно сложен и дорогостоящ. Хорошо продуманный интерфейс с контекстно-зависимыми меню и функцией проверки корректности правил выполнен на базе Web. Он позволяет централизованно размещать и распространять правила брандмауэра на несколько устройств Check Point.

Независимые поставщики могут разрабатывать и продавать дополнительные модули, например фильтрации URL, поиска вирусов и защиты от непрошеных почтовых сообщений.

За безопасное соединение с офисами филиалов, а также дистанционный доступ для конечных пользователей отвечает программное обеспечение виртуальной частной сети. В комплект поставки входит клиент IPSec.

Брандмауэр Cisco Secure FIX Firewall (www.cisco.com) выполнен в стандартном корпусе высотой в один модуль, монтируемом в стойке. Инструментарий для мониторинга использования правил и управления в реальном времени имеется в Cisco Secure Policy Manager (CSPM 2.0) - модуле для комплекса управления предприятием, с помощью которого можно настраивать конфигурацию большинства аппаратных устройств Cisco, в том числе маршрутизаторов и брандмауэров.

CSPM обладает исчерпывающей функциональностью и обеспечивает надежное управление средствами защиты масштаба предприятия с единой консоли.

Продукт eSoft Interceptor (www.esoft.com) оснащен полным набором средств брандмауэра, электронной почты и блокирования Web-сайтов. Устройство Interceptor размещается в компактном корпусе ПК, работающего под управлением версии BSD UNIX.

В стандартный комплект поставки входит и VPN-сервер на основе протокола РРТР. Программное обеспечение можно модернизировать, приобретя модуль расширения VPN на базе IPSec. За блокирование URL отвечает программа SiteBlocker компании Learning Company. Список блокированных Web-сайтов можно дополнить самостоятельно.

Interceptor располагает хорошим модулем мониторинга, обеспечивает рассылку оповещений по системе пейджинговой связи (через модем, подключенный к одному из последовательных портов устройства), электронной почте и по протоколу SNMP в реальном времени. Брандмауэр обеспечивает графическое представление аналитических данных о трафике и предупреждениях о нападениях.

Устройтсво SonicWall Pro (www.sonicwall.com) отличается простой процедурой инсталляции, хорошо продуманным интерфейсом и функциями защиты. В ходе настройки конфигурации устройства необходимо временно изменить IP-адрес управляющей рабочей станции для организации сетевого соединения.

Брандмауэр SonicWall оснащен средствами для организации виртуальных частных сетей. Он поставляется в комплекте с единственным клиентом IPSec.

WatchGuard LiveSecurity System (www.watchguard.com) объединяет аппаратный брандмауэр и систему фильтрации информационного наполнения под названием FireBox II с подписной службой рассылки предупреждений и обновления программного обеспечения от компании LiveSecurity System.

На передней панели FireBox II расположены пять групп светодиодов. Две из них позволяют визуально оценить трафик и нагрузку центрального процессора, а остальные три - расположены в виде треугольника и показывают потоки данных между локальными сетями в реальном времени.

Инсталляция программ управления FireBox и все этапы конфигурирования выполняются под управлением мастера на базе Windows.

Для мониторинга трафика в реальном времени и оповещения об опасности используется модуль, а система LiveSecurity System предусматривает функции фильтрации информационного наполнения по URL с использованием списка сайтов WebBlocker компании Learning Company, который можно без труда дополнить новыми URL.

15. Сторонняя защита

Чтобы проверить, насколько локальная сеть и сервер защищены от взлома, можно обратиться к группе независимых экспертов» Английская компания Guardian IT открыла специальное подразделение IXsecurity, которое будет проверять корпоративные системы и Web-сайты на их безопасность. Сотрудники IXsecurity с позволения компаний взламывают их сайты. Стоимость такой проверки составляет $10 тыс. По сообщениям английских специалистов, 80 % протестированных ими компаний имели значительные просчеты в защите. Участившиеся случаи хакерских атак способствуют возникновению новых видов бизнеса. Так, молодая шведская компания Defcom, специализирующаяся на защите информации, открыла в мае 2000 года круглосуточную службу «противохакерской сигнализации». Вместо того чтобы нанимать специалистов по компьютерной безопасности, любая европейская фирма может переложить все проблемы на Defcom. Пока это единственная в Европе компания, предлагающая услуги по дистанционному наблюдению за проникновением в корпоративные сети.

Те, кто боятся пострадать от деструктивных действий хакеров и компьютерных вирусов, могут даже застраховаться. Такую услугу предлагают компании Lloyd's, Onsecure и Gerling AG. Всемирно известная Lloyd's готова выплатить страховку до $100 млн. клиентам, пострадавшим от атак хакеров. При уплате годового взноса в $20 тыс. в случае хакерского взлома гарантируется страховка в размере $1 млн. Увеличение годового взноса до $75 тыс. гарантирует страховку в размере $10 млн.

Вывод

В процессе выполнения курсовой работы мы ознакомились с информационной безопасностью компьютеров и компьютерных систем, смогли разобраться с последствиями атак на информацию – основными методами атак, разобрались с основными способами защиты от компьютерных злоумышленников; получили основные понятия систем и технологий информационной безопасности, определением угроз; разобрались в международной классификации компьютерных преступлений; получили основные понятия о криптосистемах, алгоритмах шифрования, стеганографической защите, а самое главное – разобрались с антивирусной защитой компьютеров и компьютерных систем (выяснили о наиболее опасных троянских конях), провели анализ типов антивирусных программ.

При выполнении работы мы выяснили о важности антивирусных программ и защиты компьютеров от стороннего вмешательства, т.к. не имея достойной программы защиты можно лишиться дорогостоящего компьютера и ПО.

Список использованных электронных ресурсов

www.aup.ru

www.bizcom.ru

www.bizon.ru

www.botik.ru

www.ccc.ru

www.ci.ru

www.citforum.ru

www.comin.org.ua

www.iis.ru

www.infocity.kiev.ua

www.interface.ru

www.iteam.ru

www. internetbook. ru

www.isuct.ru

www.ixbt.com

www.management.com.ua

www.computer.library.ru

www.markbook.chat.ru

www.dis.ru

www.docflow.ru

www.erp.ru

www.eup.ru

www.fiber-optica.ru

www.hpc.ru

www.hrm.ru

www.hub.ru

www.i2r.ru

www.ibo.ru

www.marketing-mix.ru

www.marketing.spb.ru

www.mka.ru

www.oborot.ru

www.osp.ru

www. plcsystems. kiev.ua

www.projectmanagement.ru

www.promo.ru

www.rusdoc.ru

www.web-support.ru

Похожие работы

... мероприятия по новому месту работы, жительства; также в окружении носителей коммерческих секретов. Персонал оказывает существенное, а в большинстве случаев даже решающее влияние на информационную безопасность банка. В этой связи подбор кадров, их изучение, расстановка и квалифицированная работа при увольнениях в значительной степени повышают устойчивость коммерческих предприятий к возможному ...

... обстоятельствах могут быть рассмотрены как внешние, относятся: критическое состояние отечественных отраслей промышленности; недостаточное финансирование мероприятий по обеспечению информационной безопасности Российской Федерации; недостаточная экономическая мощь государства; недостаточное количество квалифицированных кадров в области обеспечения информационной безопасности; отставание России от ...

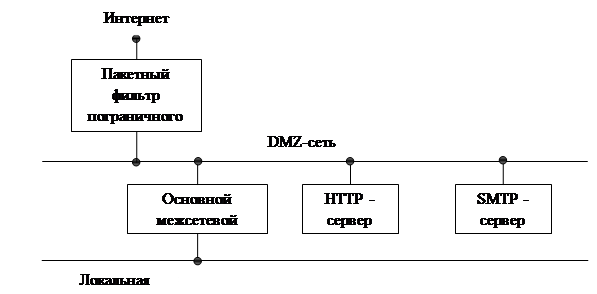

... обслуживании до исполнения на машине пользователя злонамеренного программного кода без его согласия и ведома. 1.3 Методы защиты компьютерной сети организации от НСД из сети Интернет. Применение межсетевых экранов Существует несколько подходов к решению проблемы защиты КСО подключенной к сети Интернет от НСД. Первый подход состоит в усилении защиты всех имеющихся систем, открытых к ...

... ИБ. Выполнение курсовой работы, вызвано необходимостью пересмотра, корректировки и дополнения существующих данных, приведённых в «Доктрине информационной безопасности Российской Федерации». 1. ИДЕНТИФИКАЦИЯ УГРОЗ, ИСТОЧНИКОВ УГРОЗ, ОБЪЕКТОВ ОБЕСПЕЧЕНИЯ И МЕР ОБЕСПЕЧЕНИЯ ИБ РОССИЙСКОЙ ФЕДЕРАЦИИ В СФЕРЕ ОБОРОНЫ Информационная безопасность РФ, являясь одной из составляющих национальной ...

0 комментариев