Навигация

13. Антивирусная зашита

13.1 Основные типы компьютерных вирусов

Очень часто прекращение работы ПК или неустойчивая работа его устройств вызывается компьютерными вирусами. Вирус, как правило, состоит из двух частей - программного кода для распространения и особого кода для выполняемого действия, - и воспроизводит сам себя. При этом вирусы манипулируют файлами и их удалением, переписывают каталоги, удаляют связи, публикуют документы в онлайновом режиме или форматируют жесткий диск.

Компьютерные вирусы можно разделить на классы по следующим основным признакам:

- среда обитания (файловые, загрузочные, макро и сетевые);

- операционная система;

- особенности алгоритма работы;

- деструктивные возможности.

Файловые вирусы заражают исполняемые файлы (это наиболее распространенный тип вирусов) либо создают файлы-двойники, либо используют особенности организации файловой системы.

Загрузочные вирусы заражают загрузочные сектора дисков (boot-сектор), либо главную загрузочную запись (Master Boot Record), либо меняют указатель на активный загрузочный сектор.

Макро-вирусы - это разновидность файловых вирусов, встраивающихся в документы и электронные таблицы популярных редакторов.

Сетевые вирусы используют для своего распространения протоколы или команды компьютерных сетей и электронной почты.

Существует большое количество сочетаний перечисленных выше типов вирусов, например, файлово-загрузочные вирусы, заражающие как файлы, так и загрузочные сектора дисков.

Кроме того, существует еще несколько типов вирусов, на которые необходимо обратить внимание:

- браузеры-вредители- зловредные Java-апплеты (программы, написанные на языке Java) и элементы управления ActiveX, которые могут удалять файлы;

- компьютерные черви не требуют «программы-носителя» и копируют себя на компьютеры, связанные через сеть с зараженным ПК;

- троянские кони - это программы, которые совершают действия, отличные от тех, о которых они сообщают. Например, они маскируются под полезную утилиту, а вместо этого наносят вред - однако без того, чтобы по примеру вируса размножаться;

- HTML-вирусы написаны на Visual Basic Script (VBS) и инфицируют HTML-файлы. Сам по себе HTML ни в коем случае не содержит команд, которые открывают возможность доступа к файлам. Каждый файловый или сетевой вирус заражает файлы какой-либо одной или нескольких ОС - DOS, Windows, OS/2 и т. д. Макро-вирусы заражают файлы форматов приложений офисных пакетов.

Среди особенности алгоритма работы вирусов выделяют рези-дентность, стелс-алгоритм, полиморфичность, а также использование нестандартных приемов.

Резидентный вирус при инфицировании компьютера оставляет в оперативной памяти свою резидентную часть, которая затем перехватывает обращения ОС к объектам заражения и внедряется в них. Резидентные вирусы находятся в памяти и являются активными все время, а нерезидентные вирусы не заражают память компьютера и сохраняют активность ограниченное время.

Использование стелс-алгоритмов позволяет вирусам полностью или частично скрыть себя в системе. Наиболее распространенным стелс -алгоритмом является перехват запросов ОС на чтение/запись зараженных объектов. Стелс-вирусы (вирусы-невидимки) при этом либо временно лечат их, либо «подставляют» вместо себя незараженные участки информации.

Полиморфные вирусы - это трудно обнаружимые вирусы, не имеющие сигнатур, т. е. не содержащие ни одного постоянного участка кода. Это достигается шифрованием основного тела вируса и модификациями программы-расшифровщика.

По деструктивным возможностям вирусы можно разделить на:

- безвредные, не влияющие на работу компьютера;

- неопасные, влияние которых ограничивается уменьшением свободной памяти на диске и графическими, звуковыми эффектами;

- опасные, которые могут привести к серьезным сбоям в работе компьютера;

- очень опасные, в алгоритм работы которых заведомо заложены процедуры, которые могут привести к потере программ, уничтожить данные, стереть необходимую для работы компьютера информацию, записанную в системных областях памяти.

13.2 Наиболее опасные троянские кони

Троянцы Remofe-Access.

Это такие программы, как, например, Back 1 Orifice или Netbus. Они позволяют осуществлять полный контроль чужого компьютера, вплоть до нового запуска и манипуляций с системой.

Mail-троянцы.

Программы, которые протоколируют деятельность на инфицированном ПК (например, ввод паролей) и даже посылают эту информацию через свою собственную почтовую программу. Mail-троянцы без этой функции называются также Keylogger-троянцами.

Telnet-троянцы.

Открывают доступ через Telnet. Через него хакер попадает в оболочку операционной системы (например, в DOS) и прямо оттуда может выполнять системные команды. Telnet используется, например, для удаленного управления сетевыми серверами и центральным компьютером.

FTP-троянцы.

Программы, которые незаметно запускают свой собственный FTP-сервер, через который хакер может загрузить файлы с пораженного ПК.

Программы, моделирующие нажатие клавиши (Keystroke-Simulator). Переводят команды хакера в смоделированное управление клавиатурой. Операционная система не может выявить различия между удаленным управлением и действиями пользователя.

Похожие работы

... мероприятия по новому месту работы, жительства; также в окружении носителей коммерческих секретов. Персонал оказывает существенное, а в большинстве случаев даже решающее влияние на информационную безопасность банка. В этой связи подбор кадров, их изучение, расстановка и квалифицированная работа при увольнениях в значительной степени повышают устойчивость коммерческих предприятий к возможному ...

... обстоятельствах могут быть рассмотрены как внешние, относятся: критическое состояние отечественных отраслей промышленности; недостаточное финансирование мероприятий по обеспечению информационной безопасности Российской Федерации; недостаточная экономическая мощь государства; недостаточное количество квалифицированных кадров в области обеспечения информационной безопасности; отставание России от ...

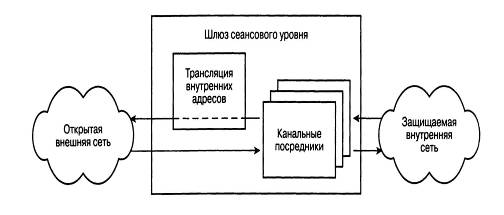

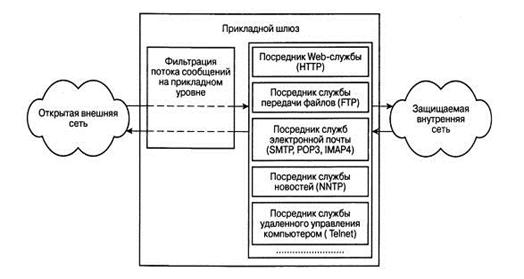

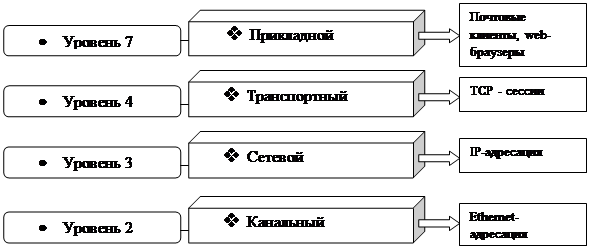

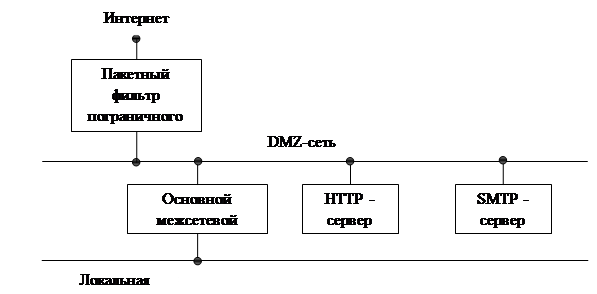

... обслуживании до исполнения на машине пользователя злонамеренного программного кода без его согласия и ведома. 1.3 Методы защиты компьютерной сети организации от НСД из сети Интернет. Применение межсетевых экранов Существует несколько подходов к решению проблемы защиты КСО подключенной к сети Интернет от НСД. Первый подход состоит в усилении защиты всех имеющихся систем, открытых к ...

... ИБ. Выполнение курсовой работы, вызвано необходимостью пересмотра, корректировки и дополнения существующих данных, приведённых в «Доктрине информационной безопасности Российской Федерации». 1. ИДЕНТИФИКАЦИЯ УГРОЗ, ИСТОЧНИКОВ УГРОЗ, ОБЪЕКТОВ ОБЕСПЕЧЕНИЯ И МЕР ОБЕСПЕЧЕНИЯ ИБ РОССИЙСКОЙ ФЕДЕРАЦИИ В СФЕРЕ ОБОРОНЫ Информационная безопасность РФ, являясь одной из составляющих национальной ...

0 комментариев