Навигация

7. Кодирование

Кодирование информации - это представление сообщений в конкретном виде при помощи некоторой последовательности знаков.

Одну и ту же информацию, например, сведения об опасности мы можем выразить разными способами: просто крикнуть; оставить предупреждающий знак (рисунок); с помощью мимики и жестов; передать сигнал «SOS» с помощью азбуки Морзе или используя семафорную и флажковую сигнализацию. В каждом из этих способов мы должны знать правила, по которым можно отобразить информацию. Такое правило назовем кодом.

Код — это набор условных обозначений (или сигналов) для записи (или передачи) некоторых заранее определенных понятий.

Кодирование информации – это процесс формирования определенного представления информации. В более узком смысле под термином «кодирование» часто понимают переход от одной формы представления информации к другой, более удобной для хранения, передачи или обработки.

Обычно каждый образ при кодировании (иногда говорят — шифровке) представлении отдельным знаком.

Знак - это элемент конечного множества отличных друг от друга элементов.

Знак вместе с его смыслом называют символом.

Набор знаков, в котором определен их порядок, называется алфавитом. Существует множество алфавитов:

• алфавит кириллических букв {А, Б, В, Г, Д, Е, ...}

• алфавит латинских букв {А, В, С, D, Е, F,...}

• алфавит десятичных цифр{0, 1, 2, 3, 4, 5, 6, 7, 8, 9}

• алфавит знаков зодиака {картинки знаков зодиака} и др.

Особенно большое значение имеют наборы, состоящие всего из двух знаков:

• пара знаков {+, -}

• пара цифр {0, 1}

• пара ответов {да, нет}

Алфавит, состоящий из двух знаков, называется двоичным алфавитом. Двоичный знак (англ. binary digit) получил название «бит».

Шифрование - кодирование сообщения отправителя, но такое чтобы оно было не понятно несанкционированному пользователю.

Длиной кода называется такое количество знаков, которое используется при кодировании.

Количество символов в алфавите кодирования и длина кода - совершенно разные вещи. Например, в русском алфавите 33 буквы, а слова могут быть длиной в 1, 2, 3 и т.д. буквы.

Код может быть постоянной и непостоянной длины. Коды различной (непостоянной) длины в технике используются довольно редко. Исключением является лишь троичный код Морзе. В вычислительной технике в настоящее время широко используется двоичное кодирование с алфавитом (0, 1). Наиболее распространенными кодами являются ASCII (American standart code for information interchange - американский стандартный код для обмена информацией) и КОИ-8 (код обмена информации длиной 8 бит).

Одно и то же сообщение можно закодировать разными способами, т. е. выразить на разных языках. В процессе развития человеческого общества люди выработали большое число языков кодирования. К ним относятся:

• разговорные языки (русский, английский, хинди и др. — всего более 2000);

• язык мимики и жестов;

• язык рисунков и чертежей;• язык науки (математические, химические, биологические и другие символы);

• язык искусства (музыки, живописи, скульптуры и т. д.);

• специальные языки (эсперанто, морской семафор, азбука Морзе, азбука Брайля для слепых и др.).

Заключение

Продолжающееся бурное развитие компьютерных технологий и повсеместное внедрение в бизнес с использованием Интернета коренным образом изменяет устоявшиеся способы ведения бизнеса. Системы корпоративной безопасности, обеспечивающие бизнес, тоже не могут оставаться в стороне.

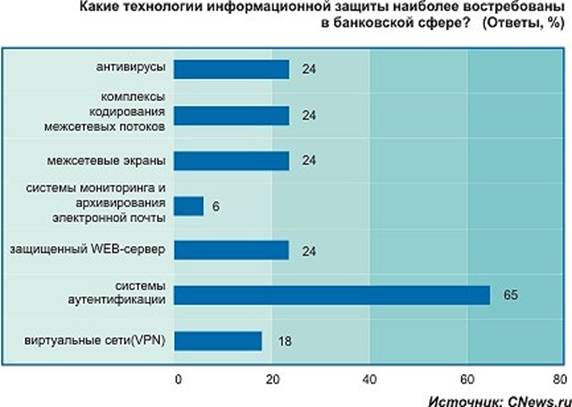

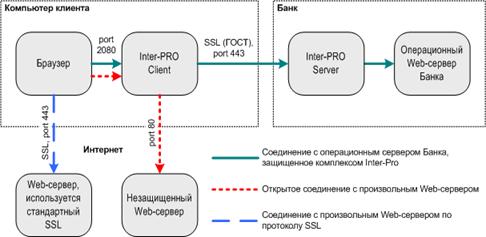

В настоящее время, например, средства электронной почты, используются не только для общения между людьми, а для передачи контрактов и конфиденциальной финансовой информации. Web сервера используются не только для рекламных целей, но и для распространения программного обеспечения и электронной коммерции. Электронная почта, доступ к Web серверу, электронная коммерция, VPN требуют применения дополнительных средств для обеспечения конфиденциальности, аутентификации, контроля доступа, целостности и идентификации.

Такой неотъемленый элемент интернет-технологии как куки имеет свои плюсы в необходимости использования и минусы в передаче конфиденциальных потоков данных. Cookies - это небольшие порции текста, которые веб-серверы могут передавать на компьютер пользователя. Они записываются в специальные файлы и в будущем могут передаваться обратно серверу. Сегодня у многих пользователей сложилось отрицательное отношение к cookies. Общепринятым стало мнение, что "печенье" (а именно так и переводится этот термин с английского) несет угрозу анонимности и безопасности пользователя. Естественно, подобные обвинения в адрес cookies нельзя назвать совсем уж беспочвенными. Тем не менее, эта технология нужна - в первую очередь, для обеспечения удобства пользователей.

Работая во Всемирной сети, следует помнить о том, что абсолютно все действия фиксируются и протоколируются специальными программными средствами и информация как о законных, так и о незаконных действиях обязательно где-то накапливается. Таким образом, к обмену информацией в Интернете следует подходить как к обычной переписке с использованием почтовых открыток. Информация свободно циркулирует в обе стороны, но в общем случае она доступна всем участникам информационного процесса. Это касается всех служб Интернета, открытых для массового использования.

Однако даже в обычной почтовой связи наряду с открытками существуют и почтовые конверты. Использование почтовых конвертов при переписке не означает, что партнерам есть, что скрывать. Их применение соответствует давно сложившейся исторической традиции и устоявшимся морально-этическим нормам общения. Потребность в аналогичных "конвертах" для защиты информации существует и в Интернете. Сегодня Интернет является не только средством общения и универсальной справочной системой - в нем циркулируют договорные и финансовые обязательства, необходимость защиты которых как от просмотра, так и от фальсификации очевидна.

Начиная с 1999 года Интернет становится мощным средством обеспечения розничного торгового оборота, а это требует защиты данных кредитных карт и других электронных платежных средств.

Список литературы

1. Филимонова Е.В. Информационные технологии в профессиональной деятельности: Учебник. – Ростов н/Д: Феникс, 2004. – 352 с. (серия «СПО»).

2. Автоматизированные информационные технологии в экономике Ред.: Г.А.Титоренко Москва: Юнити, 2006.

3. Грошев С.В., Коцюбинский А.О., Комягин В.Б. Современный самоучитель профессиональной работы на компьютере: Практ. пособ. – М.: Триумф, 2005.

4. Левин А. Самоучитель полезных программ. – СПб.: Питер, 2007.

5. Юрьева, Т. Ю. Словарь информационных продуктов и услуг / Т.Ю. Юрьева. - Кемерово.: - РОСТИКС,2006.- 50 с.

6. Девянин П. Н. Модели безопасности компьютерных систем: Учеб. пособие для студ. высш. учеб. заведений / Петр Николаевич Девянин. — М.: Издательский центр «Академия», 2005. — 144 с.

7. Копыл В.И. Поиск в Интернете./ В. И. Копыл.— М.: ACT, Мн.: Харвест, 2006.— 64 с.

8. Цирлов В.Л. Основы информационной безопасности автоматизированных систем. Краткий курс. – Феникс, 2008.

9. Башлы П.Н. Информационная безопасность / П.Н. Башлы. —Ростов н/Д: Феникс, 2006. — 253 с.

10. Мельников В. П. Информационная безопасность: Учеб. пособие для сред. проф. образования / В. П. Мельников, С. А. Клейменов, А. М. Петраков; Под ред. С. А. Клейменова. — М.: Издательский центр «Академия», 2005. — 336 с.

11. Галатенко В. А. Стандарты информационной безопасности. — М.: Интернет-университет информационных технологий, 2006.

Похожие работы

... за что должен отвечать? Основа ответов на подобные вопросы - это концептуальная политика безопасности для организации. Следующие разделы содержат фрагменты гипотетических политик безопасности в отношении безопасной работы в Интернете. Эти фрагменты были разработаны на основе анализа основных типов средств безопасности (например, контроля за импортом, шифрования, архитектуры системы). Приводятся ...

... 20% от общего товарооборота, соответственно окупаемость магазина произойдет за более длинный промежуток времени, нежели чем при полном ассортименте. Получение дополнительной прибыли электронному магазину по продаже программного обеспечения, компакт дисков и dvd дисков на основании приведенных выше затрат ожидается уже с третьего - четвертого месяца, что является достаточно хорошим экономическим ...

... планеты при условии единой стандартизации или наличия отдельных пакетов договоров между операторами связи, банковскими и финансовыми структурами. По данным консалтинговой компании GPS, 38% пользователей готовы осуществить платежи при помощи мобильных телефонов. К сожалению, эта современная Интернет-технология обслуживания частных клиентов российскими банками пока почти не освоена. Однако следует ...

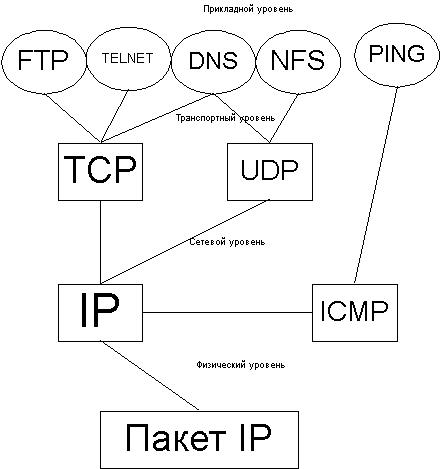

... , которые заботятся о безопасности, имеют те же самые проблемы из-за появления новых уязвимых мест в сетевом программном обеспечении(ПО) и отсутствия мер защиты от некоторых злоумышленников. Некоторые из проблем безопасности в Интернете - результат наличия уязвимых мест из-за ошибок при проектировании в службах( и в протоколах, их реализующих) , в то время как другие - результат ошибок при ...

0 комментариев