Навигация

Порт відкривається, аутентифікатор пересилає клієнту повідомлення про успішне завершення процесу і клієнт отримує доступ в мережу

7. Порт відкривається, аутентифікатор пересилає клієнту повідомлення про успішне завершення процесу і клієнт отримує доступ в мережу.

8. Після відключення клієнта, порт на точці доступа знову переходить у стан „закрито”.

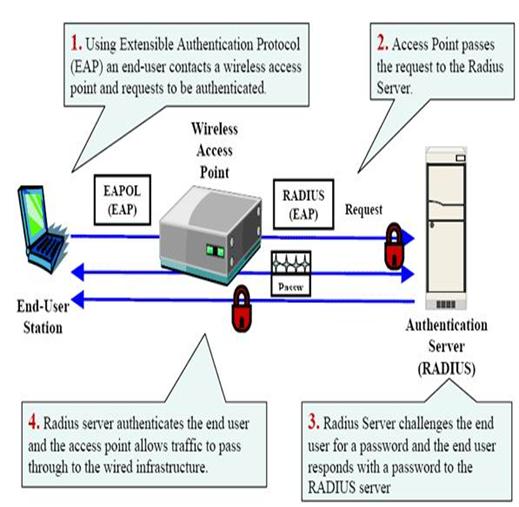

Описаний процес проілюстровано на рис.3 ( один з найпростіших методів ЕАР ):

Рис.3. Процес аутентифікації

Як видно з рисунка, для комунікації між клієнтом ( supplicant ) і точкою доступу ( autentificator ) використовуються пакети EAPOL. Протокол RADIUS використовується для обміну інформацією між точкою доступу і RADIUS-сервером. При транзитній пересилці інформації між клієнтом і сервером аутентифікації пакети ЕАР переупаковуються з одного формата в інший на аутентифікаторі.

Першочергова аутентифікація здійснюється на основі загальних даних, про які знають і клієнт, і сервер аутентифікації ( логін-пароль, сертифікат тощо ) – на цьому етапі генерується Master Key. Використовуючи Master Key, сервер аутентифікації і клієнт генерують парний майстер-ключ ( Pairwise Master Key ), який передається аутентифікатору зі сторони сервера аутентифікації. А вже на основі Pairwise Master Key і генеруються всі інші динамічні ключі, яким і закривається передаваємий трафік. Необхідно відмітити, що сам Pairwise Master Key теж динамічно змінюється.

Кілька слів про цифрові сертифікати, а точніше про РКІ.

Public Key Infrastructure ( PKI ) – інфраструктура відкритих ключів. РКІ забезпечує створення цифрових сертифікатів (по заздалегідь заданим правилам), управління ними, видача їх суб”єктам і відклик (анулювання). Крім того, РКІ забезпечує можливість перевірки валідності сертифікатів. Інфраструктура базується на криптографії з відкритим ключем. А вона, в свою чергу, дає можливість, маючи на руках пари ключів ( відкритий і особистий ), шифрувати інформацію одним з цих ключів так, щоб розшифрувати її можна було тільки іншим ключем.

Наприклад, зашифрувавши інформацію особистим ключем ( який є тільки у власника і нікому не передається ), її можна розшифрувати відкритим, загальнодоступним ключем ( це називається асиметричним шифруванням ). Тим самим засвідчується, що інформація прийшла саме до власника закритого ключа і ні від кого іншого. І навпаки, можна зашифрувати інформацію відкритим ключем власника і відіслати її отримувачу. Навіть якщо хтось по дорозі перехопить повідомлення, він не зможе його прочитати, так як не володіє особистим ключем отримувача.

Для посвідчення особи власника відкритого ключа використовують цифрові сертифікати, що тягнуть за собою всю інфраструктуру РКІ. Сертифікати складають певну інформацію, що дозволяє однозначно засвідчити особу власника ( точніше, підтвердження особи власника приходить від третьої сторони ).

Кожен суб”єкт РКІ ( будь-то звичайний користувач, веб-сервер, інший сервер чи мережений пристрій ) має особистий сертифікат ( чи кілька ), в якому міститься інформація, по якій його можна однозначно ідентифікувати і відкритий ключ власника.

Над усим цим стоїть сертифікаційний центр, Certificate Autority ( CA ), який підписує сертифікати суб”єктів, а також підтверджує валідність виданих сертифікатів тобто посвідчення особи власника. СА довіряють усі суб”єсти РКІ, тому корневий сертифікат (сертифікат CA ) має бути у списку довіри всіх суб”єстів РКІ.

Проаналізувавши даний матеріал можна зробити висновок, що при підключенні до безпроводової мережі можна аутентифікувати не тільки користувача, який підключається, але й сам підключающийся клієнт може зі своєї сторони аутентифікувати сервер, до якого він підключається. Достатньо вказати клієнтському софту перевіряти сертифікат сервера (тобто сертифікат, який видається RADIUS-сервером в початковій стадії при підключенні клієнта). Таким чином, можна захистити себе від „чужих” точок доступа, що маскуються під „свої”.

5. Варіант застосування аутентифікації в мережах мобільного зв”язку

У стільниковому зв”язку стандарту GSM, ідентифікаційний номер SIM-карти IMSI не можна вважати повністю захищеним від будь-якого роду „піратських” дій. Тому система безпеки GSM спирається в основному на криптографічну аутентифікацію SIM-карт їх дестриб”юторами за допомогою таємного алгоритму, називає мого А3/А8 чи А38.

Одночасно з номером IMSI оператор записує на SIM-карті секретний ключ ( Кі ), який також буде зберігатись у центрі аутентифікації АuC ( Autentification Centre ).

На практиці, коли мережі необхідно провести аутентифікацію SIM-карти мобільного телефона, вона генерує випадкове число ( RND ) з 16 байт ( інакше кажучи, 128 біт, звідки і пішла назва СОМР128 часто використовує мого алгоритму А3/А8 ). Центр аутентифікації виконує алгоритм по цьому числу RND з ключем, що відповідає ідентифікаційному номеру IMSI SIM-карти, одночасно передаючи RND на мобільний телефон.

SIM-карта останнього зі своєї сторони виконує той же алгоритм і з тими ж операціями, що дає наступні результати:

- Підпис ( SRES ) з 4 байт, що передається в центр аутентифікації з метою порівняння, розрахований в ньому самому;

- тимчасовий ключ шифрування ( Кс) з 8 байт, призначений для файла директорій SIM-карти.

Якщо підписи вираховані з однієї і іншої сторони ідентичні, то мережа визнає SIM-карту аутентичною і використовує ключ Кс для шифрування поступаючої інформації з допомогою більш простого, а відповідно і більш швидкого алгоритму. Цей алгоритм, називаємий А5, має деякі недоліки, що забезпечують прослуховування розмов ( легальне і нелегальне ).

Коли мова заходить про роумінг, то центр аутентифікації надає мережам інших країн число RND разом з відповідними SRES і Кс, при цьому ніколи не розкриваючи секретного ключа Кі.

Розглянемо використання цього механізму на конкретному зразку карти, спорядженого демонстраційним ключем Кі. Випадкова величина RND являє собою еквівалент у шістнадцятковому форматі текста FSCII з 16 знаків слова AUTENTIFICATION.

Перед виконанням кожного алгоритму необхідно вибрати директорію GSM ( 7F20 ):

A0 A4 00 00 02 7F 20

Карта відповідає, наприклад, 9F16. Для того, щоб запустити алгоритм GSM, необхідно набрати:

А0 88 00 00 10 41 55 54 48 45 4Е 54 49 46 49 43 41 54 49 4F 4E

У відповідь карта відправляє, наприклад, 9F 0C. Такий звіт говорить про те, що результат знаходиться в 12 байтах ( 0Сh ). Щоб з ним ознайомитись необхідно примінити команду Get Response ( операційний код С0h ) наступним чином:

А0 С0 00 00 0С

12 байт, інвертованих картою складаються з підпису SRES ( чотири перших байта ) і ключа Кс ( вісім останніх байт ). В розглянутому прикладі SRES має значення Е4 F0 F1 ED.

Таким чином, стає зрозуміло, що такий лінійний процес аутентифікації, який мережа може періодично здійснювати по мірі необхідності, потенційно надійніше, ніж системи off-line, що використовуються в області електронних розрахунків.

І дійсно, права власників SIM-карт записані не на самих SIM-картах, а у базах даних у операторів, де їх можна перевірити і обновити в режимі реального часу.

Похожие работы

... В АБС АКБ «ПРОМІНВЕСТБАНК» ТА ОЦІНКА РІВНЯ ВРАЗЛИВОСТІ БАНКІВСЬКОЇ ІНФОРМАЦІЇ 3.1 Постановка алгоритму задачі формування та опис елементів матриці контролю комплексної системи захисту інформації (КСЗІ) інформаційних об’єктів комерційного банку В дипломному дослідженні матриця контролю стану побудови та експлуатації комплексної системи захисту інформації в комерційному банку представлена у вигляді ...

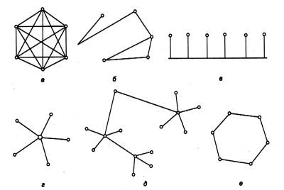

... інованим) порядком. При використанні детермінованих методів колізії неможливі, але вони є більш складними в реалізації і збільшують вартість мережного обладнання. 3.1 Метод доступу до каналів комп’ютерних мереж з перевіркою несучої та виявленням колізій CSMA/CD Метод багатостанційного доступу до середовища з контролем несучої та виявленням колізій (Carrier Sense Multiply Access / Collision ...

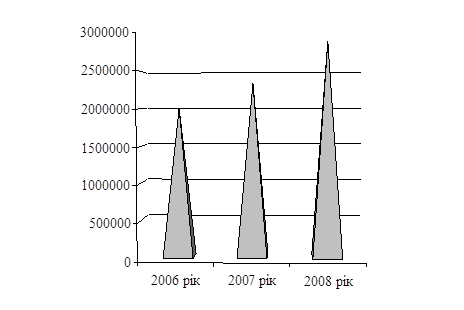

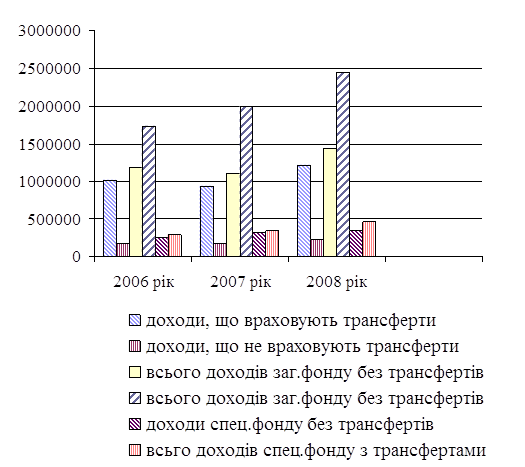

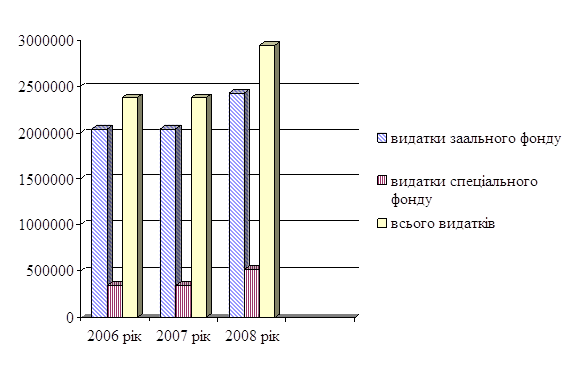

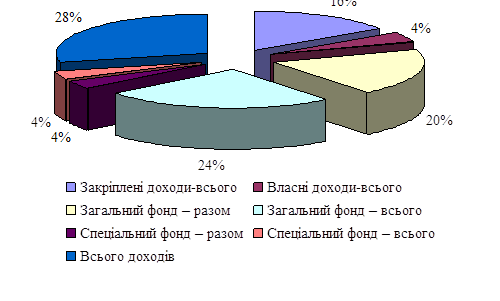

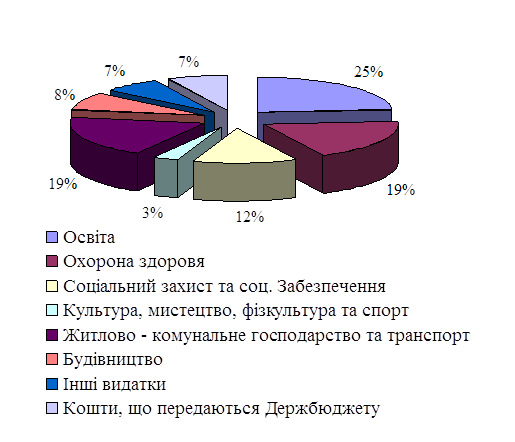

... із виконання доходної та видаткової частини бюджету. Отже, наступний розділ дипломної роботи присвятимо висвітленню характеристики і поглибленому аналізу стану даної проблеми. Розділ 2. Аналіз виконання і планування місцевих бюджетів 2.1 Аналіз виконаня місцевих бюджетів по Харківській області Місцевий бюджет виконується за розписом, який затверджується керівником місцевого фінансового ...

... передбаченою. 3. Генерація гамми не повинна бути дуже трудомісткою. Слід зазначити, що алгоритми криптосистем з відкритим ключем (СВК) можна використовувати за трьома напрямками: 1. Як самостійні засоби захисту даних, що передаються чи зберігаються. 2. Як засіб для розподілу ключів. Алгоритми СВК більш трудомісткі, ніж традиційні криптосистеми. Обмін великими інформаційними потоками здійснюють ...

0 комментариев