Навигация

Стек протоколів і їх коротка характеристика

3. Стек протоколів і їх коротка характеристика

Тема безпеки бездротових мереж як і раніше залишається актуальною, хоча вже достатньо давно існують надійні ( на даний момент ) методи захисту цих мереж. Мова йде про технології WPA ( Wi-Fi Protected Access ).

Більшість існуючого на даний момент Wi-Fi обладнання підтримує дану технологію. Незабаром буде введено в дію новий стандарт 802.11і (WPA2).

Технологія WPA, призначена тимчасово ( в очікуванні переходу до 802.11і) закрити недоліки попередньої технології WEP і складається з кількох компонентів:

- Протокол 802.1х – універсальний протокол для аутентифікації, авторизації і обліку (ААА );

- протокол EAP – розширюємий протокол аутентифікації ( Extensible Autentification Protoсol);

- протокол TKIP – протокол часової цілісності ключів, інший варіант перекладу – протокол цілісності ключів в часі (Temporal Key Integrity Protocol);

- MIC – криптографічна перевірка цілісності пакетів (Message Integrity Code);

- протокол RADIUS.

За шифрування даних у WPA відповідає протокол TKIP, який використовує той же алгоритм шифрування – RC4, що і в WEP, але навідміну від нього використовує динамічні ключі ( тобто ключі часто міняються ). TKIP використовує криптографічну контрольну суму (MIC) для підтвердження цілісності пакетів.

RADIUS - протокол призначений для роботи в парі з сервером аутентифікації, в якості якого звичайно виступає RADIUS – сервер. В цьому випадку безпроводові точки доступу працюють в enterprise – режимі.

Якщо в мережі відсутній RADIUS – сервер, то роль сервера аутентифікації виконує сама точка доступу – так званий режим WPA-PSK ( загальний ключ ). В цьому режимі в настройках усіх точок доступу попередньо прописується загальний ключ. Він же прописується і на клієнтських безпроводових пристроях. Такий метод захисту достатньо надійний ( відносно WEP ), але досить незручний з точки зору управління. PSK - ключ необхідно прописувати на всіх безпроводових пристроях, користувачі яких його можуть бачити. При необхідності заблокувати доступ до мережі якомусь клієнту потрібно заново прописувати новий PSK на всіх пристроях мережі. Інакше кажучи, режим WPA-PSK підходить для домашньої мережі і, можливо, для невеликого офісу, але не більше.

Технологія WPA використовувалася тимчасово до вводу в дію стандарту 802.11і. Частина виробників до офіційного прийняття цього стандарту ввели у використання технологію WPA2, в якій в тій чи іншій мірі використовуються технології з 802.11і. Використання протоколу ССМР замість ТКІР в якості алгоритму шифрування там приміняється удосконалений стандарт шифрування AES ( Advanced Encryption Standard ). А для управління і розподілу ключів як і раніше протокол 802.1х.

Як вже було сказано, протокол 802.1х може виконувати кілька функцій. В моєму випадку нас цікавлять функції аутентифікації користувача і розподілу ключів шифрування. Слід відмітити, що аутентифікація виконується „на рівні порта”, - тобто доки користувач не буде аутентифікований, йому дозволено віправляти/приймати пакети, що стосуються тільки процесу його аутентифікації ( обліку даних ) і не більше. І тільки після успішної аутентифікації порт пристрою ( будь то точка доступу чи розумний комутатор ) буде відкритий і користувач отримає доступ до ресурсів мережі.

Функції аутентифікації покладаються на протокол ЕАР, який сам по собі є лише каркасом для методів аутентифікації. Вся перевага протоколу в тому, що його досить просто реалізувати на аутентифікаторі ( точці доступу ), так як їй не потрібно знати ніяких специфічних особливостей різних методів аутентифікації. Аутентифікатор служить передаточним ланцюгом між клієнтом і сервером аутентифікації. Самих методів аутентифікації існує достатньо багато:

- EAP-SIM, EAP-AKA – використовується в мережах GSM мобільного зв”язку;

- LEAP – пропреоретарний метод від Sisco systems;

- EAP-MD5 – простіший метод, аналогічний СНАР ( не стійкий );

- EAP-MSCHAP V2 – метод аутентифікації на основі логін – пароля користувача в МS – мережах;

- EAP-TLS – аутентифікація на основі цифрових сертифікатів;

- EAP-SecureID – метод на основі однократних паролів.

Крім перерахованих слід відмітити наступні два методи, EAP-TTLS і EAP-PEAP. На відміну від попередніх, ці два методи перед безпосередньою аутентифікацією користувача спочатку утворюють TLS – тунель між клієнтом і сервером аутентифікації. А вже всередині цього тунеля здійснюється сама аутентифікація, з використанням як стандартного ЕАР ( MD5, TLS ), чи старих не – ЕАР методів ( РАР, СНАР, MS-CHAP, MS-CHAP v2 ), останні працюють тільки з EAP-TTLS ( РЕАР використовується тільки сумісно з ЕАР методами ). Попереднє тунелювання підвищує безпеку аутентифікації, захищаючи від атак типу “man-in-middle”, “session hihacking” чи атаки по словнику.

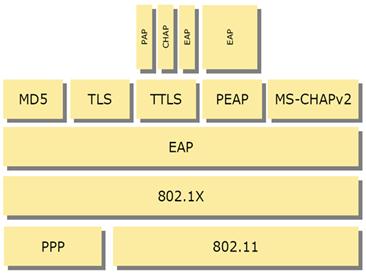

На рис.1 показана структура ЕАР кадра. Протокол РРР засвітився там тому, що ізначально ЕАР планувався до використання поверх РРР тунелей. Але так як використання цього протоколу тільки для аутентифікації по локальній мережі – зайва збитковість, ЕАР – повідомлення упаковуються в „ЕАР over LAN” (EAPOL) пакети, які і використовуються для обміну інформацією між клієнтом і аутентифікатором ( точкою доступу ).

Рис.1 структура ЕАР кадра

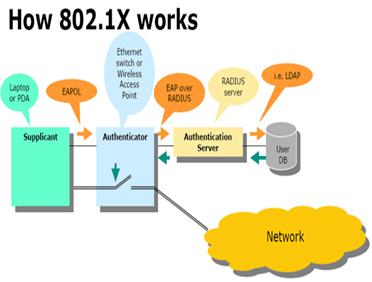

Рис.2. 802.1 в дії

4. Варіант застосування аутентифікації в безпроводових комп”ютерних мережах

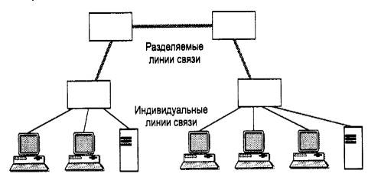

Схема аутентифікації складається з трьох компонентів:

- Supplicant – софт, запущений на клієнтській машині, який намагається підключитись до мережі;

- Autentificator – вузол доступу, аутентифікатор ( безпроводова точка доступу чи провідний комутатор з підтримкою протоколу 802.1х );

- Autentification Server – сервер аутентифікації ( звичайно це RADIUS – сервер ).

Розглянемо сам процес аутентифікації. Він складається з наступних стадій:

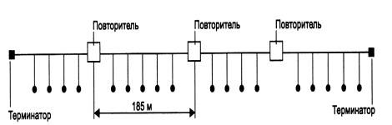

1. Клієнт може відправити запит на аутентифікацію ( EAP-start message) в напрямку точки доступу.

2. Точка доступу ( аутентифікатор ) у відповідь посилає клієнту запит на ідентифікацію клієнта ( EAP-request/identity message ). Аутентифікатор може відіслати EAP-request самостійно, якщо побачить, що який-небудь з його портів перейшов в активний стан.

3. Клієнт у відповідь посилає EAP-response packet з необхідними даними, які точка доступу ( аутентифікатор ) перенаправляє в бік RADIUS – сервера ( сервера аутентифікації ).

4. Сервер аутентифікації посилає аутентифікатору challenge-пакет (запит інформації про справжність клієнта ). Аутентифікатор пересилає його клієнту.

5. Далі здійснюється процес взаємної ідентифікації сервера і клієнта. Кількість стадій пересилки пакетів туди-сюди варіює в залежності від метода ЕАР, але для безпроводових мереж підходить лише “strong” аутентифікація зі взаємною аутентифікацією клієнта і сервера ( EAP-TLS, EAP-TTLS, EAP-PEAP ) і попереднім шифруванням каналу зв”язку.

6. На наступній стадії, сервер аутентифікації, отримавши від клієнта необхідну інформацію, дозволяє ( accept ) чи забороняє ( reject ) тому доступ, з пересилкою даного повідомлення аутентифікатору. Аутентифікатор відкриває порт для Supplicant-a, якщо зі сторони RADIUS – сервера прийшла позитивна відповідь ( accept ).

Похожие работы

... В АБС АКБ «ПРОМІНВЕСТБАНК» ТА ОЦІНКА РІВНЯ ВРАЗЛИВОСТІ БАНКІВСЬКОЇ ІНФОРМАЦІЇ 3.1 Постановка алгоритму задачі формування та опис елементів матриці контролю комплексної системи захисту інформації (КСЗІ) інформаційних об’єктів комерційного банку В дипломному дослідженні матриця контролю стану побудови та експлуатації комплексної системи захисту інформації в комерційному банку представлена у вигляді ...

... інованим) порядком. При використанні детермінованих методів колізії неможливі, але вони є більш складними в реалізації і збільшують вартість мережного обладнання. 3.1 Метод доступу до каналів комп’ютерних мереж з перевіркою несучої та виявленням колізій CSMA/CD Метод багатостанційного доступу до середовища з контролем несучої та виявленням колізій (Carrier Sense Multiply Access / Collision ...

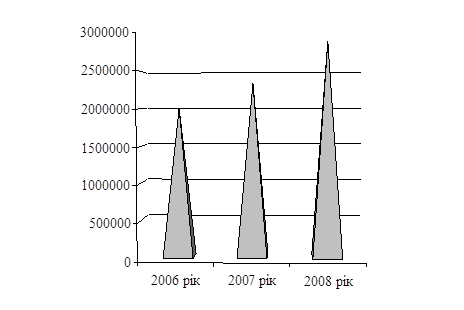

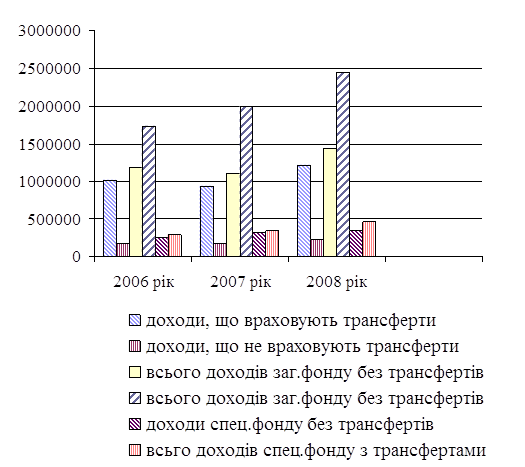

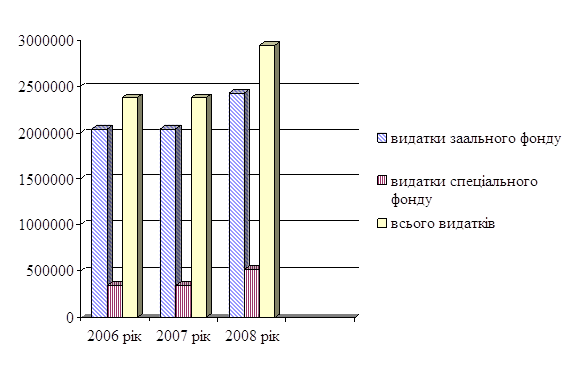

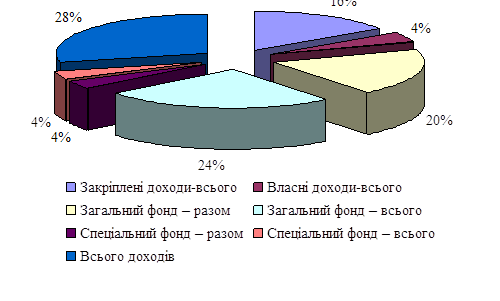

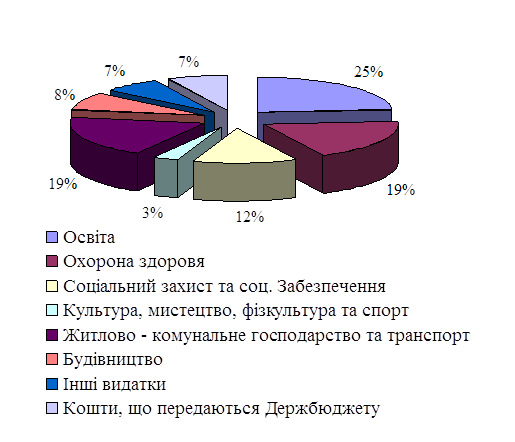

... із виконання доходної та видаткової частини бюджету. Отже, наступний розділ дипломної роботи присвятимо висвітленню характеристики і поглибленому аналізу стану даної проблеми. Розділ 2. Аналіз виконання і планування місцевих бюджетів 2.1 Аналіз виконаня місцевих бюджетів по Харківській області Місцевий бюджет виконується за розписом, який затверджується керівником місцевого фінансового ...

... передбаченою. 3. Генерація гамми не повинна бути дуже трудомісткою. Слід зазначити, що алгоритми криптосистем з відкритим ключем (СВК) можна використовувати за трьома напрямками: 1. Як самостійні засоби захисту даних, що передаються чи зберігаються. 2. Як засіб для розподілу ключів. Алгоритми СВК більш трудомісткі, ніж традиційні криптосистеми. Обмін великими інформаційними потоками здійснюють ...

0 комментариев