Навигация

Поддержка работоспособности файловых систем

4.6.6 Поддержка работоспособности файловых систем

- 51 -

Файловые системы это достаточно сложные объекты, поэтому

иногда их функционирование нарушается. Для проверки целостности и

работоспособности файловой системы используется команда fsck(8).

Наиболее часто возникающие тpудности связаны с перебоями в

питании, неполадках в оборудовании или ошибках оператора

(например, некорректное выключение системы).

Большинство систем сконфигурировано таким образом, что

команда fsck запускается автоматически при загрузке системы,

поэтому возможные неполадки будут обнаружены (и, возможно,

исправлены) перед тем, как система будет использоваться. Работа с

поврежденной файловой системой может привести к потерям данных и

другим нарушениям ее функционирования. Однако, если файловая

система довольно большая по объему, то ее проверка может занять

некоторое время, а так как неполадки случаются очень редко, то

если система была выключена корректно, пpименяются определенные

методы для избежания проверки файловой системы. Первый из них

связан с тем, что если существует файл /etc/fastboot, то никаких

проверок не производится. Второй метод заключается в том, что в

файловой системе ext2 существует специальный флаг, раположенный в

суперблоке, который используется для выявления коppектности

демонтирования системы пpи последнем выключении системы. Эта

возможность используется в программе e2fsck (версия команды fsck

для файловой системы ext2fs) для избежания излишней проверки

файловой системы, если флаг ее целостности установлен (то есть

система была коppектно демонтирована). Фунционирование метода,

используещего файл /etc/fastboot, зависит от файлов, запускаемых

при загрузке системы, в то время как применение команды e2fsck

работает в любом случае (см. руководство по e2fsck(8) для более

подробной информации).

Автоматическая проверка используется только для файловых

систем, устанавливаемых во время загрузки. Для проверки других

систем команда fsck должна выполняться отдельно.

Если fsck находит неисправность, не подлежащую

восстановлению, то могут потребоваться глубокие знания и понимание

работы файловых систем и их типов. Также могут потребоваться

- 52 -

резервные копии. Некоторую информацию по тем или иным вопросам

можно найти через телеконференции, связанные с системой Linux.

Также может потpебоваться программа debugfs(8), созданная Theodore

T.

Команда fsck должна использоваться только для демонтированных

систем (за исключением системы root, смонтированной в режиме

read-only во время загрузки), так как при ее работе используется

прямой доступ к диску и информация о внесении каких-либо изменений

в файловую систему может быть недоступна операционной системе,

что, обычно, приводит к нарушению ее работы.

Иногда следует проводить поиск плохих блоков при помощи

команды badblocks. При ее выполнении выводится список номеров

найденных плохих блоков. Этот список может быть использован

программой fsck для внесения изменений в структуру файловой

системы во избежание использования этих блоков для хранения

информации. В следующем примере показано как это сделать.

ttyp5 root ~ $ badblocks /dev/fd0H1440 1440 > bad-blocks

ttyp5 root ~ $ fsck -t ext2 -l bad-blocks /dev/fd0H1440

Parallelizing fsck version 0.5a (5-Apr-94)

e2fsck 0.5a, 5-Apr-94 for EXT2 FS 0.5, 94/03/10

Pass 1: Checking inodes, blocks, and sizes

Pass 2: Checking directory structure

Pass 3: Checking directory connectivity

Pass 4: Check reference counts.

Pass 5: Checking group summary information.

/dev/fd0H1440: ***** FILE SYSTEM WAS MODIFIED *****

/dev/fd0H1440: 11/360 files, 63/1440 blocks

ttyp5 root ~ $

4.7 Диски без файловых систем

Не все диски или разделы используются как файловые системы.

Например, раздел swap-области не содержит файловой системы. Многие

дисководы используются в режиме эмуляции ленточного накопителя,

- 53 -

поэтому tar-файл или любой другой файл записывается

непосредственно на диск без использования какой-либо файловой

системы. У такого использования есть небольшое преимущество в

свободном пространстве (при установке файловой системы некоторая

часть дискового простьранства используется для системных целей) и

совместимости с другими системами. Например, файловый формат tar

является стандартным для всех систем, в то время как файловые

системы на разных платформах различаются. Дискеты экстренной

загрузки системы Linux также могут не содержать файловой системы.

Одна из причин использования прямого доступа к диску (без

применения файловой системы) это создание копий. Например, если

диск содержит частично поврежденную файловую систему, то при

возможности следует создать его копию перед тем, как пытаться

что-либо сделать. Для этого можно использовать программу dd(1).

ttyp5 root /usr/tmp $ dd if=/dev/fd0H1440 of=floppy-image

2880+0 records in

2880+0 records out

ttyp5 root /usr/tmp $ dd if=floppy-image of=/dev/fd0H1440

2880+0 records in

2880+0 records out

ttyp5 root /usr/tmp $

Сначала команда dd выполняет точную копию дискеты в файл

floppy-image, а затем записывает копию обратно на диск

(предполагается, что перед выполнением последней команды была

вставлена другая дискета).

Похожие работы

... которая состоит из личных каталогов пользователей. Разделение может существенно отличатся от выше указанного в зависимости от работы системного администратора и конфигурации аппаратного обеспечения. В главе 5 сруктура файловой системы рассматривается более подробно (см. также Linux Filesystem Standard). Глава 3 Запуск Системы и Перезагрузка В этой главе описывается то, ...

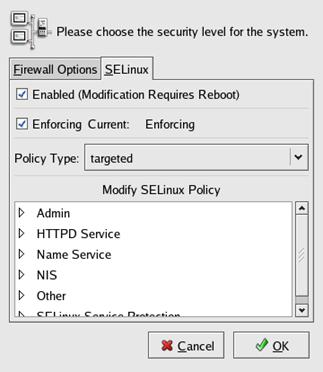

... каталог с логом непосредственно пользователем root и убедиться, что доступ для самого пользователя в заданный каталог разрешен. Заключение В данной работе была освещен Security-Enhanced Linux — линукс с улучшенной безопасностью. Достоинства данной технологии очевидны, т.к. он базируется на принципе наименьших прав, т.е. запущенному процессу дается именно столько прав, сколько ему требуется. ...

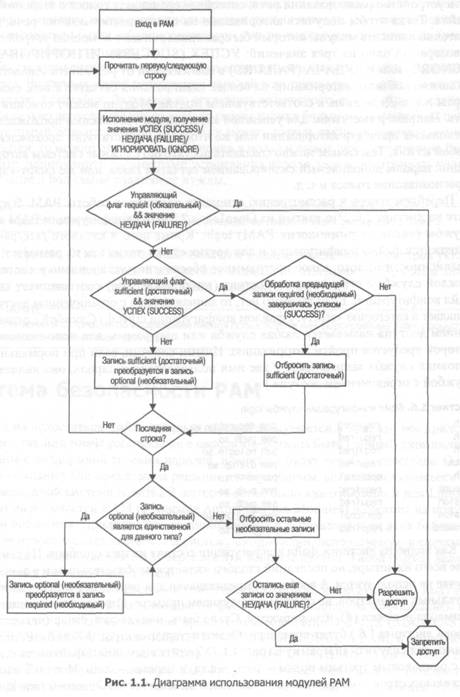

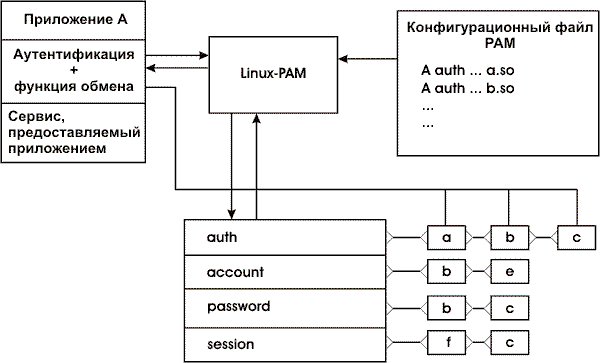

... отладочной информации; - use_uid — определение принадлежности на основании текущего идентификатора пользователя, а не того, что был назначен ему при входе в систему; - trust — в случае принадлежности пользователя к группе wheel возвращать значение УСПЕХ (SUCCESS), а не ИГНОРИРОВАТЬ (IGNORE); - group=xxx — использовать для авторизации GID ххх, а не GID группы wheel; - deny — меняет смысл ...

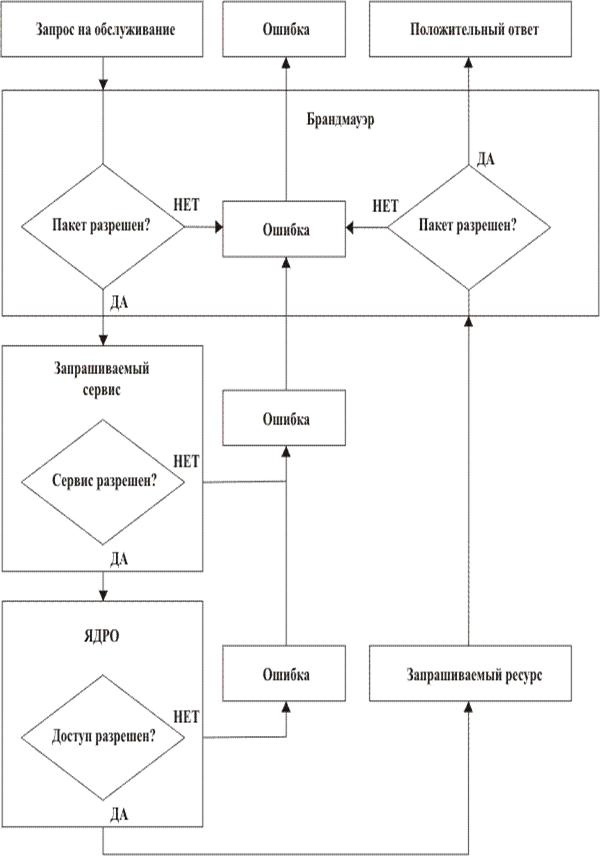

... работы за компьютером, а также методы и средства, позволяющие свести к минимуму риск облучения при работе за компьютером. Заключение В данной работе был выполнен обзор средств безопасности, которыми располагает операционная система Linux для безопасного функционирования как в качестве пользовательской системы, так и в качестве сервера. В работе были рассмотрены следующие темы: · Обзор ...

0 комментариев