Навигация

1. Структура АСКЗИ

При разработке современных АСКЗИ приходится учитывать большое количества факторов, влияющих на эффективность их развития, что усложняет нахождение аналитических оценок по выбору обобщенного критерия оптимальности их структуры.

К современным АСКЗИ как элементу АСУ предъявляют повышенные требования по безопасности , надежности и быстродействию обработки циркулирующей в системе информации.

Безопасность обеспечивается гарантированной стойкостью шифрования и выполнением специальных требований , выбор которых обусловлен криптографическими стандартами.

Надежность и быстродействие обработки информации зависят от состава выбранной структуры АСКЗИ включает в себя ряд функционально завешенных узлов и блоков, обеспечивающих заданную надежность и быстродействие. К ним относятся:

-входные устройства, предназначенные для ввода информации;

-устройства преобразования информации, предназначенные для передачи информации от входных устройств на устройства вывода в зашифрованном, расшифрованном или открытом виде;

-устройства вывода, предназначенные для вывода информации на соответствующие носители.

2. Модель АСКЗИ

Для нахождения обобщенного критерия оценки оптимальности структуры современной АСКЗИ достаточно рассмотреть основную цепь прохождения информации: адаптеры ввода, входные устройства, состоящие из клавиатуры, трансмиттера или фотосчитывателя, шифратора, устройства преобразования и устройство вывода. Остальные узлы и блоки не оказывают существенного влияния на прохождение информации.

Из методологии системного подхода известно, что математическое описание сложной системы, к которой относится АСКЗИ, осуществляется путем иерархического разбиения её на элементарные составляющие. При это в математические модели вышестоящих уровней в качестве частных уровней в качестве частных критериев всегда должны включатся обобщенные критерии нижестоящих уровней. Следовательно, одно и то же понятие по отношению к низшему уровню может выступать в качестве обобщенно критерия, а по отношению к высшему- в качестве частного критерия.

Подсистема вывода является оконечным устройством АСКЗИ, то есть находится на высшей ступени иерархии и включает в себя устройства отображения, печати и перфорации. Следовательно, на этом уровне в качестве целевой установки будет выступать быстрота обработки входящих криптограмм. Тогда в качестве обобщенного критерия целесообразно выбрать время обработки потока криптограмм за один цикл функционирования современных АСКЗИ, не превышающего заданного интервала времени и обусловленного необходимостью принятия управленческих решений.

Подсистема обработки информации находится на втором уровне иерархии и включает в себя тракты печати и перфорации шифратор и систему управления и распределения потоком информации.

Основные направления работ по рассматриваемому аспекту защиты можно сформулировать таким образом:

-выбор рациональных систем шифрования для надежного закрытия информации;

-обоснование путей реализации систем шифрования в автоматизированных системах;

-разработка правил использования криптографических методов защиты в процессе функционирования автоматизированных систем;

-оценка эффективности криптографической защиты.

К шифрам, предназначенным для закрытия информации в ЭВМ и автоматизированных системах, предъявляется ряд требований, в том числе: достаточная стойкость (надежность закрытия), простота шифрования и расшифрования от способа внутримашинного представления информации, нечувствительность к небольшим ошибкам шифрования, возможность внутримашинной обработки зашифрованной информации, незначительная избыточность информации за счет шифрования и ряд других. В той или иной степени этим требованиям отвечают некоторые виды шифров замены, перестановки, гаммирования, а также шифры, основанные на аналитических преобразованиях шифруемых данных.

Шифрование заменой (иногда употребляется термин "подстановка") заключается в том, что символы шифруемого текста заменяются символами другого или того же алфавита в соответствии с заранее обусловленной схемой замены.

Шифрование перестановкой заключается в том, что символы шифруемого текста переставляются по какому-то правилу в пределах какого-то блока этого текста. При достаточной длине блока, в пределах которого осуществляется перестановка, и сложном и неповторяющемся порядке перестановке можно достигнуть достаточной для практических приложений в автоматизированных системах стойкости шифрования.

Шифрование гаммированием заключается в том, что символы шифруемого текста складываются с символами некоторой случайной последовательности, именуемой гаммой. Стойкость шифрования определяется главным образом размером (длиной) неповторяющейся части гаммы. Поскольку с помощью ЭВМ можно генерировать практически бесконечную гамму, то данный способ считается одним из основных для шифрования информации в автоматизированных системах. Правда, при этом возникает ряд организационно-технических трудностей, которые, однако, не являются не преодолимыми.

Шифрование аналитическим преобразованием заключается в том, что шифруемый текст преобразуется по некоторому аналитическому правилу (формуле). Можно, например, использовать правило умножения матрицы на вектор, причем умножаемая матрица является ключом шифрования (поэтому ее размер и содержание должны сохранятся в тайне), а символы умножаемого вектора последовательно служат символы шифруемого текста.

Особенно эффективными являются комбинированные шифры, когда текст последовательно шифруется двумя или большим числом систем шифрования (например, замена и гаммирование, перестановка и гаммирование). Считается, что при этом стойкость шифрования превышает суммарную стойкость в составных шифрах.

Каждую из рассмотренных систем шифрования можно реализовать в автоматизированной системе либо программным путем, либо с помощью специальной аппаратуры. Программная реализация по сравнению с аппаратной является более гибкой и обходится дешевле. Однако аппаратное шифрование в общем случае в несколько раз производительнее. Это обстоятельство при больших объемах закрываемой информации имеет решающее значение.

2.5 Задачи аппаратного обеспячения защиты информации.Под аппаратным обеспечением средств защиты операционной системы традиционно понимается совокупность средств и методов, используемых для решения следующих задач:

-управление оперативной и виртуальной памятью компьютера;

-распределение процессорного времени между задачами в многозадачной операционной системе;

-синхронизация выполнения параллельных задач в многозадачной операционной системе;

-обеспечение совместного доступа задач к ресурсам операционной системы.

Перечисленные задачи в значительной степени решаются с помощью аппаратно реализованных функций процессоров и других узлов компьютера. Однако, как правило, для решения этих задач принимаются и программные средства, и по этому термины “аппаратное обеспечение защиты ” и “аппаратная защита” не вполне корректны. Тем не менее, поскольку эти термины фактически общеприняты, мы будем их использовать.

2.6 Дополнительные аппаратные средства обеспечивающий повышенный уровень защиты.Отсутствие штатных средств защиты в первых операционных системах для защиты персональных компьютеров (ПК) породило проблему создания дополнительных средств. Актуальность этой проблемы не уменьшилась с появлением более мощных ОС с развитыми подсистемами защиты. Дело в том, что большинство систем до сих пор не способны защитить данные, “вышедшие за ее пределы”, например в случае использования сетевого информационного обмена или при попытке доступа к дисковым накопителям путем загрузки альтернативной незащищенной ОС.

ЗаключениеОсновные выводы о способах использования рассмотренных выше средств, методов и мероприятий защиты, сводится к следующему:

1. Наибольший эффект достигается тогда, когда все используемые средства, методы и мероприятия объединяются в единый, целостный механизм защиты информации.

2. Механизм защиты должен проектироваться параллельно с созданием систем обработки данных, начиная с момента выработки общего замысла построения системы.

3. Функционирование механизма защиты должно планироваться и обеспечиваться наряду с планированием и обеспечением основных процессов автоматизированной обработки информации.

4. Необходимо осуществлять постоянный контроль функционирования механизма защиты.

Список используемой литературы

1. Интернет : www.legaladvise.ru

2. www.confident.ru

3. www.morepc.ru

4. www.kasperski.ru

5. Проскурин В.Г. и др. Программно-аппаратные средства обеспечения информационной безопасности. Защита в операционных системах. –М.: Радио и связь, 2000.

6. Программно-аппаратные средства обеспечения информационной безопасности. Защита программ и данных /П.Ю.Белкин, О.О.Михальский, А.С. Першаков и др.- М.: Радио и связь, 1999.

7. Хисамов Ф.Г. Макаров Ю.П. Оптимизация аппаратных средств криптографической защиты информации //Системы безопасности. -2004. – февраль-март №1 (55). –стр.108.

Похожие работы

... информации и дезорганизации работы абонентских пунктов; - организационно-технические мероприятия, направленные на обеспечение сохранности конфиденциальных данных. 2. Основные методы и средства защиты информации в сетях Разобрать подробно все методы и средства защиты информации в рамках ВКР просто невозможно. Охарактеризую только некоторые из них. 2.1 Физическая защита информации К ...

... средства защиты должны строиться с учетом их сопряжения с ее аппаратными и программными средствами. В целях перекрытия возможных каналов НСД к информации ЭВМ, кроме упомянутых, могут быть применены и другие методы и средства защиты. При использовании ЭВМ в многопользовательском режиме необходимо применить в ней программу контроля и разграничения доступа. Существует много подобных программ, ...

... установкой антивирусных средств на рабочие станции пользователей. Это сложная задача, требующая комплексного подхода к решению. Одно из главных преимуществ данного решения - рассмотрение подсистемы защиты информации от вредоносных программ как многоуровневой системы. Первый уровень включает в себя средства защиты от вредоносных программ, устанавливаемые на стыке с глобальными сетями (Интернет ...

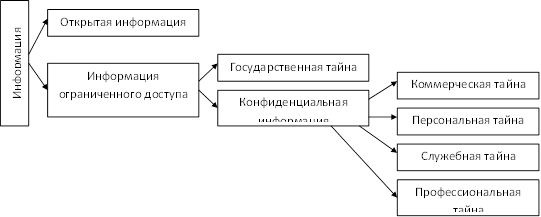

... в индивидуальном порядке органами безопасности, на основании заключения об осведомленности лица в сведениях, составляющих государственную тайну. Должностные лица и граждане, виновные в нарушении законодательства РФ о государственной тайне, несут уголовную, административную, гражданско-правовую или дисциплинарную ответственность в соответствии с действующим законодательством. Глава 2. Виды и ...

0 комментариев