Навигация

Обоснование применения специальных средств защиты информации

4.2 Обоснование применения специальных средств защиты информации.

При всех неоспоримых положительных качествах, встроенных средств обеспечения безопасности Windows NT в нашем случае их не достаточно. Этот вывод сделан на основании того, что не все требования, перечисленные в разделе 1.3.3, выполняются встроенными средствами безопасности ОС Windows NT, а именно:

· нет возможности шифрования трафика сети;

· дополнительной идентификации пользователей;

· затирания остатков информации в системе.

4.3 Выбор программно-аппаратных средств защиты информации

Так как Windows NT не может обеспечить требуемый уровень безопасности данных в локальной вычислительной сети нашего подразделения, то логичным является путь установки дополнительных средств защиты. Сегодня на рынке присутствует достаточное количество дополнительных средств защиты данных, требующихся нашей системе. Проанализируем возможности, предоставляемые этими средствами, и сделаем оптимальный выбор.

q Комплекс “Аккорд”В состав комплекса входит одноплатный контроллер, вставляемый в свободный слот компьютера, контактное устройство (съемник информации), программное обеспечение и персональные идентификаторы DS199x Touch Memory в виде таблетки. Съемник устанавливается на передней панели компьютера, а идентификация осуществляется прикосновением идентификатора (таблетки) к съемнику.

Аутентификация выполняется до загрузки операционной системы. Дополнительно может быть поставлена библиотека программ для подключения средств шифрования и электронной подписи. /6/ Таким образом, комплекс “Аккорд” не предоставляет всех необходимых нам услуг по защите информации. Шифрование и затирание остатков информации на носителях может быть произведено при помощи дополнительных утилит, аналогичных Diskreet и Wipeinfo из пакета Norton Utilities.

q Комплекс Dallas LockВ соответствии со спецификацией версия Dallas Lock 3.1 должна обеспечивать полномасштабную защиту рабочей станции, а также связь со станцией мониторинга. Комплекс предусматривает регистрацию пользователя на рабочей станции и вход его в сеть посредством касания электронной карточки Touch Memory. Число вариантов серийных номеров – 48 триллионов.

Dallas Lock обеспечивает:

ü возможность доступа к компьютеру и загрузки операционной системы только по предъявлении личной электронной карты пользователя и вводе личного пароля,

ü многоуровневое разграничение доступа по отношению к ресурсам компьютера,

ü защиту операционной системы,

ü ведение системных журналов событий,

ü установку для пользования опции гарантированного стирания файлов при их удалении,

ü защиту собственных файлов и контроль целостности среды. /6/

q Комплекс Secret Net NTАссоциация “Информзащита” предлагает систему защиты Secret Net, предназначенную для защиты хранимой и обрабатываемой информации на персональных компьютерах в ЛВС от НСД и противодействия попыткам нарушения нормального функционирования ЛВС и прикладных систем на ее основе. В качестве защищаемого объекта выступает ЛВС персональных ЭВМ типа IBM PC/AT и старше, объединенных при помощи сетевого оборудования Ethernet, Arcnet или Token-Ring. Система включает средства:

ü идентификации и аутентификации пользователей (в том числе и при использовании карт Touch Memory и Smart Card),

ü разграничения доступа к ресурсам,

ü контроля целостности,

ü регистрации событий в журнале безопасности,

ü затирания остатков данных на носителях информации,

ü шифрования трафика сети,

ü управления средствами защиты и др.

Система Secret Net имеет сертификат Гостехкомиссии РФ /7/.

Проанализировав возможности рассмотренных выше комплексов защиты информации в локальных сетях, можно прийти к выводу, что лишь Secret Net NT удовлетворяет всем трем пунктам наших требований, изложенных в разделе 1.3.3.

4.4 Принципы работы сервера безопасностиВ целях обеспечения защиты данных Secret Net следует следующим принципам:

1. Пользователь должен идентифицировать себя только раз в начале сессии. Это включает ввод имени и пароля клиента.

2. Пароль никогда не посылается по сети в открытом виде. Он всегда зашифрован. Дополнительно пароль никогда не хранится на рабочей станции или сервере в открытом виде.

3. Каждый пользователь имеет пароль, и каждая служба имеет пароль.

4. Единственным устройством, которое знает все пароли, является сервер безопасности. Этот сервер работает под серьезной охраной.

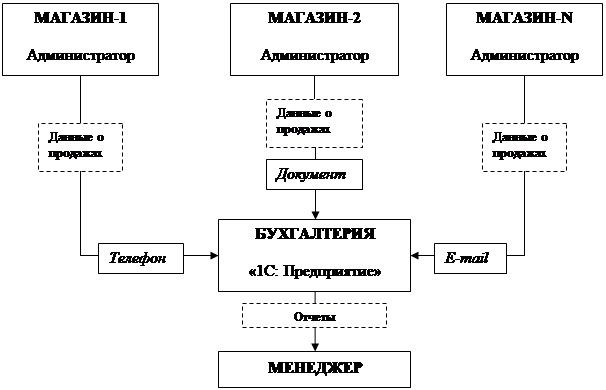

Рассмотрим схему работы сервера безопасности (рис. 4.1.):

1. Пользователь вводит имя.

2. Перед вводом пароля выдается через сеть сообщение на сервер аутентификации. Это сообщение содержит имя пользователя вместе с именем Ticket-Granting Server (TGS). Это сообщение не нуждается в шифровании, так как знание имен в сети необходимо всем для электронной почты.

Похожие работы

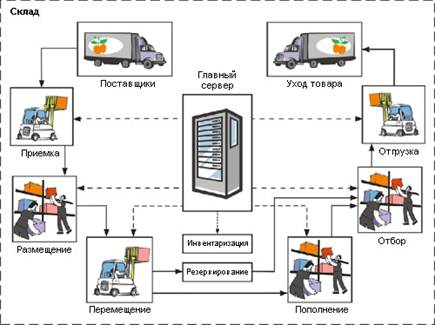

... на специализированные программные продукты. Это существенно экономит трудовые ресурсы, одновременно повышая производительность труда. 2.1 Информационная система предприятия при организации удаленного склада Автоматизация склада объединяет системы управления складом, технологию штрих-кодирования, радиотерминалы, сканеры, складское и транспортно-погрузочное оборудование, производственные ...

... заключения с целью планирования прохождения процедуры продления предварительного заключения. Бизнес-процесс "Прием месячных заявок клиентов" Прием уточненных месячных заявок Анализ изменений в заявках клиентов В логистической системе должна быть возможность отслеживать изменения в заявках клиентов (как причину изменения графика производства). Бизнес-процесс "Перемещение ГП из цеха на склад ...

... предприятия. Для дальнейшего развития Системы необходимо рассчитать экономическую эффективность проекта. Для этого необходимо выбрать направление распространения Системы. Заказчиком системы выступало закрытое акционерное общество "Белгородский бройлер". Произведем расчет экономической эффективности проекта с точки зрения заказного проекта. Структура экономической части при создании программного ...

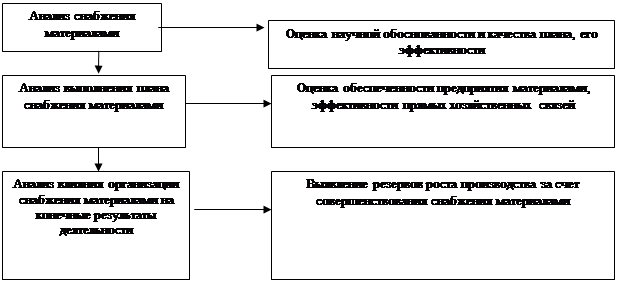

... в тех разрезах, которые Вам необходимы, формируя набор показателей «на лету». Прозрачность и достоверность данных обеспечивается наличием всей необходимой информации в единой системе. «Управление производством» позволяет полностью контролировать процесс прохождения производственного заказа по всем этапам производственного цикла от расчета потребностей в материалах и производственных ресурсах до ...

0 комментариев