Навигация

Қазіргі кезде ең көп таралған программалық жабдықтар – КВ-дан қорғау жабдықтары

2. Қазіргі кезде ең көп таралған программалық жабдықтар – КВ-дан қорғау жабдықтары.

КВ-ды табу, оларды жою және компьютерді вирустардан қорғау үшін бірнеше арнайы программалар түрлері ойлап шығарылды. Олар вирустарды таба және жоя алады. Бұ программалар – антивирустық программалар деп аталады.

Антивирустық программалардың келесі түрлері болады:

· детектор-программалары

· доктор немесе фаг-программалары

· ревизор-программалар

· фильтр-программалар

· вакцина және иммунизатор-программалары

Детектор-программалары белгілі бір вирусқа сай жедел жады мен файлдарда сигнатураны іздеумен айналысады және оны тапқан соң керекті хабарламаны шығарады.бұл вирустардың кемшілігі- осы прогаммаларды жасайтын программалаушыларға мәлім вирустарды ғана табады.

Доктор-программмалар немесе фаг және вакцина-программалары вирустарды жұқтырған файлдарды тауып қана қоймай сонымен бірге оларды «емдейді», яғни файлдан вирус-программасының денесін алып тастап файлдарды бастапқы қалпына келтіреді. Фагтар өз жұмысының басында жедел жадыда вирустарды іздеп оларды жояды, одан кейін ғана файлдарды емдеумен айналысады. Фагтардың арасында поли-фагтар деген доктор-программалары кездеседі, олар саны өте көп вирустарды табу және жою үшін жаралған. Солардың арасынан ең мәлім: Aidstest, Scan, Norton AntiVirus, Doctor Web.

Күн сайын жаңа вирустар пайда болатындықтан детектор-программалары мен доктор программалары тез өз тиімділігін жоғалтады сондықтан әрқашан вирсиялардың жаңартуын талап етеді.

Ревизор-прграммалары вирустардан қорғануында ең тиімдісі болып есептелінеді. Ревизорлар программалар, каталогтар және дисктегі жүйелі аумақтарының бастапқы қалпындағы, компьютер вирусты жұқтырмаған, жағдайларын есте сақтайды, одан кейін белгілі уақыт сайын немесе қолданушының калауы бойынша қазіргі жағдайын бастапқы жағдайымен салыстырып отырады. Табылатын өзгертулер экранға шығарылады. Ереже бойынша жағдайларды салыстыру операциялық жүйені жүктегеннен кейін жүзеге асырылады. Салыстыру барысында файлдың ұзындығы, циклді қадағалауының коды (файлдың қадағалаушы қосындысы), модификацияның күні мен уақыты, басқа да параметрлері. Ревизор-программаларында өте дамыған алгоритмдері бар. Сонымен қатар олар стелс-вирустарын табады және тексерілетін прграмманың версиясын вирус енгізген өзгертулерден тазарта алады. Ревизор-программалар құрамына Ресейде кең таралған Adinf программасын жатқызуға болады.

Фильтр-программасы немесе «күзетші» үлкен емес резиденттік программаларды құрайды, олар компьтердің жұмысы барысындағы вирустарға сәйкес күмән келтіретін іс-әрекеттерді табу үшін құрылған. Осындай әрекеттерге төменднгілері жатқызуға болады:

· СОМ, ЕХЕ кеңейтулері бар файлдарды қысқартуға ұмтылу;

· Файл атрибуттарының өзгеруі;

· Абсолютті адрес бойынша дискіге тура жазылу;

· Дисктің жүктеуші секторларына жазылу;

· Резиденттік программаны жүктеу;

Қандай да бір программа осы іс-әрекеттерді жасауға ұмтылса «күзетші» қолданушыға хабарлама жібереді және сәйкес әрекеттерге жол бермеуге немесе рұқсат беруге ұсынады. Фильтр-программалары өте пайдалы, өйткені вирусты оның ең бастапқы көбеюге дейінгі күйінде таба алады. Бірақ олар файлдар мен дисктерді «емдей» алмайды. Вирустарды жою үшін басқа ,фагтар сияқты, программаларды қолдануға тура келеді. Осындай күзетші-программасының кемшілігіне олардың «көп көзге түсе беруі» (мысалы, олар орындаушы файлды көшіру туралы кез келген әрекеті туралы ескерту шыға береді) және басқа да программалық жабдықтаумен келіспеушілікті жатқызуға болады. Фильтр- программасының мысалы ретінде MS DOS-тың утилиттер пакетінің құрамына кіретін Vsafe программасын айтуға болады.

Вакцина немесе иммунизаторлар- бұл файлдарды жұқтыруды алдын алу үшін қолданылатын резиденттік программалар. Вирусты «емдейтін» доктор-программасы жоқ болатын болса вакциналарды пайдаланады. Вакцина программа немесе дискті олардың жұмысына әсерін тигізбей модификациялайды, ал вирус болса оларды жұқтырылған деп санайды да енгізілмейді. Қазіргі уақытта вакцина –программаларының қолданысы шектеулі.

Вирустарды жұқтырған файлдар мен дисктерді уақытында табу, әр компьютерде табылған вирустарды толығымен жою басқа компьютерлерге вирустік эпидемиясын болдырмау үшін қажет.

КВ-дан қорғану ережелері.

КВ-дан абсолютті қорғаныспен қамтамасыз ету мүмкін емес. Бірақ төмендегі ережелерді сақтаса, ауыр қауіп-қатерден сақтауға мүмкіндік береді:

1. Программа алудың тек заңды жолдарын пайдалаңыз, тіркелмеген авторлы құқығы бар программаларды қолданбаңыз;

2. Пайдаланушыларды «электронды эпидемияның» қауіп-қатері туралы мәлімдеме жасаңыз және олар қолданған программалардың заңдылығын анықтаңыз;

3. «Электронды эпидемия» қаупі төңген кезде ЭЕМ жұмысын бастар алдында фаг программаларын қолданғаны жөн;

4. Мүмкіндігінше программа-техникалық жабдықтауын, парольдік қорғанысты (КВ-дан бір деңгейге төмен) және т.б. пайдаланыңыз. Сонымен қатар белгілі-бір уақыт сайын архивтеу және құрылатын және өзгерілетін АМ-ның резервтік көшірмесін жасап, антивирустық программалардың архивтелуі КВ-ны жұқтырудан қорғайды;

5. Иммунизатор программаларын қолданыңыз. Олар файлдар мен магниттік дискті КВ жұқтыра алмайтындай етіп өзгертеді (мысалы, Inocbrain программасы магниттік дискті «Brain» КВ-қа қарсы қорғайды);

6. Магниттік дисктегі бүкіл файлдар өлшемдерінбастапқыларымен салыстыра отырып қадағалаңыз. Магиттік дисктегі «біртүрлі» мәтіндерге – сәлемдесу, шақыртулар және ескертулерге аса көңіл бөліңіз, магниттік дискке АМ-ның көшірмелерін жасаңыз. Әрдайым (айына бір реттен кем емес) қатты дискті оптимизацияланыңыз (мысалы, Speed Disk NU утилиті арқылы);

7. Өз дисклерін КВ-дан емдеу кезінде асығып істеген әрекеттен аулақ болыңыз, қорғалған дисктен еңгізілген таза операциялық жүйені қолдануға талпыныңыз;

8. Белгісіз әрекеті бар антивирустық программалардың коллекциясын жинамаңыз;

9. Антивирустық программалардың жаңа версияларын жасырмаңыз, керісінше бүкіл таныстарыңызға таратып беріңіз. Бұл сіздің компьютеріңізге КВ-дың кірмеуін іске асырады.

АЕЖ вируспен зақымданған кезде келесі қорғаныс тәсілдерін қолданғану жөн:

1. Зақымдануды әрі қарай болдырмау үшін ЭЕМ-ді қоректену блогынан сөндіру қажет;

2. КВ жұмысының логикасын анықтау мақсатымен оны бөлек ұстау қажет;

3. КВ-мен зақымданған бөліктің мінездемесін және өлшемін айқындау (ақпараттық желіде) керек;

4. Қорғалған дискетадан қайта қосу керек;

5. Магниттік дискті тазарту (фагтар-программалары арқылы) және көшерме дисктері арқылы АМ-н қайта құру қажет;

6. «Адамдық» фактор анализі арқылы зақымдалу себебін анықтау керек.

Вирустардың функционалдық циклі.

Әр вирустың жұмысында үш этапты белгілеуге болады:

1-этап. Алғашында вирус активті емес қалпында болады. Осы қалпында ол орындаушы файл .ехе, .соm орындаушы файлдың денесіне ендіріледі немесе дисктің жүктеуші секторда орналасады да, өз уақытын «күтеді». Дәл активті емес кезінде вирустар программалармен немесе дискеталармен бір ДК-дан басқасына көшеді. Активті емес жағдайда вирус ештеңе істей алмайды. Өз жұмысын бастау үшін орындаушы файлды іске қосу немесе зақымдалған дискетадан жүктелу қажет. Бұл кезде вирус іске қосылып, жадыда резиденттік программаны жасайды немесе тез жұмысқа кіріседі.

Егер вирус резиденттік программаны жасап шығарса (жаңа көшірмелерді жасайтын немесе қандай-да бір зақымдайтын әрекеттерді жасай алатын), онда оның жұмысы екі тәсіл арқылы іске асырылады. Әдетте вирус $21 (DOS подфункцияларына жолдау) үзілісін алып қояды, ол кез-келген MSDOS операцияларына кіру үшін кілт ретінде болады.

Басқаруды алған соң (немесе резиденттік программаны іске қосу) вирус «көбеюге» кіріседі: ол тиімді орындаушы файлды тауып, оның денесіне өз кодын кіргізеді.

2-этап. Бұл белсенді көбеюдің этапы, сондықтан вирустық программа ДК пайдаланушыдан өз әрекеттің нәтижелерін максималды түрде жасыруға ұмтылады.

3-этап. Вирустың сыртқы жұмысымен байланысты: музыкалық әуен сөйлемі шығады, экрандағы символдар үгіліп шашырайды.

Программаларды емдеу (вакцинациялау).

Вирустың іс-әрекетінен сақтану үшін белгілі уақыт сайын аса маңызды нәтижелерді дискеталарда сақтау керек.

Сонымен қатар басқа да жол бар- орындаушы программалардың «вакцинациясын» өткізу, яғни өзін-өзі диагностика жасау қасиетін беру, ол арқылы программа өз файлдарын вирустарға тексеріп отырады.

Егер зақымдалу табылса, программа бастапқы қалпын келтіруге талпына алады, яғни файлға жапстырылған вирусты жойғанда. Егер бұл ойды тізбектей жүзеге асырсақ, онда сіздің программаларыңыздың көбі ауруға қарсы алу қасиетіне ие болады және олар өте тез зақымдалу туралы хабарлайды.

Бұл ойдың артықшылығы мынада: көптеген белгілі-бір вирустар түрімен күресетін антивирустық программаларды құрушылырға қарағанда осында, программа файлында оның зақамдалмаған қалпы туралы қандай-да бір кілттік ақпаратты сақтайды, және сондықтан сіздің прграммаңыздың іске қосу кезінде қандай-да бір вируспен зақымдалғаны тез анықталады.

Орындаушы файлдардың бастапқы жазуы (заголовок).

Зақымдалмаған файл туралы ақпарат ретінде алдын-ала орындаушы файлдағы бастапқы жазудың форматын сақтау керек. Бұл үшін орындаушы файлдардың форматы туралы DOS келіссөзін білу керек. Екі формат түрі бар: .соm және .ехе. ТР-4(және жоғары) кез-келген программа тек қана .ехе файлында ғана берілуі (оттранслирована), сондықтан бұл форматта тоқталамыз.

.ехе-файлдың басында бастапқы жазу орналасады, онда дисктік файлды жұмысқа дайын программаға өзгертуге керекті бүкіл ақпарат сақталады. Бастапқы жазуының алғашқы 28 байт келесі мәліметтер құрылымына сәйкес келеді:

Type

HeadExeType=record

Sing:Word; {ехе файлдың белгісі}

PartPag: Word; {Файлдың соңындағы толық емес сектордың бөлігі}

PageCnt: Word;{Толық емес секторды қоса отырып секторлардың саны}

ReloCnt: : Word;{Орын ауыстыру кестесіндегі секторлар саны}

HdrSize: Word;{Параграфтардағы батапқы жазудың ұзындығы }

MinMem: Word;{Дөңбешіктің минималды өлшемі (параграфтарда)}

MaxMem: Word;{Дөңбешіктің максималды өлшемі (параграфтарда)}

Reloss: Word;{SS стек сегментінің бастапқы мәні}

ExeSP: Word;{ SP стек сегментінің бастапқы мәні }

ChkSum: Word;{файлдағы барлық сөздердің қадағалаушы суммасы}

ExeIP: Word;{программаның еңгізу нүктесінің жылжуы}

ReloCS: Word;{CS сегмент кодының бастапқы мәні}

TablOff: Word;{орын ауыстыру кестесінің бірінші элементінің жылжуы}

Overlay: Word;{оверлей нөмірі немесе негізгі программаға 0}

End; {HeadExe}

Оверлей-бұл оверлей буфері деп аталатын жад бөлшегіне белгілі-бір уақыт аралығында керекті әр түрлі оверлей (перекрывающие) модульдері еңгізіледі жедел жадыны пайдалану тәсілі. Бұл жағдайда да барлық оверлей модульдері жұмысқа дайын түрінде дискте сақталады, ал жедел жадыда әр мезетте тек бір белсенді модуль немесе бірнеше белсенді емес модульдер сақталады.

Қалған бастапқы жазу элементтері орын ауыстыру кестесін қамтиды. Бұл кесте жүктелетін программа адрестерін настройкасына арналады. Кесте файлдың басында Tabloff байттан басталады да, келесі түрдің ReloCnt төртбайтты эллементін қамтиды:

Type

ReloTablItem=record

ItemSeg:Word;{орын ауыстыратын адрестің сегменті}

ItemOfs:Word; {орын ауыстыратын адрестің жылжуы}

ехе-файлының белгісі sign бетінде “MZ” ($5A4D астынды) символы ретінде сақталады. Кез-келген ехе-файлы бұл белгіден басталу керек.

HdrSize беті бүкіл бастапқы жазудың ұзындығын параграфтарда қамтиды (яғни әр-біреуінің ұзындығы 16 байттан тұратын жад бөлігінде).

PartPag және PageCnt беттері жадқа еңгізілетін ехе-файлының бөлігінің жалпы ұзындығын келесі формула арқылы анықтайды:

L=( PageCnt + 1 )*512 + PartPag – HdrSize * 16

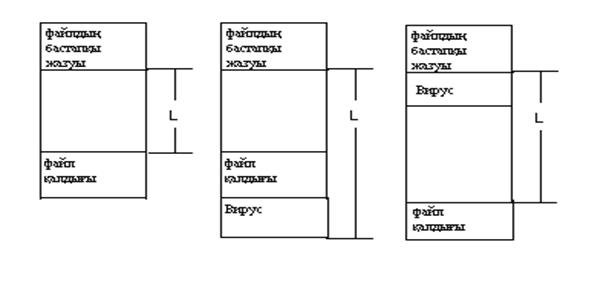

Программаны еңгізген кезде қалған файл бөлігі (ехе-файлының ұзындығы L + H rSize * 16-дан үлкен болуы мүмкін) есептелінбейді (1-суретке қараңыз). Әдетте ТР жүйемен құралған файлдың қалдығында (егер қалдық қалса) ендірілген олтадчикпен не оверлеймен пайдаланылатын ақпаратты құрайды.

Сурет-1 Сурет-2 Сурет-3

(Осында сурет-1 – зақымдалмаған файл; сурет-2 – вирус файлдың соңында; сурет-3 – вирус файлдың ортасында)

Ехе-вирустардың көбі өз программасын файлдың соңында орналастырады. Бұл программа жадқа ену үшін және басқару оған берілу үшін вирус PartPag, PageCnt, ReloCS, ExeIP (нүкте адресі; осыған еңгізу соңының беттерінің басқаруы беріледі) (мүмкін басқа беттерді де) беттерін өзгертеді . Осы ендіру тәсілі бойынша жадқа еңгізілетін файлдың жалпы ұзындығы келесідегідей болуы шарт:

ExeSize = FileSize+VirusSize, осында FileSize – бұл ехе-файлдың жалпы ұзындығы, ал VirusSize – вирус программасының ұзындығы. Файл қалдығында оверлейлер сақталынуы мүмкін болғандықтан ( немесе өзін-өзі босату программасының архиві), ExeSize-дың ұзындығы тым үлкен бола алады, осындай жағдайда программа жадқа ене алмайды немесе дұрыс істей алмайды. Кейбір шала жазылған вирустар бұл жағдайға көңіл аудармайды және өзін-өзі тез көрсетеді, өйткені зақымдалған программалар өз жұмысын тоқтатады.

Жаңа ғана қарастырылған оверлей мағынасы келесі мәнді қамтиды.

Overlay – бұл әрдайым есте сақтау құрылғысындағы (мысалы, дискте) арнайы бөлігінде болатын және жадқа белгілі уақыт аралығында еңгізілетін программа бөлігі. Ал оның орнына,әдетте, жадта бар программалардың басқа оверлей бөлшектері жазылады.

Оверлейді пайдалану үлкен программаларға шағын жад мөлшерлеріне енуді тез әрекеттің орнына қамтамасыз етеді.

Вирусты ендірудің екінші тәсілі – еңгізілетін программаның басына дейін және файлдың бастапқы жазудан кейін вирустың жалғасады. (сурет-3)

Осындай ену тәсілі ехе-файлды толығымен емес ендіруді мүмкін қылады, ал еңгізілген программаның ұзындығы тек вирус кодының ұзындығына ұзартылады. Осы тәсілдің іске асуы күрделілеу болады, өйткені вирус негізгі программаға басқаруды берудің алдында программалық сегменті (PSP) префиксінің 256 байтын ол вирус кодының соңына апаруы керек, себебі PSP міндетті түрде программа тақырыбының алдында болу керек- керісінше жағдайда программаның PSP-мен маңызды байланысы немесе программаның өзіндік қатыстық адресациясы бұзылады.Сонымен қатар, зақымдалу прцессінің барысында ол орын аустыру кестесіжәне абсолютті адрестің әрбір элементінің ImemOfs аймағын бұл элементпен көрсетілген VirusSize ұзындыққа арттырады. DOS стандартты жүктеуішінен айырмашылығы, вирус жүктелетін программаны емес, оның файлдық бейнесін (яғни әр түрлі кластерлердегі программа бөліктерінің орналасуын) түзетуге мәжбүр болады.

Орташа қиындығы бар ехе-программаларында орын аустыру кестелеріндегі элементтердің саны бірнеше жүздіктерді құрайтын болғандықтан вирустың кестенің настройкасын жасау процессі программаны іске қосу уақытын біршама ұзартады, оны қолданушы аңғаруы мүмкін. Көбею этапында вирустар мүмкіндігінше өз әрекеттің нәтижесін қолданушыдан жасырады, сондықтан ехе-файлдар файлдың бастапқы жағында жалғанған вирустармен зақымдалу сирек кездеседі.

3-тәсіл –бұл вирустың орындаушы программаның денесіне тікелей ендірілуі. Практикада бұл үнемі программа жұмысының логикасын бұзуын білдіреді, сол себепті сондай вирус тез анықталады.

Нәтиже: Жоғарыда айтылғанның бәрі мынандай нәтижеге әкеледі- кез келген вирус ехе-файлды зақымдау үшін бағытталған, ол файлдың соңына өз кодын жалғап оның бастапқы жазылуын өзгертеді. Яғни, программаның зақымдалуын қадағалау және вирусты алып тастау үшін қандай да бір жерде файлдың бастапқы жазылуын және оның ұзындық эталонын сақтап белгілі бір уақыт сайын нақты бастапқы жазылуы мен ұзындығын мәндер эталонымен салыстырып отыру керек.

Ескерту: Кейбір вирустар олардың программасы орналасқан дисктік секторларға жасалған кез келген қатынауды қадағалайды да бұл секторлардың зақымдалмаған көшірмелерін «алдап береді» («подсовывают»). Осындай вирустарды («көрінбейтін вирустар» деп атайды) стандартты DOS функцияларына қатынау арқылы таба алмаймыз. Олармен күресу үшін BIOS-үзілісіне тікелей $13 (сыртқы жадының функциясы) қатынау пайдаланылады. Бұл ойдың мысалы ANTIVIR программасында қарастырылған.

Жаңа құрылатын программаларды қоғау.

Зақымдалмаған программа туралы кілттік ақпаратты (қысқартсақ, кілт) бөлек файлда сақтауға болады. Бірақ сонда әр түрлі жағдайларда (программаны көшіргенде, керек емес деп санап, қателесіп оны өшіру) осы (толықтауыш) кілт-файлды жоғалтып алу қаупі бар. Сондықтан ең тиімдісі- ең қорғалынатын файлдың денесінде кілтті сақтау. өкінішке орай оны файлдың соңына апаруға болмайды, өйткені зақымдалған жағдайда вирус PartPag және PageCnt аймақтарын өзгертеді де біз оның файлдағы орналасқан орнын ешқашан анықтай алмаймыз.

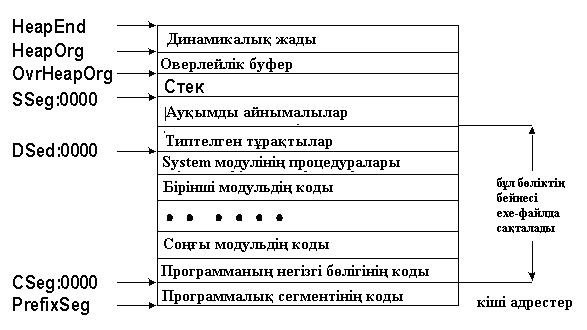

Бүкіл тұрақтылардың бәрі (типтелгендері де) программаның компиляция кезінде жасалынады, осылай файлда бұл тұрақтылардың міндерін сақтайтын аумақ міндетті түрде бар болады.ТР-да бұл аумақ файлдың жүктеуші бөлігінің ең соңында орналасады.(2-сурет)

Сурет-2.жүктеуші программа үшін жадыны ұйымдастыру.

Яғни біз кілтті сақтау үшін керекті (кілттің бастапқы координаталарын) тұрақтыны программада тағайындаймыз, одан кейін файлдың аумағына,дәлірек айтсақ көрсетілген координатадан басталатын аумағында керекті ақпаратты орналастырамыз.

Сонда осындай сұрақ туындайды: ехе файлда кілт орналасатын аумақты қалай табамыз. Бүкіл жауаптарының арасынан ең тиімдісі болып файлдың басынан бастап кілтке дейінгі ығысуды ессептеу.

Бұл үшін файлдағы мәліметтер аумағының басталатын жерін анықтау керек. Файлдың бастапқы жазуында DS регистрінің бастапқы мәні туралы ешқандай ақпарат берілмейді. Программаға басқаруды беруге дейін жүктеуші программалық сегменті (PSP) префиксінің басталуын көрсететіндей етіп бұл регистрдің мәнін қояды, онда іске қосылған программаның өзі оны керекті кейпіне орналастырады.

PSP-нің ұзындығын 256 байт(16 параграф) құрайды және жүктелетін программаның алдында жедел жадыда жүктеушімен орналастырылады. PSP-де әр түрлі қызметтік ақпарат сақталынады, ол DOS және жұмыс істейтін программа үшін маңызды (мысалы, PSP-де программаға қатынасу үшін керекті рараметрлер сақталынады), бірақ онда DS регистрінің құрамы туралы ештеңе көрсетілмейді. Осылай мәліметтер аумағының басталуын табуды өте қиын.

Жұмыс істеп жатқан программада бұл аумақтың басталуын табуға болады- бұл үшін DSEg стандартты функциясы қарастырылған мәліметтер сегментінің номерін қайтарады.

Сонымен қатар, MS-DOS-тың құрамын PSP сегменті туралы ақпарат алуға мүмкіндік беретін $62номері бар функция кіреді,одан жүктелген программа басталады. Бұл ақпарат ВХ регистрінде сақталынады. Одан кейін DSEg- ВХ айырмасын есептей отырып файлдағы аймақты анықтуға болады, дәлірек айтсақ мәліметтер облысы басталатын адресті анықтаймыз.

Керекті тұрақтыны табу үшін екі тәсілді қарастыруды болады:

1-тәсіл. ТР мәліметтер облысында тұрақтыларды программада баяндау реті бойынша орналастырады. Әр тұрақтының өлшемін және баяндау тәртібін біле отырып, бізге керекті типтелген тұрақтының орналасқан орнын есептеп алуға болады. Бірақ бұл тәсіл әмбебап қорғау үшін жарамайды. Өйткені, тұрақтының баяндалу реті программадан программаға ауысқанда өзгеріп отырады.

2-тәсіл. Бізге керекті тұрақтыны табу үшін @ операциясын пайдаланамыз. Оның нәтижесі көрсеткіш (төртбайттық адрес) – ол құрайтын адрестің ығысуы және бізге керекті мәліметтер облысына қатысты кілт бастамасының ығысуы болып саналады.

Похожие работы

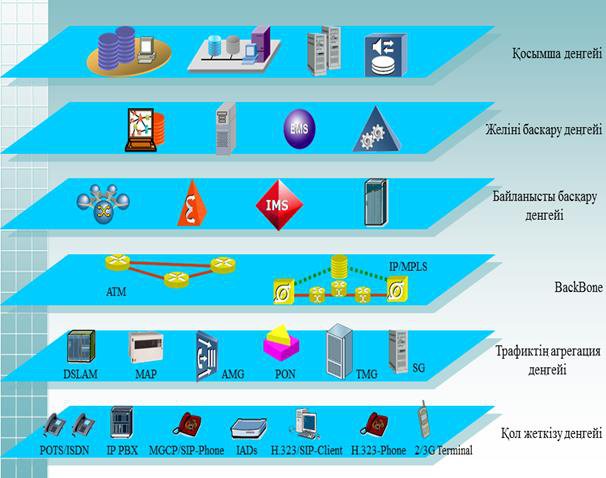

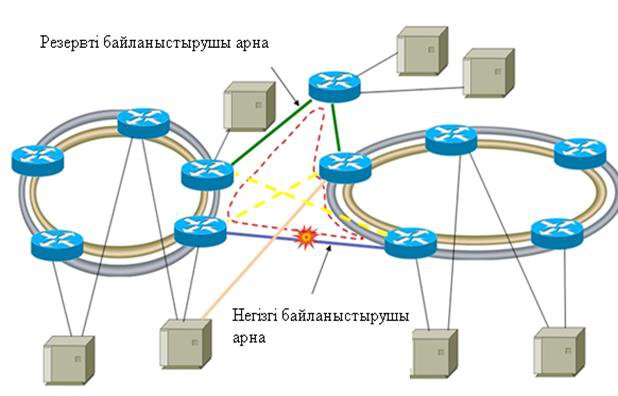

... Магистерлік диссертацияның мақсаты. Байланыстың үзілісіздігін және қызмет көрсету сапасын арттыру мақсатында телекоммуникациялық желілердің өміршеңділігін бағалайтын әдістеме құру. Магистерлік диссертацияның ғылыми жаңалығы. Максималды ақпарат ағыны матрицасы мен е&# ...

... ғы – жас ұрпақты тәрбиелеу мәселелерін отбасының әлеуетін пайдалана отырып шешуге болады. 3.2 Қазақстандық отбасылардың әлеуметтік мәселелерін шешуде ұсынылатын модельдер Біздің қоғамның маңызды мәселелерінің бірі - отбасы тұрақтылығын сақтау, ...

... арнайы шұңқырларға салынып, залалсыздандыру жұмысын жүргізіп отырады. Берілген дипломдық жұмыс «Қарағанды қаласының сауда орталықтарына келіп түсетін ысталған балықты ветеринарлық-санитарлық сараптауға» байланысты біз ысталған балықтардың құрамында&# ...

... ;ып ай бойы әлде бір сиқырлы әлемге арбалғандай күйде жүрдім. «Қазақ әдебиеті тіршілігін тоқтатты деп кім айтты? Жоқ, ол тірі, мұндай ғажап туындыны дүниеге әкелген әдебиет өмір сүре береді» деген жүрекжарды лебізімді дүркін-дүркін қайталаумен болғаным есімде &# ...

0 комментариев