Навигация

Оценка эффективности систем защиты программного обеспечения

4.5 Оценка эффективности систем защиты программного обеспечения

Системы защиты ПО широко распространены и находятся в постоянном развитии, благодаря расширению рынка ПО и телекоммуникационных технологий. Необходимость использования систем защиты (СЗ) ПО обусловлена рядом проблем, среди которых следует выделить: незаконное использование алгоритмов, являющихся интеллектуальной собственностью автора, при написании аналогов продукта (промышленный шпионаж); несанкционированное использование ПО (кража и копирование); несанкционированная модификация ПО с целью внедрения программных злоупотреблений; незаконное распространение и сбыт ПО (пиратство).

Системы защиты ПО по методу установки можно подразделить на системы, устанавливаемые на скомпилированные модули ПО; системы, встраиваемые в исходный код ПО до компиляции; и комбинированные.

Системы первого типа наиболее удобны для производителя ПО, так как легко можно защитить уже полностью готовое и оттестированное ПО (обычно процесс установки защиты максимально автоматизирован и сводится к указанию имени защищаемого файла и нажатию "Enter"), а потому и наиболее популярны. В то же время стойкость этих систем достаточно низка (в зависимости от принципа действия СЗ), так как для обхода защиты достаточно определить точку завершения работы "конверта" защиты и передачи управления защищенной программе, а затем принудительно ее сохранить в незащищенном виде.

Системы второго типа неудобны для производителя ПО, так как возникает необходимость обучать персонал работе с программным интерфейсом (API) системы защиты с вытекающими отсюда денежными и временными затратами. Кроме того, усложняется процесс тестирования П.О и снижается его надежность, так как кроме самого ПО ошибки может содержать API системы защиты или процедуры, его использующие. Но такие системы являются более стойкими к атакам, потому что здесь исчезает четкая граница между системой защиты и как таковым ПО.

Для защиты ПО используется ряд методов, таких как:

- Алгоритмы запутывания - используются хаотические переходы в разные части кода, внедрение ложных процедур - "пустышек", холостые циклы, искажение количества реальных параметров процедур ПО, разброс участков кода по разным областям ОЗУ и т.п.

- Алгоритмы мутации - создаются таблицы соответствия операндов - синонимов и замена их друг на друга при каждом запуске программы по определенной схеме или случайным образом, случайные изменения структуры программы.

- Алгоритмы компрессии данных - программа упаковывается, а затем распаковывается по мере выполнения.

- Алгоритмы шифрования данных - программа шифруется, а затем расшифровывается по мере выполнения.

- Вычисление сложных математических выражений в процессе отработки механизма защиты - элементы логики защиты зависят от результата вычисления значения какой-либо формулы или группы формул.

- Методы затруднения дизассемблирования - используются различные приемы, направленные на предотвращение дизассемблирования в пакетном режиме.

- Методы затруднения отладки - используются различные приемы, направленные на усложнение отладки программы.

- Эмуляция процессоров и операционных систем - создается виртуальный процессор и/или операционная система (не обязательно реально существующие) и программа-переводчик из системы команд IBM в систему команд созданного процессора или ОС, после такого перевода ПО может выполняться только при помощи эмулятора, что резко затрудняет исследование алгоритма ПО.

Заключение

В данной работе было проработано большое количество литературы и информации по выявлению источников угрозы информации и определению способов защиты от них.

В вычислительной технике понятие безопасности является весьма широким. Оно подразумевает и надежность работы компьютера, и сохранность ценных данных, и защиту информации от внесения в нее изменений неуполномоченными лицами, и сохранение тайны переписки в электронной связи. Разумеется, во всех цивилизованных странах на безопасности граждан стоят законы, но в вычислительной технике правоприменительная практика пока не развита, а законотворческий процесс не успевает за развитием технологий, и надежность работы компьютерных систем во многом опирается на меры самозащиты.

Статистика показывает, что во всех странах убытки от злонамеренных действий непрерывно возрастают. Причем основные причины убытков связаны не столько с недостаточностью средств безопасности как таковых, сколько с отсутствием взаимосвязи между ними, т.е. с нереализованностью системного подхода. Поэтому необходимо опережающими темпами совершенствовать комплексные средства защиты.

Список литературы

1. Баричев С.В. Криптография без секретов. – М., 1998. – с. 21-22.

2. Богатов Д.Ф., Богатов Ф.Г. Основы информатики и математики для юристов. В 2-х томах: краткий курс в таблицах, схемах и примерах. Учебник. - М.: Приор, 2000.- с.144, с. 166.

3. Информатика и математика для юристов: Учебное пособие для вузов (Гриф МО РФ) / Под ред. проф. Х.А.Андриашина, проф. С.Я.Казанцева – М.:Юнити-Дана, 2002.- с. 463.

4. Козырев А.А. Информатика: Учебник для вузов. СПб: издательство Михайлова В.А., 2002.- с. 511.

5. Крылов В.В. Информационные компьютерные преступления. – М., 1997

6. Левин В.К. Защита информации в информационно-вычислительных cистемах и сетях. Программирование. - 1994. - N5. - с. 5-16.

7. Мельников В.И. Защита информации в компьютерных системах. – М.: Финансы и статистика, Электронинформ, 1997. – с. 123 – 128.

8. Мостовой Д.Ю. Современные технологии борьбы с вирусами // Мир ПК.

9. Симонович С.В. и др. Информатика: Базовый курс. – СПб.: Питер –2002.

10. Турецкий В.Я. Математика и информатика.– 3-е изд., испр. и доп. – М.: Инфра-М, 2000.- с. 560.

11. ФЗ РФ "О персональных данных" от 27 июля 2006 года, №152-ФЗ

12. ФЗ РФ "О государственной тайне" от 21 июля 1993 года, № 5485-1 (в ред. ФЗ от 06.10.97 № 131-ФЗ)

13. ФЗ РФ "О коммерческой тайне" от 29 июля 2004 года N 98-ФЗ

14. ФЗ РФ "Об информации, информационных технологиях и о защите информации от 27 июля 2006 года N 149-ФЗ

15. Хореев П.В. Методы и средства защиты информации в компьютерных системах. – М.: издательский центр "Академия", 2005. – с. 205.

Похожие работы

... базы данных и не должно ущемлять необоснованным образом законные интересы автора или иного правообладателя. Глава 3. Защита авторских прав на программы для ЭВМ и базы данных. Согласно 4 части Гражданского кодекса РФ, ст.1261 компьютерным программам предоставляется такая же правовая охрана, как и произведениям литературы. Это значит, что автор программы для ЭВМ обладает рядом исключительных ...

... и локальных сетей и принесенному ими ущербу Несмотря на кажущийся правовой хаос в рассматриваемой области, любая деятельность по разработке, продаже и использованию средств защиты информации регулируется множеством законодательных и нормативных документов, а все используемые системы подлежат обязательной сертификации Государственной Технической Комиссией при президенте России. 2.3 ...

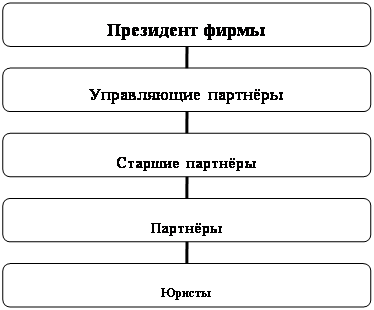

... , ведомость ознакомления с Положением о конфиденциальной информации и другие документы, составляющие коммерческую тайну, в бумажном и электронном виде. 4.3. Факторы, влияющие на защиту информации в адвокатской конторе Внешние факторы: · деятельность конкурентных юридических фирм, направленная против интересов фирмы «Юстина»; · деятельность правоохранительных органов ...

... , установленных федеральными законами, указами Президента Российской Федерации и постановлениями Правительства Российской Федерации[5]. Глава 2: Компетенция ФСО и ФСБ по защите информации 2.1 Органы ФСБ и ФСО по защите информации Органы ФСБ по защите информационной безопасности В соответствии со ст. 2 Федерального закона «О техническом регулировании»[6] в целях снижения риска нанесения ...

0 комментариев