Навигация

ОЦЕНКА ЭФФЕКТИВНОСТИ РЕАЛИЗОВАННОЙ СИСТЕМЫ

3 ОЦЕНКА ЭФФЕКТИВНОСТИ РЕАЛИЗОВАННОЙ СИСТЕМЫ

Оценки угроз информации в результате проникновения злоумышленника к источнику или ее утечки по техническому каналу проводятся с учетом вероятности реализуемости рассматриваемого пути или канала, а также цены соответствующего элемента информации.

Для каждой из угроз рассчитывается коэффициент опасности угроз a:

=![]() I

I ![]() /F ,

/F ,

где - коэффициент опасности угрозы;

Z – стоимость бита информации (принимается равной 1, поскольку все угрозы сравниваются между собой);

I – объем «похищенной» информации (при реализации угрозы);

F – полоса пропускания канала;

q – среднеспектральное отношение мощности сигнала к мощности помехи.

Результаты расчетов отображены в таблице 4.

Таблица 4. Ранжирование каналов утечки акустической информации

| Код угрозы | Вид угрозы | Т(час) | q(дБ) | I(Мб) | b(s)(дол.) | a Мб дол. |

| 1 | 2 | 4 | 5 | 6 | 7 | 8 |

| Sp1 | Вносимая или заранее установленная автономная радиозакладка, в том числе с дистанционным управлением ДУ | 200 | 40 | 4,35х103 | 1000 | 7.86 |

| Sp2 | Долговременная радиозакладка с сетевым питанием, в том числе с ДУ | 3000 | 40 | 6,3х104 | 500 | 113.8 |

| Sp3 | Контроль стен (стетоскопы) | 3000 | 10 | 1,57х104 | 1000 | 14.18 |

| Sp4 | Контроль труб (стетоскопы) | 1500 | 10 | 4,5х103 | 1000 | 4.06 |

| Sp5 | Использование вносимых диктофонов | 50 | 40 | 1,05х103 | 1500 | 3.32 |

| Sp6 | Направленные микрофоны | 200 | 10 | 6х102 | 2000 | 9,48 |

| Sp7 | Лазерный контроль оконных стекол | 1500 | 20 | 1,1х104 | 100000 | 19,67 |

Коэффициенты опасности угроз сигнальной информации оценивается по формуле:

=![]() I/b,

I/b,

где ![]() – средняя стоимость информации (принята при расчетах равной 1)

– средняя стоимость информации (принята при расчетах равной 1)

I – общий объем информации по каналу ее утечки за время анализа Т (принято, что Т = 1 год);

b – стоимость реализации угрозы;

Входящая в формулу величина I объема информации принималась равной:

I = 103 Мб – для вариантов хищения информации с жесткого диска ЭВМ;

![]() , – для вариантов копирования дискет (документов), где m – число дискет, а

, – для вариантов копирования дискет (документов), где m – число дискет, а ![]() 1,44 Мб – емкость дискеты.

1,44 Мб – емкость дискеты.

Для вариантов видеоконтроля:

![]()

где ![]() – число элементов (число pixel) разрешения в поле изображения;

– число элементов (число pixel) разрешения в поле изображения;

Fk – частота кадров;

q – отношение сигнал/помеха;

Т – время штатной работы (хорошая видимость и др.).

Таблица 5. Ранжирование каналов утечки сигнальной информации

| Код yrpoз | Наименование угрозы | Т (час) | m (шт) | I1 (Мб) | l x m | Fk (Гц) | q (дБ) |

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| Sp1 | Вносимая или заранее установленная автономная радиозакладка, в том числе с дистанционным управлением ДУ | 3,5 | 200 | 40 | 4,35х103 | 1000 | 4,35 |

| Sp2 | Долговременная радиозакладка с сетевым питанием, в том числе с ДУ | 3,5 | 3000 | 40 | 6,3х104 | 500 | 126 |

| Sp3 | Использование естественных звуководов | 3,5 | 3000 | 30 | 4,7х104 | 300 | 157 |

| Sp4 | Контроль стен (стетоскопы) | 3,5 | 3000 | 10 | 1,57х104 | 1000 | 15,7 |

| Sp5 | Контроль труб (стетоскопы) | 2,0 | 1500 | 10 | 4,5х103 | 1000 | 4,5 |

| Sp6 | Использование вносимых диктофонов | 3,5 | 50 | 40 | 1,05х103 | 1500 | 0,7 |

| Sp7 | Направленные микрофоны | 2,0 | 200 | 10 | 6х102 | 2000 | 0,3 |

| Sp8 | Мимический канал | 3.5 | 1500 | 30 | 2,36х104 | 6000 | 3,94 |

| Sp9 | Лазерный контроль оконных стекол | 2,5 | 1500 | 20 | 1,1х104 | 100 000 | 0,11 |

| Sp10 | Пассивные оптические закладки-отражатели | 3,5 | 1500 | 30 | 2,35х104 | 50 000 | 0,47 |

| Sp11 | Проводные (телефонные) закладки | 3.5 | 3000 | 20 | 3,14х104 | 200 | 157 |

| Sp12 | Проводные (пассивные) закладные устройства сложных модификаций | 3,5 | 2000 | 20 | 2,1х104 | 400 | 52,3 |

| Sp13 | Сетевые проводные закладки | 3,5 | 3000 | 40 | 6,3х104 | 400 | 157 |

| Sp14 | Специальные проводные системы | 3,5 | 3000 | 40 | 6,3х104 | 5000 | 12,6 |

| Sp15 | Активные системы повышенной энергетической скрытности | 3,5 | 3000 | 40 | 6,3х104 | 30 000 | 2,1 |

Таблица 6. Ранжирование видов противодействия утечки информации

| Код средства защиты | Вид противодействия | Виды угроз | В(дол.) | a Мб дол. | b Мб дол. | h | Общий ранг (h 0) |

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| П1 | Применение электромагнитной экранировки помещения (S=120м2) | Spl Sp2 | 8000 | 4,35 126 | 0,54 7.87 | 2,34 991,6 | 994 |

| П2 | Радиомониторинг c использованием сканеров | Sp1 Sp2 | 4500 | 4,35 126 | 0,96 14,0 | 4,17 1764 | 1768 |

| П3 | Зашумление естественных звуководов | Sp3 | 600 | 157 | 78,3 | 1,23х104 | 1,23х104 |

| П4 | Зашумление стен | Sp4 | 3000 | 15,7 | 5,23 | 82,1 | 82,1 |

| П5 | Зашумление труб системы отопления | Sp5 | 600 | 4,5 | 7,5 | 33,7 | 33,7 |

| Пб | Использование рентгенепросмотровых устройств (контроль вещей) | Sp6 | 8000 | 0,7 | 0,13 | 0,10 | 0,10 |

| П7 | Применение магнитомеров (обнаружение диктофонов) | Sp6 | 1500 | 0,7 | 0,7 | 0,49 | 0,49 |

| П8 | Повышение звукоизоляции окон и дверей | Sp7 | 1000 | 0,3 | 0,6 | 0,18 | 0,18 |

| П9 | Использование специальных жалюзей и штор | Sp8 Sp9 Sp10 | 500 | 3,94 0,11 0,47 | 47,2 22,0 47,0 | 186 2,42 22,1 | 210,5 |

| П10 | Специальный осмотр телефонных аппаратов | Sp11 | 200 | 157 | 157 | 2,46х104 | 2,46х104 |

| П11 | Применение фильтра в телефонной сети | Spl2 | 50 | 52,3 | 420 | 2,2х104 | 2,2х104 |

| П12 | Применение специальных переговорных устройств | Sp14 | 1000 | 12,6 | 63.0 | 793 | 793 |

| П13 | Применение фильтра в электросети | Sp13 | 300 | 157 | 210 | 3,3х10' | 3,3х104 |

| П14 | Контроль извне, поиск КП и др. | Sp14 | 10 000 | 2,1 | 6,3 | 13,2 | 13,2 |

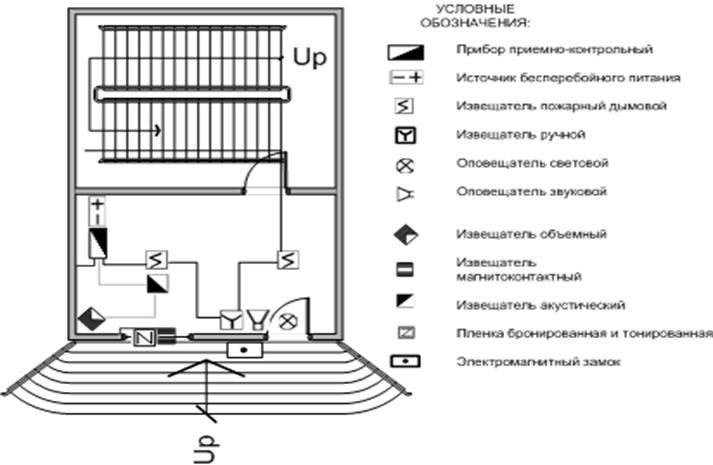

Разработанная мною модель безопасности позволяет устранить угрозы по акустическому, оптическому, электромагнитному и материально-вещественному каналу утечки информации. Считаю эффективным ввод в действие данной модели, так как она исключает все возможные средства хищения информации.

ЗАКЛЮЧЕНИЕ

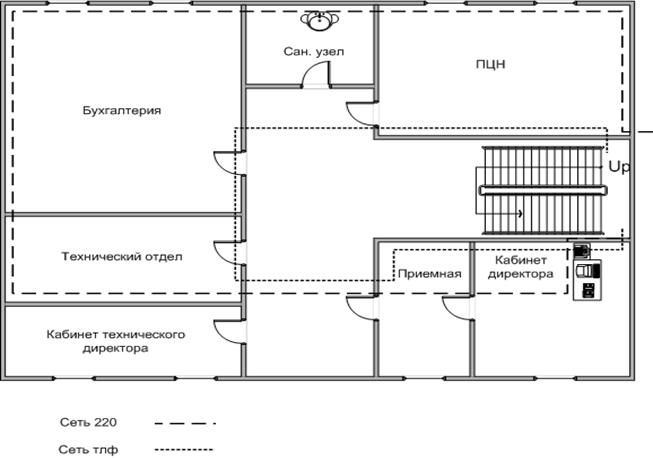

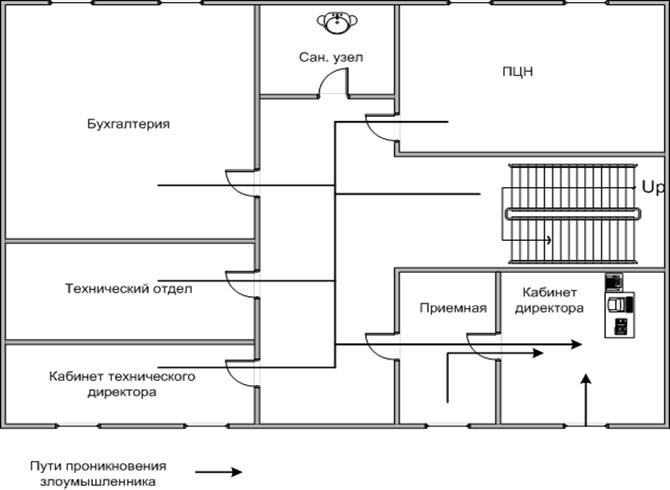

В ходе выполнения курсового проекта были изучены возможные каналы утечки информации в выделенном помещении, была построена модель объекта защиты, смоделированы угрозы безопасности информации.

Были выявлены наиболее вероятные технические каналы утечки информации, такие как:

1. Оптический канал утечки информации;

2. Акустический канал утечки информации;

3. Электромагнитный канал утечки информации;

4. Материально-вещественный канал утечки информации.

БИБЛИОГРАФИЧЕСКИЙ СПИСОК

1. Торокин А.А. Основы инженерно-технической защиты информации. – М.: Изд-во «Ось-89», 1998 г.

2. Хорев А.А Способы и средства защиты информации. М.: МО РФ, 2000 г.

3. «Защита информации. Конфидент» – издатель ООО «Конфидент», С.-Петербург;

4. Халяпин А.А «Вас подслушивают? Защищайтесь»

5. Андрианов, В. И., Устройства для защиты объектов и информации: справ. пособие / В. И. Андрианов, А. В. Соколов. - 2-е изд., перераб. и доп. - М. : АСТ, 2000.

6. Ярочкин В. Н., Информационная безопасность. В. И. Ярочкин. - М. : Междунар. отношения, 2000

7. Защита выделенных помещений [Электронный ресурс]//персональный web-сайт http://security.to.kg/lib/vydelen.htm

8. Максимов Ю. Н., Технические методы и средства защиты информации.Ю. Н. Максимов СПб.: ООО «Издательство Полигон», 2000.

Похожие работы

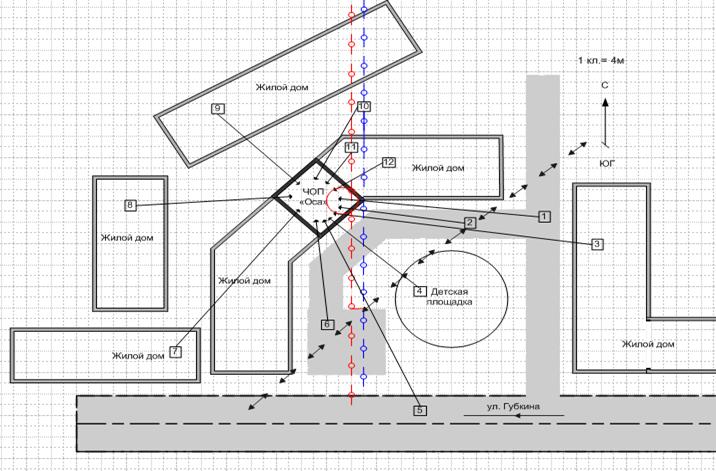

... Например, можно предложить классификацию, изображенную на рис. 1.13. Более определенно типы ТСО будут рассмотрены в последующих главах. Отметим лишь, что при выборе СО следует выяснять, каковы основные тактико-технические характеристики. Например, для особо важных объектов желательно, чтобы вероятность обнаружения СО была близка к 0.98; наработка на ложное срабатывание - к 2500 ч и к 3500 ...

... эта система будет неполной без интегрирования с ней системы видеонаблюдения, которая обеспечит визуальный просмотр времени и попыток несанкционированного доступа к информации и обеспечит идентификацию личности нарушителя. 2.4 Разработка системы видеонаблюдения объекта защиты Целевыми задачами видеоконтроля объекта защиты является: 1) обнаружение: - общее наблюдение за обстановкой; - ...

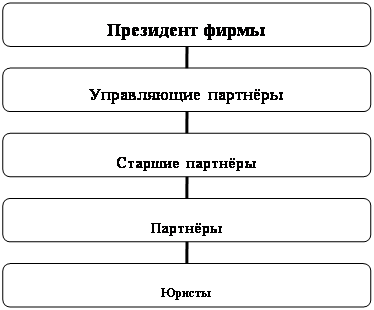

... , ведомость ознакомления с Положением о конфиденциальной информации и другие документы, составляющие коммерческую тайну, в бумажном и электронном виде. 4.3. Факторы, влияющие на защиту информации в адвокатской конторе Внешние факторы: · деятельность конкурентных юридических фирм, направленная против интересов фирмы «Юстина»; · деятельность правоохранительных органов ...

... . Предметом исследования является система противопожарной защиты здания. Целью выполнения выпускной квалификационной работы является оценка соответствия архитектурно-строительных и инженерно-технических решений здания ОГУЗ «Томский областной наркологический диспансер» требованиям пожарной безопасности. Для достижения поставленной цели необходимо выполнить следующие задачи: 1) Провести анализ ...

0 комментариев