Навигация

Размещение серверов DNS

3.2 Размещение серверов DNS

Структуры AD, DNS и DHCP достаточно сильно взаимосвязаны, особенно AD и DNS, поэтому их развертывание следует рассматривать в комплексе. В частности, DNS желательно развертывать одновременно с AD, так как в этом случае гарантируется их совместимость и облегчается процесс взаимной настройки.

Прежде чем приступать к проектированию структуры Active Directory, рассмотрим сначала реализацию DNS. Предполагается применить нестандартный подход, а именно – использовать т. н. разделение DNS (split-brain DNS). Разделенный DNS делает ресурсы доступными, прозрачными и независимыми по расположению для внешних и для внутренних пользователей. Под прозрачностью понимается, что пользователю не нужно использовать различные имена или перенастраивать клиентские приложения на использование разных имен в зависимости от его местоположения в настоящий момент.

Разделение DNS работает за счет того, что используется 2 или больше доступных серверов DNS, предназначенных для этого имени домена. Один или больше серверов отвечают за разрешение имен для хостов внутренней сети, другие же (один или больше) серверы отвечают за разрешение имен для хостов в Internet.

Сервер DNS, ответственный за разрешение имен во внутрикорпоративной сети, содержит записи DNS, которые отображают имена серверов в их внутренние IP-адреса, которые и используются во внутренней сети. DNS-сервер; ответственный за разрешение имен для внешних пользователей, отображает имена во внешние IP-адреса, обеспечивая доступ к корпоративным ресурсам снаружи.

Внутренние серверы DNS размещаются в Intranet за сетевым экраном (firewall), а внешние серверы DNS устанавливаются в демилитаризованной зоне (DMZ) или в Internet. При этом только внутренние клиенты имеют доступ к внутреннему серверу DNS, хранящему адресную информацию о компьютерах внутренней сети. Запросы внешних клиентов о доменных Internet-именах и адресах организации выполняются внешним DNS-сервером. Любые запросы, идущие из Internet в Intranet, запрещены. Если на внутренний DNS-сервер приходит запрос о разрешении имени Internet, которого нет в локальном кэше, то запрос отправляется на внешний DNS-сервер. На внешнем сервере DNS разрешаются только запросы, исходящие из внутренней сети.

Зоне DNS в домене AD свойственны две особенности. Во-первых, AD сохраняет в DNS большое количество данных. Во-вторых, значительная часть этой информации носит конфиденциальный характер. В частности, в зоне домена AD хранятся имена и адреса контроллеров домена. Структура с разделением DNS позволит скрыть эту информацию от посторонних глаз.

Для корпорации CorpKAM необходимо зарегистрировать домен второго уровня. Например, corpkam.ru. Для обеспечения автономности сетей отдельных филиалов и рационального обмена служебной информацией через WAN, выделим в домене corpkam.ru. два дочерних поддомена: manuf. corpkam.ru. и res.corpkam.ru соответственно для зданий B и C.

Согласно рекомендации технического задания, DNS-сервер вместе с основным контроллером домена AD будут базироваться на платформе Windows 2003 Enterprice Server. Для обеспечения надежности с ним в паре будет работать еще один сервер (Secondary), который сможет обеспечивать работоспособность сети в случае выхода из строя первого сервера. В нашем случае оценивая вариант выхода из строя только первичного сервера, ввиду конкретно его технических или программных неисправностей, целесообразным будет размещение вторичного сервера в том же здании.

Получив запрос на преобразование имени, основной DNS-сервер сначала обращается в кэш. Если имени в кэше нет, а DNS-сервер содержит зоны, то сервер пытается преобразовать имя, проверяя зоны. Сервер обращается к ретранслятору (установленному в DMZ) или в Интернет лишь в том случае, если не может найти нужный адрес в кэше или в зонах. Главная особенность разделенной DNS заключается в том, что DNS-сервер больше доверяет информации из зон, чем данным, извлеченным из Интернета.

Для функционирования такой структуры необходимо на внутреннем DNS-сервере в качестве forwarder’а установить внешний DNS-сервер, а на внешнем DNS-сервере установить либо режим рекурсивного запроса к DNS провайдера, либо итеративный опрос DNS-серверов, начиная с корневых (root-hints). Форвардинг запросов будет осуществляться на кэширующий сервер, что позволит благодаря использованию кэша снизить нагрузку при обработке «внешних» запросов, так как в основной массе запросы будут касаться разрешения имен машин корпоративной сети.

В реализации структуры DNS главного здания участвуют 3 DNS-сервера: внутренний, внешний и сервер провайдера. Внутренний сервер отвечает за зоны main. corpkam.ru (куда входят все отделы здания А), proj.corpkam.ru (планируется создать специальный домен для проектов в Active Directory). Внешний сервер устанавливается в качестве forwarding-сервера для внутреннего для того, чтобы перенаправлять запросы, не разрешенные с помощью кэша. Внешний DNS-сервер, в свою очередь, отправляет рекурсивные запросы к DNS-серверу провайдера.

DNS-серверы в зданиях B пересылают неразрешённые запросы на DNS-сервер здания A.

Для того чтобы из здания C можно было разрешать имена компьютеров, располагающихся в здании B без нагрузки на DNS-серверы здания А, необходимо на DNS-сервере здания C создать так называемые зоны-заглушки или упрощённые зоны (stub-zone). Упрощенная зона представляет собой копию зоны, содержащую только те ресурсные записи, которые необходимы для локализации DNS-серверов, являющихся носителями полной версии зоны. Основное назначение упрощенной зоны – идентификация DNS-серверов, которые способны выполнить разрешение доменных имен, принадлежащих к этой зоне.

Таким образом, на DNS-сервере здания C будет создана stub-zone для каждой из зон здания A и для зоны здания B. А в качестве forwarder-DNS выступит DNS-сервер провайдера.

На всех внутренних DNS-серверах следует включить режим Dynamic DNS Updates, для того, чтобы узлы могли регистрировать свои записи в соответствующих зонах. Поскольку мы используем ADIZ, рекомендуется также включить режим безопасных обновлений (secure updates). В этом режиме администратор AD может определять, кому и какие действия разрешается выполнять над ресурсными записями DNS.

Похожие работы

... СУБД; можно управлять распределением областей внешней памяти, контролировать доступ пользователей к БД и т.д. в масштабах индивидуальной системы, масштабах ограниченного предприятия или масштабах реальной корпоративной сети. В целом, набор серверных продуктов одиннадцатого выпуска компании Sybase представляет собой основательный, хорошо продуманный комплект инструментов, которые можно ...

... коммуникационного центра. 51 1. Реферат. В целях комплексной автоматизации документооборота, а также повышения качества диагностики и лечения онкологических больных в Мелитопольском межрайонном онкологическом диспансере, разработан проект информационно-диагностической системы, предназначенной для оперативного ввода, анализа и хранения графической, текстовой лечебно-диагностической информации и ...

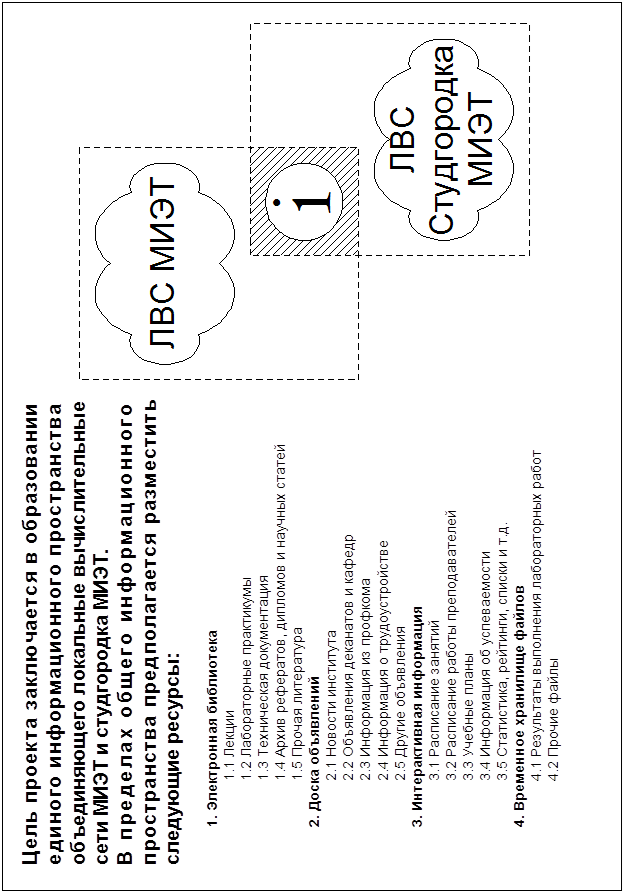

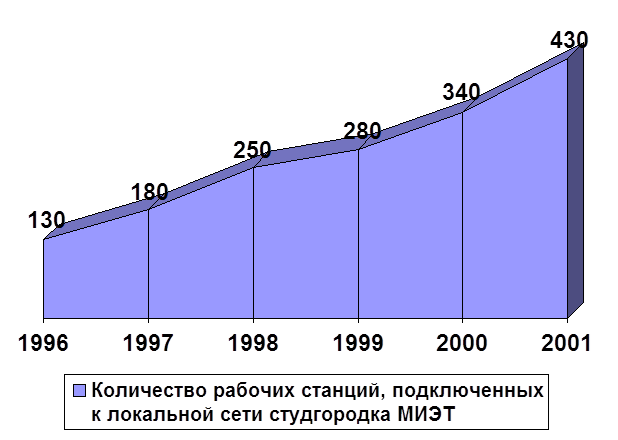

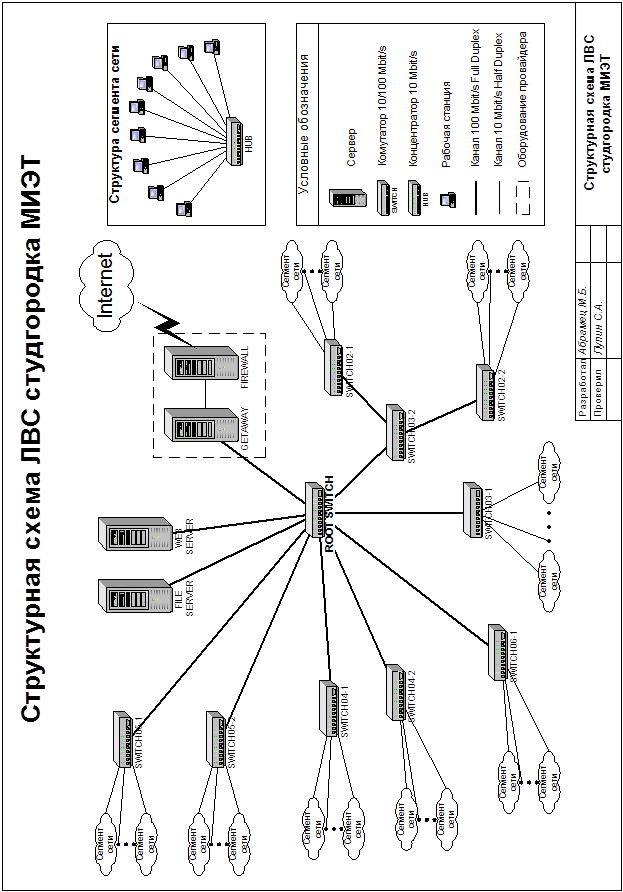

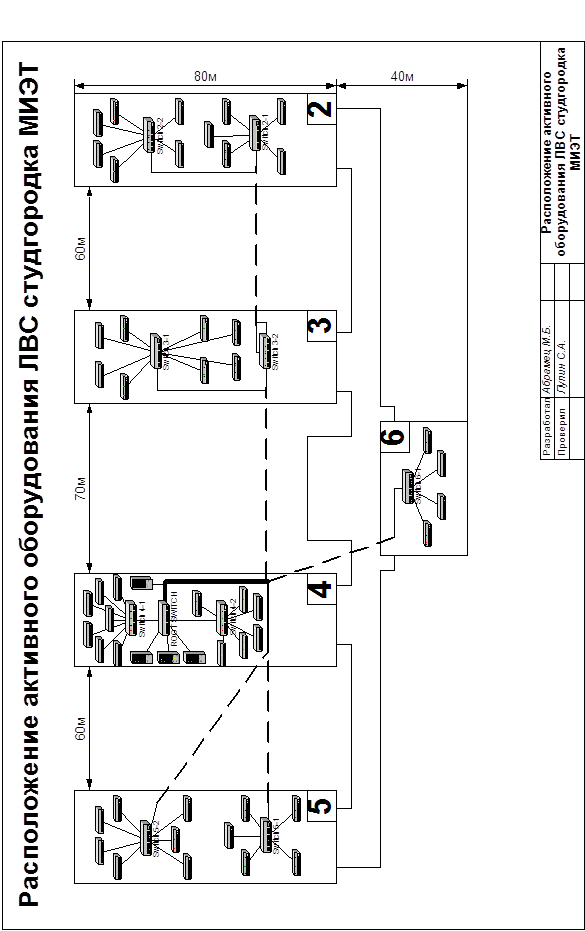

... произвести такие расчеты в рамках данного дипломного проекта не представляется возможным. Однако имеет смысл формирование прогнозной оценки реализации того или иного варианта интеграции локальных вычислительных сетей МИЭТ и студенческого городка МИЭТ. Прогнозная оценка будет формироваться исходя из суммы прямых затрат по основным статьям расходов, а так же стоимости поддержки связи, применительно ...

... информации (тип кабеля); метод доступа к среде; максимальная протяженность сети; пропускная способность сети; метод передачи и др. В данном проекте ставится задача связать административный корпус предприятия с четырьмя цехами посредством высокоскоростной сети со скоростью передачи данных – 100 Мбит/сек. Рассмотрим вариант построения сети: на основе технологии Fast Ethernet. Данный стандарт ...

0 комментариев