Навигация

Вероятность входа в систему при фиксированной длине выборки на нижнем и верхнем пределах

2.1 Вероятность входа в систему при фиксированной длине выборки на нижнем и верхнем пределах.

Чтобы рассчитать вероятность входа, вернёмся к классическому определению вероятности. В начале рассчитаем вероятность входа при фиксированной длине на нижнем пределе (длина выборки 3 символа).

Тогда событие «А» - отгадывание злоумышленником элементов выборки из 3 символов и вход в систему. Число случаев, благоприятствующих событию «А» равно 1. Общее число случаев будет равняться ![]() . Подставим эти значения в формулу P(A)=m/n и получим:

. Подставим эти значения в формулу P(A)=m/n и получим:

![]()

Теперь рассчитаем вероятность входа при фиксированной длине выборки на верхнем пределе (длина выборки 5 символов).

Тогда событие «В» - отгадывание злоумышленником элементов выборки из 5 символов и вход в систему. Аналогично событию «А», число случаев, благоприятствующих событию «B» равно 1. Общее число случаев будет равняться ![]() .

.

Подставим эти значения в формулу P(B)=m/n и получим:

![]()

Если сравнить полученные значения вероятностей, то получим, что вероятность входа при фиксированной длине выборки на нижнем пределе в 3844 раза выше, чем на верхнем пределе.

2.2 Вероятность входа при случайной длине выборки.

Рассмотрим случай, когда система использует случайную длину выборки символов.

Мы уже вычисляли:

P(A) = ![]() (выборка 3 символа)

(выборка 3 символа)

P(B) = ![]() (выборка 5 символов).

(выборка 5 символов).

Теперь вычислим вероятность входа в систему для выборки из 4 символов:

P(C) = ![]() (выборка 4 символа).

(выборка 4 символа).

Для того чтобы определить вероятность входа в систему при случайной длине выборки необходимо ещё знать вероятность выпадения каждой выборки из заданной длины (от 3 до 5 символов). Необходимо учесть, что вероятность выдачи системой любой из выборок от 3 до 5 символов является равновероятна:

![]() = 1/3.

= 1/3.

Теперь мы можем вычислить вероятность входа при случайной длине выборки, используя формулу  , где P(i) – вероятность благоприятного исхода i-го события, Pi– вероятность выпадения i-го события.

, где P(i) – вероятность благоприятного исхода i-го события, Pi– вероятность выпадения i-го события.

Вероятность входа в систему при случайной длине выборки будет равна:

![]()

2.3 Сравнение вероятности входа при фиксированной длине выборки со случайной длиной. Оценка эффективности метода случайной выборки символов.

Теперь сравним вероятность отгадывания пароля и входа в систему при случайной длине выборки с вероятностью, которую мы получили при фиксированной длине выборки.

Pвыб 5 (![]() ) < Pслуч. (1,42155*10-6) < Pвыб 3 (

) < Pслуч. (1,42155*10-6) < Pвыб 3 (![]() )

)

Вероятность входа при случайной длине выборки всего в несколько раз

(в 2,95 ≈ 3 раза) меньше, чем при фиксированной длине выборки на нижнем пределе; и более чем в 1000 раз больше, чем на верхнем пределе.

Близость вероятности входа при случайной длине выборки и вероятности входа при фиксированной длине выборки на нижнем пределе объясняется следующим:

- распределение вероятностей выдачи системой любой из выборок от 3 до 5 символов является равновероятной;

- вероятность входа в систему при угадывании выборки в 3 символа на несколько порядков (в 62 и в 622 раза) больше остальных.

Следовательно вероятности входа при угадывании выборок в 4 и 5 символов незначительно влияют на общую вероятность.

Полученные числовые данные показывают, что метод случайной выборки символов эффективнее в плане несанкционированного входа, чем метод использования фиксированной длины выборки.

Таким образом для обеспечения более высокого уровня защиты, безопаснее использовать фиксированную длину выборки (чем ближе к верхнему пределу тем безопаснее).

Стоит отметить, что при заданных параметрах алфавита и длины пароля, для того чтобы перебрать все возможные комбинации пароля, необходимо огромное количество времени. Это делает практически невозможным отгадывание нужных символов и вход в систему злоумышленником без использования технических и других средств взлома.

3 Исследование защищенности (надёжности) метода при подглядываниях.

На предыдущих этапах курсовой работы мы исследовали случаи, когда злоумышленник не мог зафиксировать ответ пользователя на запрос системы. Теперь рассмотрим несколько иной случай. В данном случае злоумышленник подглядывает, что вводит пользователь, причём он узнаёт как запрос системы, так и ответ пользователя.

Система выдаёт запрос, пользователь отвечает на него, а злоумышленник фиксирует как запрос, так и ответ на него. Получается, что у него в руках оказывается часть пароля. Необходимо определить вероятность входа при заданном количестве подглядываний.

Похожие работы

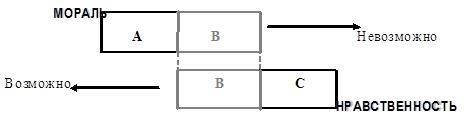

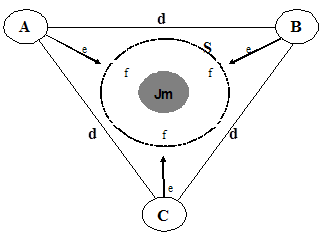

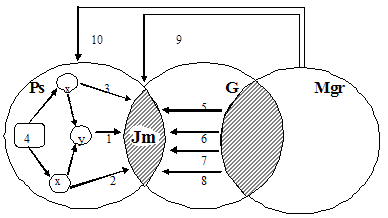

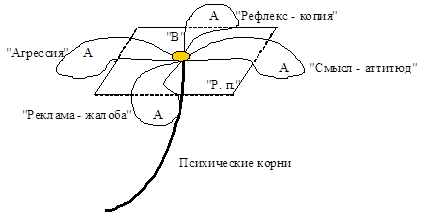

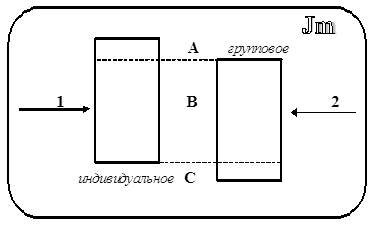

... , но и сами «правила игры», делающей такое положение вещей возможным. Он характеризует социальную сторону самого общения как важнейшего источника духовной жизни общества. Другими словами, имидж отражает саму необходимость согласования жизни психики, вплоть до самых интимных ее сторон, с индивидуальным и групповым опытом бытия социальной и политической в л а с т и. Резонность такого подхода ...

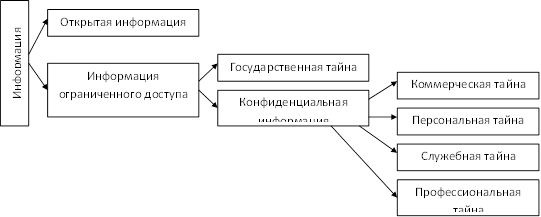

... в индивидуальном порядке органами безопасности, на основании заключения об осведомленности лица в сведениях, составляющих государственную тайну. Должностные лица и граждане, виновные в нарушении законодательства РФ о государственной тайне, несут уголовную, административную, гражданско-правовую или дисциплинарную ответственность в соответствии с действующим законодательством. Глава 2. Виды и ...

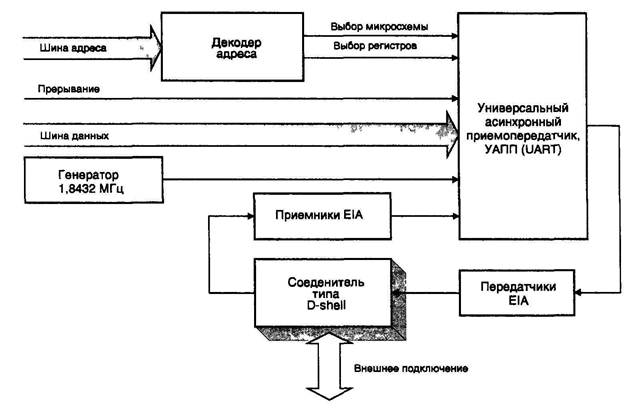

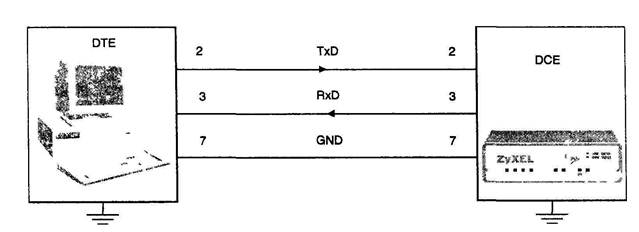

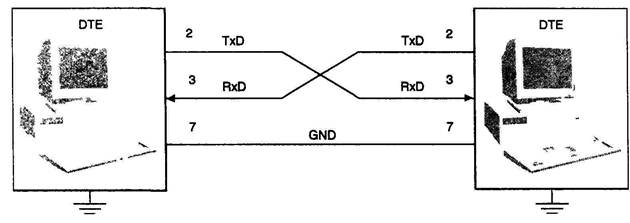

... местному или удаленному DTE о необходимости восстановления потока информации. Знак XOFF представляет собой символ CTRL-S ("S), a XON — символ CTRL-Q (*0). Если управление потоком разрешено по канальному интерфейсу модема и по последовательному порту, и знак XOFF принят по каналу связи, то этот знак заставляет модем приостановить передачу данных из своего буфера в канал связи. Буфер модема ...

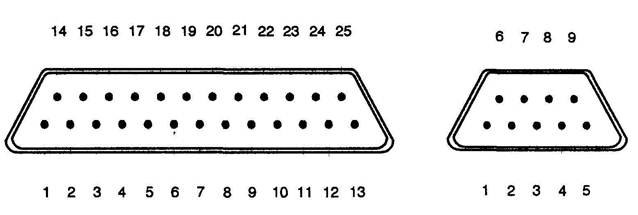

... ? 8. Какими программами можно воспользоваться для устранения проблем и ошибок, обнаруженных программой Sandra? Раздел 3. Автономная и комплексная проверка функционирования и диагностика СВТ, АПС и АПК Некоторые из достаточно интеллектуальных средств вычислительной техники, такие как принтеры, плоттеры, могут иметь режимы автономного тестировании. Так, автономный тест принтера запускается без ...

0 комментариев