Навигация

5. Протоколы TCP, ICMP, UDP

TCP (Transmission Control Protocol) осуществляет обмен данными между двумя компьютерами с предварительно установленной логической связью. Он постоянно используется в Интернете, поскольку надежность соединения и универсальность в этом случае играют очень большую роль. Кроме того, TCP обеспечивает надежность доставки сообщений, принимая подтверждение доставки каждой его порции путем подтверждающих пакетов, каждый раз присылаемых в ответ на полученное сообщение. При этом в самом начале устанавливается логическая связь между компьютером-отправителем и компьютером-получателем, что уже гарантирует доставку пакетов.

ICMP (Internet Control Message Protocol) контролирует протокол IP, отслеживает любые изменения, влияющие на процесс маршрутизации. При возникновении каких-либо ошибок об этом узнают и отправитель, и получатель. При этом в сообщении указывается причина сбоя.

UDP (User Datagram Protocol) – при использовании этого протокола не нужно иметь установленное логическое соединение двух компьютеров. Когда передаются данные другому компьютеру, предполагается, что он где-то есть, то есть подключен к сети. В этом случае нет никакой гарантии, что обмен данными произойдет. При этом к отсылаемому пакету просто добавляется IP-адрес машины, которой нужно отослать сообщение. Если сообщение принято, присылается подтверждение об этом, иначе отсылка данных повторяется через некоторый промежуток времени.

6. Разделение IP-сети на подсети, специальные адреса, частные адреса

Создание подсетей дает возможность взять адресное пространство одной IP сети и разделить его локально для использования между несколькими локальными сетями, объединенными между собой.

Разбиение единой IP сети на несколько подсетей производится только методом локальной конфигурации и невидимо для всего остального мира. Существование и работа нескольких IP - подсетей внутри одной большой сети заметны только для машин внутри этой конкретной сети.

Создание подсетей позволит создать маленькие управляемые сети - возможно, даже использующие различные сетевые технологии.

Другие причины для создания подсетей:

1. физически топология сети может накладывать запреты (например длина сетевого кабеля).

2. значительное возрастание сетевого траффика приводит к замедлению работы сети.

3. требования безопасности могут не допустить использование одной сети различными классами пользователей - траффик любой сети может быть всегда под контролем умного пользователя.

Для того что бы разбить сеть на подсети необходимо:

-установить физическое соединение всех сетевых устройств (используя коммутаторы или роутеры),

-установить размер каждой подсети, проще говоря, количество сетевых устройств, которые будут к этой сети подключены - сколько --IP адресов будет реально использоваться в каждом сегменте сети,

-рассчитать адреса и маски подсетей,

-присвоить каждому сетевому интерфейсу в каждой подсети свой IP адрес и маску подсети, настроить маршрутизацию на роутерах и gateway устройствах, а также маршрутизацию на всех сетевых устройствах,

-проверить работу системы, исправить ошибки.

Специальные IP-адреса

Существует ряд IP-адресов, которые не могут быть использованы как стандартные IP-адреса, так как они зарезервированы для специальных целей. Например:

10.*.*.* (сеть класса A), 192.168.*.* (набор сетей класса C) – зарезервированы для создания локальной сети.

127.*.*.* (сеть класса А) – зарезервирована для локального компьютера, т.о. 127.0.0.1 – это IP адрес, через который компьютер может "разговаривать" сам с собой (при помощи loopback interface), так же как и с другими компьютерами. Это было придумано для того, чтобы можно было не различать две ситуации: когда сервер находится на чужом компьютере, и когда он находится на родном компьютере. То есть запрос идет на прямую по адресу 127.0.0.1. В противном случае пришлось бы прописать одну и туже часть кода дважды.

Частные адреса, т.е. адреса, размещаемые только для внутреннего пользования и поэтому не используемые в сети Интернет.

7. Протокол TCP, алгоритм скользящего окна

Протокол TCP

Каждый байт в ТСР соединении имеет 32 разрядный номер. Поэтому даже в сети на 10Мб/сек потребуется не менее часа, чтобы исчерпать все номера. Этиномера используются для всех пакетов на соединении: уведомления, данные, управление окнами.

ТСР агенты обмениваются сегментами данных. Каждый сегмент имеет заголовок от 20 байтов и более (по выбору) и тело произвольной длины. ТСР агент решает какой длины может быть тело.

Основным протоколом, используемым ТСР агентом является протокол скользящего окна. Это значит, что каждый посланный сегмент должен быть подтвержден. Одновременно с отправление сегмента взводится таймер. Подтверждение придет либо с очередными данными в обратном направлении, если они есть, либо без данных. Подтверждение будет нести порядковый номер очередного ожидаемого сегмента. Если таймер исчерпается прежде чем придет подтверждение, то сегмент посылается повторно.

Несмотря на кажущуюся простоту, ТСР протокол достаточно сложен и должен решать следующие основные проблемы:

• восстанавливать порядок сегментов;

• убирать дубликаты сегментов, в каком бы виде (фрагментация) они не поступали;

• определять разумную задержку для time out для подтверждений в получении сегмента;

• устанавливать и разрывать соединения надежно;

• управлять потоком;

• управлять перегрузками.

Алгоритм скользящего окна

В рамках установленного соединения в протоколе TCP правильность передачи каждого сегмента должна подтверждаться квитанцией от получателя. Квитирование – это один из традиционных методов обеспечения надежной связи. В протоколе TCP используется частный случай квитирования – алгоритм скользящего окна. При установлении соединения обе стороны договариваются о начальном номере байта, с которого будет вестись отсчет в течение всего данного соединения. У каждой стороны свой начальный номер. Идентификатором каждого сегмента является номер его первого байта. Нумерация байтов в пределах сегмента осуществляется так, что первый байт данных сразу вслед за заголовком имеет наименьший номер, а следующие за ним байты имеют следующие порядковые номера.

Когда отправитель посылает TCP-сегмент, он в качестве идентификатора сегмента помещает в поле порядкового номера номер первого байта данного сегмента. На основании этих номеров TCP-получатель не только отличает данный сегмент от других, но и позиционирует полученный фрагмент относительно общего потока. Кроме того, он может сделать вывод, что полученный сегмент является дубликатом или что между двумя полученными сегментами пропущены данные и т.д.

В качестве квитанции получатель сегмента отсылает ответное сообщение (сегмент), в которое помещает число (номер подтверждения), на единицу превышающее максимальный номер байта в полученном сегменте. Квитанция (подтверждение) в протоколе TCP посылается только в случае правильного приема данных, отрицательные квитанции не посылаются.

В протоколе TCP в одном и том же сегменте могут быть помещены и данные, которые посылает приложение другой стороне, и квитанция, которой модуль TCP подтверждает получение данных.

Протокол TCP является дуплексным, то есть в рамках одного соединения регламентируется процедура обмена данными в обе стороны. Каждая сторона одновременно выступает и как отправитель, и как получатель. У каждой стороны есть пара буферов: один – для хранения принятых сегментов, другой – для сегментов, которые только еще предстоит отправить. Кроме того, имеется буфер для хранения копий сегментов, которые были отправлены, но квитанции о получении которых еще не поступили.

Похожие работы

... мероприятия по новому месту работы, жительства; также в окружении носителей коммерческих секретов. Персонал оказывает существенное, а в большинстве случаев даже решающее влияние на информационную безопасность банка. В этой связи подбор кадров, их изучение, расстановка и квалифицированная работа при увольнениях в значительной степени повышают устойчивость коммерческих предприятий к возможному ...

... ; однако, чтобы выполнять предназначенную ему роль, сам модуль также нуждается в защите, как собственными средствами, так и средствами окружения (например, операционной системы). Стандарт шифрования DES Также к стандартам информационной безопасности США относится алгоритм шифрования DES, который был разработан в 1970-х годах, и который базируется на алгоритме DEA. Исходные идеи алгоритма ...

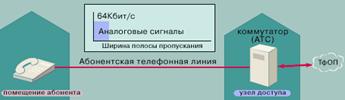

... возможность гибко наращивать скорость, не меняя оборудование, в зависимости от своих потребностей. 4. Перспективы развития цифровых линий для информационных сетей В России случилось, так что любой канал доступа в Интернет, превосходящий по пропускной способности Dial-Up, называют выделенным. На самом деле выделенная линия это - прямой канал к провайдеру, доступный всего одному пользователю. ...

... по соответствующему полю). В окне Конструктора таблиц созданные связи отображаются визуально, их легко изменить, установить новые, удалить (клавиша Del). 1 Многозвенные информационные системы. Модель распределённого приложения БД называется многозвенной и её наиболее простой вариант – трёхзвенное распределённое приложение. Тремя частями такого приложения являются: ...

0 комментариев