Навигация

Этап предпроектного обследования

2. Этап предпроектного обследования.

На этом этапе проводится обследование (аудит) предприятия.

— Инвентаризация объектов информатизации и персонала.

— Выявление информационных потоков.

— Моделирование бизнес-процессов.

— Разработка отчёта, в который должны входить: объекты защиты с точки зрения угроз, модели злоумышленников, ответственные за объекты информатизации, расчёт рисков, ранжирование рисков.

— Разработка технического задания на проектирование КСЗИ. В него входят ключевые объекты защиты, меры и средства защиты, требования по защите.

3. Проектирование.

— Создание системного проекта.

— Создание “Политики безопасности”.

— Проведение работ по созданию КСЗИ (технический проект с опорой на ресурсы, «Технический проект на создание КСЗИ» представляет собой комплект документов, в который входит часть документов разработанных на предыдущих этапах и ряд новых документов, в которых описано, как именно будет создаваться, эксплуатироваться и, в случае необходимости, модернизироваться КСЗИ).

— Создание рабочего проекта.

4. Внедрение

На этом этапе создаётся пакет документов «Эксплуатационная документация на КСЗИ», который включает:

— Инструкции эксплуатации КСЗИ и её элементов;

— Процедуры регламентного обслуживания КСЗИ;

— Правила и положения по проведению тестирования и анализа работы КСЗИ.

На этом этапе проводится все пусконаладочные работы, обучает и инструктирует персонал предприятия правилам и режимам эксплуатации КСЗИ.

После реализации этого этапа внедренная КСЗИ готова к последующему испытанию. В процессе испытаний выполняются тестовые задания и контролируются полученные результаты, которые и являются индикатором работоспособности спроектированной КСЗИ. По результату испытания КСЗИ делается вывод относительно возможности представления КСЗИ на государственную экспертизу.

Расчет информационных рисков.

Критичность ресурса (D) – степень значимости ресурса. Отражает влияние реализации угрозы на работу информационной системы.

Критичность реализации угрозы (ER) – степень влияния реализации угрозы на ресурс. Задается в %.

Вероятность реализации угрозы через данную уязвимость в течении года (P(v)) – степень возможности реализации угрозы через данную уязвимость в тех или иных условиях, указывается в %.

1. Объект защиты – автоматизированное рабочее место (АРМ) сотрудника.

Критерий критичности (D) равен 5000 рублей.

Таблица угроз и уязвимостей.

| Угроза | Уязвимости |

| 1.Физический доступ нарушителя к АРМ | 1. Отсутствие системы контроля доступа служащих к чужим АРМам |

| 2.Отсутствие системы видеонаблюдения на предприятии | |

| 3. Несогласованность в системе охраны периметра задания | |

| 2.Разглашение КИ, хранящейся на АРМ | 1.Отсутствие соглашения о неразглашении между Администрацией и служащими. |

| 2.Нечеткое распределение ответственности между служащими | |

| 3.Разрушение КИ при помощи специальных программ и вирусов | 1.Отсутствие или некорректная работа антивирусного ПО |

| 2.Отсутствие ограничения доступа пользователей к внешней сети |

Таблица вероятности реализации данной угрозы через уязвимость в течении года(P(V)) и критичности реализации угрозы (ER).

| Угроза/уязвимость | P(V), % | ER,% |

| 1/1 | 50 | 50 |

| 1/2 | 30 | 50 |

| 1/3 | 10 | 40 |

| 2/1 | 30 | 40 |

| 2/2 | 50 | 40 |

| 3/1 | 10 | 90 |

| 3/2 | 20 | 60 |

Таблица уровня угрозы по определённой уязвимости (Th) и по уровню угроз по всем уязвимостям (CTh).

| Угроза/уязвимость | Th | CTh |

| 1/1 | 0,25 | 0,975 |

| 1/2 | 0,15 | |

| 1/3 | 0,04 | |

| 2/1 | 0,12 | 0,296 |

| 2/2 | 0,2 | |

| 3/1 | 0,09 | 0,199 |

| 3/2 | 0,12 |

Th=P(V)/100*ER/100

CTh=1-П(1-Th)

Рассчитаем общий уровень угроз по ресурсу:

CThR=1-П(1-CTh)=1-0,025*0,04*0,801=0,986

Рассчитаем риск по ресурсу:

R= CThR*D=0,986*7500=7395 (руб).

Объект защиты – сервер локальной сети.

Критерий критичности (D) равен 15000 рублей.

Таблица угроз и уязвимостей.

| Угроза | Уязвимости |

| 1.Физический доступ нарушителя к серверу | 1.Неорганизованность контрольно-пропускного режима на предприятии |

| 2.Отсутствие видеонаблюдения | |

| 2.Разглашение КИ, хранящейся на сервере | 1.Отсутствие соглашения о нераспространении КИ |

| 2. Нечеткое распределение ответственности между сотрудниками предприятия |

Таблица вероятности реализации данной угрозы через уязвимость в течении года(P(V) и критичности реализации угрозы (ER).

| Угроза/уязвимость | P(V), % | ER,% |

| 1/1 | 70 | 80 |

| 1/2 | 40 | 60 |

| 2/1 | 30 | 30 |

| 2/2 | 70 | 50 |

Таблица уровня угрозы по определённой уязвимости (Th) и по уровню угроз по всем уязвимостям (CTh).

| Угроза/уязвимость | Th | CTh |

| 1/1 | 0,56 | 0,666 |

| 1/2 | 0,24 | |

| 2/1 | 0,09 | 0,408 |

| 2/2 | 0,35 |

Th=P(V)/100*ER/100

CTh=1-П(1-Th)

Рассчитаем общий уровень угроз по ресурсу:

CThR=1-П(1-CTh)=1-0,344*0,592=0,796

Рассчитаем риск по ресурсу:

R=CTh*D=0,796*15000=11940 (руб).

Похожие работы

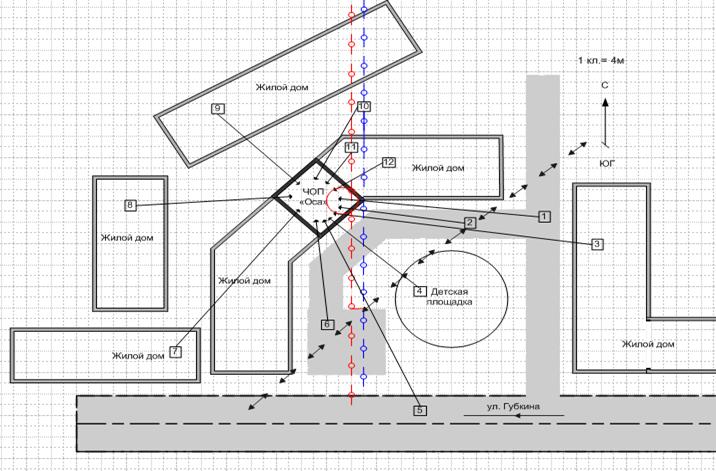

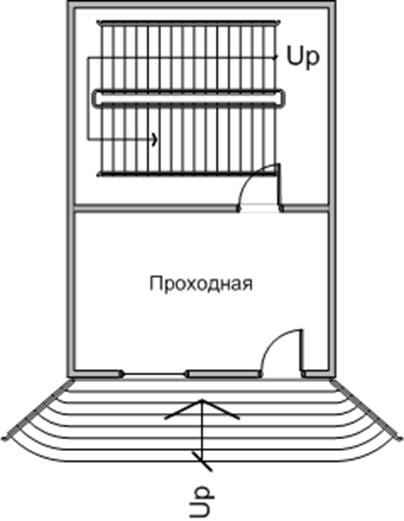

... соответствия установленной категории для этих технических средств; · монтаж средств активной защиты в случае, когда по результатам специальных или объектовых исследований технических средств не выполняются нормы защиты информации для установленной категории этих технических средств; · организация охраны и физической защиты объекта информатизации и отдельных технических средств; · разработка ...

... эта система будет неполной без интегрирования с ней системы видеонаблюдения, которая обеспечит визуальный просмотр времени и попыток несанкционированного доступа к информации и обеспечит идентификацию личности нарушителя. 2.4 Разработка системы видеонаблюдения объекта защиты Целевыми задачами видеоконтроля объекта защиты является: 1) обнаружение: - общее наблюдение за обстановкой; - ...

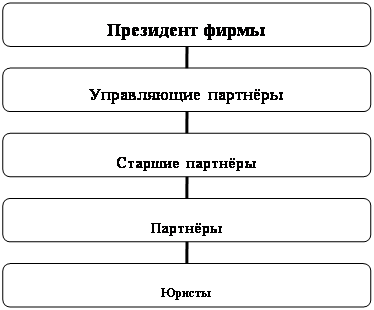

... , ведомость ознакомления с Положением о конфиденциальной информации и другие документы, составляющие коммерческую тайну, в бумажном и электронном виде. 4.3. Факторы, влияющие на защиту информации в адвокатской конторе Внешние факторы: · деятельность конкурентных юридических фирм, направленная против интересов фирмы «Юстина»; · деятельность правоохранительных органов ...

... его имени и пароля и выдает разрешение на доступ к серверу выдачи разрешений, который, в свою очередь, дает “добро” на использование необходимых ресурсов сети. Однако данная модель не отвечает на вопрос о надежности защиты информации, поскольку, с одной стороны, пользователь не может посылать идентификационному серверу свой пароль по сети, а с другой – разрешение на доступ к обслуживанию в сети ...

0 комментариев