Навигация

Разработка программы, генерирующей пароли пользователей

Федеральное агентство по образованию

Пензенский государственный университет

Кафедра «Информационная безопасность систем и технологий»

Пояснительная записка к курсовой работе

по теме:

«Разработка программы, генерирующей пароли пользователей»

Дисциплина: Теоретические основы

компьютерной безопасности

Группа: .

Выполнил:

Проект принят с оценкой:

Руководитель проекта: .

Пенза, 2006г.

Реферат

Пояснительная записка содержит 32 с., 2 рис., 4 источника, 4 прил.

MICROSOFT VISUAL С++, ПРОГРАММА, ПАРОЛЬНАЯ СИСТЕМА, КОЛИЧЕСТВЕННАЯ ОЦЕНКА СТОЙКОСТИ ПАРОЛЯ.

Объектом исследования является парольные системы.

Целью работы является разработка программы, генерирующей пароли пользователей с учётом количественной оценки стойкости пароля.

В процессе работы была произведена количественная оценка стойкости паролей пользователей и в соответствии с полученной оценкой была разработана программа, генерирующая пароли пользователей.

В результате работы была разработана программа, генерирующая пароли пользователей (её текст приведён в приложении).

Содержание

Реферат

Задание

Введение

1. Количественная оценка стойкости пароля

2. Интерфейс

2.1 Понятие интерфейса и его назначение

2.2. Выбор интерфейса

3. Разработка алгоритма программы

4. Создание программы на базе разработанного алгоритма

5. Экспериментальная проверка количественных оценок стойкости пароля

6. Руководство пользователя

Заключение

Список использованных источников

ПРИЛОЖЕНИЕ А. Алгоритм программы

ПРИЛОЖЕНИЕ Б. Текст программы

ПРИЛОЖЕНИЕ В. Random.cpp

ПРИЛОЖЕНИЕ Г. PassGenDlg.cpp

Введение

Проблему компьютерной безопасности надуманной не назовешь. Практика показывает: чем более ценная информация доверяется компьютерам, тем больше находится желающих нарушить ее нормальное функционирование ради материальной выгоды или просто из праздного любопытства. Идет постоянная виртуальная война, в ходе которой организованности системных администраторов противостоит изобретательность компьютерных взломщиков.

Основным защитным рубежом против злонамеренных атак является система парольной защиты, которая имеется во всех современных программных продуктах. В соответствии с установившейся практикой, перед началом сеанса работы с операционной системой пользователь обязан зарегистрироваться, сообщив ей свое имя и пароль. Имя требуется для идентификации пользователя, а пароль служит подтверждением правильности произведенной идентификации. Информация, введенная пользователем в диалоговом режиме, сравнивается с той, что имеется в распоряжении операционной системы. Если проверка дает положительный результат, то пользователю становятся доступны все ресурсы операционной системы, связанные с его именем.

Несанкционированный доступ (Н.С.Д.) к информации - доступ к информации, нарушающий установленное правило разграничения доступа и осуществляемый с использованием нештатных средств, предоставляемых автоматизированной системой.

Выделяют 2 типа методов защиты от Н.С.Д.:

1) организационные меры - определяются документально.

2) Технические меры - группа методов, которые реализуются программными, аппаратными и программно - аппаратными средствами.

Существуют 3 группы методов аутентификации, которые основаны на обладании некоторого свойства или объекта

1) обладание определённым объектом;

2) основано на знании информации известной пользователю и проверяющей стороне;

3) основано на том, что у каждого пользователя есть уникальные биометрические характеристики.

Общие подходы к построению парольных систем.

Способы:

1. с использованием хранимой копии пароля;

2. некоторое проверочное значение;

3. парольная система без непосредственной передачи информации, о пароле проверяющей стороне;

4. использование пароля для получения криптографического ключа.

Идентификатор пользователя - некоторая уникальная информация, позволяющая различать индивидуальных пользователей парольной системы. Часто идентификатор пользователя называют именем пользователя. Пароль - некоторая секретная информация, которая известна только пользователю и парольной системе, которая предъявляется для прохождения процедуры идентификации.

Учётная запись пользователя - совокупность его идентификатора и пароля. База данных пользователей парольной системы содержит учётные записи пользователей парольной системы. Под парольной системой понимается программно-аппаратный комплекс, реализующий идентификацию и аутен-тификацию пользователей автоматизированной системы на основе одноразовых и многоразовых паролей.

Угрозы для парольной системы.

1. разглашение параметров учётной записи

а) подбор пароля;

б) визуальное наблюдение;

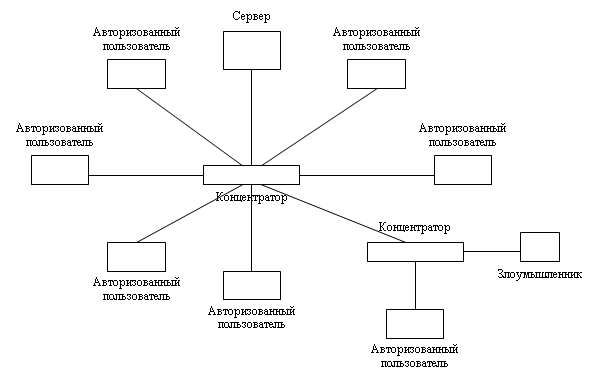

в) перехват пароля в сети.

2. вмешательство в функционирование парольной системы

а) использование программных закладок;

б) выведение из строя парольной системы;

в) использование ошибок и недоработок в парольной системе.

Выбор паролей

Требования к выбору паролей:

| требования к выбору пароля | достигнутый результат |

| ограничение минимальной длины | 1 усложняется подбор методом прямого перебора 2 усложняется подсматривание |

| Использование различных групп символов | усложняется подбор методом прямого перебора |

| проверка и отбраковка по словарю | затруднение подбора пароля по словарю |

| установление срока действия пароля | усложняется подбор методом прямого перебора и подстановки старого |

| ведение журнала историй пароля | повышается эффективность предыдущего |

| ограничение количества попыток ввода | препятствует подбору пароля |

| поддержка режима принудительной смены пароля | увеличение эффекта выполнения требования касающегося смены пароля |

| принцип смена пароля после 1-ой регистрации | защита от злоумышленных действий администратора |

| запрет на выбор пароля самим пользователем | защита от выбора пользователем лёгкого пароля |

| Задержка при вводе неправильного пароля | затрудняется подбор пароля когда он вводится с клавиатуры непосредственно за компьютером |

Похожие работы

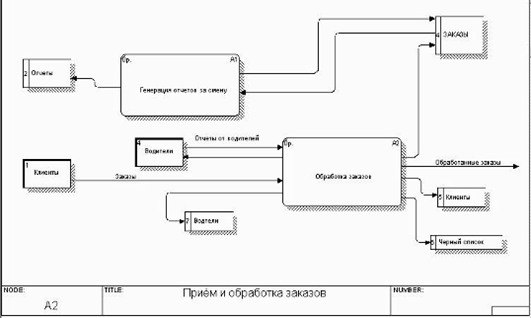

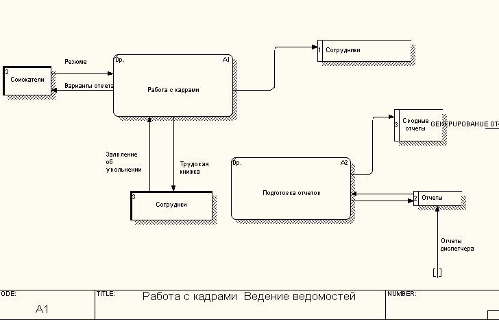

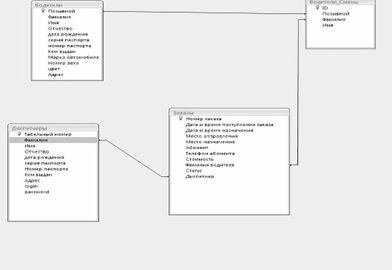

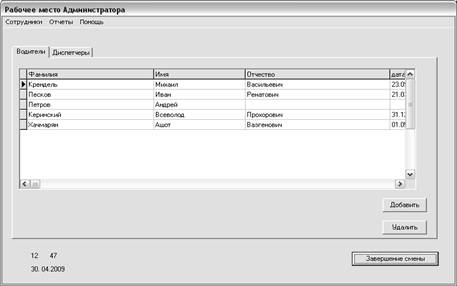

... продукта и создание удобных карточек заполнения атрибутов БД: простота создания связей и их модернизация. Глава II. Разработка программы для автоматизации деятельности таксопарка 2.1 Анализ требований заказчика Программа Автоматизированное рабочее место диспетчера такси разработана по спиральной модели жизненного цикла автоматизированных информационных систем. На каждом этапе создания ...

... оптимальные варианты оснащения офиса коммерческой компании комплектом оборудования, достаточным для решения поставленной задачи Глава 1. 1.1 Постановка задачи. Целью данного дипломного проекта является разработка системы управления работой коммерческой компании. Исходя из современных требований, предъявляемых к качеству работы управленческого звена коммерческой компании, нельзя не отметить, что ...

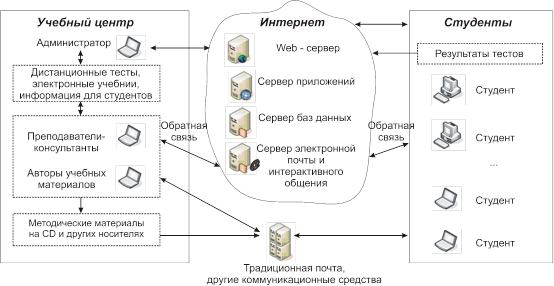

... в помещении представлена на рисунке 4.1 Рисунок 4.1 - Схема размещения светильников в аудитории № 209. Заключение В работе проведено исследование использования программ дистанционного обучения для подготовки учебно-методической документации, описаны их положительные стороны и выявлены основные проблемы. В результате проведенного исследования разработано web-приложение "R@Learning ...

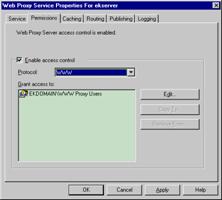

... организации некоторые пользователи могут быть ограничены в правах. Безопасность сервера IIS Интернет-сервер (Internet Information Server, US) обеспечивает доступ по сети к файловым и вычислительным ресурсам компьютера с операционной системой Windows NT по протоколам HTTP, FTP, Gopher. При подключении к Интернету информационные ресурсы становятся доступны огромному неконтролируемому ...

0 комментариев