Навигация

По возможности не использовать удалённое администрирование;

3. По возможности не использовать удалённое администрирование;

4. Постоянно контролировать процессы, запущенные в системе. Администратору необходимо знать каждый процесс и для чего он запускается;

5. Поставить на компьютеры последнюю версию хорошего антивируса (AVP, DrWEB, ...) и регулярно обновлять антивирусные базы. Также необходимо политикой безопасности запретить всем пользователям, кроме администратора, отключать антивирус. Обязательно наличие механизмов регистрации процессов, их анализа и распознавания угроз системе;

6. Выполнять проверку целостности, путем вычисления значения хэш-функции (некий аналог контрольной суммы) от заранее определенного набора критичных файлов системы и сравнения этого значения с эталоном. Проверка может проводиться как программными, так и аппаратными средствами;

7. Все пользователи должны иметь пароли, устойчивые к прямому перебору, т.е. содержать буквенные, цифровые и специальные символы в разных регистрах и иметь длину не менее 10 символов. Таким образом, пароль типа Nb6$iL78@+&67K будет подбираться прямым перебором несколько лет, пароль не должен нести смысловую нагрузку, как, например: quake, doom, password и т.д.;

8. Учитывать социальный фактор: не записывать пароль на бумажках, не сообщать пароль кому-либо, игнорировать письма от якобы системного администратора сообщить логин и пароль и т.д.;

9. Пользователи, не имеющие прав администратора, не должны иметь доступ к системным файлам, реестру и т.д. Например, файл MSV_0.dll, отвечающий за проверку подлинности пароля при локальном входе в систему, может быть скопирован и изменен таким образом, что любой пароль для любого пользователя будет считаться верным.

Прикладное и общесистемное ПО:

1. На сервере и клиенте запрещено иметь средства разработки;

2. Категорически запрещено вести разработку и эксплуатацию ПО на промышленных ресурсах. Для этих целей должны быть выделены отдельные ресурсы;

3. Каждый субъект должен иметь доступ только к тем объектам, который ему разрешён в соответствии с матрицей доступа.

Защита СУБД

В качестве сервера необходимо использовать MS SQL Server 2005. Необходимо выполнения следующих мероприятий по защите сервера СУБД.

Защита СУБД не ограничивается только внутренними защитными механизмами самой СУБД. Необходимо также защитить и операционную систему, под управлением которой работает СУБД.

К примеру, MS SQL Server не обеспечивает возможность блокировки учетной записи пользователя базы данных в случае серии неудачных попыток аутентификации. Это позволяет злоумышленнику осуществлять различные атаки на систему идентификации/аутентификации, например, пытаться подобрать имена пользователей, зарегистрированных в СУБД, и их пароли. Второй пример уязвимости - невозможность переименования учетной записи системного администратора базы данных (sa), что также позволяет осуществлять злоумышленнику попытки подбора пароля администратора СУБД.

Существует ряд уязвимостей в СУБД, которые могут привести не только к компрометации информации в базах данных, но и компрометации всей сети в целом. Эти уязвимости появляются вследствие расширения стандартных возможностей SQL-серверов. Например, использование расширенной хранимой процедуры (extended stored procedure) xp_cmdshell позволяет выполнять функции операционной системы из командной строки так, как будто удаленный пользователь СУБД работает за консолью сервера баз данных. При этом функции, вызываемые при помощи процедуры xp_cmdshell, выполняются с привилегиями той учетной записи, под управлением которой загружен SQL-Server.

Программы типа "троянский конь" могут быть легко созданы путем модификации системных хранимых процедур. Например, несанкционированный доступ к паролю пользователя может быть получен при его смене с помощью всего одной строчки кода. При изменении пароля, который обычно хранится в зашифрованном виде в таблице master.dbo.syslogins, указанный "троянский конь" позволит увидеть пароль пользователя в открытом виде, сохраненный в таблице spt_values. Поэтому:

· Доступ к данным осуществляется только через системы ролей, которые назначаются системным администратором и утверждаются руководством предприятия;

· Выполняется резервное копирование базы данных.

· Установка источника бесперебойного питания, для повышения надежности электропитания на сервере.

6. Организационные мероприятия, направленные на повышение уровня информационной безопасности в учреждении

Проведение организационных мероприятий является не только наиболее эффективным, но и дешевым средством защиты информации.

Для защиты автоматизируемой системы было бы неплохо утвердить следующие организационные мероприятия:

· Необходимо осуществлять охрану помещений, в которых находится активное оборудование, а также организация учета ключей.

· Должен быть разработан регламент на использование паролей.

· Должен быть разработан регламент на проведение инвентаризации.

· Должны быть распоряжение на выдачу конфиденциальной информации в документальном виде.

· Должен быть разработан регламент о резервном копировании, который описывается тем, кто отвечает за эти действия, а также график их выполнения.

· Должен быть выдан запрет на использование переносных устройств информации (Flash – память, диски).

· Разграничение доступа к сетевым ресурсам

· Должен быть разработан регламент на копирование и хранение архивов.

· Должно быть произведено утверждение политики безопасности.

· Должен быть разработан регламент о получении сведений при перемещении по службе (увольнении): на основании приказов об увольнении служащих или их переводе в другие подразделения необходимо удалить учётную запись, либо изменить права доступа соответственно.

· Должен быть разработан регламент на использование антивирусного ПО.

· Регламент на профилактику: установка patch-ей: при обнаружении уязвимого места в программном обеспечении установить соответствующий patch.

· Регламент на проведение восстановительных работ и порядок действий.

Вывод

В данном курсовом проекте были рассмотрены методы и средства, которые необходимо применить для защиты информации, циркулирующей в системе «Составление расписания», от возможных угроз.

По перечисленным методам и средствам можно отметить, что разрабатываемая система «Составление расписания» по классификации защищённости автоматизированных систем относиться к классу 1Г.

Таблица:3 «Требования по защите, предъявляемые к 1Г. В нашей системе».

| № п/п | Подсистемы и требования | 1Г |

| 1 | 2 | 3 |

| 1. | Подсистема управления доступом | |

| 1.1. | Идентификация, проверка подлинности и контроль доступа субъектов: | |

| в систему; | + | |

| к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ; | + | |

| к программам (процессам); | + | |

| к томам, каталогам, файлам, записям, полям записей. | + | |

| 2. | Подсистема регистрации и учета (аудит) | |

| 2.1. | Регистрация и учет: | |

| входа/выхода субъектов доступа в/из системы (узла сети); | + | |

| выдачи печатных (графических) выходных документов; | + | |

| запуска/завершения программ и процессов (заданий, задач); | + | |

| доступа программ субъектов доступа к защищаемым файлам, включая их создание и удаление, передачу по линиям и каналам связи; | + | |

| доступа программ, субъектов доступа к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей; | + | |

| 2.2. | Учет носителей информации. | + |

| 2.3. | Очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ н внешних накопителей. | +\- |

| 3 | Подсистема обеспечения целостности | |

| 3.1. | Обеспечение целостности программных средств и обрабатываемой информации. | + |

| 3.2. | Физическая охрана средств вычислительной техники и носителей информации. | + |

| 3.3. | Периодическое тестирование СЗИ НСД. | + |

| 3.4. | Наличие средств восстановления СЗИ-НСД. | + |

Таким образом, можно отметить, что разрабатываемая система соответствует классу безопасности 1Г (см. Таблица 1), кроме пункта 2.3, так как освобождение оперативной памяти возможно только на рабочих станциях с помощью перезагрузки компьютера, на сервере же необходимо установить специальное ПО (например, анализатор механизма очистки оперативной памяти НКВД 2.5, который выполняет инструментальную проверку работы механизмов системы защиты информации АС, выполняющих очистку (обнуление, обезличивание) данных в освобождаемых областях оперативной памяти ЭВМ, выводит на экран (визуализирует) содержимое проверяемой области оперативной памяти и формирует отчет о проведенной проверке и ее результате, выводит его на экран и в файл по указанию оператора), но это предполагает значительные материальные вложения для предприятия, разработка же самим предприятием данного ПО невозможна, так как это очень громоздкий проект и требует больших вложений трудовых и денежных ресурсов.

Список литературы

1. Основы компьютерных сетей.: Б.Д. Виснадул. – М.: Издательский дом "Вильямс", 2002. – 656с.

2. Информационная безопасность компьютерных систем и сетей: В.М. Шаньгин. – М.: Издательский дом "Форум", 2008. – 416с.

3. Конев И.Р., Беляев А.В. Информационная безопасность предприятия. – СПб.: БХВ-Петербург, 2003. – 752 с.:ил.

Похожие работы

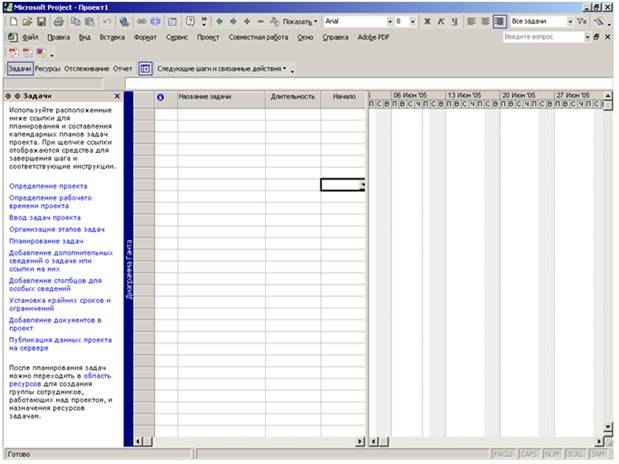

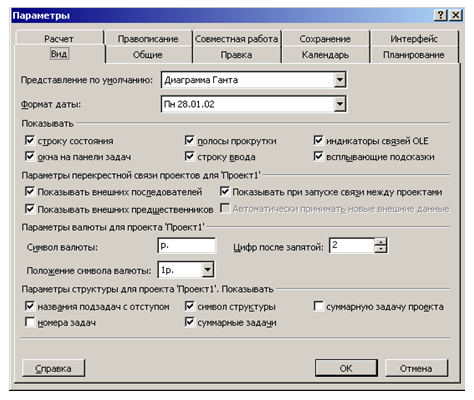

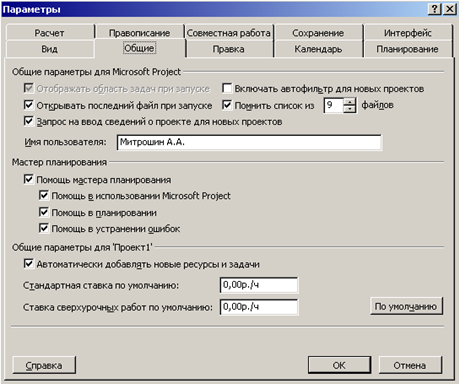

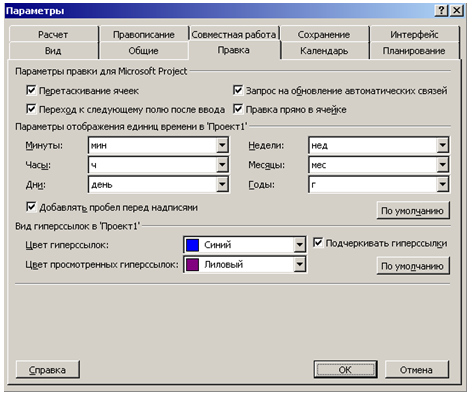

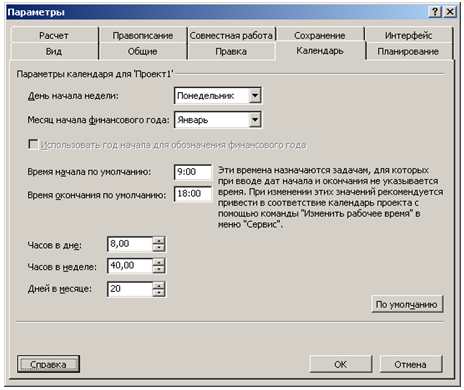

... Project Составление плана проекта в общем виде заключается в описании задач проекта, доступных ресурсов и определении взаимосвязей между ними с помощью назначений. Однако, при составлении расписания работ в MS Project, количество операций несколько увеличивается. Планирование начинается с определения проекта, то есть описания его ключевых характеристик. Затем составляется список фаз и задач, ...

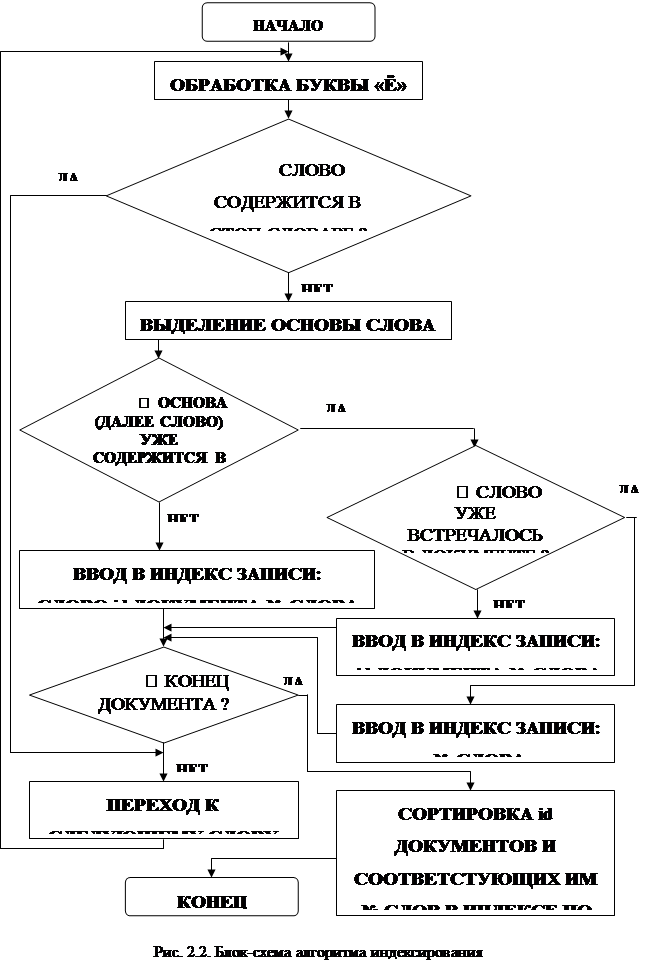

... , практически, не используются. Проблема информатизации Минторга может быть решена путем создания Автоматизированной Информационной системы Министерства Торговли РФ (АИС МТ РФ) в соответствии с настоящим Техническим предложением. ГЛАВА 2. МАТЕМАТИЧЕСКОЕ ОБЕСПЕЧЕНИЕ КОМПЛЕКСА ЗАДАЧ "СИСТЕМА ДОКУМЕНТООБОРОТА УЧЕРЕЖДЕНИЯ”. функции поиска и архивации 2.1. Постановка задачи и её спецификация ...

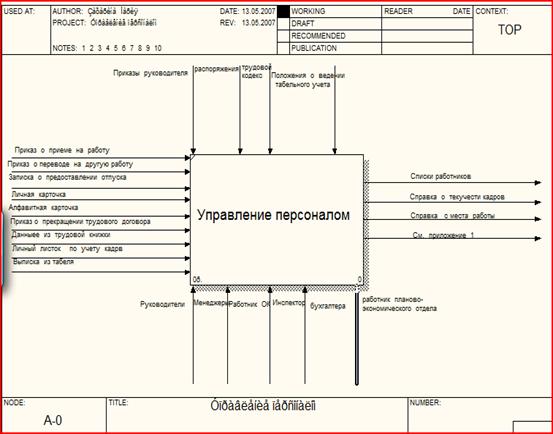

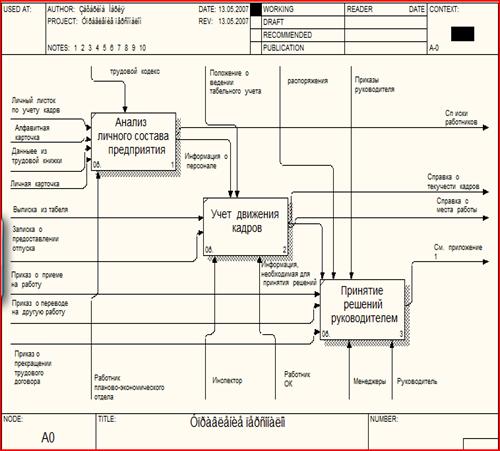

... в рассмотрении жалоб и заявлений, касающихся расстановки, перемещения и использования специалистов и служащих, анализ причин, вызывающих жалобы и подготовка соответствующих предложений. Информационная система управления персоналом должна обеспечить решение следующих задач: 1. Планирование структурной организации, штатных расписаний и кадровой политики; 2. Оперативный учет ...

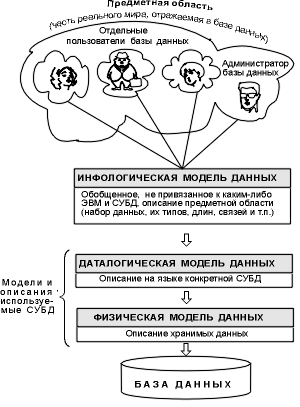

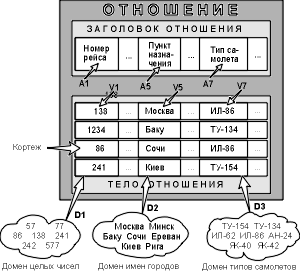

... можно с успехом использовать неформальные эквиваленты этих понятий: Отношение – Таблица (иногда Файл), Кортеж – Строка (иногда Запись), Атрибут – Столбец, Поле. 3.2 Реляционная база данных Реляционная база данных – это совокупность отношений, содержащих всю информацию, которая должна храниться в БД. Однако пользователи могут воспринимать такую базу данных как совокупность таблиц. 1. Каждая ...

0 комментариев