Навигация

2. Рабочий проект

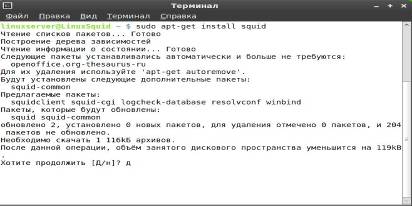

2.1 Установка Squid

Squid – приложение позволяющее организовать прокси/кэширующий сервер для HTTP, FTP и некоторых других популярных протоколов. Поддерживается работа с защищенными TLS/SSL соединениями, кэширование DNS, возможно использование Squid в качестве прозрачного или реверсного прокси. Распространяется по лицензии GNU GPL. Работает во всех популярных вариантах Unix систем – GNU/Linux, *BSD, Mac OS X, SunOS/Solaris, и некоторых других. Есть версия для Windows.

Для примера будет использоваться Linux Mint, но все сказанное касается и всех остальных дистрибутивов или ОС, за исключением особенностей установки в конкретном решении. Хотелось бы также отметить, что сейчас параллельно развивается две ветки: 2-x и 3-x. Третья ветка перешла в разряд STABLE в конце 2008 года и рекомендуема к использованию. По параметрам описываемых далее отличий у них практически нет, поэтому все описанное касается обеих версий.

Рис. 3. Установка Squid в Mint.

После инсталляции Squid будет запущен с установками по умолчанию.

2.2 Настройка конфигурации

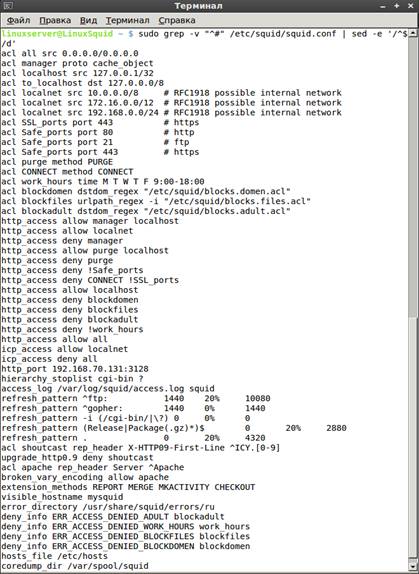

Все настройки Squid производятся в единственном файле /etc/Squid/Squid.conf, параметров внутри очень много. Просмотреть список параметров, убрав пустые и закомментированные строки, можно при помощи команды (рис. 4):

$ sudo grep -v «^#» /etc/Squid/Squid.conf | sed -e /^$/d’

Рис. 4. Список параметров.

Создание acl (Access Control List) с именем all для абсолютно всех ip-адресов:

acl all src 0.0.0.0/0.0.0.0

Создание acl (Access Control List) с именем localhost для 127.0.0.1/32 ip-адресов:

acl localhost src 127.0.0.1/32

Создание acl (Access Control List) с именем to_localhost для 127.0.0.0/8 ip-адресов:

acl to_localhost dst 127.0.0.0/8

Указание сети, с которой можно присоединяться без авторизации:

acl localnet src 10.0.0.0/8

acl localnet src 172.16.0.0/12

acl localnet src 192.168.0.0/24

Описание портов:

acl SSL_ports port 443 – https порт

acl Safe_ports port 80 – http порт

acl Safe_ports port 21 – ftp порт

acl Safe_ports port 443 – https порт

Включение поддержки проброски соединения с помощью команды протокола CONNECT:

acl CONNECT method CONNECT

Описывает рабочее время с понедельника по пятницу:

acl work_hours time M T W T F 9:00-18:00

Описывает путь к файлу со списком доменов:

acl blockdomen dstdom_regex "/etc/squid/blocks.domen.acl" – в этом файде содержатся список доменов.

Описывает путь к файлу со списком файлов:

acl blockfiles urlpath_regex -i "/etc/squid/blocks.files.acl" – в этом файде содержатся данные о расширениях.

Описывает путь к файлу со списком значений адресса:

acl blockadult dstdom_regex "/etc/squid/blocks.adult.acl" – в этом файде содержатся регулярные выражения для интернет ресурсов.

Пропуск (allow) или запрет (deny) для указанных портов. Порядок http_acces важен, идет сверху вниз:

http_access allow manager localhost

http_access allow localnet

http_access deny manager

http_access allow purge localhost

http_access deny purge

http_access deny!Safe_ports

http_access deny CONNECT!SSL_ports

http_access allow localhost

http_access deny blockdomen

http_access deny blockfiles

http_access deny blockadult

http_access deny!work_hours

Разрешение acl all доступ:

http_access allow all

Разрешение или запрет доступа к ICP порту, основанное на заявленных списках доступа:

icp_access allow localnet

icp_access deny all

Адреса сокетов, на которых Squid будет ожидать запросы HTTP клиентов:

http_port 192.168.70.131:3128

В этих файлах размещаются журналы запросов клиентов. На каждый HTTP и ICP запрос отводится одна строка:

access_log /var/log/squid/access.log squid

Этот тэг определяет имя хоста(hostname), которое будет отображатся в сообщениях об ошибках, и т.д. в данном случае используется имя mysquid:

visible_hostname mysquid

Директория ошибок:

error_directory /usr/share/squid/errors/ru

Выводит ошибки для определенных ACL:

deny_info ERR_ACCESS_DENIED_ADULT blockadult

deny_info ERR_ACCESS_DENIED_WORK_HOURS work_hours

deny_info ERR_ACCESS_DENIED_BLOCKFILES blockfiles

deny_info ERR_ACCESS_DENIED_BLOCKDOMEN blockdomen

Расположение локальной базы данных связей IP адрес-имя узла:

hosts_file /etc/hosts

По умолчанию Squid оставляет файлы ядра в папке, из которой он был запущен:

coredump_dir /var/spool/squid

Формат Squid.conf стандартен для Unix, каждая запись состоит из строк вида: параметр значение.

Возможно использование переменных. Cтроки начинающиеся со знака решетки (#) являются комментариями. Для удобства настройки, все параметры разбиты по секциям. Такое разбиение чисто условно и можно прописывать свои параметры в любое место файла, лишь бы было понятно. Возможно подключение внешнего файла с настройками при помощи include. Единственное о чем следует помнить – установки применяются в порядке очередности. После установки в /usr/share/doc/Squid можно найти документацию и примеры конфигурационных файлов.

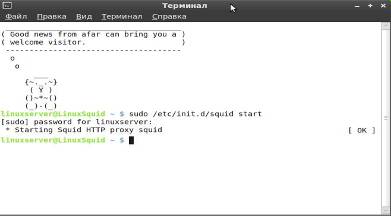

2.3 Запуск прокси-сервера Squid

Для запуска прокси-сервера Squid используется команда (Рис. 5):

$ sudo /etc/init.d/Squid start

$ sudo /etc/init.d/Squid start

Рис. 5. Запуск Squid.

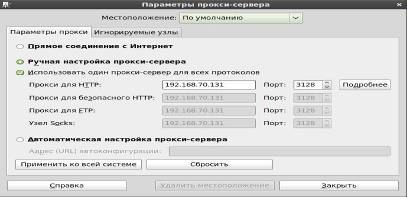

Так же нужно настроить клиентские машины для доступа в интернет через прокси-сервер Squid (Рис. 6).

Рис. 6. Направление всего трафика через прокси-сервер.

Теперь при попытке доступа к заблокированным ресурсам вместо них будут открываться надписи со сведениями причины блокировки:

Рис. 7. Запрет доступа к развлекательным и зарубежным доменам.

Рис. 8. Запрет доступа к файлам мультимедиа.

Рис. 9. Запрет доступа к порнографии.

Рис. 10. Запрет доступа в не рабочее время.

Заключение

В настоящее время на рынке программного обеспечения предствленно множество разнообразных программных прокси-серверов. Большинство из них имеет два основных недостатка: они коммерческие и не поддерживают ICP (ICP используется для обмена информации о наличии URL в соседнем кэше). Squid – это лучший выбор для кэширующего прокси-сервера, так как он надежный, бесплатный и поддерживает ICP. В настоящее время это наиболее производительный прокси-сервер, превосходящий по функциональности Microsoft ISA Server 2000.

Производный от “кэширующего” программного обеспечения ARPA-funded Harvest research project, разработанного в National Laboratory for Applied Network Research and funded by the National Science Foundation, Squid предлагает высокопроизводительное кэширование для веб клиентов, он также поддерживает FTP, HTTP и HTTPS объекты данных. Squid хранит часто используемые объекты в RAM, поддерживает надежную базу данных объектов на диске, имеет комплексных механизм контроля доступа и поддерживает SSL протокол для посредничества в безопасных соединениях. В дополнение к этому, он поддерживает иерархические связи с другими прокси-серверами, базирующимися на Squid. Squid ведет достаточно подробные логи об интернет-активности пользователей.

Squid используется в UNIX-like системах и в ОС семейства Windows NT. Имеет возможность взаимодействия с Active Directory Windows Server путём аутентификации через LDAP, что позволяет использовать разграничения доступа к интернет ресурсам пользователей, которые имеют учётные записи на Windows Server, также позволяет организовать «нарезку» интернет трафика для различных пользователей.

Список литературы

1. Бруй В. В., Карлов С. В. Б67 “LINUX-сервер: пошаговые инструкции инсталляции и настройки.” – М.: Изд-во СИП РИА, 2003. – 572 с. ISBN 5-89354-153-7

2. http://www.Squid-cache.org/- Домашняя страница проекта Squid

3. http://Squid.visolve.com/ - Руководство, советы по настройке

4. http://Squid.opennet.ru/ - FAQ, форум, ссылки на русскоязычные ресурсы, посвященные Squid

5. http://www.bog.pp.ru/ - Установка, настройка и использование

6. http://www.break-people.ru/ - Файл Squid.conf на русском, по секциям

Похожие работы

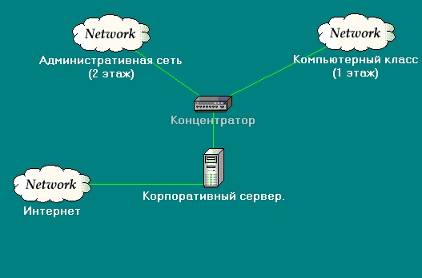

... с обслуживанием сотрудников и как следствие снижение эффективности их работы, и как следствие снижение производительности работы организации в целом, что может привести к значительным финансовым потерям. 2. Практические аспекты внедрения корпоративного сервера на базе ОС Linux. 2.1 Основания для внедрения системы Решение любой задачи состоит из двух этапов. Первый этап теоретический ...

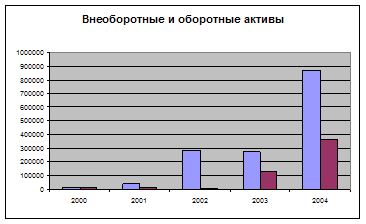

... ». В результате анализа можно сделать следующие выводы: финансовое состояние предприятия можно считать удовлетворительным. Итак, мы дали оценку финансовому и экономическому состоянию предприятия ООО «Цифровые технологии» на текущий момент. Общий вывод проведенного анализа – предприятие стремительно развивается в лучшую сторону. За 6 лет существования оно в несколько раз увеличило основные свои ...

... - "Инструкцией по проектированию зданий и помещений для ЭВМ"; - справочником "Абонентские устройства ГТС"; - справочником "Монтажник связи"; - справочником "Стандарты по локальным вычислительным сетям"; - ГОСТ 11326.2-79, ГОСТ 11326.16-79; - структурной схемой ЛВС; - необходимыми документами по обеспечению режимных мероприятий, специальными требованиями, предъявляемыми к ...

0 комментариев